Podstawowa konfiguracja CISCO ASA

CISCO ASA jest kolejnym urządzeniem sieciowym produkowanym przez firmę CISCO, lecz w przeciwieństwie do routerów i przełączników głównym zadaniem urządzenia jest ochrona naszej sieci przed intruzami i nieautoryzowanym dostępem. Ochrona ta polega na blokowaniu niedozwolonego ruchu sieciowego. Urządzenie ASA w kontrolowanej przez Nas sieci pełni rolę firewalla. W artykule tym zajmiemy się podstawową konfiguracją urządzenia CISCO ASA oraz jego implementacją w sieci.

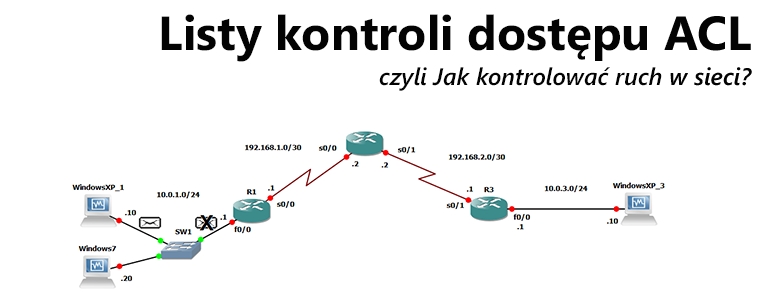

Listy kontroli dostępu ACL

Administratorzy by sprawnie zarządzać swoją siecią muszą dysponować narzędziami, które pozwolą im na kształtowanie ruchu sieciowego według własnych potrzeb i wymagań. Takim narzędziem, które pozwala na filtrację pojawiających się w sieci pakietów jest lista ACL. Mechanizm ACL jest bardzo ważnym elementem konfiguracji routera gdyż pozwala na ustalenie zasad, które niepożądanym użytkownikom zabronią dostępu do sieci a tym zaufanym udostępnią niezbędne usługi.

Co w sieci siedzi. Skanowanie sieci - aktywne hosty.

W tym wpisie zajmiemy się skanowaniem sieci a dokładniej mówiąc wykrywaniem aktywnych hostów lecz z pominięciem wykrywania otwartych portów gdyż tą kwestią zajmiemy się w osobnym artykule. Na uzasadnienie celu wykonania takiego zabiegu przychodzą mi dwa argumenty, pierwszy – przezorny administrator co jakiś czas wykonuje skan zarządzanej przez siebie sieci celem odkrycia nieautoryzowanych hostów i drugi – skan sieci jest jednym z pierwszych etapów przeprowadzania ataku czyli mówiąc w żargonie wojskowym rozpoznaniem terenu bądź rekonesansem. Jak by na to nie patrzeć to od Ciebie Czytelniku zależy jak tą wiedzę wykorzystasz.

O co w tych sieciach komputerowych chodzi? Garść podstawowych informacji.

Sieć komputerowa jest jak żywy organizm, ciągle w niej zachodzą jakieś procesy. Użytkownikowi wydaje się że kiedy nie korzysta z niej to sieć jest w "spoczynku" i nic się w niej nie dzieje. A jest to nie do końca prawda. By sieć działała urządzenia ją tworzące cały czas wymieniają się pewnymi informacjami - routery podtrzymują relacje sąsiedztwa, wymieniają się swoimi tablicami routingu, switche budują swoje tablice adresów MAC, aplikacje włączone na naszych komputerach a korzystające z sieci pracują w tle wysyłając swoje dane itd. Sieć komputerowa jest w nieustającym ruchu, o całkowitej bezczynności sieci będziemy mogli mówić wtedy gdy ją wyłączymy. W artykule zawarłem garść podstawowych informacji niezbędnych do zrozumienia tych procesów, jeśli chcesz wiedzieć co tak naprawdę w sieci siedzi to zapraszam do dalszej lektury.

Najczęściej komentowane

Najnowsze komentarze

-

Damian

09.06.2019 19:45

A co się dzieje jak padnie mi dysk systemowy i będę musiał postawić nowy system? Bez problemu odzyskam ...

-

Piotr

29.05.2019 21:01

Dzięki mordo

-

Bravo

22.05.2019 13:11

Gratuluję strony i znajomości tematu. Tak 3mać

-

tej

02.05.2019 10:35

swietny artykul! Ciekawe czy autor ma czas na kontynuacje, np. odpowiadajac na komentarz BG o failover ...

-

shaughnessy

25.04.2019 06:49

OJP, szacunek za wielką ilość pracy, którą włożyłeś żeby to wszystko spisać. Naprawdę podziwiam

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl