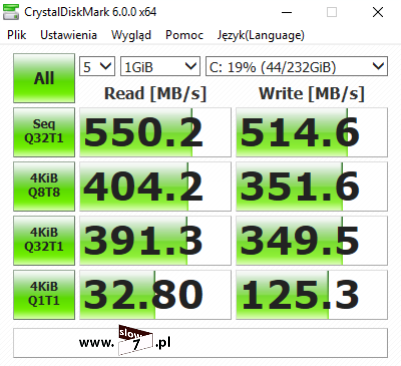

Co zyskamy tworząc dysk RAM? Przede wszystkim obszar roboczy, który oferuje bardzo wysokie wartości zapisu i odczytu. Poniżej próbka tego co ma do zaoferowania te rozwiązanie w porównaniu do dysku tradycyjnego i dysku SSD (M.2).

Test odczytu/zapisu został wykonany przy współudziale narzędzi: CrystalDiskMark oraz Anvil’s Storage Untilites.

Odczyt/zapis - dysk tradycyjny

Odczyt/zapis - dysk SSD M.2

Odczyt/zapis - RAMdysk

Wyniki mówią same za siebie. RAMdysk charakteryzuje się bardzo wysoką wydajnością zapisu/odczytu plików nie osiągalną jak na razie dla tradycyjnych dysków twardych HDD oraz SSD. Na uwadze należy mieć fakt, że uzyskane wyniki zależne są od posiadanej platformy sprzętowej (płyta główna, rozmiar i szybkość użytych pamięci).

Tak przygotowaną przestrzeń możemy użyć do przechowywania plików podlegających częstym modyfikacją np. pliki tymczasowe tworzone przez programy, cache przeglądarek. Przeniesienie plików tego typu do RAMDysku znacznie skróci czas dostępu do nich oraz czas ich obróbki, zwiększając tym samym szybkość działania programu, który z nich korzysta. Przykładów użycia można podać wiele ale myślę, że wystarczy jeden - program graficzny, który swoje pliki TEMP będzie zapisywał w pamięci RAM, oferowane prędkości zapisu/odczytu wpłyną na szybkość działania samego programu. Wykonywane zadania zostaną wykonane szybciej.

Osoby posiadające dyski SSD przy wykorzystaniu RAMdysku zmniejszą ilość cykli zapisu/odczytu plików co przełoży się na dłuższą żywotność nośnika.

Ale użycie tego mechanizmu to nie tylko same plusy są i koszty, które musimy ponieść by móc cieszyć się tak szybkim dyskiem. Rozwiązanie te zarezerwowane jest dla komputerów posiadających większą ilość pamięci RAM, gdyż utworzenie dysku pochłania zasoby, które mógłby wykorzystać system operacyjny a co za tym idzie wielkość dysku jest ograniczona rozmiarem pamięci RAM.

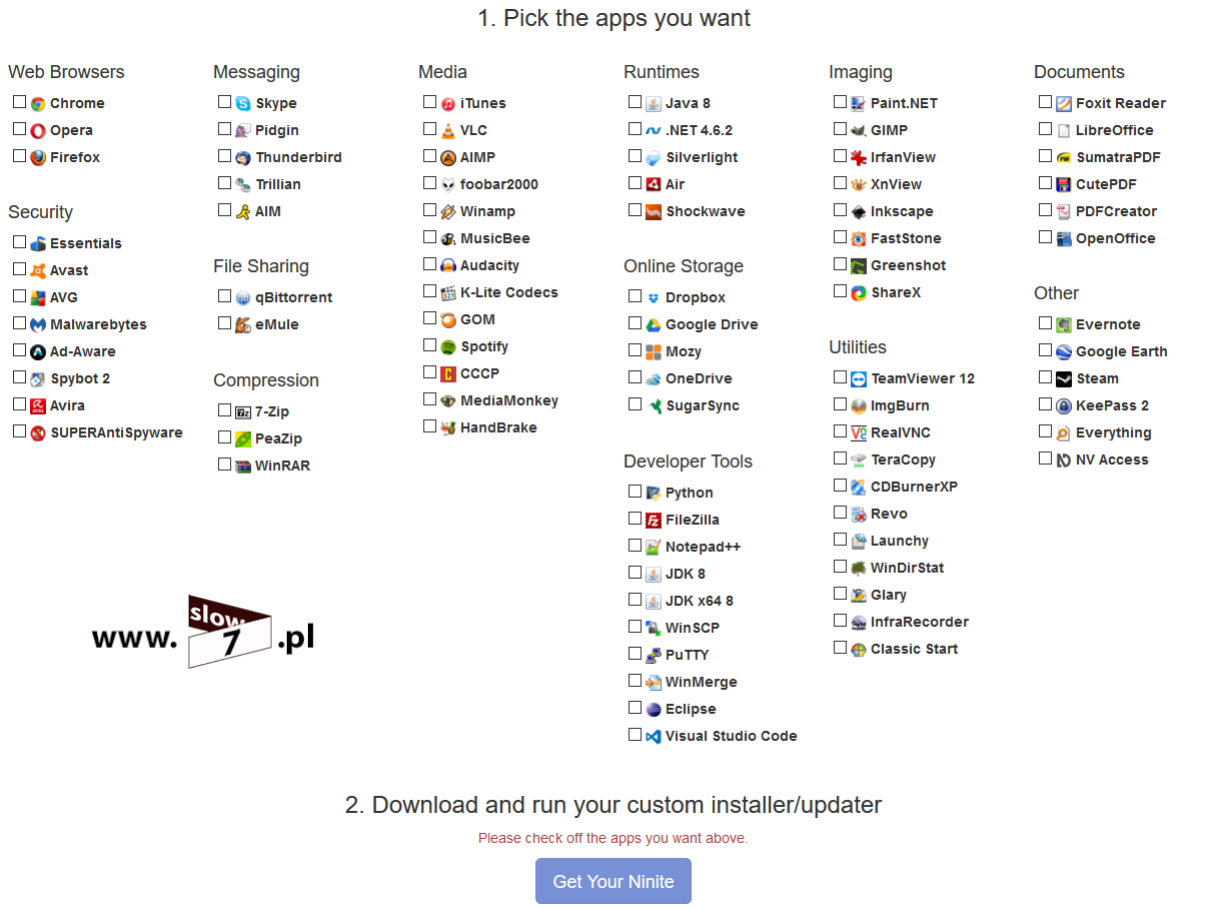

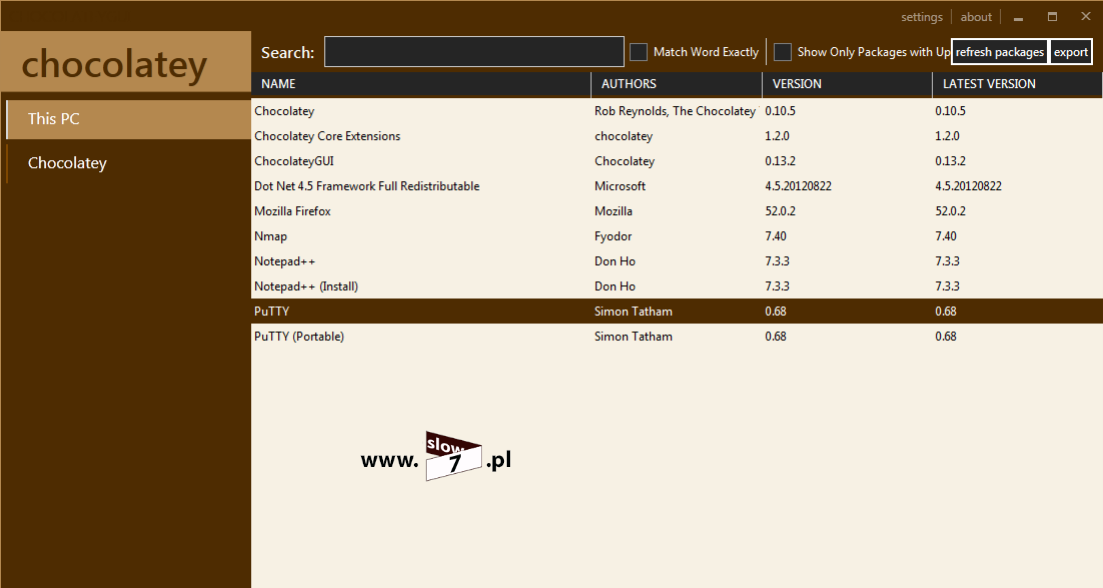

Do utworzenia dysku RAM wykorzystamy pakiet ImDisk Toolkit, który możemy pobrać stąd. Narzędzie dostępne jest w dwóch wersjach: 32-bity oraz 64-bity. W skład pakietu wchodzą narzędzia, które pozwolą Nam na utworzenie i konfigurację dysku.

Po pobraniu narzędzia rozpoczynamy jego instalację. Aplikację instalowałem na różnych wersjach systemu Windows i nigdy nie zaobserwowałem żadnych problemów z działaniem.

Po uruchomieniu instalatora zatwierdzamy wszystkie opcje i wybieramy przycisk Install.

Korzystanie z narzędzia możemy rozpocząć po zrestartowaniu komputera.

Aplikację wywołamy poprzez odszukanie w menu Start skrótu RamDisk Configuration

Dostępne opcje po wywołaniu narzędzia zostały zgrupowane na trzech kartach.

Karta Basic

1 - Size - rozmiar tworzonego dysku. Wielkość dysku może zostać zdefiniowana w kilobajtach, megabajtach lub gigabajtach,

2 - Allocate Memory Dynamically - dynamiczne lokowanie miejsca - odznaczenie opcji spowoduje utworzenie dysku o zdefiniowanej wielkości przy czym pamięć RAM zostanie od razu pomniejszona o rozmiar dysku. Wybranie opcji również utworzy dysk lecz rozmiar wykorzystanej pamięci RAM zostaje powiększany wraz z procentem wykorzystania przestrzeni dysku.

3 - Driver Letter - definicja litery, która zostanie przypisana dyskowi,

4 - File System - wybór systemy plików, dostępne: FAT, FAT32, exFAT oraz NTFS,

5 - Launch at Windows Startup - zaznaczenie opcji spowoduje utworzenie dysku podczas startu systemu,

6 - Create TEMP Folder - automatyczne utworzenie katalogu plików tymczasowych,

7 - Set TEMP Variables - określenie zmiennych środowiskowych dotyczących katalogów plików tymczasowych tzw. TEMP,

8 - Status - status wykonywanych czynności.

Karta Advanced

1 - Cluster size - ustalenie rozmiaru alokacji plików,

2 - Driver Label - etykieta (nazwa) dysku,

3 - Quick format - szybkie formatowanie (dostępne po wyłączeniu Allocate Memory Dynamically),

4 - Enable NTFS Compression - włączenie kompresji plików, pliki zostają zmniejszane kosztem wydajności zapisu/odczytu,

5 - Use AWE physical memory - ochrona przed nadpisaniem pamięci przez plik wymiany (pagefile),

6 - Dynamic RamDisk Parameters - opcje związane z zarządzaniem pamięcią (funkcja dostępna po wybraniu Allocate Memory Dynamically),

7 - Use Moint Point - określenie punktów montowania (katalogów), po wybraniu opcji pliki, które będą zapisywane w zdefiniowanym katalog-u/ach jest realizowany przy współudziale pamięci RAM. Folder do którego odnosi się ścieżka musi być pusty.

8 - Additional Parameters - dodatkowe parametry, które można przekazać aplikacji.

Karta Data

1 - Load Contenet from Image File or Folder - dane zawarte w folderze bądź pliku obrazu zostaną skopiowane z określonej lokalizacji podczas tworzenia dysku,

2 - Synchronize at System Shutdown - opcje związane z synchronizacją plików zapisanych na dysku wykorzystującym pamięć RAM. Opcje chronią nas przed utratą danych w sytuacji ponownego uruchomienia systemu bądź jego zamknięcia.

3 - Synchronize now - natychmiastowa synchronizacja plików pomiędzy dyskiem a folderem.

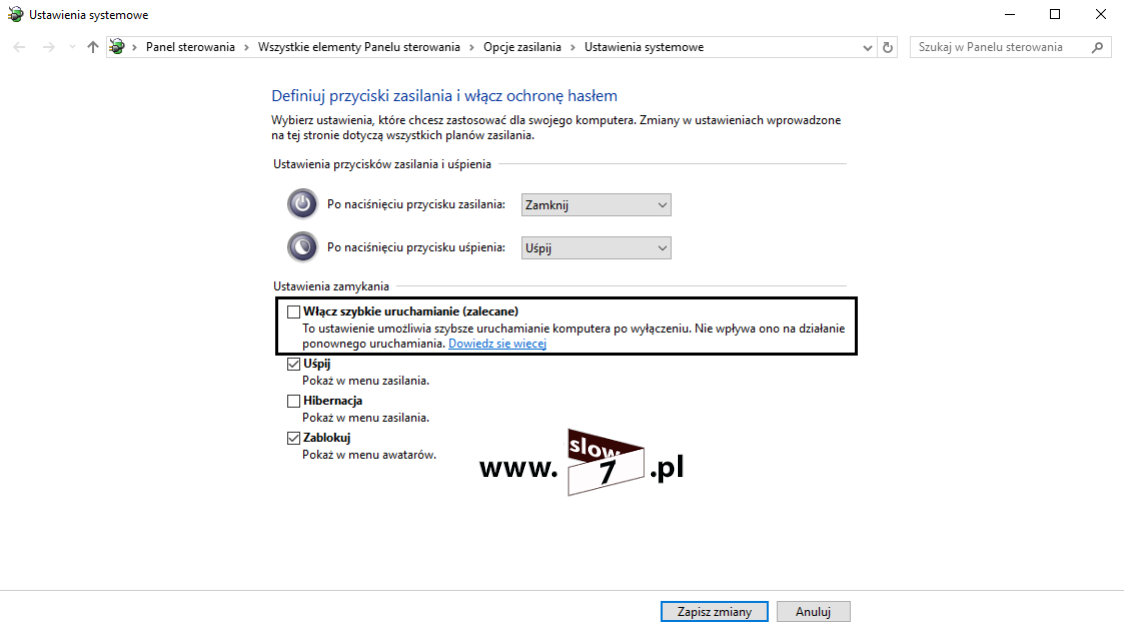

Włączenie opcji automatycznego tworzenia dysku podczas startu systemu nie współdziała z funkcją Szybkie uruchamianie. Jeśli funkcja jest aktywna zostaniemy o tym powiadomieni stosownym komunikatem.

Wyłączenie funkcji dokonamy po kliknięciu na opcję Shutdown settings. Po wybraniu przycisku zostaniemy przeniesieni do opcji panelu sterowania Ustawienia systemowe. Mechanizm ten wyłączymy odznaczając opcję Włącz szybkie uruchamianie.

Po ustawieniu parametrów tworzonego dysku i zatwierdzeniu jest on aktywny i można rozpocząć zapis plików. Jeśli została zaznaczona opcja Launch at Windows Startup dysk zostanie automatycznie utworzony podczas każdego uruchomienia systemu Windows.

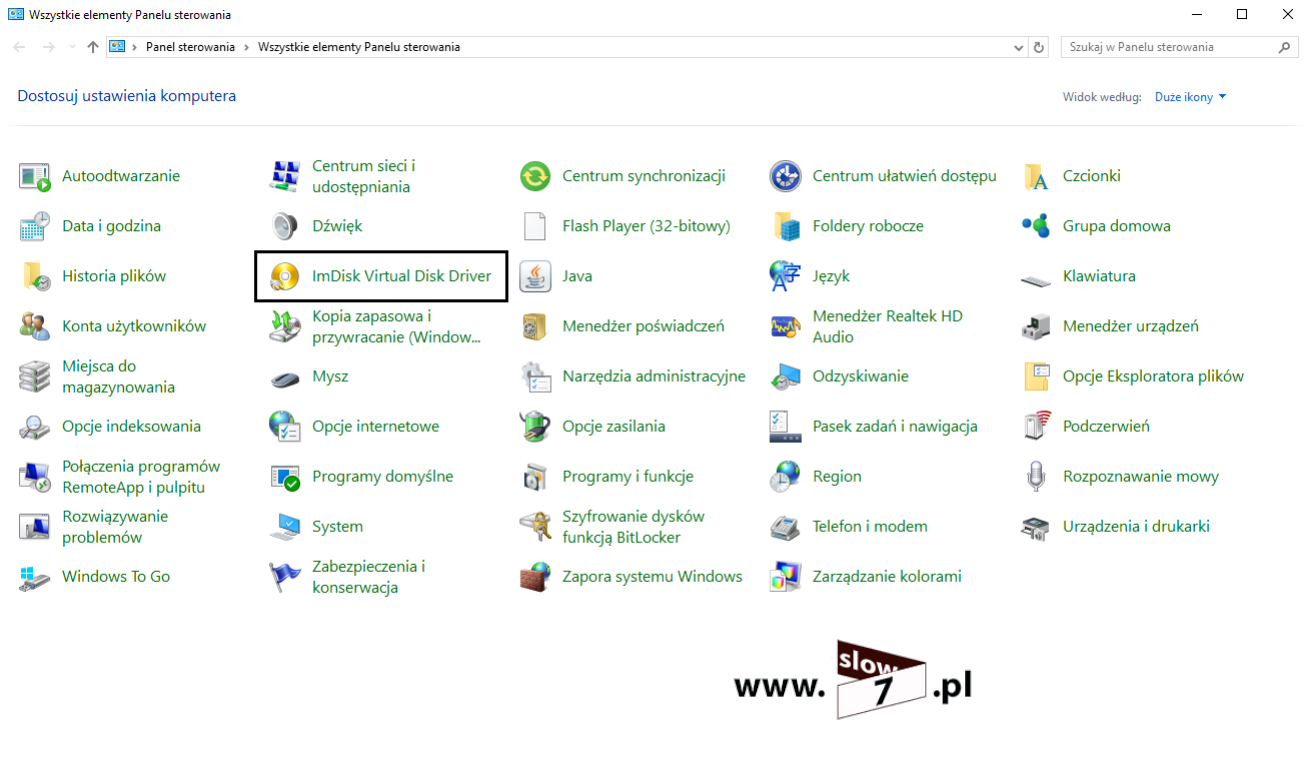

RAMdysk alternatywnie możemy utworzyć za pomocą narzędzia dostępnego w Panelu sterowania. Dostęp do stosownych opcji uzyskamy po wybraniu ImDisk Virtual Disk Driver.

Aby utworzyć RAMdysk w nowo otwartym oknie wybieramy przycisk Mount new.

1 - Image file - określenie pliku obrazu (IMG, ISO), który zostanie wczytany

2 - Drive letter - przypisanie litery do utworzonego dysku,

3 - Size of virtual disk - rozmiar tworzonego woluminu,

4 - Image file offset - definicja przesunięcia montowanego obrazu,

5 - Device type - określenie typu dysku,

6 - Image file access - określenie miejsca montowania,

7 - Removable media - utworzenie dysku w trybie (podobnie jak pendrive),

8 - Read-only media - dysk tylko do odczytu.

Po określeniu wszystkich wymaganych opcji kliknięcie na OK spowoduje utworzenie dysku.

Stan utworzonych dysków odnajdziemy w głównym oknie programu.

1 - Mount new - zamontowanie nowego nośnika,

2 - Remove - usunięcie dysku,

3 - Extend size - zmiana rozmiaru dysku,

4 - Format - sformatowanie dysku,

5 - Save image - zapisanie stanu dysku,

6 - Refresh list - odświeżenie listy dysków.

Do praktycznego wykorzystania tego typu dysków jeszcze powrócimy w kolejnych wpisach.