Przenosimy coraz większą liczbę danych czasem są to nasze dane prywatne a czasem związane z Naszą pracą. Póki nośnik jest w Naszym posiadaniu wszystko jest OK problem pojawia się gdy nośnik zostaje zagubiony. W przypadku takiej sytuacji rodzi się pytanie - Jakie dane i pliki na pendive się znajdowały? Konsekwencję utraty urządzenia mogą być dla Nas dotkliwe a wszystko zależy od wagi zapisanych informacji (no i od tego, kto nośnik znajduje i co dalej z tak pozyskanymi informacjami czyni). Aby zapewnić sobie spokój ducha wystarczy tylko kilka prostych czynności po wykonaniu, których będziemy mieć pewność, że dostęp do plików mamy tylko My. Ochronę Naszych danych zrealizujemy poprzez ich zaszyfrowanie.

Rozpoczyna od instalacji narzędzia VeraCrypt. Podczas przeprowadzania tego procesu będziemy mogli zdecydować o trybie przeprowadzonej instalacji. Wybranie opcji Install spowoduje zainstalowanie aplikacji w systemie zaś opcja Extract spowoduje utworzenie wszystkich plików niezbędnych do działania programu w zdefiniowanym folderze (wersja portable). Decydujemy się na opcję drugą. Wybór tej opcji ma pewne ograniczenia - o czym zostaniemy poinformowani np. nie będzie można wykonać szyfrowania partycji systemowej. W Naszym przypadku z funkcji tej nie będziemy korzystać więc wszystkie ekrany informacyjne zatwierdzamy przyciskiem OK.

Po wyborze metody instalacji definiujemy katalog w którym zostaną utworzone pliki programu.

Narzędzie zostało zainstalowane. Po uruchomieniu programu jeśli nie odpowiada Nam interfejs w języku angielskim możemy zmienić go na nasz język rodzimy. W tym celu wybieramy z górnego menu opcję Settings a następnie Language. Z dostępnej listy wybieramy język Polski. Interfejs programu został zmieniony.

Możemy przystąpić do szyfrowania pendriva. Szyfrowanie te będzie polegać na utworzeniu magazynu programu (plik zapisany na nośniku) wewnątrz, którego będą zapisywane pliki podlegające ochronie. Dostęp do plików będzie realizowany poprzez podmontowanie go jako osobnego napędu (odrębny wolumin w oknie Mój/Ten komputer).

Aby utworzyć plik magazynu skorzystamy z kreatora dostępnego po wybraniu opcji Narzędzia/Kreator wolumenu (ang. Tools/Volume Creation Wizard).

Po uruchomieniu kreatora wybieramy opcję pierwszą: Stwórz zaszyfrowany plik (magazyn) (ang. Create an encrypted file container). Klikamy Dalej.

Na kolejne pytanie kreatora odpowiadamy poprzez wybranie opcji: Standardowy wolumen VeraCrypt (ang. Standard VeraCrypt volume). Wybranie opcji drugiej spowoduje utworzenie dwóch wolumenów - w wolumenie standardowym zostanie dodatkowo utworzony wolumen ukryty (opcje wybieramy gdy bardzo ale to bardzo zależy Nam na bezpieczeństwie przechowywanych danych oraz by ukryć fakt istnienia danych mających dla Nas szczególne znaczenie).

Trzeci krok kreatora to określenie lokalizacji magazynu. Miejscem utworzenia pliku jest oczywiście pendrive. Nazwa pliku magazynu została ustalona na: pliki

Po definicji lokalizacji przyszedł czas na wybór metody szyfrowania. Możemy pozostawić opcje domyślne czyli - algorytm szyfrowania: AES oraz algorytm mieszający: SHA-512. Możemy użyć silniejsze sposoby ochrony plików lecz wiąże się to z spadkiem wydajności przeprowadzanych operacji kopiowania plików. W wyborze odpowiedniej metody pomoże Nam krótki opis metody dostępny po jej wybraniu oraz test wydajności.

Po definicji opcji związanych z użytymi algorytmami na kolejnym ekranie ustalamy wielkość tworzonego wolumenu. Wielkość wolumenu została zdefiniowana na 3 GB.

Ostatnią czynnością jest określenie sposobu dostępu do szyfrowanych plików. Możemy posłużyć się:

hasło - dostęp do wolumenu realizowany za pomocą hasła,

pliki-klucze - dostęp do wolumenu realizowany za pomocą wybranego pliku bądź plików (kluczem może być np. nasze ulubione zdjęcie),

Zaznaczenie opcji: Użyj PIM daje Nam możliwość pozwalającą na kontrolowanie ilości iteracji funkcji generującej klucz szyfrujący nagłówka woluminu na podstawie hasła.

Pozostajemy przy staroświeckiej metodzie i wybieramy hasło.

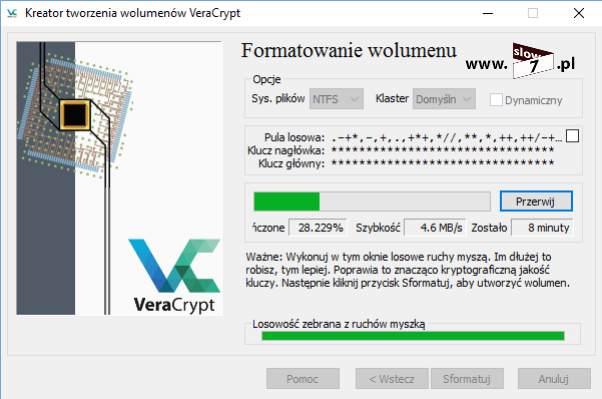

W kolejnym oknie kreatora nastąpi zebranie losowych danych służących do wykonania procesu formatowania. Dane te zbierane są poprzez ruchy myszką. Dodatkowo możemy zdefiniować format plików tworzonego wolumenu.

Po zebraniu wszystkich danych następuje proces formatowania. Długość procesu zależna jest od szybkości pendriva, użytych algorytmów oraz ilości miejsca jaka została przydzielona wolumenowi (należy uzbroić się w cierpliwość).

Po zakończeniu procesu formatowania zostaniemy powiadomieni komunikatem o pomyślnym utworzeniu wolumenu.

Po wybraniu przycisku OK kreator rozpoczyna działanie od nowa aby go zakończyć klikamy Wyjście.

Magazyn wolumenu został utworzony na pendivie - nazwa: pliki ilość zajmowanego miejsca: 3 GB

Możemy rozpocząć korzystanie z wolumenu i skopiować do niego pliki, które mają podlegać ochronie.

Lecz zanim przejdziemy do montowania wolumenu jeszcze, krótkie omówienie sytuacji z którą na pewno prędzej czy później będziesz miał do czynienia - Co w sytuacji w której chcemy uzyskać dostęp do plików chronionych na maszynie, która nie posiada zainstalowanego oprogramowania VeraCrypt?

W rozwiązaniu tego problemu posłuży Nam skorzystanie z opcji utworzenia dysku podróżnego VeraCrypt.

Aby zagwarantować dostęp do naszych zaszyfrowanych plików w głównym oknie programu z menu wybieramy opcję: Narzędzia/Konfigurowanie dysku podróżnego (ang. Tools/Traveler Disk Setup)

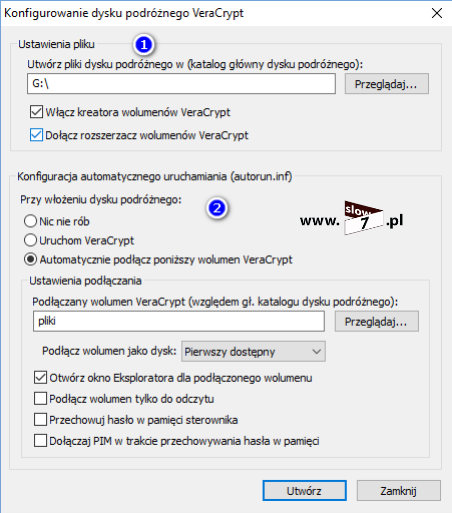

Po uruchomieniu kreatora wybieramy:

1 - określamy lokalizację pendiva,

2 - określamy akcję jaka ma nastąpić po włożeniu nośnika do portu USB. W przypadku wyboru opcji: Automatycznie podłącz poniższy wolumen VeraCrypt (ang. Auto-mount VeraCrypt volume) należy określić nazwę podłączanego magazynu.

Po wybraniu przycisku: Utwórz na pendivie zostaną zapisane niezbędne pliki do uruchomienia narzędzia a tym samym uzyskania dostępu do magazynu.

Pendriva został przygotowany sprawdźmy zatem całość przeprowadzonej konfiguracji w działaniu.

Rozpoczynamy od uruchomienia narzędzia po czym za pomocą przycisku Wybierz plik wskazujemy na kontener, który utworzyliśmy w poprzednich krokach - punkt 1. Po wskazaniu pliku magazynu wybieramy literę dysku pod jaką nasz magazyn będzie widniał w systemie - punkt 2. Po wykonaniu tych dwóch prostych czynności wybieramy przycisk Podłącz - punkt 3.

Ostatnim krokiem jest podanie hasła chroniącego dostęp do magazynu.

Po wykonaniu wszystkich opisanych czynności następuje proces montowania magazynu w systemie.

Możemy cieszyć się dostępem do naszego chronionego magazynu. Kontener pliki został zamontowany w systemie.

Błędy w działaniu programu raczej się nie zdarzają choć mi przytrafił się przypadek w którym nie mogłem uruchomić narzędzia w wersji portable. Ale rozwiązanie problemu okazało się trywialne gdyż powodem problemu była zainstalowana starsza wersja programu. Wystarczyło zaktualizować narzędzie by wszystko zaczęło działać.

Od tej pory możemy spać spokojnie i nie martwić się sytuacją w której, ktoś niepowołany uzyska dostęp do naszych danych. Zagubienie pendriva będzie oznaczać tylko stratę samego urządzenia, pliki zaś na nim zapisane są bezpieczne.