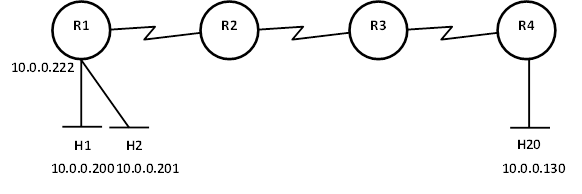

Mamy schemat jak powyżej, należy dobrać adresację sieci dla 10.0.0.0/24 z uwzględnieniem jak najmniejszej straty adresów IP.

1. Odpowiadamy sobie na pytanie ile mamy podsieci??? w tym przypadku 7 oznaczmy je sobie.

Tak tak 7 podsieci, należy pamiętać, że pomiędzy ruterami też musi być jakaś podsieć, bo jakby inaczej następowała komunikacja?

2. Mając liczbę podsieci przystępujemy do wyznaczania adresów IP podsieci, wystarczy nam jak podamy sobie adres sieci i rozgłoszeniowy bo to nam jednoznacznie określi również liczbę hostów w danej podsieci. Korzystamy z dobrodziejstw VLSM czyli metody w której możemy sobie dowolnie zmieniać długość maski podsieci wpływając w ten sposób na liczbę hostów w danej podsieci. Można by było oczywiście oprzeć się na klasowości adresów IP ale wtedy nie spełnilibyśmy pkt. który mówi nam że straty adresów IP mają być jak najmniejsze. Aby rozwiązać to zadanie posłużymy się tabelką:

|

Maska |

Liczba adresów IP |

Liczba adresów użytecznych czyli tych których możemy przypisać hostom. |

|

255.255.255.252 /30 |

4 |

2 |

|

255.255.255.248 /29 |

8 |

6 |

|

255.255.255.240 /28 |

16 |

14 |

|

255.255.255.224 /27 |

32 |

30 |

|

255.255.255.192 /26 |

64 |

62 |

|

255.255.255.128 /25 |

128 |

126 |

|

255.255.255.0 /24 |

256 |

254 |

|

255.255.254.0 /23 |

512 |

510 |

|

255.255.252.0 /22 |

1024 |

1022 |

Czemu adresów użytecznych jest o 2 mniej? Ano dlatego że jeden jest zabierany jako adres sieci a drugi jest adresem rozgłoszeniowym.

3. Mając tą tabelkę zabieramy się do dzieła, pamiętając że zaczynamy dzielić naszą sieć od tej podsieci do której trzeba przypisać największą liczbę hostów a więc w naszym przypadku od podsieci nr 5. Potrzebujemy 64 adresy dla hostów więc nasza podsieć będzie miała maskę 255.255.255.128 /25

|

Nr podsieci. |

Adres sieci |

Adres rozgłoszeniowy |

Adresy hostów. |

|

5 |

10.0.0.0 |

10.0.0.127 |

od 10.0.0.1 do 10.0.0.126 |

4. Dalej potrzebujemy podsieć na 25 hostów czyli świetnie się do tego celu nada podsieć o masce 255.255.255.224 /27.

|

Nr podsieci. |

Adres sieci |

Adres rozgłoszeniowy |

Adresy hostów. |

|

5 |

10.0.0.0 |

10.0.0.127 |

od 10.0.0.1 do 10.0.0.126 |

|

7 |

10.0.0.128 |

10.0.0.159 |

od 10.0.0.129 do 10.0.0.158 |

5. I tak dalej, czyli jako rozwiązanie powinniśmy uzyskać:

|

Nr podsieci. |

Adres sieci |

Adres rozgłoszeniowy |

Adresy hostów. |

|

5

|

10.0.0.0 /25 |

10.0.0.127 |

od 10.0.0.1 do 10.0.0.126 |

|

7 |

10.0.0.128 /27 |

10.0.0.159 |

od 10.0.0.129 do 10.0.0.158 |

|

6 |

10.0.0.160 /27 |

10.0.0.191 |

od 10.0.0.161 do 10.0.0.190 |

|

4 |

10.0.0.192 /27 |

10.0.0.223 |

od 10.0.0.193 do 10.0.0.222 |

|

1 |

10.0.0.224 /30 |

10.0.0.227 |

od 10.0.0.225 do 10.0.0.226 |

|

2 |

10.0.0.228 /30 |

10.0.0.231 |

od 10.0.0.229 do 10.0.0.230 |

|

3 |

10.0.0.232 /30 |

10.0.0.235 |

od 10.0.0.233 do 10.0.0.234 |

I tak oto mamy wykonaną adresację. Można sprawdzić w kalkulatorze IP. Na koniec, przyjrzyjmy się adresacji podsieci nr 4, pytanie jest takie - czemu została przyjęta adresacja z maską /27 jak teoretycznie powinna wystarczyć nam maska /28, w której mamy właśnie 14 adresów, które możemy przypisać hostom? Odpowiedź jest taka ? trzeba uwzględnić jeden dodatkowy adres, który musimy przypisać bramie w tym przypadku interfejs rutera R1 musi mieć adres w tej samej podsieci tak jak reszta hostów. Brama jest potrzebna, tak aby można na nią wysłać zapytania, które nie będą pasowały do przyjętej adresacji. Widać to na schemacie poniżej.

Hosty H1 i H2 (na rysunku tego nie widać, przyjęto uproszczenie, ale w rzeczywistości muszą być podpięte do switcha a ten dopiero do interfejsu rutera o adresie 10.0.0.222) mogą się komunikować swobodnie bo są w tej samej przestrzeni adresowej. Ale w przypadku gdy komputer H1 będzie chciał się skomunikować z H20, który jest przypisany do innej podsieci wyśle swoje pakiety do bramy na adres 10.0.0.222. Dzieje się tak dlatego, że komp H1 wie, że adres 10.0.0.130 jest poza jego obszarem i nie zna drogi, którą ma wysłać do niego pakiety i właśnie w takim przypadku jak się czegoś nie wie to jest to wysyłane do bramy. Czyli w skrócie jak nie znam drogi do celu, to wysyłam to na bramę niech się ona martwi co dalej z tym zrobić. Dzięki temu, że bramą jest interfejs rutera, który działa w warstwie 3 to jego głównym zadaniem jest rutowanie pakietów. Można sobie go wyobrazić jako drogowskaz, który zna drogę do celu i przekazuje pakiety na odpowiednie interfejsy tak by mogła nastąpić wzajemna komunikacja. Ale jak to się dzieje dokładnie to opiszę w kolejnym artykule.

Uwagi na koniec pamiętajcie, że adres rozgłoszeniowy zawsze musi być nieparzysty i że dobrą praktyką jest pozostawienie sobie pewnej puli adresów w zapasie tak aby jak przyjdzie potrzeba podłączenia dodatkowych urządzeń, które będą potrzebowały adresu IP móc to zrobić swobodnie, by nie wiązało się to z zmianą całej adresacji sieci.

Komentarze

Nie rozumiem dlaczego zamiast podziału na podsieci nie możemy po prostu ustanowić 7 lokalnych sieci z ograniczeniem adresów w każdej z nich. Czy wynika to tylko z tzw. "best practice" czy jest w czymś konkretna przewaga podziału na podsieci?

------------------

pikolo: Dzięki za wskazanie błędu. Pzdr