Serwer Syslog (po raz drugi) z wykorzystaniem systemu Linux.

Kontynuujemy temat rejestracji zdarzeń z wykorzystaniem serwera Syslog. Wpis ten jest kontynuacją wpisu: Rejestracja zdarzeń z wykorzystaniem serwera Syslog lecz tym razem skupiamy się na systemie Linux i wykorzystaniu deamona rsyslog.

Ponieważ jak już zaznaczyłem wpis ten jest kontynuacją tak więc część informacji została celowo pominięta tak by nie powielać ich ponownie. To co nie zostało poruszone w tym wpisie, znajdziesz Czytelniku w artykule, do którego link podałem Ci powyżej.

Rejestracja zdarzeń z wykorzystaniem serwera Syslog.

Zarządzając daną siecią komputerową najkorzystniejszą dla Nas sytuacją i stanem jak najbardziej pożądanym jest prawidłowo działająca sieć. Nasze wszystkie działania administracyjne sprowadzają się do tego by osiągnąć stan pełnej funkcjonalności sieci. Jeśli wszystko działa - możemy być z siebie dumni lecz nie oznacza to, że możemy spocząć na laurach. Awarie sieci i urządzeń ją tworzących są na porządku dziennym i prędzej czy później każdy administrator z takim problemem będzie musiał się zmierzyć. Z reguły awarie i mogące nastąpić komplikacje w działaniu sieci można z dość dużą dozą prawdopodobieństwa przewidzieć. No chyba, że mamy do czynienia z sytuacją nagłą, taką jak przepięcie w sieci elektrycznej, której efektem jest uszkodzenie urządzenia bądź atakiem hackerskim. Ale jak to już w życiu bywa nie do końca na wszystko mamy wpływ.

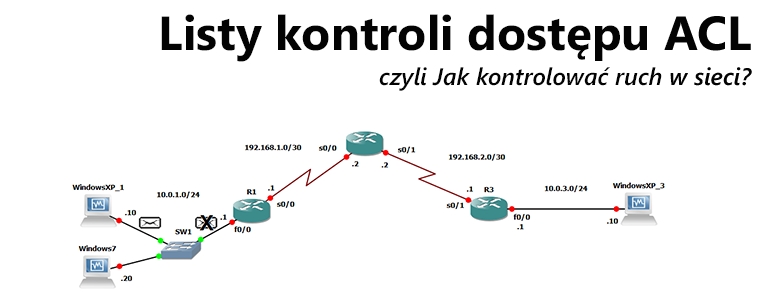

Listy kontroli dostępu ACL

Administratorzy by sprawnie zarządzać swoją siecią muszą dysponować narzędziami, które pozwolą im na kształtowanie ruchu sieciowego według własnych potrzeb i wymagań. Takim narzędziem, które pozwala na filtrację pojawiających się w sieci pakietów jest lista ACL. Mechanizm ACL jest bardzo ważnym elementem konfiguracji routera gdyż pozwala na ustalenie zasad, które niepożądanym użytkownikom zabronią dostępu do sieci a tym zaufanym udostępnią niezbędne usługi.

Autoryzacja, uwierzytelnienie i rejestracja z wykorzystaniem serwera TACACS.

W tym artykule kontynuujemy zapoczątkowany w poprzednim wpisie temat uwierzytelnienia użytkowników na urządzeniach CISCO lecz tym razem do wykonania tego zadania wykorzystamy serwer TACACS.

Co w sieci siedzi. Protokół EIGRP - konfiguracja i zarządzanie

Enhanced Interior Gateway Routing Protocol jest protokołem, który należy do grupy protokołów wektora odległości. EIGRP jest protokołem bezklasowym (wsparcie dla różnej długości maski sieci), pojawił się w 1992 w IOS wersji 9.21 i stanowi rozwinięcie protokołu IGRP. Klasowy protokół IGRP został opracowany przez firmę Cisco jako zamiennik protokołu RIP niwelując tym samym jego ograniczenia (metryka pod postacią skoków, rozmiar sieci ograniczony do 15 skoków). Lecz rozwiązania zaproponowane w tym protokole choć innowacyjne (np. złożona metryka wyliczana z uwzględnieniem: szerokości pasma, niezawodności, opóźnienia oraz obciążenia) stały się niewystarczające. Nowe ulepszenia poszerzające protokół IGRP (np. algorytm DUAL) spowodowały narodzenie się nowego protokołu EIGRP. Co jest ważne protokół ten został w całości opracowany przez firmę Cisco i stanowi własność tej firmy (Cisco proprietary) co w konsekwencji wymusza na nas stosowanie urządzeń Cisco ponieważ nie zadziała on na sprzęcie pochodzącym od innych producentów (podobnie jak opisywany wcześniej protokół CDP). Dla administratorów przejście z protokołu IGRP na EIGRP okazało się dosyć proste gdyż protokoły te korzystają z podobnego zestawu poleceń. IGRP został wycofany wraz z pojawieniem się wersji 12.2(13)T i 12.2(R1s4) systemu Cisco IOS.

- Poprzedni artykuł

- 1

- 2

- Następny artykuł

- koniec

Wujek dobra rada

Szybkie pytania i szybkie odpowiedzi czyli garść porad do wykorzystania w codziennej pracy z komputerem.

-

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44RAMdysk jest wydzieloną częścią pamięci, która w systemie operacyjnym jest widziana jak kolejny dysk/partycja. Praca z tak wydzielona przestrzenią pamięci odbywa się jak z normalnym dyskiem. Dostępne są wszystkie operacje związane z plikami.

-

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00Jak zabezpieczyć nasze dane w sytuacji utraty pendiva/karty pamięci.

-

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31Krótki opis jak wyszukać pliki przy wykorzystaniu Eksploratora plików.

-

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39Jak zdiagnozować uszkodzenie modułu pamięci RAM

-

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53W poprzednim wpisie (Konwersja maszyny fizycznej na wirtualną) opisałem konwersję maszyny fizycznej do wirtualnej, efektem Naszych działań było przeniesienie systemu działającego na fizycznym hoście do środowiska opartego o oprogramowanie Vmware. Zaś w tym wpisie wykonamy podobne działanie lecz efektem będzie uzyskanie maszyny działającej w VirtualBox.

Najczęściej komentowane

Najnowsze komentarze

-

Dzak

07.09.2020 17:32

Witam. Nie rozumiem dlaczego zamiast podziału na podsieci nie możemy po prostu ustanowić 7 lokalnych ...

-

fgm

03.09.2020 06:47

jak nie pamietam daty rozszezenia i dokladnej nazwy tylko podobna to jak wyszukac taki plik lub wiele ...

-

Andrzej

13.08.2020 07:26

Usunięcie x z /etc/passwd uważam za niebezpieczne rozwiązanie. Ponieważ po takiej operacji i ustawieniu ...

-

Andrzej

13.08.2020 07:15

To zdanie Utworzenie użytkownika w ten sposób powoduje wyłączenie konta poprzez wstawienie znaku x w ...

-

goodbye world

01.07.2020 10:20

Będą jakieś nowe wpisy?

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl