Interfejs dysku twardego odpowiada za sposób komunikacji, sposób zapisu i odczytu danych oraz fizycznego przyłączenia dysku do komputera.

Natomiast elementem wskazującym na sposób pracy i zarządzanie zasobami dysku twardego jest typ zainstalowanego systemu plików. Określa on w sposób jednoznaczny wszystkie struktury i tryby zapisu danych na dysku.

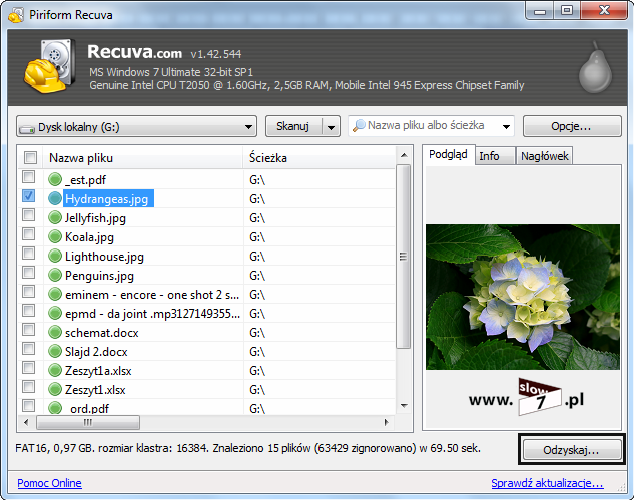

Niejednokrotnie dysk twardy jest naszym magazynem na którym gromadzimy istotne dla na dane i nie ważne czy to są zdjęcia, pliki firmowe czy muzyka utrata tych danych wiąże się dla nas najczęściej z dużą stratą i często też z kosztami czysto materialnymi.

Odzyskanie danych z uszkodzonego dysku jest możliwe ale by było to wykonalne i co najważniejsze skuteczne trzeba to zrobić z zasadami rzemiosła.

Interfejs IDE/ATA

Interfejs IDE (ang. Integrated Driver Electronics) służy do przyłączania dysków twardych. Nazwa ta jest nazwą marketingową, prawidłowa zaś brzmi: ATA (ang. Advanced Technology Attachment).

W "zamierzchłych czasach" pierwsze dyski twarde nie miały takich interfejsów, jakie są popularne dzisiaj. Zamiast tego instalowane były bezpośrednio na karcie kontrolera i wsuwane w gniazdo ISA (Industry Standard Architecture - standardowa architektura przemysłowa). Ale szybko pomysł ten został odrzucony z powodu czysto praktycznych i właściwy kontroler został przeniesiony na spód twardego dysku, natomiast główna karta wciąż musiała być połączona z szyną ISA. Dziś karta ta jak jest to znajduje się na płycie głównej w postaci interfejsu a właściwa logika kontrolera umieszczona jest na dysku. Te płyty główne, które są jeszcze wyposażane w ten interfejs oferują dwa kanały IDE, z których każdy może zaadresować dwa urządzenia - dyski/napędy CD/DVD.

By sprostać zapotrzebowaniu stworzono rozszerzenie ATAPI (ang. ATA Packet Interface), które było odpowiedzialne za obsługę takich urządzeń, jak napędy ZIP lub CD-ROM. Było to spowodowane tym, że zestaw instrukcji ATA nigdy nie był projektowany z myślą o obsłudze urządzeń pamięci masowej innych niż twarde dyski.

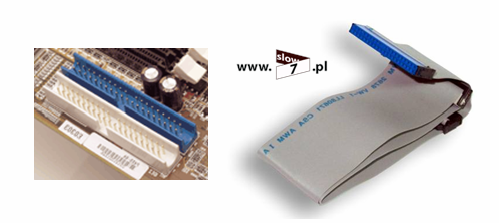

Rysunek 1 Gniazdo kontrolera IDE na płycie głównej i taśma łącząca napędy z płytą główną.

Przy podłączeniu dwóch dysków/napędów do jednego kanału należy pamiętać o ustawieniu jednego z nich w trybie master a drugiego slave.

Tak naprawdę IDE jest to termin, który funkcjonuje niejako nieoficjalnie i nie stoi za nim żaden faktyczny standard. Jest to raczej ogólny termin zawierający w sobie wszystkie istniejące specyfikacje ATA.

Interfejs oparty na standardzie ATA w przeciwieństwie do SATA, będącym łączem szeregowym jest łączem równoległym i w pierwowzorze korzystał z 40-żyłowego przewodu (taśmy), łączącego dysk/napęd z kontrolerami na płycie głównej. Wraz z rozwojem tej specyfikacji powstawały kolejne wersje standardu ATA, pozwalające na zwiększenie wydajności i niezawodności.

Dalsze zapotrzebowanie na wzrost transmisji danych i niezawodność wymogło zastosowanie specjalnej 80-żyłowej taśmy łączącej dysk/napęd z płytą główną. Większe częstotliwości powodowały powstawanie interferencji, co było źródłem zakłóceń i przesunięcia sygnału. Dlatego wprowadzono taśmę 80-żyłową, która jest wyposażona (w porównaniu do 40-żyłowej) w dodatkowe 40 żył uziemienia.

Pierwsze napędy CD-ROM używały kontrolera SCSI lub były podłączane do systemu przy użyciu swoich własnych kart interfejsu - metoda ta jednak okazała się niezbyt funkcjonalna, ponieważ dublowała system ATA. Przy okazji postępu prac w specyfikacji ATAPI wzrosła również wydajność napędów taśmowych, gdyż dotychczas były one podłączane przez powolny kontroler stacji dyskietek.

Wraz z rozwojem interfejsu IDE wprowadzono mechanizm - SMART (ang. Self-Monitoring Analysis And Reporting Technology). Na razie wystarczy że powiem że jest to rodzaj inteligentnego systemu wczesnego ostrzegania, który monitoruje pracę dysku. Więcej o technologii SMART w dalszej części artykułu.

Rodzaje i podział interfejsów ATA

ATA-1

Pierwowzór wszystkich standardów IDE - zapoczątkowany w roku 1994. Specyfikacja obejmuje jeden kanał, za pomocą którego obsługiwane mogą być dwa napędy w trybie master i slave - odpowiednio: nadrzędny/pierwszy i podrzędny/drugi. Obsługuje tryby PIO 0, 1 i 2 (ang. Programmed I/O), jak również tryby DMA 0 (ang. Direct Memory Access). Standard ATA-1 nie obsługuje napędów CD-ROM, gdyż jak zostało wspomniane opiera się on na ATAPI (który został wprowadzony dopiero od standardu ATA-4). Maksymalna użyteczna pojemności dysku twardego wynosi do 528 MB.

ATA-2

W standardzie tym zostały już zaaplikowane pewne udoskonalenia w stosunku do ATA-1. W pierwszej kolejności zostały dodane szybsze tryby PIO 3 i 4 oraz DMA 1 i 2. Ponadto specyfikacja ATA-2 pozwała na transmisje blokowe i adresowanie twardych dysków przy użyciu logicznego adresowania bloków (ang. Logical Block Addressing - LBA). W standardzie tym zostały zawarte funkcje, które umożliwiły identyfikację napędów poprzez BIOS komputera, odtąd BIOS niezależnie wykrywał dysk twardy i wszystkie jego parametry. Wprowadzono obsługę nośników wymiennych i obsługę zarządzania energią. ATA-2 akceptuje dyski większe niż 528 MB lecz mniejsze niż 8.1 GB. Standard ten umożliwia podłączenie maksymalnie dwóch urządzeń (2 x master, 2 x slave) do dwóch kanałów kontrolera (primary i secondary). Jednak zawsze należy pamiętać by szybkie dyski podłączać jako master do kanału primary, natomiast wolniejsze (napędy CD-ROM, stare twarde dyski PIO-2 lub PIO-3) jako master i slave do kanału secondary kontrolera.

ATA-3 (Fast ATA)

Standard ten został opublikowany roku 1997. Udoskonalenia dotyczyły głównie niezawodności szybkich trybów transmisji (Multiword DMA 2 i PIO 4). Zwiększono również działanie funkcji SMART i sposób raportowania o błędach. Na stałe wprowadzono tryb adresacji LBA (ang. Logical Block Addressing). Ta wersja ATA akceptuje dyski pracujące w trybie PIO 4 (znanym także jako "bezprzerwowym") zapewniającym transfer danych z prędkością 16,7 MB/s.

ATA/ATAPI-4 (Ultra ATA / Ultra DMA / Ultra DMA-33)

Standard ten podwaja maksymalny transfer trybu PIO 4 do 33 MB/s. Tryb ten zawiera technologię, która dzięki używaniu kanałów DMA w znacznym stopniu zmniejsza obciążenie procesora. W standardzie tym wbudowano na stałe obsługę ATAPI, co pozwoliło podłączać napędy CD-ROM i inne urządzenia pamięci masowej. Pozostałe zmiany zawierały wprowadzenie trybów UltraDMA 0, 1 i 2 oraz zalecenie korzystania z 80-żyłowego kabla IDE, który mógł powodować znaczne zwiększenie niezawodności (większa odporność na zakłócenia). Unowocześniono też zarządzanie energią. Dodano również obsługę kolejkowania komend, co pozwala na lepszą obsługę wielozadaniowości, polegającej na kontakcie z dyskiem kilku programów.

ATA/ATAPI-5 (Ultra ATA/66)

Już dwa lata po wprowadzeniu standardu Ultra ATA/33 okazało się, że prędkość transmisji można jeszcze bardziej zwiększyć. Podwojono maksymalną przepustowość, która wynosi 66 MB/s oraz wymagane jest użycie 80-żyłowego kabla IDE. Wprowadzono funkcję automatycznego wykrywania rodzaju kabla (40- lub 80-żyłowego). Taśma 80-żyłowa eliminowała interferencje powodujące zakłócanie przesyłanego sygnału wraz ze wzrostem częstotliwości przesyłania. Różni się ona od taśmy 40-żyłowej tym, że zawiera dodatkowych 40 przewodów uziemiających. Przewody sygnałowe pozostały bez zmian, co oznacza możliwość korzystania z tej taśmy w starszych standardach ATA. Zostały zmodyfikowane i usunięto część starych komend ATA . Dołożono mechanizm wykrywania błędów - cykliczny kod nadmiarowy, który polega na porównywaniu wyliczonych sum kontrolnych po stronie kontrolera i dysku. Obsługa tego standardu jest możliwa przez systemy operacyjne począwszy od Win 95 OSR2.

ATA/ATAPI-6 (ATA-6, Ultra ATA/100)

Standard obejmuje dodatkowo tryb UltraDMA 5, obsługa maksymalnie 137 GB na napęd. Ponadto w standardzie zawiera się również zarządzanie głośnością (ang. acoustic management). Zwiększenie szybkości transmisji pomiędzy płytą główną a dyskiem uzyskano między innymi przez podniesienie częstotliwości zegara i skróceniu czasu ustalania sygnału. Aby uzyskać maksymalny transfer konieczne jest stosowanie 80-żyłowego kabla.

ATA/ATAPI-7 (ATA-7, Ultra ATA/133)

Jest to najszybsze obecnie rozwiązanie dla równoległego standardu ATA, pozwalające na osiągnięcie wysokich transferów danych. Podobnie jak przy ATA/ATAPI-6 wprowadzono nowy tryb przesyłu, noszący nazwę UltraDMA 6 oznacza to, że tryb ten ma zapewnić transfer na poziomie 133 MB/s. Standard obsługuje dyski twarde o pojemności ponad 137 GB.

Zestawienie parametrów ATA

Tabela 1 Parametry interfejsów ATA

|

Parametr |

ATA-1 |

ATA-2 |

ATA-3 |

ATA-4 |

ATA-5 |

ATA-6 |

ATA-7 |

|

Tryby PIO |

0-2 |

0-4 |

0-4 |

0-4 |

0-4 |

0-4 |

0-4 |

|

Tryby DMA |

0 |

0 - 2 |

0-2 |

0-2 |

0-2 |

0-2 |

0-2 |

|

Tryby Ultra DMA |

0-2 |

0-4 |

0-5 |

0-6 |

|||

|

Transfer danych [Mb/s] |

8,33 |

16,67 |

16,67 |

33,33 |

66,67 |

100,00 |

133,00 |

|

Taśma (ilość żył) |

40 |

40 |

40 |

40/80 |

40/80 |

40/80 |

40/80 |

|

Popularna nazwa |

ATA/IDE |

ATA/IDE |

ATA/IDE |

UltraDMA/33 |

UltraDMA/66 ATA/66 |

UltraDMA/100 ATA/100 |

UltraDMA/133 ATA/133 |

Tabela 2 Parametry trybów PIO interfejsów ATA

|

Tryb PIO |

Transfer danych |

Zastosowanie |

|

PIO 0 |

3,3 MB/s |

ATA-1 |

|

PIO 1 |

5,2 MB/s |

ATA-1 |

|

PIO 2 |

8,3 MB/s |

ATA-1 |

|

PIO 3 |

11,1 MB/s |

ATA-2 |

|

PIO 4 |

16,6 MB/s |

ATA-2 |

Tabela 3 Parametry trybów DMA interfejsów ATA

|

Tryb DMA |

Transfer danych |

Zastosowanie |

|

8-bitowy DMA 0 |

2,1 MB/s |

od ATA-1 |

|

16-bitowy DMA 0 |

4,2 MB/s |

od ATA-1 |

|

8-bitowy DMA 1 |

4,2 MB/s |

od ATA-1 |

|

16-bitowy DMA 1 |

13,3 MB/s |

od ATA-2 |

|

8-bitowy DMA 2 |

8,3 MB/s |

od ATA-1 |

|

16-bitowy DMA 2 |

16,6 MB/s |

od ATA-2 |

Tabela 4 Parametry trybów UltraDMA interfejsów ATA

|

Tryb UltraDMA |

Transfer danych |

Zastosowanie |

|

UltraDMA 0 |

16,6 MB/s |

od ATA-4 |

|

UltraDMA 1 |

25 MB/s |

od ATA-4 |

|

UltraDMA 2 |

33,3 MB/s |

od ATA-4 |

|

UltraDMA 3 |

44,4 MB/s |

od ATA-5 |

|

UltraDMA 4 |

66,6 MB/s |

od ATA-5 |

|

UltraDMA 5 |

100 MB/s |

od ATA-6 |

|

UltraDMA 6 |

133 MB/s |

od ATA-7 |

Ze względu na ogromne problemy dotyczące przesyłania danych łączem równoległym związanych z wykorzystaniem dużych częstotliwości i powodowaniem powstawania opóźnień sygnału oraz interferencji elektromagnetycznych a co za tym idzie zakłóceń integralności sygnału zaczęto się zastanawiać nad wykorzystaniem transmisji szeregowej. Tak opracowano koncepcję standardu Serial ATA. Serial ATA podąża drogą wytyczoną przez inne udane standardy, również oparte na szeregowym przesyle danych m.in. USB czy FireWire.

Głównymi priorytetami przy tworzeniu standardu Serial ATA były warunki:

-

-

- szybkość,

- prostota i przyjazność użytkowania,

- samo konfigurowalność,

- kompatybilność wsteczna - Serial ATA musiał być całkowicie kompatybilny programowo z równoległym standardem ATA. Dla użytkownika końcowego oznacza to, że standard ten jest w stanie obsługiwać wszystkie urządzenia w standardzie ATA i ATAPI.

-

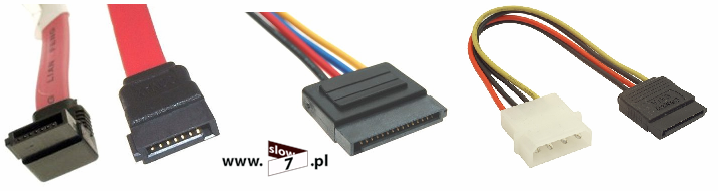

Interfejs Serial ATA wykorzystuje cienkie, elastyczne 7-żyłowe kable, które mogą mieć długość ponad 1m (ATA do 40cm), montaż takich kabli jest łatwiejszy oraz zajmują mniej miejsca wewnątrz obudowy komputera. Kable wyposażone są w łatwe do montażu złącza.

Dzięki zastosowaniu transmisji szeregowej, zastosowaniu specjalnego algorytmu przesyłania danych (specjalne kodowanie danych) wraz ze sterowaniem transmisji, która odbywa się obustronnie, tzn. tak dysk, jak i kontroler nadzorują transmisję magistrala ta jest bardzo odporna na zakłócenia.

Można wyróżnić trzy warianty standardu Serial ATA. Korzystają one z tego samego okablowania, a różnią się między sobą szybkością transmisji

Interfejs SATA jak zostało wspomniane wyżej wykorzystuje transmisję szeregową bit po bicie. Każdy kabel łączy pojedyncze urządzenie (dysk/CD/DVD/Blu-ray) bezpośrednio z kontrolerem na płycie głównej, zaletą takiego połączenia jest brak konieczności ustawiania urządzeń w trybie master lub slave, jak to ma miejsce w standardzie ATA. Brak konieczności ustawiania odpowiedniej zworki wpływa na prostotę konfiguracji.

Ostatnią fizyczną zmianą jest zanik tradycyjnego wtyku gniazda zasilającego. Nowy wtyk zasilający ma aż 15 wyprowadzeń i jest podobnie płaski co taśma SATA.

Rysunek 2 Kable SATA (od lewej), transmisyjny, zasilający, przejśćiówka z molex

Serial ATA 1,5 Gbit/s (SATA I/SATA 150)

Pierwsza, najstarsza wersja wprowadzona w 2003 roku, umożliwia szeregową transmisję danych z maksymalną przepustowością 1,5 Gbit/s (ok. 180 MB/s). Nie obsługuje tzw. kolejkowania komend (angielski skrót NCQ).

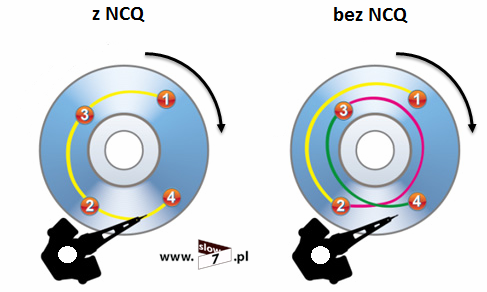

Rysunek 3 Technologia NCQ

Serial ATA 3 Gbit/s (SATAII/SATA 300)

Druga generacja oferuje przepustowość 3,0 Gbit/s (ok. 375 MB/s). Wprowadzono NCQ czyli sposób optymalizacji pracy dysku twardego polegający na zmianie kolejności zadań zapisu i odczytu podczas współpracy kontrolera i dysku, tak aby zadania były wykonywane przy minimalnej liczbie skoków głowic dysku.

Serial ATA 6 Gbit/s (SATAIII/SATA 600)

Pierwsze prezentacje tego standardu miały miejsce w lipcu 2008 roku. Oficjalne wprowadzenie na rynek miało miejsce dokładnie 27 maja 2009 roku. SATA III oprócz zwiększenia transferu do 600 MB/s wprowadza kilka kosmetycznych zmian. Poprawiono NCQ oraz zarządzanie energią . Co ważne, SATA 6 Gb/s jest kompatybilne wstecz. Zarówno starsze dyski można podłączać do nowego kontrolera, jak i nowe dyski będą działać w starszych kontrolerach.

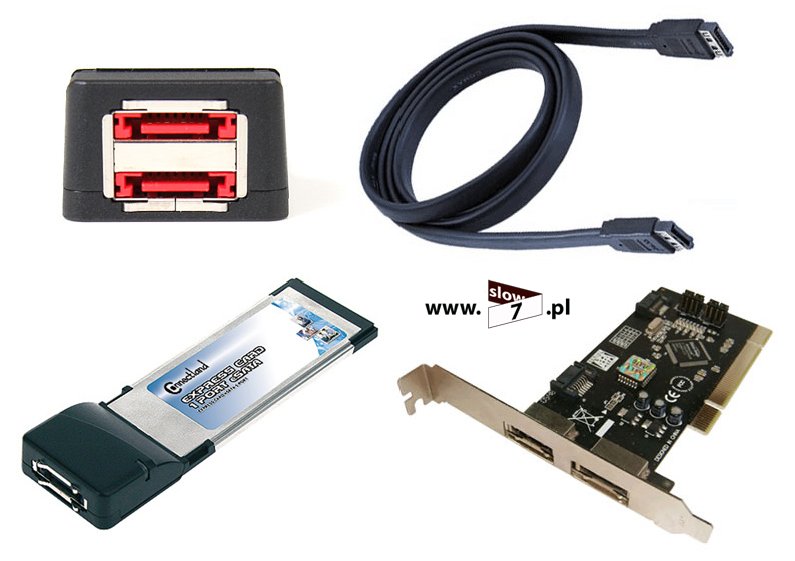

eSATA

Technologia eSATA pozwala dołączać do komputera zewnętrzne systemy pamięci masowych, które pracują równie szybko, jak wewnętrzne dyski. Szczegóły specyfikacji eSATA opracowano już w 2004 r.

eSATA różni się oczywiście tym od SATA, że pozwala dołączać do komputera systemy pamięci masowych, które znajdują się na zewnątrz obudowy komputera. Dlatego konektor eSATA wygląda inaczej niż konektor SATA, a samo połączenie obsługuje silniejsze sygnały i może mieć długość 2 m (standardowe okablowanie SATA może mieć maks. długość metra).

Dyski SATA można podłączać do komputera podczas jego działania. System operacyjny powinien je wykryć i umożliwić pracę. Jeżeli jednak kontroler SATA nie działa w trybie AHCI, wymagany jest restart komputera po podłączeniu dysku.

Rysunek 4 eSATA

FireWire

Standard ten, znany również jako IEEE-1394 bądź iLink, rozwijany równolegle do USB. Choć w swojej filozofii FireWire jest do USB bardzo podobny przeznaczony jest do zastosowań bardziej profesjonalnych, tzn. do takich gdzie potrzebna jest wyższa transmisja danych. Otóż standard IEEE-1394 w obecnie spotykanych wersjach oferuje przepustowość magistrali na poziomie 400/800/1600/3200 Mbps.

Zalety FireWire to:

-

-

- cyfrowa transmisja - standard nie wymaga konwersji sygnału cyfrowego w postać analogową i odwrotnie. Oznacza to lepszą jakość sygnału i brak jakichkolwiek zakłóceń,

- małe rozmiary - transmisja odbywa się po cienkim, szeregowym kablu,

- Prostota użycia - nie jest wymagana praktycznie żadna instalacja ani konfiguracja sprzętu czy oprogramowania,

- Hot Plug and Play - urządzenia zgodne z IEEE-1394 mogą być podłączane bądź odłączane podczas pracy; nie wymagają również restartu komputera,

- Skalowalność - obsługa urządzeń transmitujących z prędkością 100, 200, 400 (lub więcej) Mbps,

- Elastyczność - urządzenia na magistrali mogą być w dowolny sposób łączone między sobą; możliwe jest nawet połączenie "peer-to-peer" co pozwala na łączenie urządzeń bez pośrednictwa komputera,

- Szybkość - standard oferuje szybką transmisję danych sprawia to że jest idealny w zastosowaniach video i audio.

-

Rysunek 5 FireWire

Interfejs SCSI

Interfejs SCSI (ang. Small Computer System Interface) jest magistralą przesyłającą dane w sposób równoległy. Przeznaczony jest do podłączania różnych typów urządzeń zewnętrznych takich jak: streamery, CD-ROM-y, dyski twarde, skanery itp. Jednak nadrzędnym celem jest/było podłączenie przez ten interfejs szybkich dysków o dużej wydajności w rozwiązaniach serwerowych, stacjach roboczych a także szybkich serwerach sieciowych i urządzeniach archiwizujących.

Za pośrednictwem SCSI można połączyć w łańcuch do jednego kontrolera 7, a w przypadku wersji rozszerzonej WIDE SCSI nawet do 16 urządzeń (łącznie z kontrolerem).

Ogólnie budowa struktury opierającej się na standardzie SCSI składa się z 4 części: kontrolera SCSI, który jest montowany zazwyczaj jako karta rozszerzająca (ISA/PCI/PCI Express), lub też jest wbudowana w płytę główną, kabla połączeniowego SCSI, samego urządzenia (HDD/Streamer itp.) i tzw. terminatorów czyli "końcówek", które umieszcza się na końcach łańcucha połączonych urządzeń SCSI. Dzięki terminatorom kontroler uzyskuje informację o sposobie połączenia urządzeń (szczególnie gdzie znajduje się ostanie urządzenie w łańcuchu)przez co może sprawnie obsługiwać przepływ danych między poszczególnymi urządzeniami a komputerem.

SCSI-1 (Narrow SCSI)

Leciwy standard i pierwowzór interfejsu SCSI, powstały w 1986 roku. Jego podstawowe funkcje to:

-

-

- praca asynchroniczna i opcjonalny tryb synchroniczny,

- przepustowość 4 MB/s lub 5 MB/s na odległość 6 m,

- pasywne terminatory.

-

Obecnie wycofany.

SCSI-2 (Fast SCSI, Fast-Wide SCSI)

Istnieje oficjalnie od 1994 roku wraz z poprawkami w 1996 (Fast-Wide SCSI). Jest to ulepszona wersja SCSI-1 z dodanymi nowymi funkcjami i opcjami.

Specyfikacja ta na stałe korzysta z wysyłania bitu weryfikującego parzystość. Wykorzystano kolejkowanie poleceń i aktywne terminatory. Zastosowano 50-pinowe złącza o większej gęstości. Zaimplementowany przesył Wide SCSI, wykorzystywał transmisję 16-bitową.

Standard ten przyniósł powstanie nowego 68-żyłowego kabla typu P. Wykorzystanie trybu Wide SCSI wymusza użycie tego rodzaju kabla. Dzięki liście urządzeń uniknięto wiele problemów z napędami CD, wymiennymi dyskami, skanerami itp. Skrócona została do 3 m długość kabla.

SCSI-3

Kolejnym rozwinięciem tej technologii jak łatwo się domyślić okazał się standard SCSI-3, który nie jest jednolitą specyfikacją. Składa się z kilku odmiennych specyfikacji, zwanych SPI (ang. SCSI Parallel Interface).

Nowością tego standardu są tryby Ultra2 (Fast-40 później rozwinięcie Ultra2 Wide SCSI) , Ultra3 (Ultra-160, Fast-80 wide) i Ultra4 (tak naprawdę Ultra-320 SCSI, Fast-160) oraz Ultra5 (tak naprawdę Ultra-640 SCSI) wykorzystywane dla nowo powstających dysków twardych. Pozwoliło to osiągnąć teoretyczny transfer rzędu 640 MB/s.

Ultra SCSI (Fast-20)

Jest to pierwszy interfejs wchodzący w skład SCSI-3. Nowe elementy tego standardu to:

-

-

- tryb Ultra (Fast-20) o przepustowości 20 MB/s oraz Ultra Wide SCSI o przepustowości 40 MB/s,

- nowe złącza przeznaczone dla interfejsu Wide SCSI - 68-pin,

-

Ultra2 (Fast-40)

Uzupełnienie wersji Ultra SCSI o kilka nowych funkcji:

-

-

- tryb Ultra2 (Fast-40) o przepustowości 40 MB/s oraz Ultra2 Wide SCSI o przepustowości 80 MB/s,

-

SPI-3 (Ultra3)

Podstawowym rozszerzeniem specyfikacji SPI-3 jest zwiększenie prędkości transferu do 160 MB/s. Nowe funkcje tej specyfikacji to:

-

-

- taktowanie DT - podwójne przejście, przesyłanie danych na zboczu narastającym i opadającym,

- kontrola parzystości CRC - efektywna i lepiej działająca metoda w przypadku dużych prędkości transmisji,

- kontrola domenowa - ustalanie poziomu transmisji eliminującego powstawanie błędów,

- pakietowanie - mechanizm zwiększający efektywność transmisji między urządzeniami SCSI,

- system QAS (ang. Quick Arbitration and Select) - ograniczenie czasu niewykorzystania magistrali, przez przekazanie jej sterowania innemu urządzeniu.

-

SPI-4 (Ultra4)

Kolejne zwiększenie niezawodności i prędkości przesyłania danych. Zasadniczymi innowacjami są:

-

-

- wzrost prędkości transmisji - dwukrotnie w stosunku do SPI-3,

- strumieniowe przesyłanie danych - przesyłanie ciągu pakietów tworzących strumień danych,

- sterowanie przepływem - informowanie o przesyłaniu ostatniego strumienia danych, pozwalające na wcześniejsze zwolnienie urządzenia odbierającego.

-

SPI-5 (Ultra5)

Jest to standard w trakcie realizacji. Założenia tego standardu mówią o zwiększeniu prędkości możliwego transferu do 640 MB/s.

Tabela 5 Porównanie standardów SCSI

|

Nazwa standardu |

Nazwy zamienne |

Złącze |

Maksimum |

|

|

Przepustowość |

Liczba urządzeń |

|||

|

SCSI-1 |

Narrow SCSI |

IDC50; Centronics C50 |

5 MB/s |

8 |

|

Fast SCSI |

IDC50; Centronics C50 |

10 MB/s |

8 |

|

|

Fast-Wide SCSI |

2 x 50-pin (SCSI-2); |

20 MB/s |

16 |

|

|

Ultra SCSI |

Fast-20 |

IDC50 |

20 MB/s |

4/8* |

|

Ultra Wide SCSI |

68-pin |

40 MB/s |

4/8/16* |

|

|

Ultra2 SCSI |

Fast-40 |

50-pin |

40 MB/s |

8 |

|

Ultra2 Wide SCSI |

68-pin; 80-pin (SCA/SCA-2) |

80 MB/s |

16 |

|

|

Ultra3 SCSI |

Ultra-160; Fast-80 wide |

68-pin; 80-pin (SCA/SCA-2) |

160 MB/s |

16 |

|

Ultra-320 SCSI |

Ultra-4; Fast-160 |

68-pin; 80-pin (SCA/SCA-2) |

320 MB/s |

16 |

|

Ultra-640 SCSI |

Ultra-5 |

68-pin; 80-pin |

640 MB/s |

16 |

* - liczba urządzeń zależna od trybu i długości kabla

Dysk twardy HDD (ang. Hard Disk Drive) bądź dysk SSD (ang. Solid State Drive) czyli urządzenia pamięci masowej, służące do przechowywania danych (to już wiemy). Aktualnie mamy do wyboru dwie różne technologie, tradycyjna i ta oparta o flash ale cel jest ten sam.

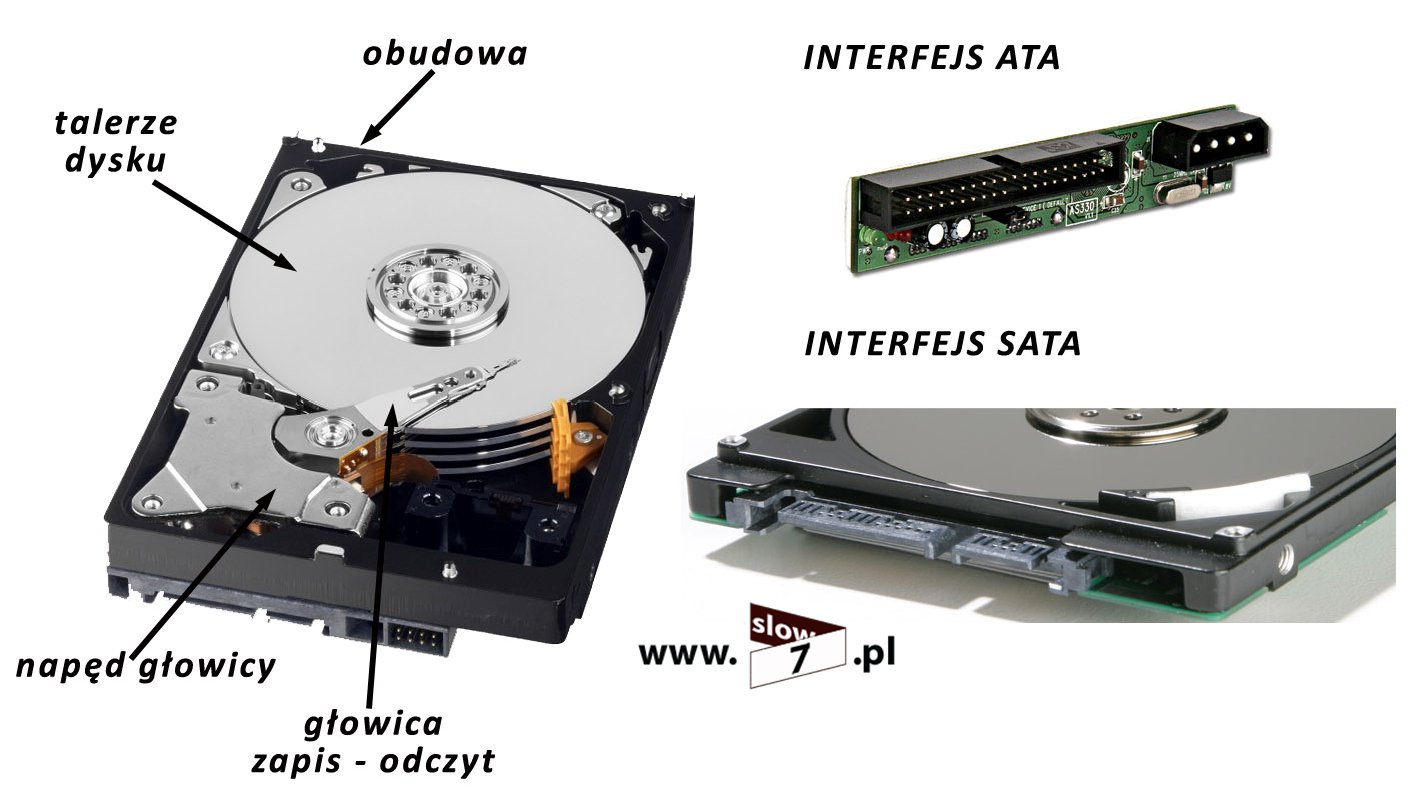

Najczęściej jednak (jeszcze) są używane dyski HDD ze względu na bardzo dobry stosunek ceny za 1 MB składowanych danych. Podstawą budowy takiego dysku są talerze (dyski) wykonane z aluminium lub szkła, pokryte warstwą magnetyczną. Tak więc dysk twardy tak samo jak już zapomniana dyskietka (ja jeszcze pamiętam) jest urządzeniem służącym do przechowywania danych wykorzystującym zjawisko ferromagnetyzmu. Zapis i odczyt dokonywany jest z wykorzystaniem głowic elektromagnetycznych.

Rozwój technologiczny dysków HDD odbywał się na kilku płaszczyznach:

-

-

- pojemność dysków wzrosła od kilku/kilkunastu MB do 3 TB,

- transfer danych z dysku zwiększył się wielokrotnie,

- średni czas dostępu do danych na dysku uległ skróceniu z ponad 90 ms do kilku ms,

- cena zakupu dysku twardego zmalała kilkuset krotnie, biorąc pod uwagę pojemność,

- zastosowanie nowych technologii takich jak np. zapis prostopadły czy kolejkowanie poleceń zapisu i odczytu NCQ (ang. Native Command Queuing).

-

Budowa dysku twardego

Główną częścią budowy dysku twardego jest talerz wykonany najczęściej ze stopu aluminium lub szkła, obustronnie pokryty warstwą magnetycznego nośnika o bardzo wysokiej jakości. Nośnik dodatkowo pokrywany jest cienką warstwą w celu ochrony talerza. Talerze wirują z reguły ze stałą prędkością rzędu 5400 lub 7200 obr/min w rozwiązaniach standardowych (komputery desktop, laptopy), a w profesjonalnych rozwiązaniach serwerowych prędkości sięgają rzędów 10 000 lub 15 000 obr/min, choć znane są rozwiązania gdzie prędkość obrotowa talerzy jest zmienna i waha się pomiędzy ustalonym przedziałem.

Nasze dane zapisywane są w postaci ciągów zakodowanych bitów -do informacji faktycznie przez nas zapisywanych dodawane są dane o charakterze porządkowym i kontrolnym, umożliwiające działanie mechanizmów wyszukiwania oraz detekcję i korekcję błędów.

Nad powierzchnią talerza/y (górną i dolną) unosi się umieszczona na końcu ramienia głowica zapisująco-odczytująca. Przed uderzeniem głowicy o powierzchnię nośnika zabezpiecza "poduszka powietrzna", wytworzona dzięki wirowaniu talerzy. Rozwiązanie takie nazywane jest "pływającymi głowicami" i jak na razie jest bezkonkurencyjne i stosowane powszechnie, chociaż są już prowadzone prace nad innymi sposobami prowadzenia głowic. Odległość głowicy od nośnika jest bardzo mała, porusza się ona nad talerzem na wysokości około 25 nm - nie może go dotykać ani drgać. Aby umożliwić dostęp do całej powierzchni talerza, zawieszone obrotowo ramię, które poruszane jest polem cewki magnetycznej, wychyla się jak wskazówka miernika.

Na wydajność dysku twardego składają się dwa główne parametry: szybkość transmisji danych oraz czas dostępu do danych. Z kolei szybkość odczytu i zapisu uzależniona jest od szybkości obrotowej dysków, gęstości upakowania informacji, liczby talerzy, przepustowości wewnętrznych interfejsów napędu oraz przepustowości interfejsu łączącego dysk z komputerem.

Każdy dysk należy odpowiednio przygotować do zapisywania danych. Przygotowanie to polega na przeprowadzeniu dwóch procesów: formatowania niskiego poziomu i formatowania wysokiego poziomu.

Formatowanie niskiego poziomu (ang. Low Level Format)

Formatowanie niskiego poziomu powoduje podział ścieżek dysku na określoną liczbę sektorów. Tworzy przerwy między sektorami i ścieżkami oraz zapisy w nagłówkach i stopkach. Liczba sektorów przypadająca na ścieżkę zależy od dysku i rodzaju kontrolera. Formatowanie niskiego poziomu jest prawie zawsze wykonywane przez producenta.

Formatowanie wysokiego poziomu

Formatowanie wysokiego poziomu jest już wykonywane przez system operacyjny np. podczas jego instalacji. W wyniku formatowania zostaje utworzona cała struktura niezbędna do zapisywania i odczytywania danych przez system. Powstają: sektor ładujący, tablica alokacji plików oraz katalog główny. Pozwala to systemowi operacyjnemu na sprawne zarządzanie przestrzenią dysku twardego oraz na określanie położenia poszczególnych plików.

Wynikiem formatowania wysokiego poziomu jest praktyczne stworzenie miejsca przechowywania plików startowych systemu i utworzenie czegoś w rodzaju książki adresowej dysku.

Systemy plików

System plików jest odpowiedzialny za sposób logicznego zapisu plików na dysku, umożliwiający odszukanie danych zapisanych w dowolnym miejscu. Tworzy model hierarchicznej struktury wolumenów i katalogów. Podstawowymi systemami plików są: FAT (ang. File Allocation Table) i NTFS (ang. New Technology File System).

Partycje dysku

Partycja jest to wyodrębniony logicznie ze struktury dysku obszar, składający się z pewnej liczby przyległych do siebie cylindrów. Taki obszar widoczny jest jako osobny dysk twardy, do którego może być przypisana litera napędu. Położenie każdej partycji dysku jest określone przez podanie cylindra początkowego i liczby zajmowanych cylindrów. Do tworzenia partycji można wykorzystać odpowiednie zewnętrzne oprogramowanie albo wykonać partycjonowanie podczas instalacji systemu operacyjnego. Najczęściej spotykanymi programami umożliwiającymi tworzenie i zarządzanie partycjami są: Fdisk, Partition Magic, Partition Commander, GParted.

Zaletą tworzenia partycji na dysku twardym jest możliwość instalacji różnych systemów operacyjnych na każdej z nich a także odseparowanie danych od systemu operacyjnego. Mówiąc prościej zakładamy partycję potrzebną do zainstalowania systemu i kolejne do składowania danych. W razie jakiegokolwiek problemu z systemem ważne dane mamy na osobnej partycji więc partycję systemową możemy spokojnie sformatować np. w celu ponownego zainstalowania systemu. Unikamy w ten sposób żmudnego przenoszenia ważnych dla nas danych na inny nośnik bądź partycję. Oczywiście każda stworzona partycja musi być poddana procesowi formatowania wysokiego poziomu.

Istnieją dwie szkoły dotyczące liczby zakładanych partycji. Jedna z nich mówi, że należy ograniczać liczbę zakładanych partycji nawet do jednej na całym dysku twardym, ze względu na wydajność systemu. Druga natomiast przemawia za zakładaniem minimum dwóch partycji, ze względu na bezpieczeństwo danych i wykorzystanie powierzchni dysku. Ja jednak preferuję tę drugą ze względu na wygodę.

System plików FAT

Jednym z najbardziej rozpowszechnionych system plików jest FAT. Istnieje jego kilka odmian:

-

-

- FAT 12 - przeznaczony dla dysków o pojemności poniżej 16 MB, pozwala na obsłużenie 4096 (212) jednostek alokacji, co ogranicza do tej liczby też maksymalną liczbę plików na dysku. Obecnie ten system plików używany jest wyłącznie na standardowych dyskietkach ze względu rozmiar obsługiwanych dysków.

- FAT 16 - przeznaczony głównie dla systemu DOS i dysków o pojemności od 16 MB do 2 GB, Inną cechą systemu FAT16 jest nierozróżnianie wielkości liter w nazwach plików, oraz ograniczenie długości nazwy plików do 12 znaków. FAT16 jest stosowany w systemach operacyjnych Microsoftu od MS-DOS do Windows 95.

- FAT 32 - System FAT32 został po raz pierwszy wprowadzony w systemie Windows 95 OSR2. Teoretycznie dysk może mieć rozmiar 8 TB, ale praktycznie ograniczone jest to do 2 TB.

-

Tabela 6 Porównanie systemów plików FAT

|

|

FAT12 |

FAT16 |

FAT32 |

|

rozmiar pliku |

32MB |

2GB |

4GB |

|

ilość plików |

4 077 |

65 517 |

268 435 437 |

|

dł. nazwy pliku |

8+3 lub 255 gdy korzystamy z długich nazw |

||

|

rozmiar partycji |

32MB |

4GB |

2TB |

W systemie plików FAT dane zapisywane są w jednostkach alokacji plików. Zatem nawet najmniejszy plik, np. o rozmiarze 1 bajta będzie zajmował całą powierzchnię klastra. W przypadku, gdy na dysku znajdują się bardzo duże pliki nie ma to większego znaczenia. Problemy pojawiaj się wtedy, gdy rozmiar klastra jest duży, a na dysku znajduje się dużo małych plików - pewna część miejsca jest tracona. Problem ten jest dużą wadą systemu plików FAT.

Poważną wadą systemu FAT jest także silna fragmentacja plików polegająca na pojawianiu się nieciągłości obszarów zapisanych i niezapisanych na dysku twardym komputera. Pociąga to za sobą konieczność okresowej defragmentacji przy użyciu specjalnych narzędzi programowych, a także powoduje stosunkowo duże prawdopodobieństwo powstawania błędów zapisu, polegających na przypisaniu jednego klastra dwóm plikom (tzw. crosslink), co kończy się utratą danych z jednego lub obu "skrzyżowanych" plików.

Typowym błędem, pojawiającym się w systemie FAT, jest również pozostawianie tzw. zgubionych klastrów, tj. jednostek alokacji nie zawierających informacji, ale opisanych jako zajęte.

Elementy struktury systemu plików FAT to:

-

-

- główny sektor ładujący,

- rekord ładujący dysku,

- katalog główny,

- tablice alokacji plików,

- jednostki alokacji danych (klastry),

- cylinder diagnostyczny.

-

Główny sektor ładujący

Istnienie tego sektora jest ściśle związane z możliwością podziału dysku na partycje. Jak już zostało wspomniane możliwy jest podział dysku na niezależne partycje i nadanie im logicznych nazw, mimo istnienia jednego fizycznego dysku. Zadaniem głównego sektora ładującego jest przechowywanie informacji dotyczących wszystkich stworzonych partycji na danym dysku. Znajduje się on w pierwszym sektorze dysku.

Zawiera on następujące elementy:

-

-

- główna tablica partycji - przechowuje informacje o wszystkich partycjach znajdujących się na dysku oraz położenie ich rekordów ładujących; może przechowywać informacje maksymalnie o czterech partycjach;

- główny program ładujący - zawiera program, którego zadaniem jest przekazanie sterowania do partycji aktywnej.

-

Rekord ładujący dysku

Rekordem ładującym dysku jest pierwszy sektor dysku. Jest on odczytywany przez główny rekord ładujący dysku. Zawiera następujące elementy:

-

-

- blok parametrów dysku - główne informacje o dysku, czyli wielkość dysku, liczbę wykorzystywanych sektorów, rozmiary klastrów oraz nazwę,

- program ładujący dysku - inicjuje ładowanie systemu operacyjnego.

-

Rekord ładujący dysku tworzony jest podczas formatowania wysokiego poziomu. Po przekazaniu sterowania systemem do rekordu ładującego wykonywany jest program ładujący, natomiast blok parametrów dysku służy tylko do dostarczenia informacji o parametrach dysku.

Katalog główny

Katalog główny, zwany inaczej katalogiem plików, w nim zawarte są informacje o plikach znajdujących się na dysku. Przechowuje on wszystkie informacje istotne dla systemu operacyjnego, czyli:

-

-

- nazwę i rozszerzenie pliku,

- atrybuty pliku,

- datę i czas ostatniej modyfikacji,

- rozmiar pliku,

- adres pierwszego klastra pliku.

-

Na każdym dysku możne znajdować się tylko jeden katalog główny. Jest on przechowywany w ściśle określonym miejscu, zaraz za tablicami alokacji.

Tablice alokacji plików

Tablica alokacji plików można porównać do książki adresowej, w której zawarte są informację na temat zawartości klastrów. Klaster jest jednostką obszaru dysku, składa się z jednego lub większej ilości sektorów. Rozmiar klastra definiujemy w momencie zakładania partycji i zależy od jej wielkości. Gdy zapisywany jest plik zostaje mu przydzielona pewna całkowita liczba klastrów. Jeżeli zapisywany plik jest nieco większy od pojemności jednego klastra, to i tak zostają mu przydzielone dwa klastry.

Określenie miejsca położenia pliku zaczyna się od pierwszego klastra przypisanego danemu plikowi w tablicy alokacji. Jeżeli plik zajmuje więcej niż jeden klaster, odwołanie do następnego zawarte jest w pierwszym klastrze i analogicznie do następnych klastrów.

Na każdym dysku tak naprawdę znajdują się dwie kopie tablicy alokacji plików. Druga znajduje się bezpośrednio za pierwszą i korzysta się z niej w przypadku fizycznego uszkodzenia obszaru zajmowanego przez pierwszą tablicę alokacji. Obie tablice stanowią lustrzane odbicie i są w pełni zsynchronizowane.

Jednostki alokacji danych (klastry)

Klaster jest najmniejszą jednostką miejsca na dysku, używaną przez system operacyjny przy zapisywaniu i odczytywaniu plików. Obszar jednego klastra można wypełnić danymi należącymi tylko do jednego pliku. Maksymalną liczbę klastrów określa stosowany system plików, a jej iloczyn z wielkością klastra określa maksymalną wielkość partycji.

Cylinder diagnostyczny

Cylinder diagnostyczny znajduje się poza fizycznym obszarem partycji i stanowi ostatni cylinder dysku. Wykorzystywany jest do testowania zapisu i odczytu, bez naruszenia struktury danych znajdujących się na dysku.

System plików NTFS

Pierwszy raz został zaimplementowany w systemie Windows NT i później w kolejnych wersjach systemu Windows.

Główne zalety systemu NTFS w porównaniu do FAT to: obsługa długich nazw plików, obsługa większych plików i partycji oraz rozbudowane możliwości zabezpieczania danych. Mimo że NTFS w znacznym stopniu różni się od systemu plików FAT, to jednak korzysta z tych samych struktur.

Budowa partycji systemu NTFS oparta jest na rozszerzeniu idei tablicy alokacji FAT. Odpowiednikiem tablicy alokacji plików jest główna tablica plików (MFT - Master File Table), przechowująca dane opisujące położenie plików oraz katalogów na dysku. Zawiera ona jednak bardziej szczegółowe informacje dotyczące plików i katalogów. Jest ona, w przeciwieństwie do FAT, pełną strukturą przechowywania plików.

Rozwój systemu plików NTFS zaowocował powstaniem nowych funkcji:

-

-

- przydziały dysku - pozwalają na ograniczenie obszarów dysku przydzielonych konkretnym użytkownikom,

- szyfrowanie - możliwość automatycznego szyfrowania/deszyfrowania zapisywanych/odczytywanych danych,

- ponowna analiza - sterowanie przekierowywaniem zapisywanych i odczytywanych danych,

- możliwość tworzenia dużych plików bez konieczności faktycznego rezerwowania dla nich miejsca na dysku,

- dziennik zmian, rejestrujący wszystkie zmiany w plikach,

- kompresja, czyli mechanizm kompresji "w locie", możemy kompresować nie tylko całe wolumeny, ale nawet w standardowo niekompresowanym wolumenie pojedyncze pliki lub katalogi.

-

Podstawową zaletą systemu NTFS jest tworzenie praw dostępów do plików dla konkretnych użytkowników, co umożliwia nakładanie ograniczeń na ich wykorzystanie. Kolejnym usprawnieniem jest mechanizm usuwania błędów. Odpowiadający za przepisanie zawartości wykrytego uszkodzonego klastra do innego - pozbawionego błędów.

Jeśli użytkownik używa partycji korzystającej z wcześniejszej wersji systemu plików FAT16 lub FAT32, można skonwertować partycję do systemu NTFS przy użyciu polecenia convert. Konwertowanie do systemu NTFS nie ma wpływu na dane znajdujące się na partycji.

Aby wykonać konwersję w oknie wiersza polecenia wpisz polecenie:

convert litera_dysku: /fs:ntfs,

gdzie: litera_dysku jest literą dysku, który chcesz skonwertować.

System plików HPFS

HPFS (ang. High Performance File System) poprzednik systemu plików NTFS.

Podobna struktura katalogów do FAT, lecz jest przechowywana większa liczba danych m.in. data i godzina modyfikacji, tworzenie i dostępy do plików.

Dodatkowymi strukturami tworzonymi przez HPFS są superblok oraz blok zapasowy. Superblok zawiera wskaźnik do struktury katalogu głównego, natomiast blok rezerwowy wykorzystywany jest do zastępowania uszkodzonych sektorów przez dobre.

HPFS był wykorzystywany głównie przez system OS/2 i częściowo przez systemy Windows NT w wersji 3.

System plików exFAT

Wraz z pojawieniem się SP1 dla systemu Vista, pojawił się nowy system plików exFAT, znany również jako FAT64. System plików jest niejako rozszerzeniem FAT32, ma więcej możliwości, jest szybszy a korzystanie z niego na kartach pamięci, pendrivach znosi bariery swoich starszych braci (FAT16 i FAT32)

Obecnie jest tak że nasze karty pamięci, pendrivy czy mp3 w dużej mierze korzystają z FAT32 (te co bardziej pojemne) bądź FAT16 (te o mniejszych rozmiarach). Mimo zalet, do których na pewno należy zaliczyć kompatybilność z wszelakimi platformami czy to systemowymi bądź sprzętowymi, systemy te posiadają nazwijmy to wadami funkcjonalnymi, ograniczenia. Pierwszą taką wadą jest brak obsługi plików powyżej 4 GB, co sprowadza się do tego że przy zastosowaniu systemu FAT32 niemożliwe jest wykonanie np. kopii płyty DVD (no chyba że plik podzielimy na mniejsze kawałki). Drugą wadą jeśli stosujemy FAT16 jest brak możliwości zapisania w jednym katalogu więcej niż 999 plików co np. w dobie aparatów cyfrowych jest dość sporym ograniczeniem. Dodatkowo staremu FAT-owi brakuje możliwości nadawania plikom praw dostępu.

Niedogodności te znikają w momencie kiedy zdecydujemy się na sformatowanie nośnika i wybranie sytemu plików exFAT. System ten pozwala na tworzenia plików o wielkości ponad 16 EB (eksabajtów) a ponadto pozwala określić bardziej elastycznie wielkość klastra (max nawet 32 MB gdzie FAT32 czy NTFS pozwalają tylko na 64 KB). Został również udoskonalona fragmentacja (a raczej ograniczona, spowolniona) dzięki indeksowaniu nie tylko samych zbiorów, ale też wolnej przestrzeni. System exFAT oferuje również zarządzanie uprawnieniami oraz zostały dodane mechanizmy bezpiecznego zapisu plików (co w przypadku użycia systemu na nośnikach przenośnych jest bardzo pożądane). Dzięki technologii Transaction Safe FAT File System (podwójnie buforowany zapis w tabeli alokacji, chroni nas to przed uszkodzeniem struktury FAT), która czuwa by w momencie przerwania operacji zapisu (np. problemy z zasilaniem) nie doszło do utraty danych.

Żeby nie było za różowo to system ten obok wspomnianych zalet ma również swoje wady a mianowicie: mała kompatybilność z systemami i urządzeniami zewnętrznymi, brak kompresji danych oraz brak szyfrowania.

Aby używać systemu plików exFAT pod systemem Windows XP lub 2003, należy skorzystać z poprawki oznaczonej symbolem KB955704

System plików ext

ext (Extended File System) - pierwsza wersja najbardziej popularnego linuksowego systemu plików. Dopuszczalne rozmiary plików i partycji do 2 GB. Poważną wadą ext była dużej fragmentacja plików. Został szybko zastąpiony przez ext2.

System plików ext2

Następca ext, oferuje rozpoznanie uszkodzenia systemu plików (np. po zaniku zasilania) oraz zawiera mechanizm zapobiegający znacznej fragmentacji danych.

Ext2 przy domyślnym rozmiarze bloku (4 KB) obsługuje partycje o wielkości do 16 TB i pojedyncze pliki o wielkości do 2 TB. Nazwy plików mogą mieć do 255 znaków długości.

System plików ext3

System plików ext3 jest rozszerzeniem ext2 i różni się od niego dodanym mechanizmem księgowania - dokładnego zapisu zmian na dysku, który w razie awarii systemu umożliwia szybsze przywrócenie spójności systemu plików niż w przypadku ext2.

System plików ext4

ext4- czwarta wersja rozszerzonego systemu plików, następca ext3. Umożliwia obsługę woluminów do 1 eksabajta. Wielkość pojedynczego pliku nie może przekraczać 16 terabajtów.

Odzyskiwanie danych

Rodzaje uszkodzeń nośników danych:

Logiczne - naruszenie struktury logicznej danych, podczas gdy nośnik pozostaje sprawny Zagadnienie, którym się zajmiemy

Przyczyny uszkodzeń logicznych

-

-

- Błędy człowieka tj. przypadkowe usunięcie katalogu bądź pliku, przypadkowe sformatowanie dysku, brak możliwości dostania się do danych na skutek zapomnianego hasła,

- Usunięcie, sformatowanie, re/partycjonowanie tj. nieumiejętne obchodzenie się z programami do tworzenie partycji (fdisk, gparted), pomyłka podczas ponownego instalowania systemu,

- Wirusy, instalacja oprogramowania, sterowników/poprawek, czyli błędy w oprogramowaniu,

- Nieprawidłowe odłączenie nośnika z systemu operacyjnego,

- Zanik napięcia,

- inne.

-

Fizyczne (mechaniczne) - uszkodzenia mechaniczne - talerze, głowice, uszkodzenia elektroniki lub samego nośnika informacji

Gdy coś szwankuje i jeśli podejrzewamy że źródłem naszych problemów z utraconymi danymi może być dysk twardy to pierwsze kroki należy skierować w kierunku potwierdzenia bądź zaprzeczenia naszych podejrzeń. A dokonamy tego dzięki technologii S.M.A.R.T.

S.M.A.R.T.

S.M.A.R.T. (Self-Monitoring, Analysis and Reporting Technology) jest to technologia monitorowania, analizy i raportowania błędów, polegająca na przewidywaniu wystąpienia uszkodzeń dysku na podstawie stale monitorowanych parametrów (atrybutów), pozwala ostrzec nas o potencjalnych błędach.

Technologię wykorzystuje się w dyskach wszystkich typów, nieważne czy jest to dysk, który posiada interfejs ATA/IDE, SCSI,SAS czy SATA. Technologia S.M.A.R.T wykorzystuje szereg atrybutów indywidualnych dla każdego modelu dysku.

Pierwowzorem obecnie stosowanej wersji S.M.A.R.T. uważa się system zastosowany w 1992 roku przez IBM'a w jednym ze swoich serwerów. System analizował kluczowe parametry pracy dysku oraz raportował o ich stanie. W późniejszym czasie grupa firm tj. Compaq, Conner, Quantum oraz Seagate stworzyły system zwany IntelliSafe, którego zadaniem było również monitorowanie parametrów pracy dysku a wartości, które określały "kondycję" dysku mogły być odczytane przez oprogramowanie. Każdy z producentów mógł dowolnie decydować, które z parametrów miały być monitorowane. Następnie system został ustandaryzowany i przybrał postać znanego nam S.M.A.R.T. -a

Uszkodzenia dysków te mechaniczne/fizyczne podzielić można na przewidywalne oraz nieprzewidywalne.

Do uszkodzeń nieprzewidywalnych, które występują zazwyczaj w dość krótkim czasie można zaliczyć np. skok napięcia spowodowany wadliwym działaniem zasilacza. Przewidzieć konsekwencje takiego zdarzenia wcale nie jest trudno bo najprawdopodobniej zostanie uszkodzona elektronika dysku. Oczywiście może zdarzyć się sytuacja w której dysk dozna uszkodzeń mechanicznych np. w czasie transportu urządzenia, na wskutek uderzenia czy upadku dysku.

Sytuacji losowych nie da się przewidzieć. Po zajściu takiego zdarzenia technologia S.M.A.R.T. może wspomóc przy przeprowadzeniu diagnozy stanu uszkodzeń (o ile stan dysku pozwoli na jej przeprowadzenie).

Natomiast uszkodzenia przewidywalne charakteryzują się pogorszeniem wartości parametrów w ciągu określonego czasu, przed wystąpieniem całkowitego uszkodzenia dysku. Technologia S.M.A.R.T. spełnia rolę systemu wczesnego ostrzegania przed potencjalnymi zagrożeniami. Głównym zadaniem S.M.A.R.T-a jest powiadomienie nas o wystąpieniu anomalii, dając nam tym samym czas w którym będziemy mogli podjąć działanie mające na celu ochronę naszych danych (backup, wymiana nośnika). Jak już zostało wspomniane S.M.A.R.T. został stworzony w celu obserwacji stanu dysku, korzysta z różnego rodzaju czujników. Zadaniem ich jest zbieranie informacji, które przedstawiane są nam. Wartości uzyskanych pomiarów są przypisywane atrybutom, które odzwierciedlają faktyczny stan twardego dysku. Przy odczycie i analizie uzyskanych wyników trzeba mieć na uwadze, że pomimo ustandaryzowania tej technologii niektórzy producenci stosują własne metody pomiaru dlatego nie należy przekładać bezkrytycznie znaczenia atrybutów jednego producenta do drugiego.

Zadaniem S.M.A.R.T-a jest stałe i ciągłe monitorowanie pracy dysku, dlatego podczas pracy dysku są wykonywane testy, podczas których są zbierane wyniki w postaci wartości poszczególnych atrybutów.

Rrodzaje testów S.M.A.R.T.:

-

-

- Immediate Offline Test (czas trwania poniżej pięciu minut) podstawowy test dysku, jest szybki i wykrywa najpoważniejsze problemy,

- Short Self Test (zwykle trwa poniżej dziesięciu minut) krótki test wykrywający większość problemów,

- Extended Self Test (trwa kilkadziesiąt minut) długi test wykrywa wszystkie problemy jakie podsystem S.M.A.R.T. danego dysku jest w stanie rozpoznać,

- Conveyance Self Test (od kilku do kilkunastu minut) ten test ma za zadanie wykryć uszkodzenia powstałe podczas transportu urządzenia (test nośnika magnetycznego),

- Select - dzięki niemu można wykonać test nośnika na części dysku (np. jednej partycjii).

-

Testy S.M.A.R.T. mogą być przeprowadzane w dwóch trybach:

-

-

- CAPTIVE - następuje wyłączenie dysku (brak możliwości użycia),

- IDLE - w czasie bezczynności dysku (gdy dysk nie wykonuje żadnych operacji odczytu/zapisu).

-

Większość parametrów dysków jest stale monitorowana przez zestaw czujników. Odczytane dane są przetwarzane przy wykorzystaniu specjalnych algorytmów (najczęściej różnych dla każdego z producentów) i wartości atrybutów są modyfikowane zgodnie z uzyskanymi wynikami pomiarów.

Atrybut S.M.A.R.T zawiera elementy:

-

-

- identyfikator (ID): numer id danego atrybutu

- nazwa (attribute name): nazwa atrybutu

- bieżący (value): obecna wartość atrybutu

- najgorszy (worst): najgorsza zmierzona i zapamiętana wartość atrybutu

- próg (threshold): ustawiona przez producenta dla danego modelu dysku najniższa wartość atrybutu (wartość ta jest stała).

- wartość RAW (RAW value): bezpośrednio odczytana wartość danego atrybutu, ukazuje obecny stan dysku. Najczęściej wyświetlana jest w postaci heksadecymalnej, ale niektóre programy podają wartości dziesiętną (łatwiejsze do odczytania bez pomocy kalkulatora).

-

Atrybut jest poprawny, gdy jego wartość jest równa lub wyższa z progiem. Jeśli próg dla jakiegoś atrybutu jest ustalony na 0, to atrybut nie powinien być brany pod uwagę.

Tabela poniżej przedstawia listę atrybutów wraz z opisem. Wyróżnione atrybuty, są uznawane za krytyczne. Jeżeli parametry atrybutu ulegają zmianie są różne od progu, jest to pierwszy sygnał, że z naszym dyskiem dzieje się coś złego i należy rozważyć decyzję o wykonaniu kopii zapasowej plików.

Tabela 7 Parametry i opis S.M.A.R.T.

|

ID |

Hex |

Nazwa atrybutu |

Opis |

|

01 |

01 |

Read Error Rate

(Im niższa wartość tym lepiej) |

Zależny od ilości błędów odczytu a także stanu powierzchni dysku, wskazuje na częstość sprzętowych błędów odczytu, które wystąpiły podczas odczytu danych z powierzchni dysku. Wartość inna niż 0 najczęściej oznacza problemy z powierzchnią dysku, głowicami odczytu/zapisu a także na problemy z pozycjonowaniem głowicy. Napędy Seagate często wskazują na nieprzetworzoną wartość, która jest wysoka w nowych napędach, która jednak nie oznacza uszkodzenia. |

|

02 |

02 |

Throughput Performance

(Im większa wartość tym lepiej nie powinien się zmniejszać) |

Łączna (ogólna) sprawność dysku. Jeśli wartość tego atrybutu się obniża jest duża szansa, że zbliżają się problemy z dyskiem. |

|

03 |

03 |

Spin-Up Time

(Im niższa wartość tym lepiej) |

Średni czas potrzebny do rozpędzenia talerzy (od 0 obr/min do pełnej nominalnej prędkości). Wartość RAW tego atrybutu wyraża czas w sekundach lub milisekundach. |

|

04 |

04 |

Start/Stop Mount (Number of spin-up times) |

Liczba cykli start/stop dysku. |

|

05 |

05 |

Reallocated Sectors Count

(Im niższa wartość tym lepiej) |

Liczba ponownie realokowanych/remapowanych (na nowo przydzielonych) sektorów. Relokacja następuje przy znalezieniu błędu zapisu lub odczytu, oprogramowanie dysku odznacza błędny sektor i przesyła informację o jego przeniesieniu do obszaru zapasowego. Dlatego w nowych konstrukcjach dysków podczas sprawdzania jego stanu powierzchni nie są wykrywane "bad sektory", ponieważ są one zastąpione nowymi z zapasowego obszaru. Wraz ze wzrostem relokowanych sektorów spada prędkość odczytu i zapisu jest to spowodowane koniecznością przesunięcia głowicy dysku do obszaru gdzie są przechowywane przesunięte sektory. |

|

06 |

06 |

Read Channel Margin |

Rezerwa kanału podczas odczytu danych. Funkcja tego atrybutu nie jest objęta specyfikacją. |

|

07 |

07 |

Seek Error Rate

(Im niższa wartość tym lepiej) |

Częstość występowania błędów wyszukiwania głowic magnetycznych. W przypadku uszkodzenia systemu pozycjonowania dysku, wzrasta ilość błędów. W dyskach firmy Seagate np. serii 7200.11 ten parametr jest wysoki i jest to normalne dla tych dysków. |

|

08 |

08 |

Seek Time Performance

(Im wyższa wartość tym lepiej) |

Ogólna wydajność dysku podczas operacji wyszukiwania - spadek tego atrybut najczęściej oznacza, problem z mechaniką dysku. |

|

09 |

09 |

Power-On Hours (POH)

|

Atrybut (RAW) ukazuje nam łączny czas pracy dysku (w stanie zasilania) odpowiada łącznej ilości godzin (lub minut, sekund, w zależności od producenta) przepracowanych przez dysk. Zmniejszająca się wartość atrybutu oznacza, że dysk zbliża się do swojego MTBF (średniej liczby godzin bezawaryjnej pracy, ustalonej przez producenta). Niemniej, w rzeczywistości, nawet jeśli atrybut zmaleje do zera, nie oznacza to że dysk przestanie działać. |

|

10 |

0A |

Spin Retry Count (Spin-up retries)

(Im niższa wartość tym lepiej) |

Atrybut ten przechowuje łączną ilość prób rozkręcenia talerzy do osiągnięcia pełnej ich szybkości (pod warunkiem, że pierwsza próba nie powiodła się). Wzrost tego atrybutu jest oznaką problemów z mechaniką dysku np. zbliżającym się uszkodzeniem łożyska. |

|

11 |

0B |

Recalibration Retries lub Calibration Retry Count

(Im niższa wartość tym lepiej) |

Liczba żądań rekalibracji (pod warunkiem, że pierwsza próba nie powiodła się). Wzrastająca liczba atrybutu tak samo jak w przypadku Spin Retry Count oznacz problemy z mechaniką twardego dysku. |

|

12 |

0C |

Power Cycle Count |

Atrybut oznacza sumę pełnych cykli zasilania dysku. |

|

13 |

0D |

Soft Read Error Rate

(Im niższa wartość tym lepiej) |

Jest to ilość programowych błędów odczytu występujących podczas odczytu danych z powierzchni dysku. |

|

184 |

B8 |

End-to-End error

(Im niższa wartość tym lepiej) |

Atrybut ten informuje, o błędach podczas przesyłaniu danych. |

|

185 |

B9 |

Head Stability |

Atrybut spotykany w dyskach Western Digital dotyczący stabilizacji głowicy. |

|

186 |

BA |

Induced Op-Vibration Detection |

Atrybut spotykany w dyskach Western Digital. Detekcja wzrostu wibracji indukcyjnych. |

|

187 |

BB |

Reported Uncorrectable Errors

(Im niższa wartość tym lepiej) |

Liczba błędów, które nie mogą być naprawione przy użyciu technologii korekcji sprzętowej ECC. |

|

188 |

BC |

Command Timeout

(Im niższa wartość tym lepiej) |

Liczba nieudanych operacji z powodu błędów w komunikacji z dyskiem twardym. Normalnie ten parametr powinien wynosić 0 jeśli jest inaczej może to świadczyć o poważnych problemach z zasilaniem dysku (złączem, zasilaczem, taśmą) |

|

189 |

BD |

High Fly Writes

(Im niższa wartość tym lepiej) |

W dyskach są montowane czujniki, które monitorują wysokość głowic, czujniki te dostarczają nam informacje na temat przekraczania określonego progu pracy (wychylenia). Jeśli głowica podczas zapisywania wychodzi po za normalny zakres pracy nad powierzchnię talerza operacja jest przerywana a zapis jest ponawiany w bezpiecznym obszarze. Rozwiązanie to jest stosowane w większości napędów Seagate oraz niektórych napędach Western Digital. |

|

190 |

BE |

Airflow Temperature

(Im niższa wartość tym lepiej) |

Temperatura powietrza. Producenci różnie definiują ten parametr np. w dyskach Seagate ST3802110A wartość prawidłowa jest równa 100 |

|

191 |

BF |

G-sense error rate

(Im niższa wartość tym lepiej) |

Atrybut ten informuje o błędach pracy dysku w wyniku drastycznego przeciążenia (np. upadek). |

|

192 |

C0 |

Power-off Retract Count

(Im niższa wartość tym lepiej) |

Ten atrybut zlicza ilość parkowań głowic w bezpiecznym miejscu. (or Emergency Retract Cycle count - Fujitsu) |

|

193 |

C1 |

Load Cycle Count - Load/Unload Cycle Count

(Im niższa wartość tym lepiej) |

Ilość cykli zaparkowania/wyparkowania głowic ze strefy parkowania (Landing Zone). Niektóre dyski twarde (najczęściej laptopowe) mają funkcję parkowania głowicy przy bezczynności dłuższej niż np. 5 minut. |

|

194 |

C2 |

Temperature

(Im niższa wartość tym lepiej) |

Temperatura panująca wewnątrz dysku. Wartość RAW tego atrybutu podaje wskazania wbudowanego czujnika ciepła (w stopniach C). |

|

195 |

C3 |

Hardware ECC Recovered

(Im wyższa wartość tym lepiej) |

Parametr technologii sprzętowej korekcji błędów ECC. |

|

196 |

C4 |

Reallocation Event Count

(Im niższa wartość tym lepiej) |

Liczba operacji dotycząca relokowania sektorów. Wartość RAW tego atrybutu określa łączną ilość prób transferu danych z relokowanego sektora do obszaru rezerwowego. Liczone są zarówno próby udane jak i nieudane. |

|

197 |

C5 |

Current Pending Sector Count

(Im niższa wartość tym lepiej) |

Liczba "niepewnych" sektorów, które oczekują na ponowną alokację z powodu błędu odczytu. Wartość RAW tego atrybutu wskazuje na łączną ilość sektorów oczekujących na rempowanie. Później, kiedy część z tych sektorów uda się odczytać, wartość jest zmniejszana. Jeśli błędy występują nadal, dysk podejmie próbę odzyskania danych, przeniesienia ich do zarezerwowanego obszaru i oznaczenia sektora jako remapowany. |

|

198 |

C6 |

Uncorrectable Sector Count

(Im niższa wartość tym lepiej) |

Łączna liczba nienaprawialnych błędów sektora. Wzrost wartości tego atrybutu wskazuje na ewidentne defekty powierzchni dysku i/lub problemy z mechaniką dysku. |

|

199 |

C7 |

UltraDMA CRC Error Count

(Im niższa wartość tym lepiej) |

Liczba błędów CRC podczas przesyłania danych w trybie UltraDMA. Najczęstszym powodem błędów są problemy z taśmą-kablem komunikacji danych. Parametr ten nie zmniejsza się po usunięciu usterki kabla. |

|

200 |

C8 |

Write Error Rate / Multi-Zone Error Rate

(Im niższa wartość tym lepiej) |

Częstość błędów zapisu. Parametr opisuje liczbę błędów wynikających z zapisu danego sektora. Im wyższa wartość RAW, tym gorszy stan powierzchni dysku i/lub problem z mechaniką dysku. |

|

201 |

C9 |

Soft Read Error Rate (Off-track errors Mount)

(Im niższa wartość tym lepiej) |

Ilość błędów spowodowana próbą zapisu danych poza ścieżką zapisu. |

|

202 |

CA |

Data Address Mark errors

(Im niższa wartość tym lepiej) |

Liczba adresów danych zaznaczonych jako błędne (ilość błędów Data Address Mark) lub specyficznych dla dostawcy. |

|

203 |

CB |

Run Out Cancel (ECC Errors count)

(Im niższa wartość tym lepiej) |

Ilość błędów ECC |

|

204 |

CC |

Soft ECC Correction

(Im niższa wartość tym lepiej) |

Ilość błędów naprawionych przez ECC. |

|

205 |

CD |

Thermal Asperity Rate (TAR)

(Im niższa wartość tym lepiej) |

Liczba błędów spowodowanych wysoką temperaturą. |

|

206 |

CE |

Flying Height |

Parametr monitorujący niewłaściwą wysokość głowicy nad powierzchnią dysku. Jeśli głowica jest zbyt wysoko może dojść do błędów odczytu jeśli zbyt nisko może dojść do zderzenia z powierzchnią dysku. |

|

207 |

CF |

Spin current

(Im niższa wartość tym lepiej) |

Ilość energii niezbędnej do uzyskania pełnej prędkości obrotowej talerzy dysku. |

|

208 |

D0 |

Spin buzzes count |

Ilość prób rozpędzenia talerzy dysku aż do uzyskania właściwej dla danego dysku prędkości obrotowej. Jeśli parametr rośnie może to świadczyć o problemach z łożyskiem lub niewystarczającym prądzie rozruchowym. |

|

209 |

D1 |

Offline Seek Performance |

Ogólna sprawność podczas wykonywania operacji wyszukiwania w trybie offline. |

|

210 |

D2 |

Vibration During Read |

Liczba wykrytych wibracji podczas odczytu danych. Technologia ta ma służyć analizie i zabezpieczeniu przed przypadkowymi wibracjami podczas pracy dysku najczęściej pomocna w laptopach i dyskach przenośnych (stałe wibracje). |

|

211 |

D3 |

Vibration During Write |

Liczba wykrytych wibracji podczas zapisu danych. Technologia ta ma służyć analizie i zabezpieczeniu przed przypadkowymi wibracjami podczas pracy dysku najczęściej pomocna w laptopach i dyskach przenośnych (stałe wibracje). |

|

212 |

D4 |

Shock During Write |

Liczba zdarzeń przy zapisie skojarzona z wystąpieniem przeciążeń dysku np. na wskutek wstrząsu. |

|

220 |

DC |

Disk Shift

(Im niższa wartość tym lepiej) |

Parametr informujący o przemieszczeniu talerzy względem osi. Przemieszczenie najczęściej jest spowodowane upadkiem/uderzeniem dysku lub zbyt wysoką temperaturą. |

|

221 |

DD |

G-Sense Error Rate

(Im niższa wartość tym lepiej) |

Częstość błędów odnotowana podczas przeciążenia. Atrybut na podstawie czujnika przeciążeń podaje łączną ilość błędów spowodowanych np. upuszczeniem dysku czy nagłymi zmianami położenia. |

|

222 |

DE |

Loaded Hours |

Sumaryczny czas pracy akuratora głowic magnetycznych. Liczy się tylko czas działania akutatora. |

|

223 |

DF |

Load/Unload Retry Count |

Czas użycia głowic magnetycznych do operacji takich jak: odczyt, zapis, pozycjonowanie głowic. Czas pracy zmian pozycji głowic w strefie danych. |

|

224 |

E0 |

Load Friction

(Im niższa wartość tym lepiej) |

Opór spowodowany przez tarcie w mechanicznych częściach w czasie eksploatacji. Stan spowodowany tarciem części mechanicznych. Parametr ten informuje o problemach z systemem mechanicznym dysku. |

|

225 |

E1 |

Load/Unload Cycle Count

(Im niższa wartość tym lepiej) |

Ogólna liczba cykli zaparkowania/powrotu głowic ze strefy parkowania (Landing Zone). |

|

226 |

E2 |

Load 'In'-time |

Całkowity czas pracy głowic nad strefą danych. (Czas nie spędzony w strefie parkowania) |

|

227 |

E3 |

Torque Amplification Count

(Im niższa wartość tym lepiej) |

Ile razy dysk próbował skorygować prędkość talerzy aż uzyskał poprawną prędkość obrotową. |

|

228 |

E4 |

Power-Off Retract Mount

(Im niższa wartość tym lepiej) |

Ilość automatycznego zabezpieczenia mechanizmu magnetycznego w wyniku utraty zasilania. |

|

230 |

E6 |

GMR Head Amplitude |

Amplituda drgań głowic w czasie pracy dysku. |

|

231 |

E7 |

Temperature

(Im niższa wartość tym lepiej) |

Temperatura dysku. |

|

240 |

F0 |

Head Flying Hours |

Czas pozycjonowania głowicy |

|

241 |

F1 |

Total LBA-s Written |

Całkowita liczba zapisanych sektorów (dotyczy dysków WD). |

|

242 |

F2 |

Total LBA-s Read |

Całkowita liczba odczytanych sektorów. (Parametr WD) |

|

250 |

FA |

Read Error Retry Rate

(Im niższa wartość tym lepiej) |

Liczba błędów odczytu. |

|

254 |

FE |

Free Fall Protection

(Im niższa wartość tym lepiej) |

Parametr ten ma za zadanie informować o upadku dysku. |

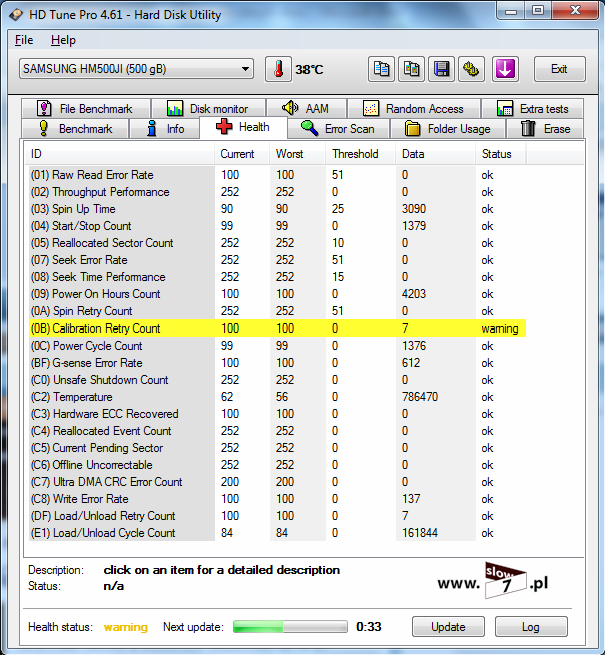

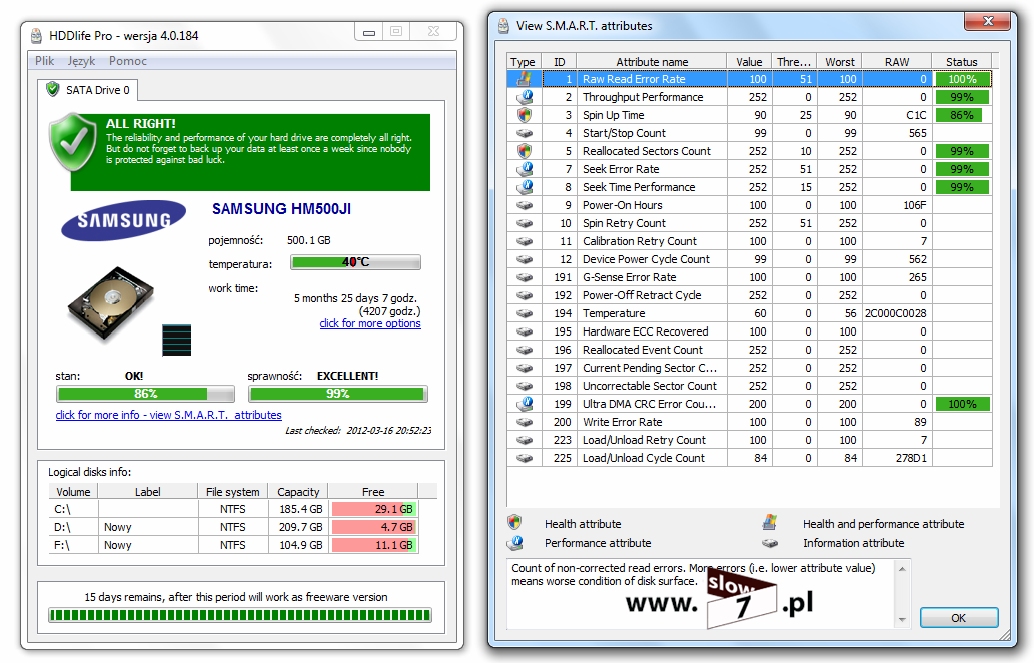

By użytkownik mógł w stanie zauważyć mogące pojawić się problemy i zawczasu zareagować niezbędne jest skorzystanie z odpowiedniego oprogramowania, które jest zdolne do odczytywania oraz analizy informacji S.M.A.R.T. Jeśli zależy nam na naszych danych zapisanych na dysku niezbędne jest okresowe monitorowanie parametrów S.M.A.R.T. ponieważ dysk pozornie może działać a w rzeczywistości może następować jego powolne zużycie co będzie skutkować np. wzrostem liczby "bad sektorów".

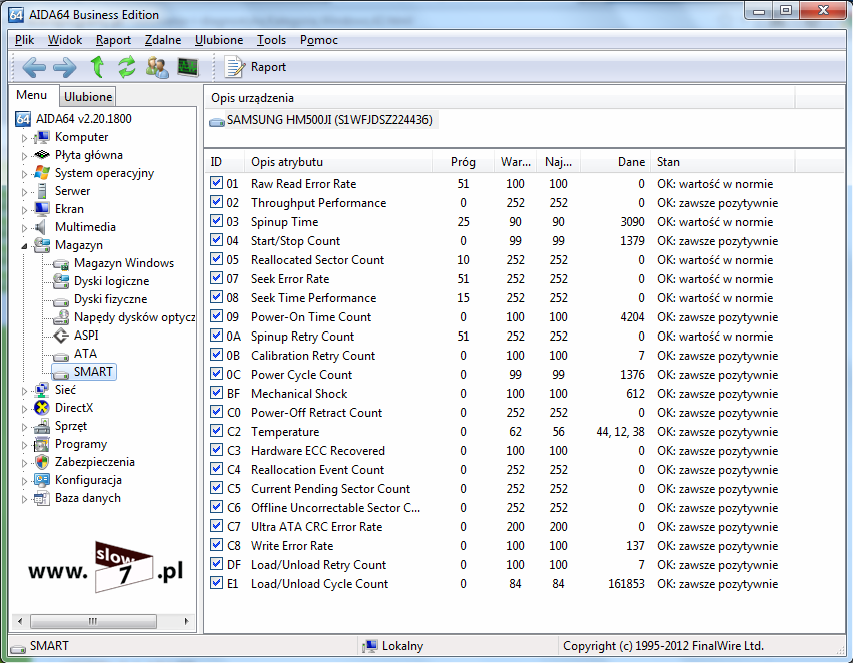

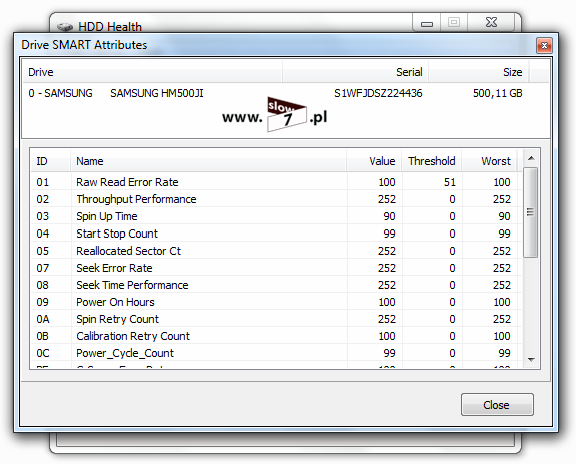

Technologia S.M.A.R.T. jest zaimplementowana w każdej nowej płycie głównej i w przypadku wystąpienia jakichkolwiek anomalii, BIOS płyty informuje nas o możliwych błędach. Innym sposobem pomagającym zdiagnozować kondycję dysku jest użycie aplikacji, które są w stanie odczytać parametry S.M.A.R.T. i przedstawić je nam, nieraz z opisem, oceną stanu dysku i sposobem rozwiązania problemu (oczywiście jeśli jest to możliwe).

Poszczególnych atrybutów jak widać po załączonej tabeli jest dużo, znaczenie tych atrybutów jest różne, mają one różną wagę i wpływ na ocenę stanu dysku. Niektóre z nich są bardzo istotne (zaznaczone w tabeli kolorem) a niektóre mniej ważne. Niemniej jednak nawet niewielka zmiana w newralgicznym atrybucie może sygnalizować pojawienie się błędów i problemów z dyskiem.

Trzeba mieć na uwadze, że prawidłowe odczytanie atrybutów S.M.A.R.T. może być utrudnione ze względu na zastosowane kontrolery/sterowniki dysków twardych. Twarde dyski połączone z takimi kontrolerami albo uniemożliwiają wykonanie prawidłowego odczytu danych z modułu S.M.A.R.T. lub dostarczana informacja jest niekompletna co sprowadza się do złej interpretacji tych parametrów przez program. W szczególności należy tu zwrócić uwagę na dyski zewnętrze podłączane poprzez USB, FireWire czy eSATA.

Programy S.M.A.R.T.

HD Tune Pro

HD Tune Pro jest aplikacją służącą do sprawdzania wydajności nośników danych, jak dysk twardy, SSD, pamięci flash i inne. Po zastosowaniu tej aplikacji dowiemy się, jaki może być maksymalny transfer danych, czas dostępu do pamięci, zużycie procesora, a także wydajności. Nadto HD Tune Pro umożliwi pokazanie wszystkich danych dotyczących dysku twardego, jak ilość partycji, pojemność, tryb pracy, bufor, sprawdza stan dysku poprzez SMART; skanuje i naprawia ew. błędy; pokazuje temperaturę dysku twardego. Jedną z ciekawszych funkcji jest zmiana AAM, czyli zarządzanie hałasem. Możemy ograniczyć czas dostępu do danych, co sprawi, że dysk pracuje wolniej, a co za tym idzie - ciszej.

Rysunek 6 HD Tune Pro

Aida64

AIDA64 to znakomite narzędzie do identyfikacji komponentów sprzętowych i oprogramowania zainstalowanego w komputerze, będące kontynuacją popularnego programu Everest. Głównym zadaniem programu jest dostarczanie jak największej porcji szczegółowych informacji o sprzęcie zamontowanym w naszym komputerze tak by nie było potrzeby ręcznego dłubania ale również potrafi odczytać informacje S.M.A.R.T.

Rysunek 7 Aida64

HDD Health

Bezpłatny program do bieżącego monitorowania kondycji dysków twardych, korzystający z S.M.A.R.T. Na bieżąco informuje też o przekroczeniu temperatury krytycznej dysku (wartość do ustalenia). Oprócz funkcji diagnostycznych program oferuje również uzyskanie całego szeregu informacji o dysku (dokładny model, nr seryjny, firmware, tryb pracy i wiele innych bardzo szczegółowych danych).

Rysunek 8 HDD Health

HDDLife Pro

HDDlife jest bardzo prostym programem informującym użytkownika o stanie technicznym dysku twardego pracującego na złącze IDE, Serial ATA lub SCSI. Wykorzystując technologię S.M.A.R.T. pokazuje bieżącą temperaturę dysku, czas pracy a także ilość wykorzystanego miejsca na każdej partycji.

Rysunek 9 HDDLife Pro

Odzyskiwanie danych

Zauważamy brak naszych danych, ziścił się nasz najgorszy koszmar, gorączkowo zastanawiamy się co utraciliśmy przypominamy sobie cóż takiego mogliśmy mieć na dysku a do czego nie mamy dostępu (na razie) na myśl o każdym przypomnianym folderze i pliku - BOŻE TYLKO NIE TO. Co robić??? Zastosuj się do poniższych rad, razem spróbujemy temu zaradzić.

-

-

- Weź głęboki oddech (albo dwa) i NIE PANIKUJ - pomyśl

- Zastanów się, ustal plan działania, zadaj sobie pytanie, które dane są krytyczne i niezbędne (zacznij się oswajać z myślą że nie wszystko może być do uratowania)

- Rozważ wyłącznie komputera / zamknięcie systemu / wykonanie kopii online (czyli przy wykorzystaniu komputera na którym doszło do awarii, nie polecane choć czasami nie mamy wyboru bo komputer/serwer może być krytyczny dla naszej infrastruktury i wyłączenie go przysporzy więcej strat/problemów niż sama strata danych)

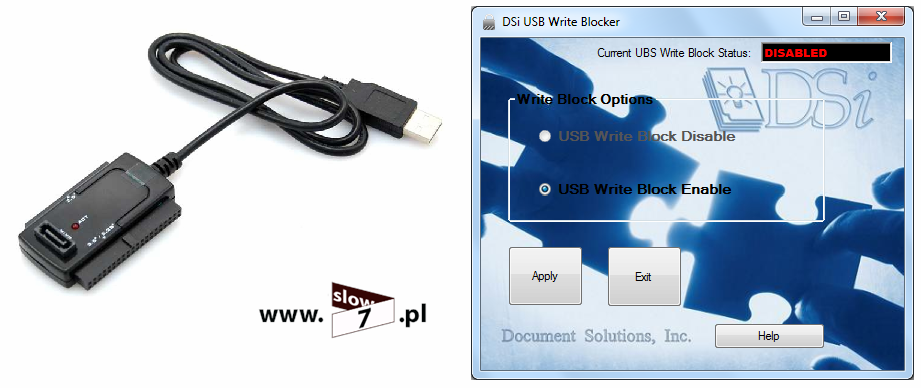

- najważniejsza zasada, której musimy się bezsprzecznie trzymać, mówi - NIE PRACUJ NA ORYGINALNYM NOŚNIKU DANYCH, dlatego należy utworzyć kopię offline (na innym komputerze) i najlepiej wykorzystując do tego bloker (dostęp do nośnika w trybie Tylko do odczytu/Read ONLY)

- Podejmij dalsze działania pracując na obrazie nośnika lub jeśli masz do czynienia ewidentnie z błędem fizycznym (mechanika, elektronika dysku) rozważ oddanie dysku specjalistom (tu trzeba liczyć się z naprawdę realnymi kosztami, cena jest różna i najczęściej ustalana indywidualnie, jeśli utracone dane to "być albo nie być" ? np. zagrażające normalnemu funkcjonowaniu firmy to tak naprawdę zostaje nam jedyna opcja - zwrócić się do specjalistów i liczyć na niski rachunek)

-

Zostało wspomniane by wykonać kopię bit po bicie czyli dokładny obraz badanego dysku należy użyć blokera, a cóż to takiego jest? A więc blokery to urządzenia uniemożliwiające ingerencję w badany nośnik. Pozwalają na odczyt informacji czy też wykonanie kopii ale nie pozwalają niczego dodać, zmienić czy poprawić. Ich zastosowanie w ramach czynności nie pozwoli podnieść obronie zarzutu manipulacji. Użycie blokera nie wymaga wysokiej wiedzy technicznej czy instalacji dodatkowego oprogramowania. Badany nośnik widoczny jest w menu jak każde inne urządzenie. Dlatego też blokery nazywane są podstawowym narzędziem informatyki śledczej

Blokery możemy podzielić na 2 rodzaje:

-

-

- software'owe

- hardware'owe

-

Te pierwsze stosowane są do uniemożliwienia zapisu poprzez USB. Te drugie są typowymi wszechobecnie stosowanymi w informatyce śledczej blokerami, praktycznie do każdego nośnika danych, dyski (asa, sata, scsi etc.) USB, firewire, karty pamięci.

Rysunek 10 Blokery sprzętowe (od lewej) fitmy Tableau, firmy Wiebetech

Oczywiście jeśli utracimy dane nie będziemy od razu biegli do sklepu by kupić bloker sprzętowy, bo po przenalizowaniu cen okaże się że są to drogie urządzenia i najczęściej jeśli zawodowo nie zajmujemy się odzyskiwaniem danych to do jednorazowego użytku nie opłaca się kupować takiego urządzenia. Więc jak sobie poradzić najprościej w warunkach domowych.

- wykręć dysk z komputera/laptopa, z którego chcesz odzyskać dane,

- będziesz musiał zaopatrzyć się w dowolną obudowę zewnętrzną (oczywiście dostosowaną do typu dysku) i zamontować w niej badany dysk, najczęściej będzie to obudowa która będzie komunikować się z komputerem poprzez interfejs USB. Aby uniemożliwić zapis na dysku poprzez podłączenie go poprzez USB:

-

- USB write blocker - http://document-solutions.biz/dsi-software/usb-write-blocker/

- modyfikacja klucza rejestru

-

Blokowanie dysków USB - HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\USBSTOR

Odnajdujemy klucz typu DWORD o nazwie Start i zmieniamy jego wartość z 3 na 4

Żeby przywrócić możliwość uruchamiania dysków USB zmieniamy wartość z 4 na 3.

Najpierw należy upewnić się, czy w gałęzi rejestru istnieje wpis

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePolicies

jeżeli nie mamy klucza \StorageDevicePolicies to musimy go utworzyć.

Następnie dodajemy nową wartość typu DWORD o nazwie WriteProtect i ustawiamy wartość 1. Włączy to blokadę zapisu na urządzeniach USB, w tym również na twardych dyskach i nagrywarkach podłączanych do portu USB. Oczywiście zmiana wartości na 0 przywraca domyślną możliwość zapisu.

-

Jeżeli nie posiadasz zew. obudowy i podłączasz dysk bezpośrednio do komputera potrzebujesz Windows FE + własne narzędzia / Linux Live, ważne by dysk był podłączony w trybie - tylko do odczytu

-

Narzędzia do wykonania kopii np.

-

-

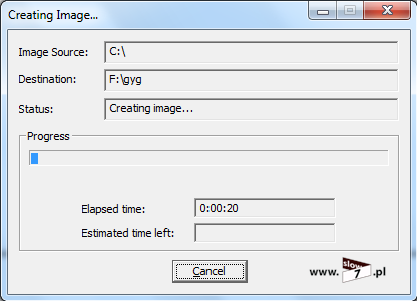

DD.exe (chrysocome.net) DD dla Windows dostępny na licencji GPL, na stronie projektu http://www.chrysocome.net/dd

Np.. dd.exe if=\\.\PhysicalDrive0 of=d:\ \plik1.img -

FTK Imager (AccessData) - w pełni graficzny program do tworzenia obrazów dysku w celu dalszej analizy, wersja PEŁNA / LITE (działa z CD/USB) http://accessdata.com/support/adownloads

-

-

Rysunek 11 Bloker - "sposób domowy" - obudowa zewnętrzna, przelotka + bloker software

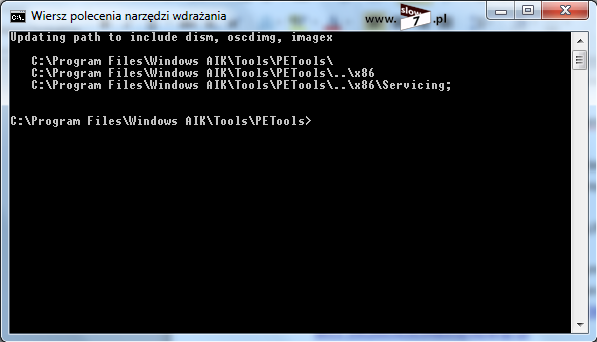

Tworzenie własnego Windows FE (Forensic Environment)

Tak naprawdę odzyskiwanie danych jest tylko jedną z części, którą zajmuje się informatyka śledcza (ang. Computer Forensics) będąca gałęzią nauk sądowych, której celem jest dostarczanie cyfrowych środków dowodowych popełnionych przestępstw lub nadużyć. Jej zadaniami są: zbieranie, odzyskiwanie, analiza oraz prezentacja, w formie specjalistycznego raportu, danych cyfrowych znajdujących się na różnego rodzaju nośnikach (dyski twarde komputerów, dyskietki, płyty CD, pamięci przenośne, serwery, telefony komórkowe itp.). Efektem działań specjalistów informatyki śledczej są dane elektroniczne przygotowane w sposób spełniający kryteria dowodowe zgodnie z obowiązującymi w danym kraju regulacjami prawnymi.

Czego oczekujemy od systemu Forensics Live?

-

-

- możliwości bootowania sie z płyty CD/DVD/Pendrive

- podłączenia dysków w trybie do odczytu

- możliwości wykonania kopii binarnej, dysku stanowiącego dowód elektroniczny

- umieszczenia na płycie własnych narzędzi darmowych jak i komercyjnych np. dd, TestDisk, FTK Imager firmy AccessData

- doinstalowania sterowników do dysków SATA/RAID

-

Rysunek 12 Wiersz polecenia narzędzi wdrażania

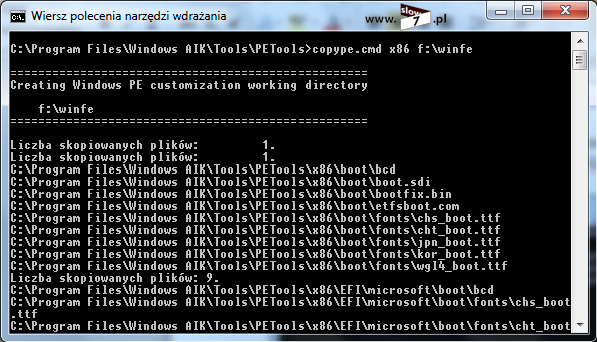

Wydajemy np. polecenie: copype.cmd x86 f:\winfe dzięki któremu zostaną przekopiowane i utworzone potrzebne pliki.

Rysunek 13 Przygotowanie Windows FE - kopiowanie plików.

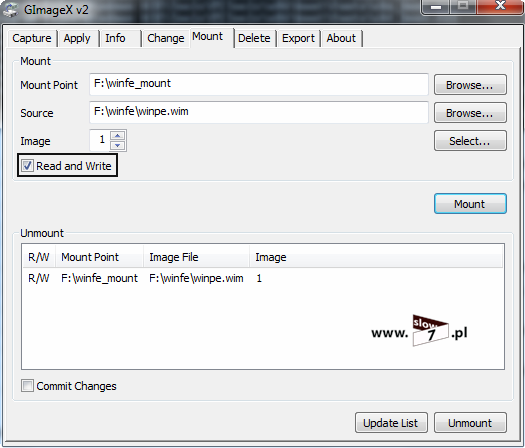

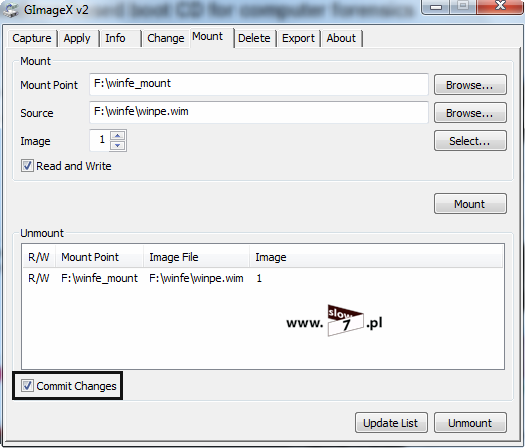

Rysunek 14 Narzędzie GImageX - montowanie pliku *.wim

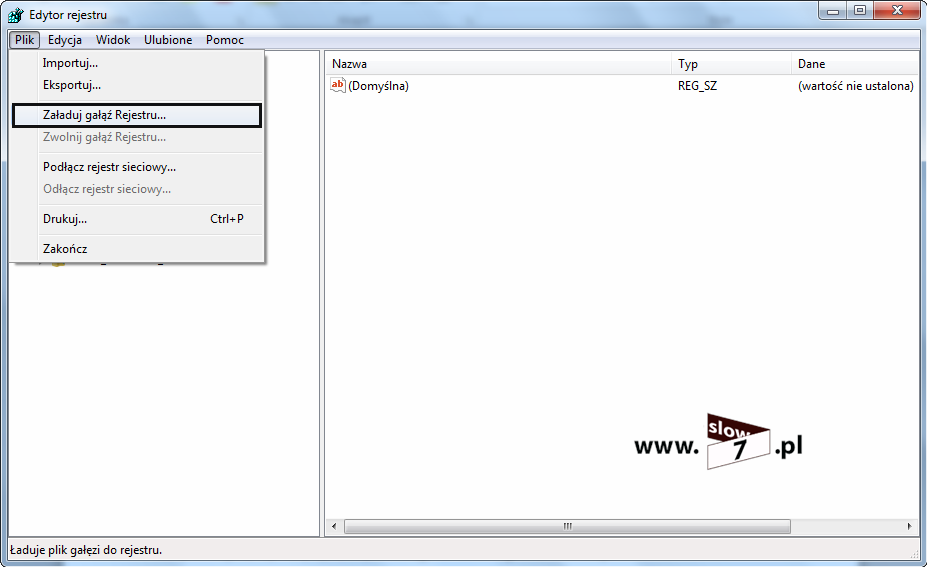

Rysunek 15 Rejestr - załadowanie rejestru tworzonego Windowsa FE

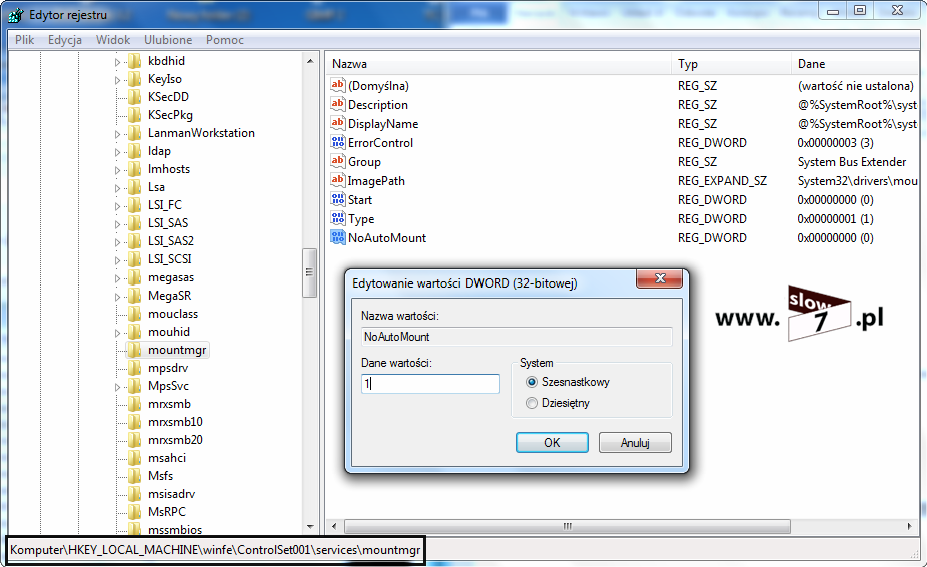

Rysunek 16 Stworzenie wartości NoAutoMount

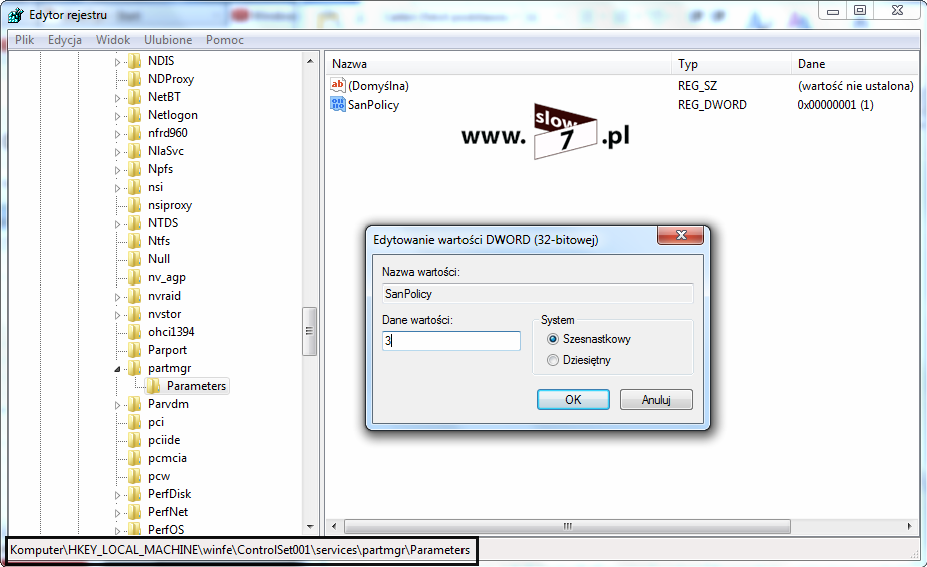

nasza_nazwana_gałąź\ControlSet\services\partmgr\Parameters - zmieniamy wartość SanPolicy na 3 (rysunek poniżej)

Rysunek 17 Zmiana wartość SanPolicy

Zwalniamy gałąź rejestru (w przykładzie winfe), na pytanie Czy na pewno chcesz zwolnić bieżący klucz i wszystkie jego podklucz? odpowiadamy Tak.

Rysunek 18 Zamknięcie GImageX i zastosowanie zmian: rejestr + dodatkowe pliki

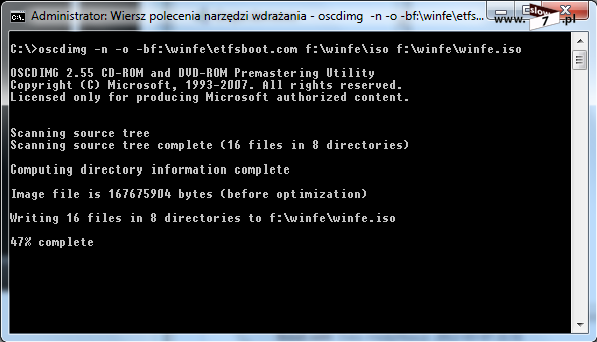

oscdimg -n -o -bf:\winfe\etfsboot.com f:\winfe\iso f:\winfe\winfe.iso (pomiędzy parametrem -b a resztą polecenia nie ma spacji)

Rysunek 19 Konwersja pliku *.wim do *.iso

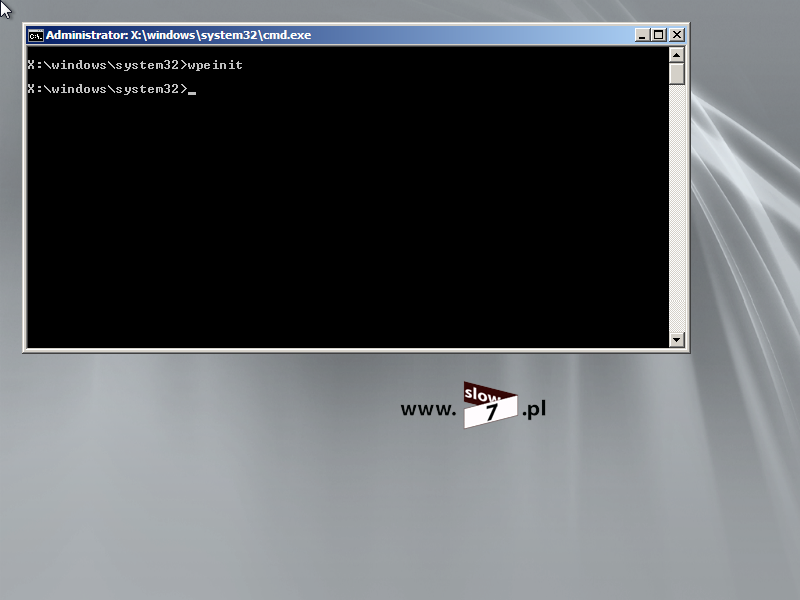

Utworzony obraz wypalamy na CD albo montujemy w wirtualnej maszynie celem sprawdzenia.

Rysunek 20 Sprawdzenie utworzonego obrazu *.iso

Działa super!!!

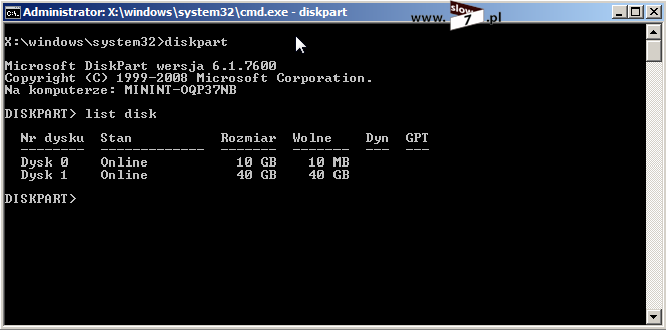

Teraz należy podłączyć badany dysk i wykonać jego kopię. Korzystamy z polecenia diskpart.

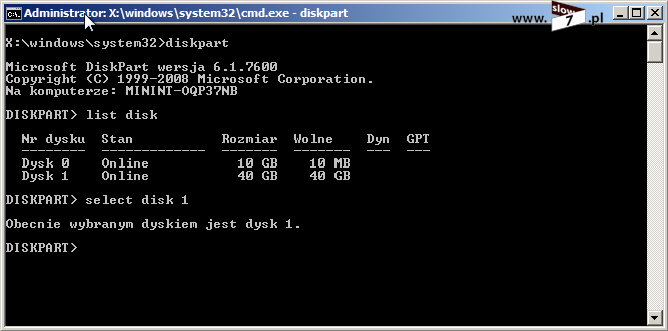

Na początek musimy wyświetlić listę zainstalowanych dysków - polecenie list disk

Rysunek 21 Polecenie list disk

Poleceniem select disk nr_dysku wybieramy dysk. Tutaj trzeba uważać by wybrać właściwy dysk czyli ten na który będziemy kopiować dane.

Rysunek 22 Polecenie select disk

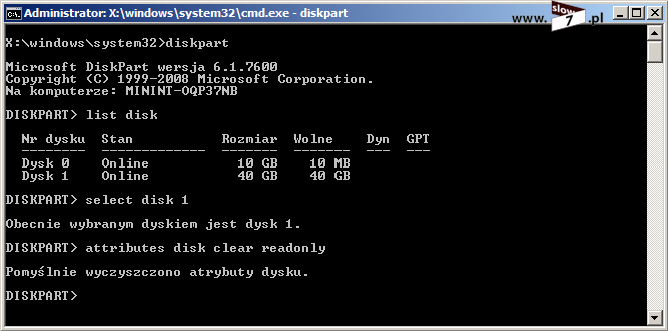

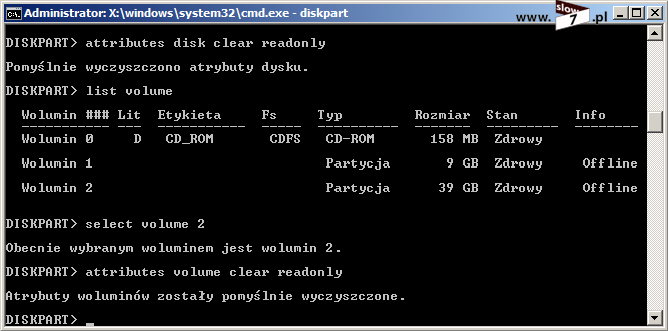

Czyścimy atrybuty tylko do odczytu - attributes disk clear readonly

Rysunek 23 Czyszczenie atrybutu read only - attributes disk clear readonly

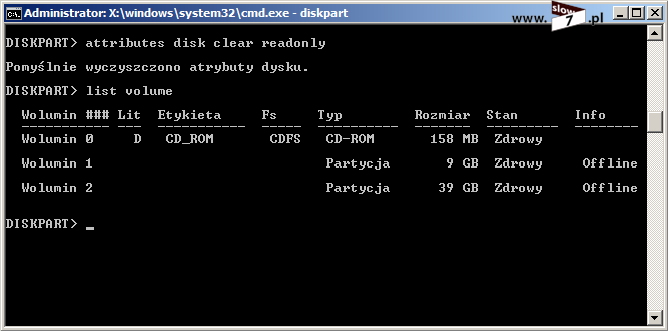

Za pomocą polecenia list volume wyświetlamy listę dostępnych partycji.

Rysunek 24 Lista dostepnych partycji - list volume

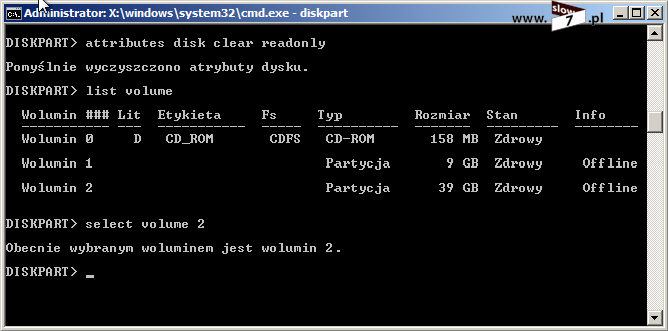

Wybieramy wolumin select volume nr_woluminu.

Rysunek 25 Wybór wolumenu - select volume

Poleceniem attributes volume clear readonly czyścimy atrybut tylko do odczytu.

Rysunek 26 Czyszczenie atrybutu read only - attributes volume clear readonly

Poleceniem assign letter=litera_dysku, przypisujemy literę dysku.

Rysunek 27 Przypisanie litery dysku - assign letter

Teraz możemy uruchomić nasze narzędzia.

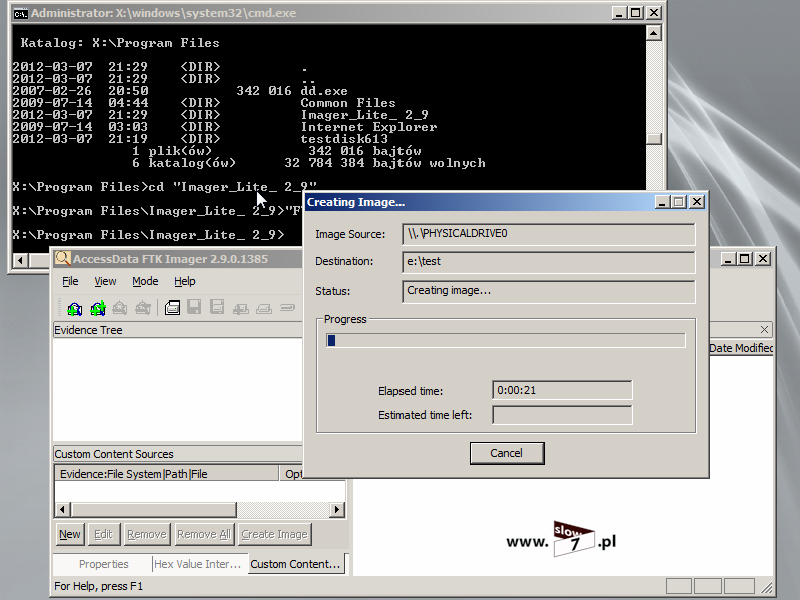

Rysunek 28 Windows FE - tworzenie obrazu dysku

Tworzenie Windows FE

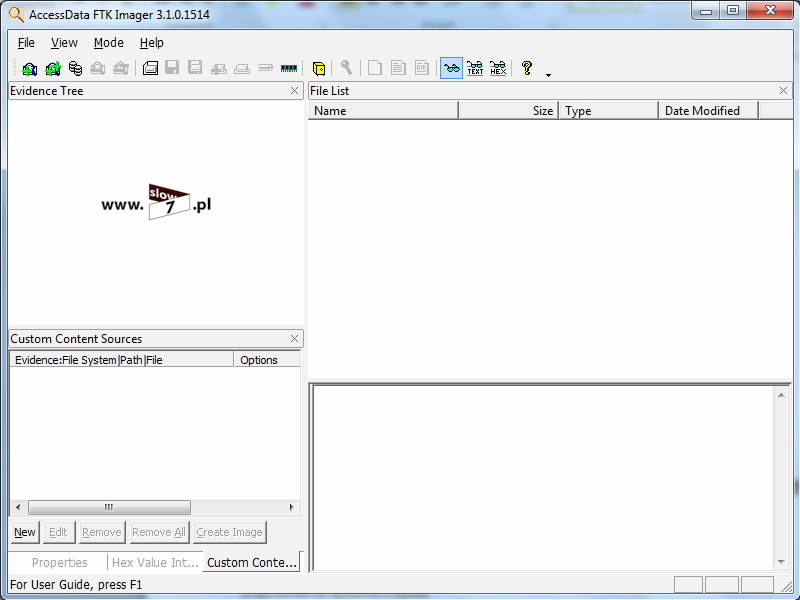

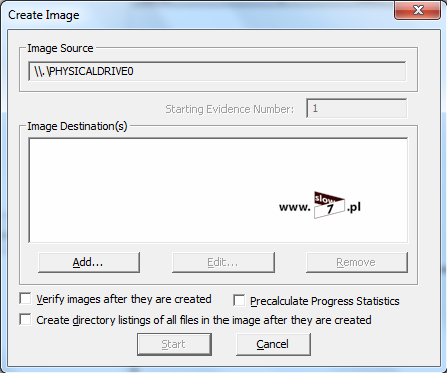

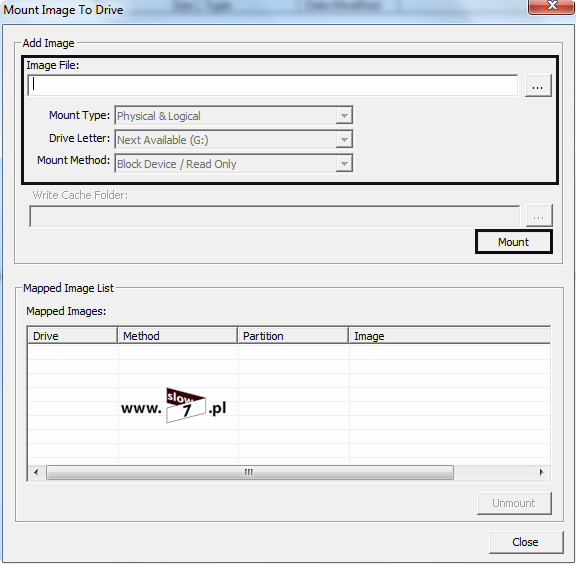

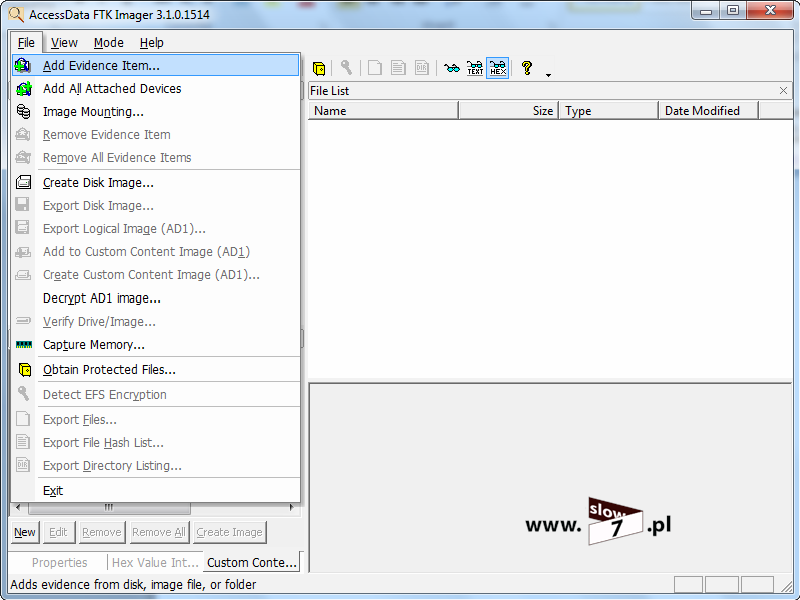

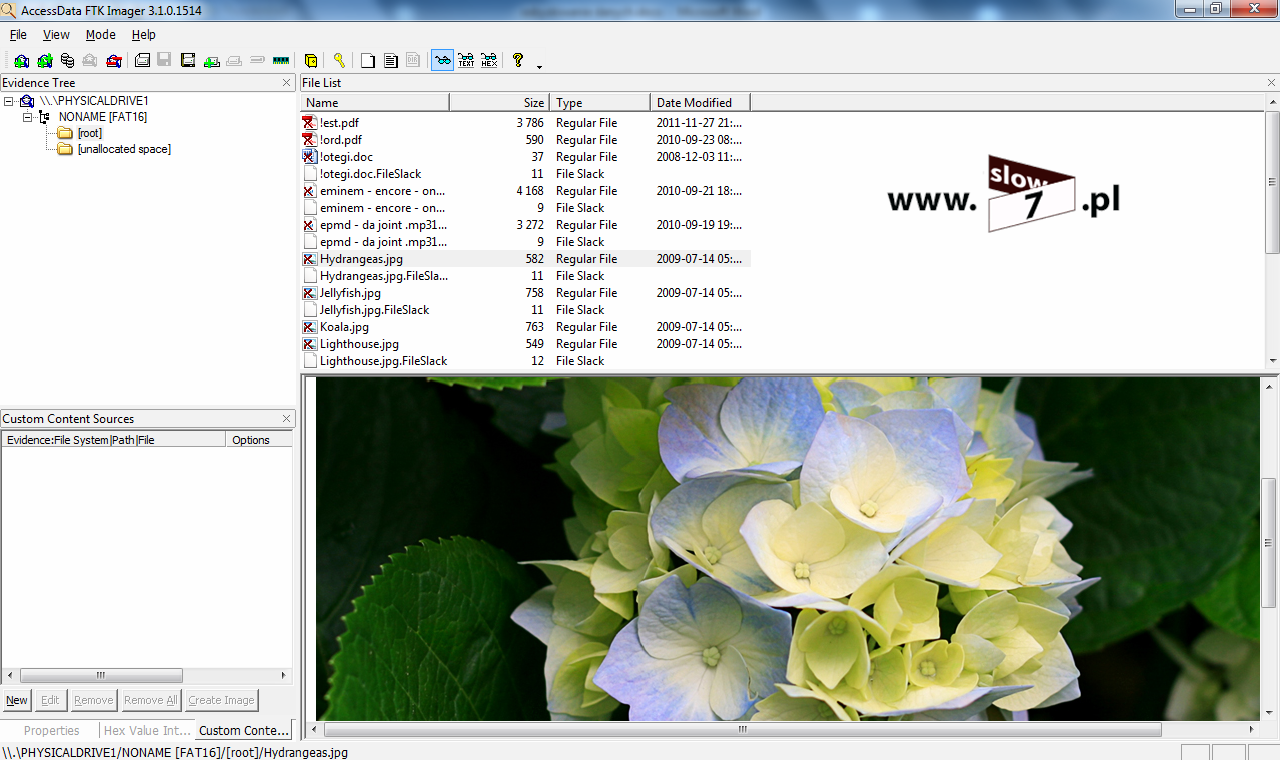

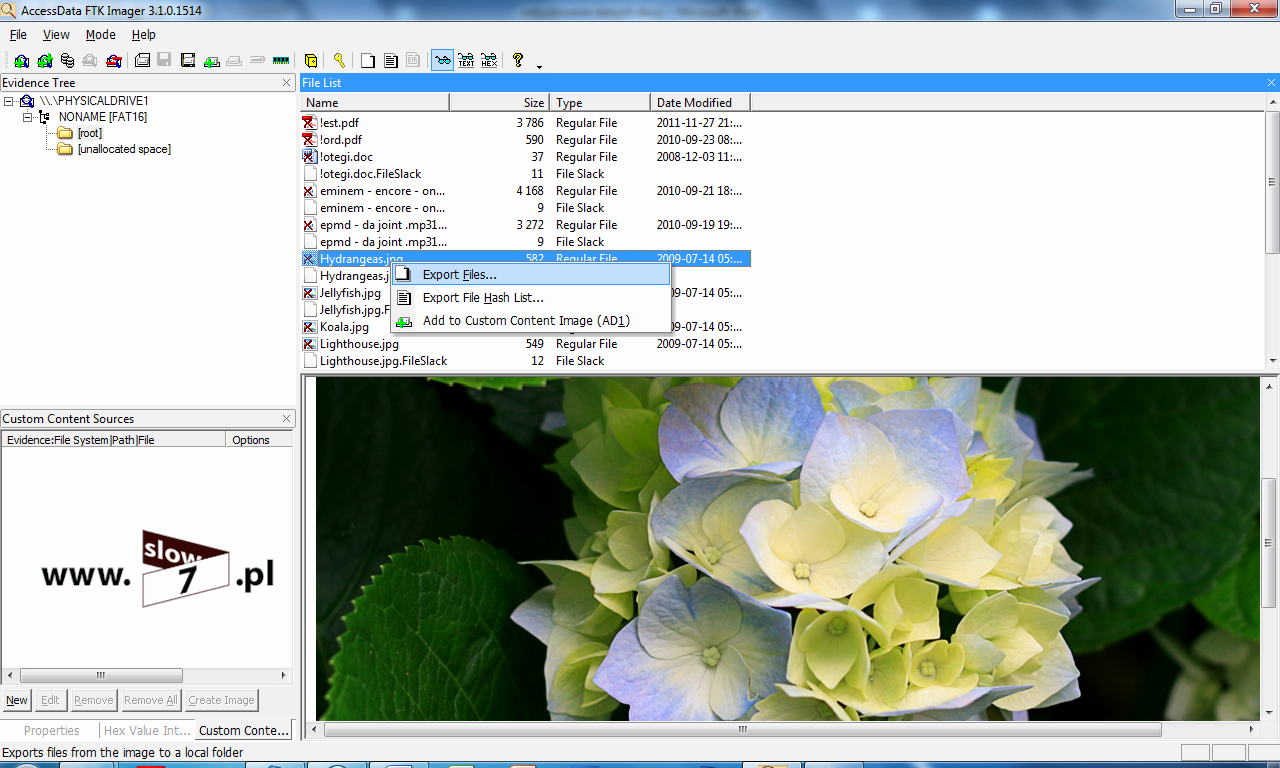

FTK Imager

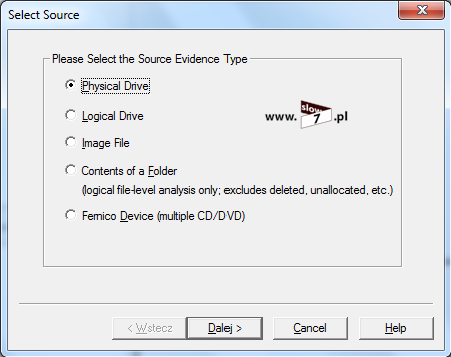

FTK Imager - narzędzie GUI do tworzenia obrazów dysku. Jak już wspomniano program posiada wersję LITE, która w przeciwieństwie do wersji pełnej nie musi być instalowana na komputerze i może być uruchomiona z płyty CD lub dysku USB. Program ten jest wersją komercyjną, ale możliwe jest jego darmowe wykorzystanie (szczegóły w licencji dostępnej na stronie producenta) Możliwości programu:

-

-

- kopia całego dysku fizycznego,

- kopia dysku logicznego (partycji),

- kopia obrazu dysku ( konwersja formatów),

- kopia zawartości pojedynczego folderu.

-

Dodatkowo program ten pozwala na zapisanie i odczytanie obrazu w najbardziej popularnych formatach, szczegóły poniżej w tabeli.

Tabela 8 Opis formatów FTK Imager

|

Format pliku obrazu dysku |

odczyt |

zapis |

|

dd RAW |

x |

x |

|

EnCase E01 |

x |

x |

|

FTK Imager logical image |

x |

x |

|

Ghost (tylko nieskompresowane obrazy dysku) |

x

|

|

|

ICS |

x |

|

|

SafeBack (tylko do wersji 2.0) |

x |

|

|

SMART (S01) |

x |

x |

Program umożliwia wykonanie kopii bitowej dysku (obraz) bit po bicie (ang. bit-for-bit). Oprócz klastrów z danymi kopiujemy pozostałe obszary dysku takie jak: "resztki danych" (ang. slack file), dane ukryte, częściowo usunięte, zaszyfrowane oraz puste jeszcze niezapisane danymi miejsca, czyli tak naprawdę cały dysk, od pierwszego do ostatniego bita informacji.

A więc jak wykonać taką kopię przy pomocy tego narzędzia?

Rysunek 29 FTK Imager - okno programu

Rysunek 30 FTK Imager - wybór trybu

W zależności od wyboru w następnym kroku będziemy mogli wybrać źródło kopii czyli dysk, partycję, plik obrazu bądź folder.

Rysunek 31 FTK Imager - wybór żródła

Rysunek 32 FTK Imager - miejsce docelowe kopii i format

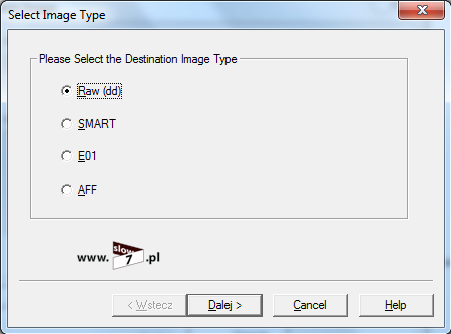

Po kliknięciu Add wybieramy format pliku obrazu.

Rysunek 33 FTK Imager - wybór formatu kopii

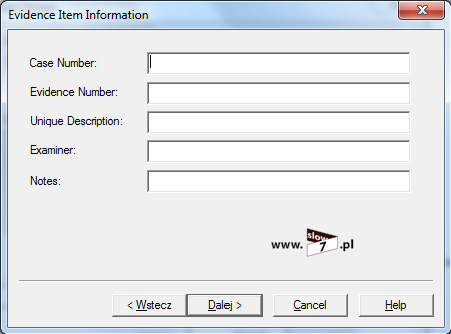

Program do informatyki śledczej dlatego pozwala na wpisanie dodatkowych danych związanych z zbieraniem dowodów.

Rysunek 34 FTK Imager - opis sprawy

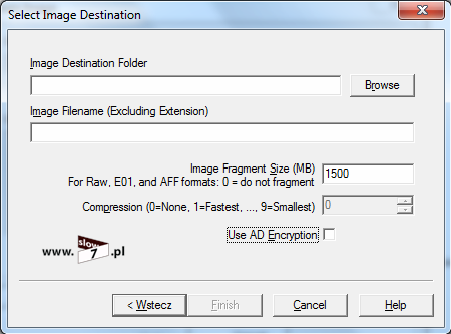

Rysunek 35 FTK Imager - miejsce docelowe, fragmentacja pliku (0 w polu Image Fragment Size oznacza kopię bez fragmentacji/w jednym pliku), wybór kompresji (zależne od formatu kopii)

Po kliknięciu na Start zacznie się proces kopiowania pliku.

Rysunek 36 FTK Imager - Tworzenie kopii

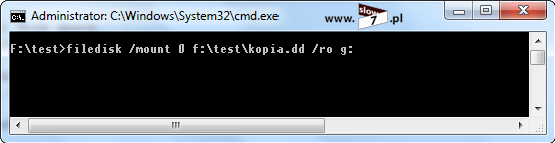

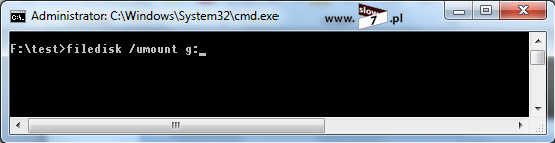

DD

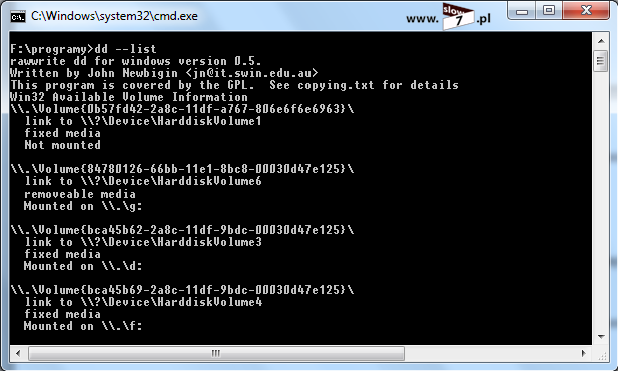

Ściągamy sobie najnowszą wersję DD. Program nie wymaga instalacji. Uruchamiamy cmd, przechodzimy do katalogu gdzie rozpakowaliśmy archiwum z programem. Użycie programu jest proste. Najlepiej jest użyć komendy --help, aby poznać możliwości programu.

Rysunek 37 DD - pomoc

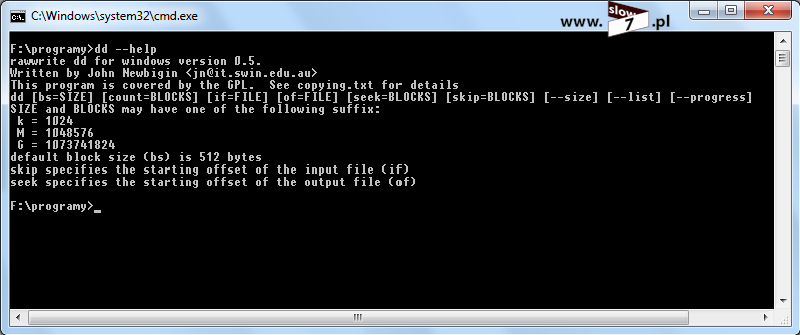

Na początek trzeba poznać ścieżkę do wolumenów. Nie posługujmy się literkami "c:, d:" itp.

Wydajemy komendę: dd --list

Rysunek 38 DD - komenda dd --list

To lista wszystkich napędów (HDD, CDROM, napędów podpiętych poprzez USB, napędy podpięte pod czytniki kart pamięci). U mnie źródłem miał być dysk G:, chciałem stworzyć jego kopię na swoim dysku w postaci obrazu. Wydajemy komendę:

dd if=\\?\Device\HarddiskVolume6 of=f:\kopia_dysku.iso --progress

Dodałem parametr --progress, aby dokładnie się dowiedzieć na jakim etapie kopiowania jest dysk.

Utworzy się nam plik który będzie wierną kopią naszego źródła.

Upewnijmy się też dwóch rzeczy:

- dysk źródłowym (lub inny zasób) oraz dysk docelowy muszą być wolne od błędów!

- używajmy narzędzia z rozwagą, mała pomyłka (np. of z if) doprowadzi do nadpisania danych, nie tych które byśmy chcieli.

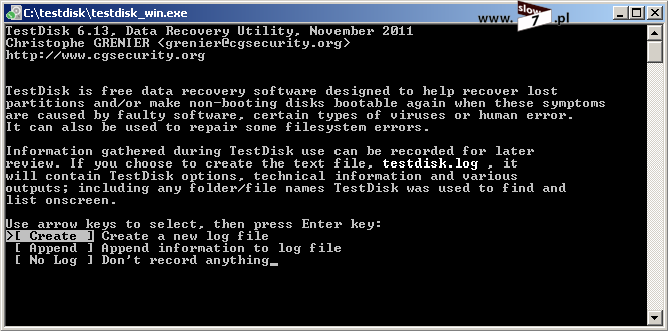

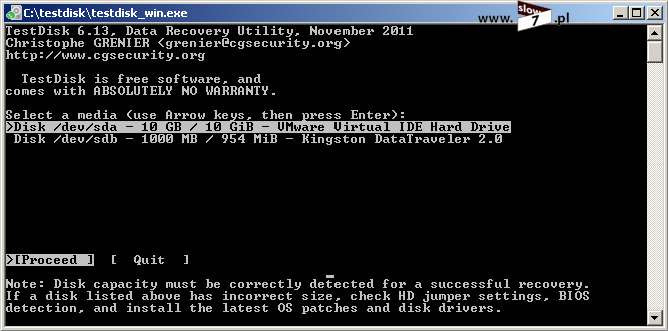

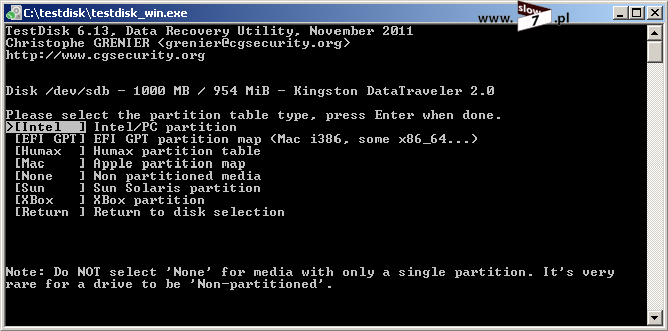

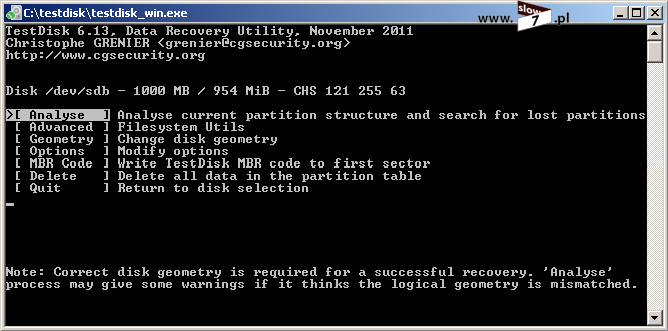

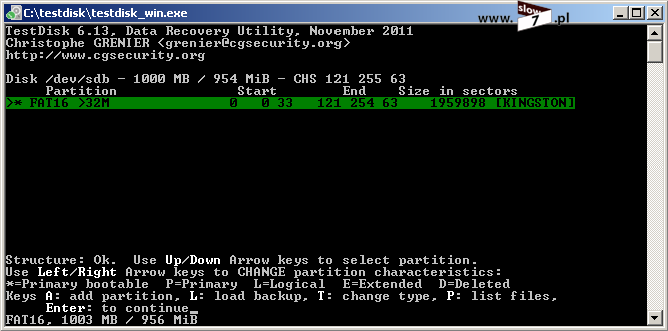

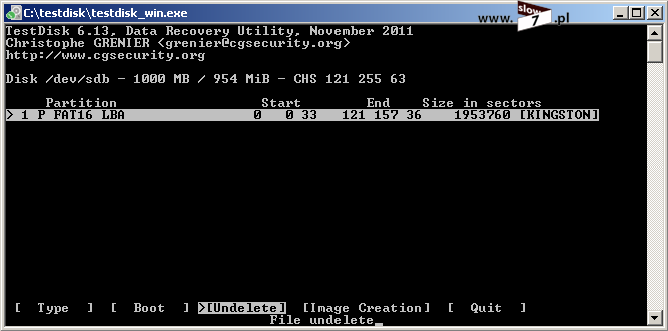

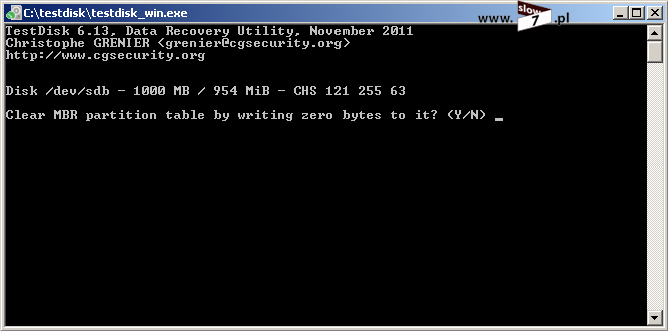

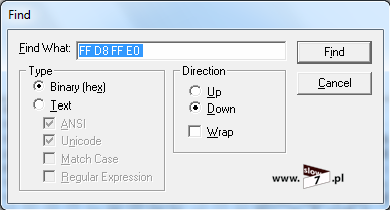

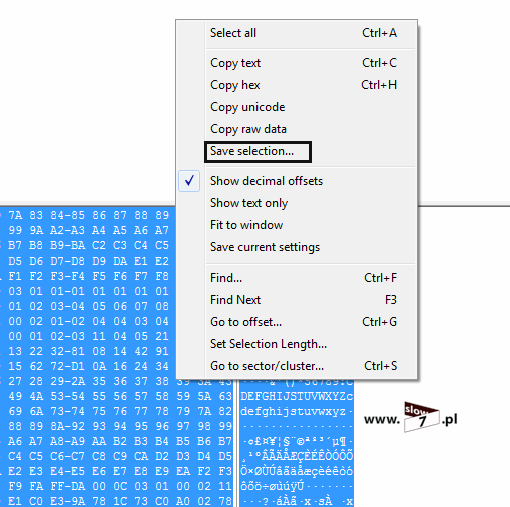

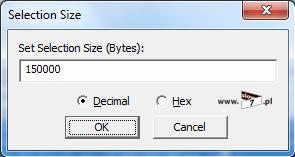

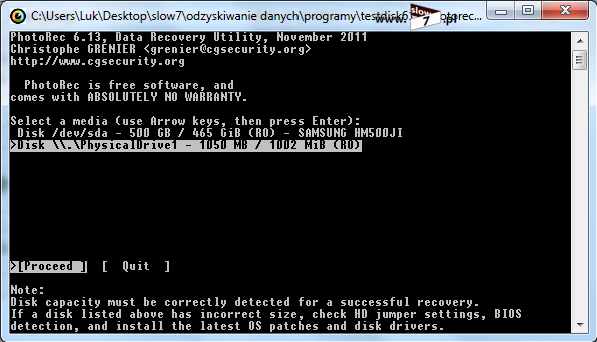

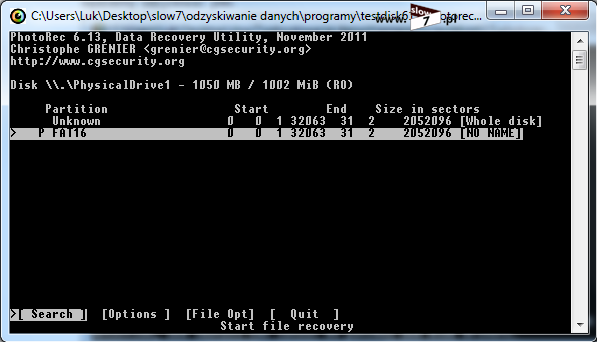

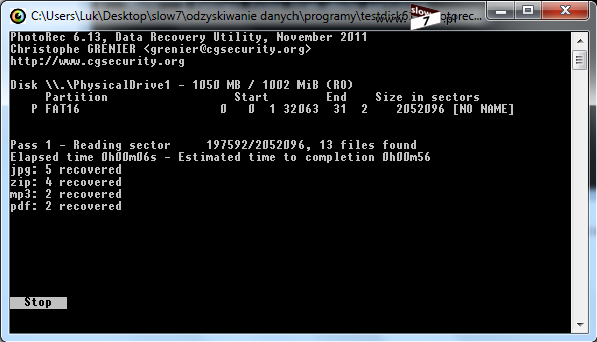

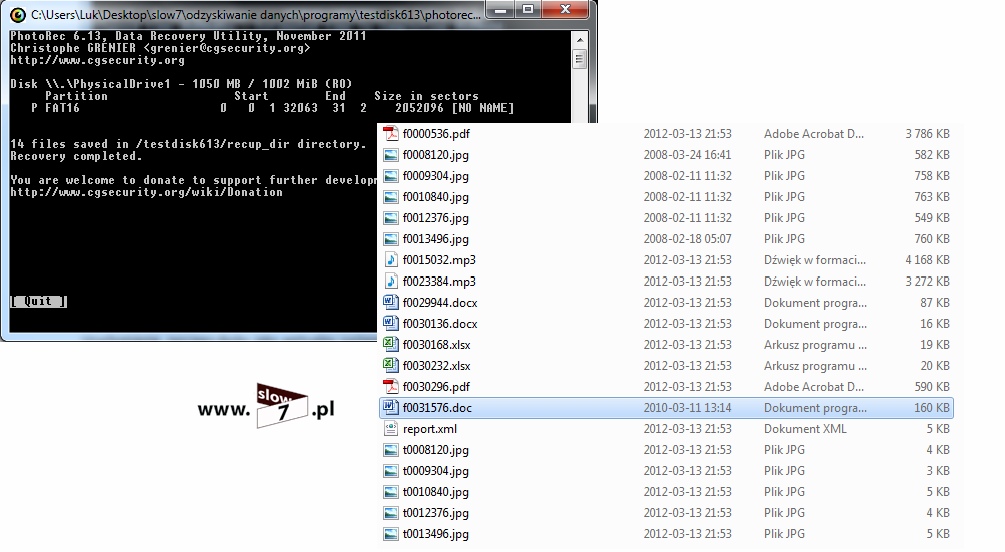

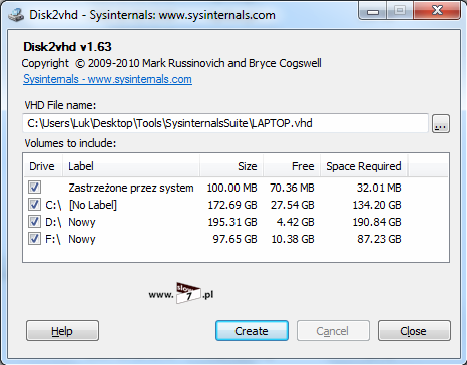

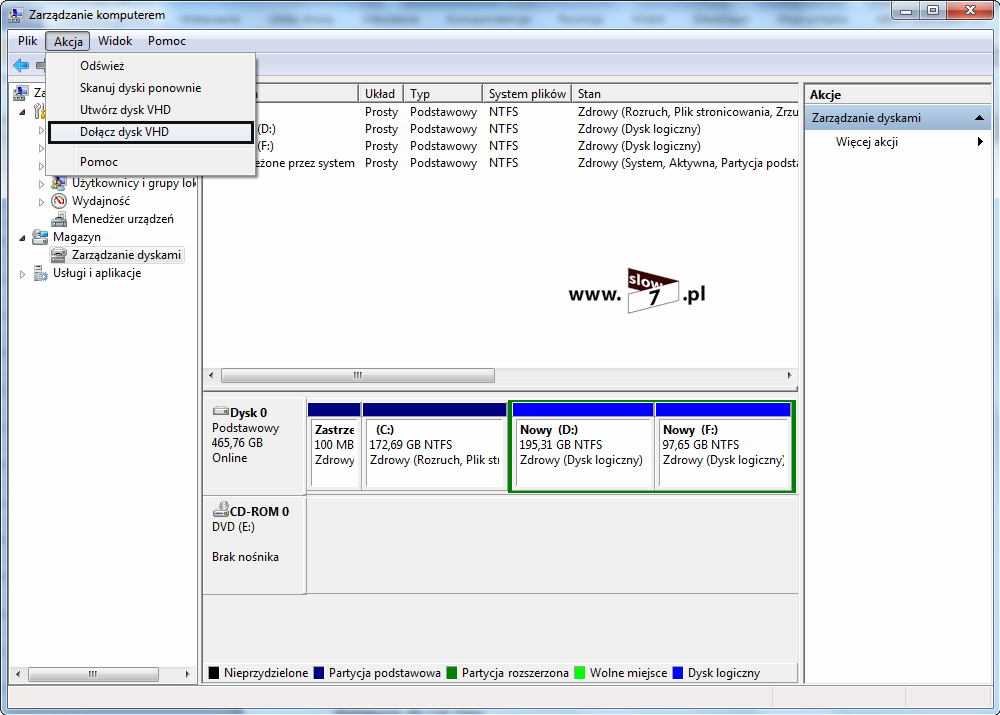

TestDisk (wersja 6.13)

Program potrafi obsłużyć partycję:

- BeFS ( BeOS )

- BSD disklabel ( FreeBSD/OpenBSD/NetBSD )

- CramFS, Compressed File System

- DOS/Windows FAT12, FAT16 and FAT32

- Windows exFAT

- HFS, HFS+ and HFSX, Hierarchical File System

- JFS, IBM's Journaled File System

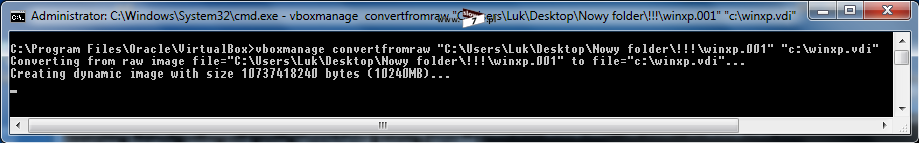

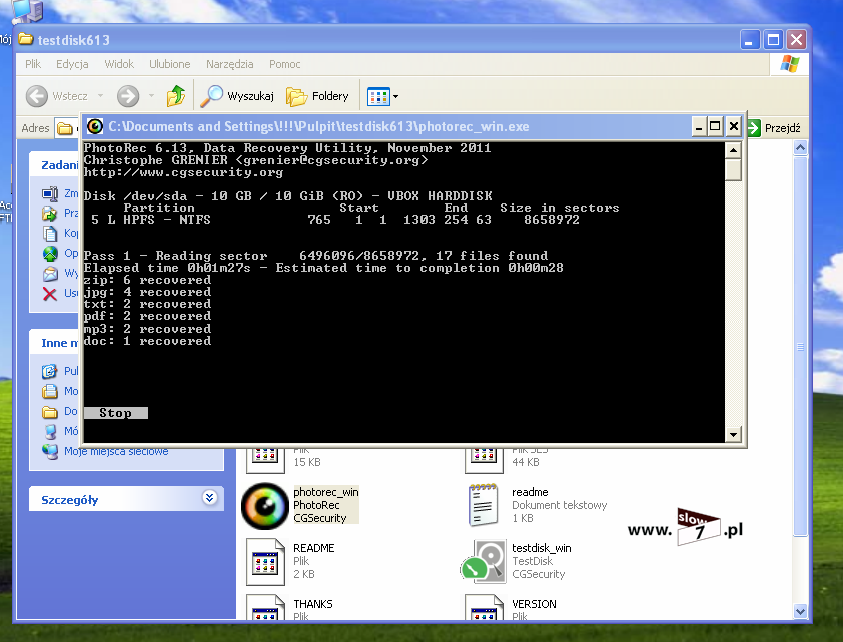

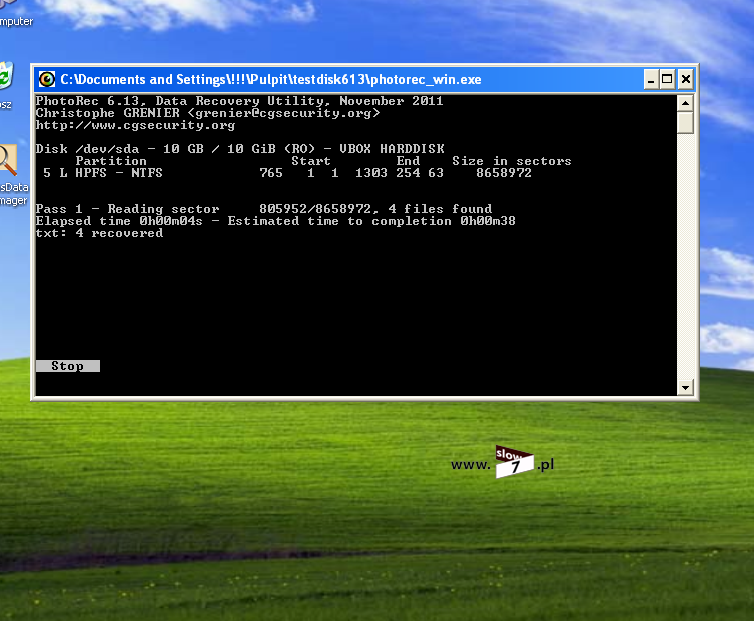

- Linux btrfs