CMD

Uruchamia nowe wystąpienie interpretera poleceń systemu Windows

CMD [/A | /U] [/Q] [/D] [/E:ON | /E:OFF] [/F:ON | /F:OFF] [/V:ON | /V:OFF][[/S] [/C | /K] ciąg]

/C Wykonuje polecenie określone przez ciąg i kończy działanie.

/K Wykonuje polecenie określone przez ciąg, ale nie kończy działania.

/S Modyfikuje sposób postępowania z ciągiem po przełączniku /C lub

/K

/Q Wyłącza echo.

/D Wyłącza wykonywanie poleceń AutoRun z rejestru (zobacz poniżej).

/A Powoduje, że wyniki działania poleceń wewnętrznych przekazywane

do potoku lub pliku są danymi w formacie ANSI.

/U Powoduje, że wyniki działania poleceń wewnętrznych przekazywane

do potoku lub pliku są danymi w formacie Unicode.

/T:fg Ustawia kolory pierwszego planu i tła (aby uzyskać więcej

informacji, wpisz polecenie COLOR /?).

/E:ON Włącza rozszerzenia poleceń (zobacz poniżej).

/E:OFF Wyłącza rozszerzenia poleceń (zobacz poniżej).

/F:ON Włącza znaki dokańczania nazw plików i katalogów (zobacz

poniżej).

/F:OFF Wyłącza znaki dokańczania nazw plików i katalogów (zobacz

poniżej).

/V:ON Włącza opóźnione rozwijanie zmiennych środowiskowych, traktując

znak "!" jako ogranicznik. Na przykład użycie przełącznika /V:ON

spowoduje, że ciąg !var! będzie rozwijać zmienną var w czasie

wykonywania. Użycie składni var powoduje, że zmienne są rozwijane

w czasie ich wprowadzania, co ma duże znaczenie w pętlach FOR.

/V:OFF Wyłącza opóźnione rozwijanie zmiennych środowiskowych.

Należy zauważyć, że ciąg złożony z kilku poleceń oddzielonych separatorem poleceń "&&" jest akceptowalny, jeśli jest on ujęty w cudzysłowy. Ponadto ze względu na zachowanie zgodności przełącznik /X ma takie samo działanie jak przełącznik /E:ON, /Y działa tak samo jak /E:OFF, a /R działa tak samo jak /C. Inne przełączniki są ignorowane.

W przypadku użycia przełączników /C lub /K pozostała część wiersza polecenia po przełączniku jest przetwarzana jako wiersz polecenia, który podlega następującym regułom przetwarzania znaków cudzysłowu ("):

1. Znaki cudzysłowu w wierszu polecenia są zachowywane, jeżeli są

spełnione wszystkie poniższe warunki:

- nie użyto przełącznika /S

- użyto dokładnie dwóch znaków cudzysłowu

- między dwoma znakami cudzysłowu nie występują żadne znaki

specjalne, takie jak: &<>()@^|

- między dwoma znakami cudzysłowu znajduje się co najmniej jeden

znak odstępu

- ciąg znajdujący się między dwoma znakami cudzysłowu jest nazwą

pliku wykonywalnego.

2. W pozostałych przypadkach tradycyjne działanie polega na

sprawdzeniu, czy pierwszym znakiem jest znak cudzysłowu, a jeżeli

tak, na usunięciu tego znaku oraz usunięciu ostatniego znalezionego

znaku cudzysłowu w wierszu polecenia, z zachowaniem całego tekstu

znajdującego się za ostatnim znakiem cudzysłowu.

Jeśli nie podano opcji /D w wierszu polecenia, a następnie uruchomiono CMD, wyszukiwane będą poniższe zmienne rejestru REG_SZ/REG_EXPAND_SZ i jeśli jedna z nich lub obie są obecne, wykonywane są jako pierwsze.

HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor\AutoRun

i/lub

HKEY_CURRENT_USER\Software\Microsoft\Command Processor\AutoRun

Rozszerzenia poleceń są włączone domyślnie. Rozszerzenia dla poszczególnych wywołań można wyłączyć przy użyciu przełącznika /E:OFF. Można włączać lub wyłączać rozszerzenia dla wszystkich wywołań programu CMD na komputerze i/lub sesji logowań użytkownika przez ustawienie w rejestrze jednej lub obu następujących wartości REG_DWORD za pomocą programu REGEDIT:

HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor\EnableExtensions

i/lub

HKEY_CURRENT_USER\Software\Microsoft\Command Processor\EnableExtensions

na 0x1 albo 0x0. Ustawienie określone przez użytkownika ma pierwszeństwo przed ustawieniem komputera. Przełączniki wiersza polecenia mają pierwszeństwo przed ustawieniami rejestru.

W przypadku pliku wsadowego argumenty SETLOCAL ENABLEEXTENSIONS lub DISABLEEXTENSIONS mają pierwszeństwo przed przełącznikami /E:ON lub /E:OFF. Szczegółowe informacje można uzyskać za pomocą polecenia

SETLOCAL /?.

Rozszerzenia poleceń obejmują zmiany i/lub dodatki dla następujących poleceń:

DEL lub ERASE

COLOR

CD lub CHDIR

MD lub MKDIR

PROMPT

PUSHD

POPD

SET

SETLOCAL

ENDLOCAL

IF

FOR

CALL

SHIFT

GOTO

START (również zmiany dotyczące zewnętrznego wywołania polecenia)

ASSOC

FTYPE

Aby uzyskać szczegółowe informacje na temat danego polecenia, wpisz nazwa_polecenia /?.

Opóźnione rozwijanie zmiennych środowiskowych NIE jest włączone domyślnie. Opóźnione rozwijanie zmiennych środowiskowych dla poszczególnych wywołań programu CMD można włączać lub wyłączać przy użyciu przełącznika /V:ON lub /V:OFF. Można włączać lub wyłączać opóźnione rozwijanie dla wszystkich wywołań programu CMD na komputerze i/lub sesji logowań użytkownika przez ustawienie w rejestrze jednej lub obu następujących wartości REG_DWORD za pomocą programu REGEIDT:

HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor\DelayedExpansion

i/lub

HKEY_CURRENT_USER\Software\Microsoft\Command Processor\DelayedExpansion

na 0x1 albo 0x0. Ustawienie określone przez użytkownika ma pierwszeństwo przed ustawieniem komputera. Przełączniki wiersza polecenia mają pierwszeństwo przed ustawieniami rejestru.

W przypadku pliku wsadowego argumenty SETLOCAL ENABLEDELAYEDEXPANSION lub DISABLEDELAYEDEXPANSION mają pierwszeństwo przed przełącznikami /V:ON lub /V:OFF. Szczegółowe informacje można uzyskać za pomocą polecenia

SETLOCAL /?.

Jeśli opóźnione rozwijanie zmiennych środowiskowych jest włączone, wtedy znak wykrzyknika może być używany do podstawiania wartości zmiennej środowiskowej w czasie wykonywania.

Można włączać lub wyłączać dokańczanie nazw plików dla poszczególnych wywołań programu CMD przy użyciu przełącznika /F:ON lub /F:OFF. Można włączać lub wyłączać dokańczanie dla wszystkich wywołań programu CMD na komputerze i/lub sesji logowań użytkownika przez ustawienie w rejestrze jednej lub obu następujących wartości REG_DWORD za pomocą programu REGEDIT:

HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor\CompletionChar

HKEY_LOCAL_MACHINE\Software\Microsoft\Command Processor\ PathCompletionChar

i/lub

HKEY_CURRENT_USER\Software\Microsoft\Command Processor\CompletionChar

HKEY_CURRENT_USER\Software\Microsoft\Command Processor\PathCompletionChar

na wartość szesnastkową znaku kontrolnego dla poszczególnej funkcji (np. 0x4 jest Ctrl-D a 0x6 jest Ctrl-F). Ustawienie określone przez użytkownika ma pierwszeństwo przed ustawieniem komputera. Przełączniki wiersza polecenia mają pierwszeństwo przed ustawieniami rejestru.

Jeśli dokańczanie jest włączone za pomocą przełącznika /F:ON, dwoma znakami kontrolnymi są: Ctrl-D dla dokańczania nazw katalogów i Ctrl-F dla dokańczania nazw plików. Aby wyłączyć poszczególne znaki dokańczania w rejestrze, użyj wartości dla spacji (0x20), ponieważ nie jest to prawidłowy znak kontrolny.

Dokańczanie jest wywoływane po wpisaniu jednego z dwóch znaków kontrolnych. Funkcja dokańczania przenosi ciąg ścieżki na lewą stronę kursora, dołącza symbol wieloznaczny, jeśli go nie ma i buduje listę pasujących ścieżek. Następnie wyświetla pierwszą zgodną ścieżkę. Później, ponowne naciśnięcie tego samego znaku kontrolnego powtarza cykl przechodzenia przez listę pasujących ścieżek. Naciśnięcie klawisza Shift razem ze znakiem kontrolnym powoduje przechodzenie przez listę wstecz. Jeśli wiersz edytowany jest w dowolny sposób i naciśnięty zostanie ponownie znak kontrolny, zapisana lista pasujących ścieżek jest odrzucana i generowana jest nowa lista. To samo wystąpi w przypadku przełączenia między dokańczaniem nazw plików i katalogów. Jedyną różnicą między dwoma znakami kontrolnymi jest to, że znak dokańczania pliku dopasowuje zarówno nazwy plików, jak i katalogów, podczas gdy znak dokańczania katalogów dopasowuje jedynie nazwy katalogów. Jeśli dokańczanie jest używane dla wszystkich wbudowanych poleceń katalogów (CD, MD lub RD), to przyjmowane jest dokańczanie katalogów.

Kod dokańczania odpowiednio postępuje z nazwami plików, które zawierają spacje lub inne znaki specjalne, umieszczając cudzysłowy wokół pasującej ścieżki. W przypadku wycofania się i wywołania dokańczania wewnątrz wiersza, tekst z prawej strony kursora w punkcie, w którym wywoływano dokańczanie jest odrzucany.

Znaki specjalne, które wymagają cudzysłowów to:

<odstęp>

&()[]{}^=;!'+,`~

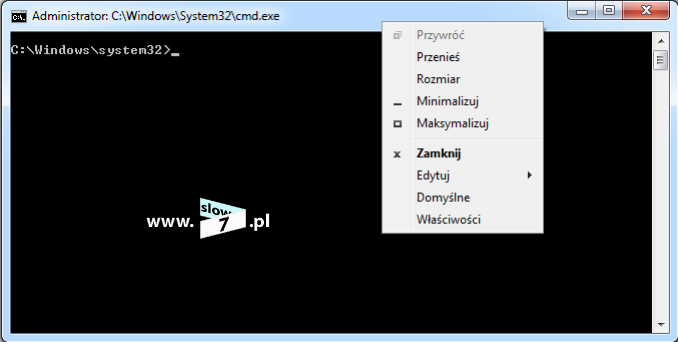

Gdy uruchamiamy jakiś program w oknie konsoli CMD lub samą konsolę w oknie Windows, możemy ustawić dodatkowe parametry tego okna. Jak w każdym oknie Windows, występują tutaj znane już polecenia typu: Przenieś, Rozmiar, itp. Ale także dodatkowe: Edytuj, Domyślne, Właściwości.

Po kliknięciu na Właściwości ukarze nam się okno gdzie na czterech dodatkowych zakładkach możemy ustalić opcję związane z działaniem konsoli CMD. Wszystkie zmiany jakie dokonujemy w oknie Właściwości odnoszą się tylko do bieżącego uruchomienia konsoli CMD. Możesz jednak wprowadzić zmiany konfiguracyjne tak aby obowiązywały dla każdego wywołania wiersza polecenia ustawień w tym celu PPM kliknij pasek tytułowy okna i zamiast polecenia Właściwości wskaż polecenie Domyślne. Potem wprowadź żądane zmiany.

Zakładka Opcje.

W oknie tym możemy ustawić:

- rozmiar kursora,

- historie poleceń - domyślnie liczba wierszy dostępna w konsoli wiersza poleceń jest ograniczona do trzystu. Ograniczenie to sprawie, że wyświetlenie na przykład za pomocą polecenia dir całego katalogu w którym znajduje się spora liczba plików jest niemożliwe. Dziej się tak ponieważ po przekroczeniu trzy setnego wiersza, wiersze pojawiające się zastępują już te wyświetlone. Dlatego warto znacznie zwiększyć domyślną liczbę wyświetlanych wierszy. Po zwiększeniu tej wartości będziesz mógł swobodnie przewijać nawet dłuższe listy za pomocą kółka myszy lub suwaka. Gdy klikniesz prawym przyciskiem myszy w obrębie okna i wskażesz polecenie Przewiń, możesz przewijać jego zawartość także klawiszami Page Up i Page Down.

- zaznaczenie pól wyboru Tryb szybkiej edycji i Tryb wstawiania spowoduje włączenie kopiowania i wklejania z okna wiersza polecenia. Aby skopiować tekst, należy zaznaczyć tekst w oknie wiersza polecenia przy użyciu lewego przycisku myszy, a następnie kliknąć prawy przycisk myszy na belce konsoli i z opcji Edytuj wybrać Kopiuj (kopiowanie jest również realizowane po kliknięciu w klawisz Enter).

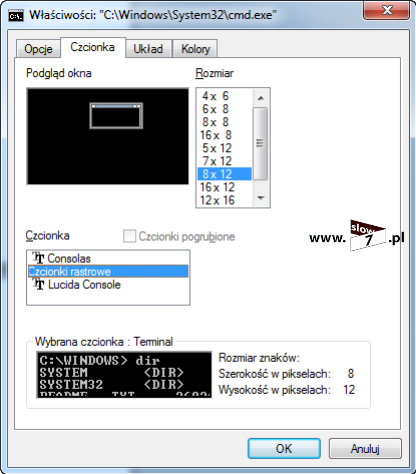

Zakładka Czcionka. Daje możliwość ustawienia rozmiaru czcionki oraz jej wyboru kroju czcionki.

Zakładka Układ.Możemy ustawić rozmiaru buforu ekranu, rozmiar okna (liczbę kolumn i wierszy), oraz pozycje okna.

Zakładka Kolory. Pozwala modyfikować ustawienia kolorów.

Polecenia stosowane w wierszu poleceń możemy podzielić na dwie grupy:

- polecenia wewnętrzne

- polecenia zewnętrzne

Prawie do każdego polecenia poza małymi wyjątkami stosuje się parametry lub przełączniki, które umożliwiają dokładne określenie czynności jaka ma zostać wykonana. Parametry poprzedzane są zazwyczaj ukośnikiem (/) lub minusem (-). Choć i od tej reguł są ustępstwa, takim przykładem jest np. polecenie attrib (opis poniżej). Polecenie jest wydawane w jednej linii, wraz z przełącznikami a maksymalna długość to 8191 znaków.

Po wydaniu polecenia CMD konsola wita nas poprzez wyświetlenie znaku zachęty (ang. system prompt, do zmiany tego znaku służy polecenie prompt), najczęściej jest nim ścieżka dostępu do bieżącego katalogu i znak (>), np. C:\Windows>

Konsola zgłasza swoją gotowość do pracy poprzez wyświetlenie migającego kursora, oznaczający miejsce wpisywania komend. Każdą komendę czy polecenie zatwierdzamy klawiszem Enter.

W konsoli do wprowadzania i edycji komend możemy użyć następujące klawisze:

- ← oraz Backspace - usuwanie ostatniego znaku wiersza,

- F1 oraz → - dodanie kolejnych liter ostatniej wprowadzonej komendy,

- F2 – wstawienie liter ostatniej wprowadzonej komendy do określonego znaku,

- F3 - dodaje znaki ostatniego polecenia od miejsca kursora,

- F4 - usuwa znaki od bieżącej pozycji punktu wstawiania do określonego znaku,

- F5 - kopiuje polecenie do bieżącego wiersza polecenia,

- F6 - wstawia znak końca pliku (tzn. CTRL+Z) w miejsce kursora,

- F7 – historia wpisywanych poleceń, można wybrać żądane polecenie. Można również zanotować numer kolejny polecenia i używać tego numeru w połączeniu z klawiszem F9.

- ALT+F7 -usuwa historię poleceń,

- F8 - wyświetla wszystkie polecenia z historii poleceń, które zaczynają się od znaków w bieżącym poleceniu.

- F9 - monituje o podanie numeru polecenia znajdującego się w historii (klawisz F7), a następnie wyświetla polecenie skojarzone z podanym numerem.

- Ins — trybu wstawiania nowych znaków bez korzystania z bufora,

- ← oraz → — przemieszczanie kursora w bieżącej linii,

- ↑ oraz ↓ — historia wydanych komend (bufor poleceń) ,

- Esc — skasowanie znaków w bieżącym wierszu.

Przy budowaniu naszych komend możemy skorzystać również z symboli przetwarzania warunkowego, czyli możemy wykonywać wiele poleceń z pojedynczego wiersza polecenia lub skryptu. Należy jednak pamiętać o tym że kiedy używamy symbolów przetwarzania warunkowego, wynik komendy znajdującej się za symbolem jest uzależniony od wyniku działania komendy znajdującej się przed symbolem przetwarzania warunkowego. Przy wykorzystaniu określonych symboli możemy budować polecenia wykonujące nam cały szereg określonych czynności.

Symbole przetwarzania warunkowego

| Znak | Składnia | Działanie |

| & | polecenie1 & polecenie2 | Używane do oddzielenie wielu poleceń w pojedynczej linii. Kolejne polecenia są wykonywane wg kolejności zapisu niezależnie od wyniku działania poprzedzających ich komend. |

| && | polecenie1 && polecenie2 | Używane do oddzielenie wielu poleceń w pojedynczej linii. Kolejne polecenia są wykonywane wg kolejności zapisu wykonanie kolejnego polecenia nastąpi tylko wtedy, gdy poprzedzające polecenie zostanie wykonane pomyślnie. Polecenie2 zostanie wykonane gdy polecenie1 zakończy się sukcesem. |

| || | polecenie1 || polecenie2 | Używane do oddzielenie wielu poleceń w pojedynczej linii. Kolejne polecenia są wykonywane wg kolejności zapisu wykonanie kolejnego polecenia nastąpi tylko wtedy, gdy nie powiedzie się polecenie poprzedzające symbol. Polecenie2 zostanie wykonane gdy polecenie1 zakończy się porażką. |

| ( ) | (polecenie1 & polecenie2) | Symbol używany do grupowania poleceń. |

| ; lub , | polecenie parametr1;parametr2 | Oddzielanie parametrów poleceń. |

Przy korzystaniu z symboli przetwarzania warunkowego należy pamiętać, że znaki użyte do budowy składni poleceń czyli znaki &, | (znak potoku) i () (nawiasy) są zarezerwowane. Zdarza się jednak, że te same znaki są parametrami poleceń dlatego wtedy znaki te poprzedzamy symbolem ^ lub umieszczamy je w cudzysłowie "".

Oprócz symboli przetwarzania warunkowego istnieją również operatory przekierowania, które zostały zawarte i opisane w poniższej tabeli.

Operatory przekierowania

| Operator przekierowania | Opis |

| > | Zapis danych wyjściowych będących źródłem wykonywanego polecenia do pliku lub wysłanie ich do urządzenia (np. drukarki), operator nie zwraca wyników do konsoli. Gdy wybrany plik istnieje zostanie nadpisany. |

| < | Dane wejściowe zostają odczytane z pliku, a nie jak to zazwyczaj bywa z klawiatury. |

| >> | Zapis danych wyjściowych będących źródłem wykonywanego polecenia do pliku przy czym plik nie zostaje nadpisany lecz dane wyjściowe są umieszczane na końcu wskazanego pliku. |

| | | Dane wyjściowe wykonywanego polecenia zostają przekazane jako dane wejściowe kolejnego polecenia. Nazywany to potokiem. |

Zastosowanie operatorów przekierowania w przykładach.

Wykonane polecenia: dir C:\Windows /o > c:\spisplikow.txt (oczywiście konsola musi być uruchomiona na prawach administracyjnych ze względu na zapis do katalogu c:\) spowoduje, że zostanie zapisany plik spisplików.txt w głównym katalogu dysku c z wylistowanymi katalogami i plikami znajdujących się w folderze c:\windows, ułożonymi w kolejności alfabetycznej.

Operator < działa w drugą stronę tzn. gdy chcemy przesłać dane wejściowe z innego źródła niż klawiatura a zazwyczaj odbywa się to z pliku.

Operator zapisu danych wyjściowych > jak zostało zaznaczone w tabeli nadpisuje wybrany plik a co jeśli chcemy by dane zawarte w pliku nie zostały skasowane. Wtedy z pomocą przychodzi nam operator >> którego zadaniem jest zapisanie danych wyjściowych polecenia na końcu wybranego pliku czyli wcześniejsze informacje zawarte w pliku nie są tracone. Przykład proszę bardzo, za pomocą prostego polecenia ping 212.77.100.101 >> d:\wp.txt możemy w tym przypadku monitorować dostępność serwisu wp.pl.

I na koniec został nam operator potoku (|) który dane wyjściowe jednego polecenia przesyła do wejścia innej komendy. Następujące polecenie w danym katalogu wyszukuje wszystkie pliki o rozszerzeniu .dll: dir | find ".dll".

Dosyć przydatna komenda, którą stosuje się w przypadku gdy polecenie wymaga od nas potwierdzenia wykonania pewnej czynności poprzez wciśnięcie klawisz Y lub T (przerwanie następuje po kliknięciu N) ma postać echo x | komenda

gdzie: x litera Y (yes), T(tak), N(no, nie), komenda – polecenie konsoli

Komenda działa w ten sposób że przekierowanie danych komendy echo, czyli wpisanego tekstu trafia do komendy powoduje, że program „wierzy”, że dany klawisz został wciśnięty.

Wszystkie komendy cmd mogą być użyte w tzw. plikach wsadowych (batch file). Pliki wsadowe Windows potocznie nazywane bat-ami, są plikami tekstowymi o rozszerzeniu *.bat a zawierają one zestaw komend, które mogą być wykonywane linijka po linijce (choć może się zdarzyć, że część linii nie będzie w danym kontekście wykonywana) przez interpreter powłoki.

Tryb wsadowy daje nam możliwość zebrania kilku poleceń w jednym pliku *.bat i wykonanie ich. Tak przygotowany pliki upraszcza nam i eliminuje ręczne wpisywanie kolejnych komend w oknie konsoli cmd. Pliki *.bat można uruchamiać np. wraz z startem systemu (umieszczenie ich w autostarcie) co daje nam możliwość skonfigurowania ustawień systemu na samym początku jego działania a także podczas wyłączania komputera.

Polecenia związane z pracą (ustawieniami) konsoli cmd.

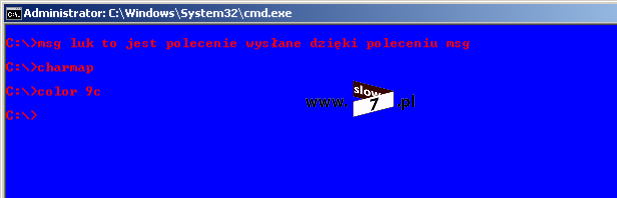

COLOR

Ustawia domyślne kolory tła i pierwszego planu.

COLOR [atr]

atr Określa atrybut koloru dla wyjścia konsoli

Atrybuty kolorów są określone przez DWIE cyfry heksadecymalne - pierwsza

oznacza tło, druga pierwszy plan. Każda cyfra może być jedną z wartości:

0 = Czarny

1 = Niebieski

2 = Zielony

3 = Błękitny

4 = Czerwony

5 = Purpurowy

6 = Żółty

7 = Biały

8 = Szary

9 = Jasnoniebieski

A = Jasnozielony

B = Jasnobłękitny

C = Jasnoczerwony

D = Jasnopurpurowy

E = Jasnożółty

F = Jaskrawobiały

Jeśli nie podano argumentu, używany jest kolor odpowiadający chwili uruchomienia CMD. Wartość ta jest brana z bieżącego okna konsoli,z opcji /T wiersza polecenia lub z wartości rejestru DefaultColor.

Polecenie COLOR ustawia ERRORLEVEL na 1, jeśli podjęto próbę określenia tej samej wartości dla tła i dla pierwszego planu w poleceniu COLOR.

Przykład:

COLOR 9c daje kolor jasnoczerwony na jasnoniebieskim tle, do domyślnych ustawień wracamy po wydaniu polecenia color 07

HELP

Podaje informacje o poleceniach systemu Windows.

HELP [polecenie]

polecenie - wyświetla informacje o tym poleceniu.

Można również użyć zapisu – [polecenie] /?

Przykład:

Uzyskanie informacji o poleceniu cd – help cd lub cd /?

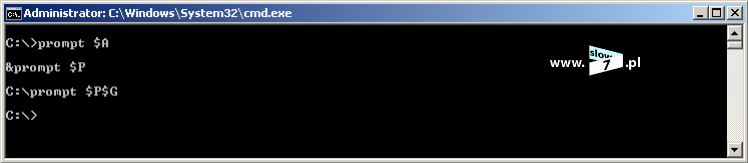

PROMPT

Zmienia tekst zgłoszenia programu CMD.

PROMPT [tekst]

tekst Określa nowy tekst zgłoszenia.

Tekst zgłoszenia może składać się ze zwykłych znaków i następujących kodów:

$A & (znak ampersand)

$B | (potok)

$C ( (lewy nawias)

$D bieżąca data

$E kod escape (kod ASCII 27)

$F ) (prawy nawias)

$G > (znak większe niż)

$H Znak Backspace (kasuje poprzedni znak)

$L < (znak mniejsze niż)

$N bieżący dysk

$P bieżący dysk i ścieżka

$Q = (znak równości)

$S (spacja)

$T bieżąca godzina

$V numer wersji systemu Windows

$_ powrót karetki i znak wysuwu wiersza

$$ $ (znak dolara)

Przy włączonych rozszerzeniach poleceń polecenie PROMPT obsługuje

następujące dodatkowe sposoby formatowania znaków:

$+ zero lub więcej znaków (+), w zależności od

głębokości stosu katalogów polecenia PUSHD, jeden znak dla każdego

poziomu umieszczonego na stosie.

$M Wyświetla zdalną nazwę skojarzoną z literą bieżącego dysku

lub pusty ciąg znaków, jeśli bieżący dysk nie jest

dyskiem sieciowym.

Przykład:

- prompt $A – zmiana znaku zachęty na &,

- prompt $P – zmiana znaku zachęty na ścieżkę i dysk,

- prompt $P$G – domyślny znak zachęty.

CHCP

Wyświetla lub ustawia numer aktywnej strony kodowej. Wpisz CHCP bez parametru, aby wyświetlić numer aktywnej strony kodowej.

CHCP [nnn]

nnn Określa numer strony kodowej.

Strona kodowa Kraj/region lub język

437 Stany Zjednoczone

850 Wielojęzyczna (Latin I)

852 Słowiański (Latin II)

855 Cyrylica (Rosyjski)

857 Turecki

860 Portugalski

861 Islandzki

863 Kanadyjski (Francuski)

865 Nordycki

866 Rosyjski

869 Grecki (współczesny)

Przykład:

chcp – wyświetlenie aktywnej strony kodowej,

chcp 866 – zmiana na stronę kodową rosyjską,

chcp 852 – zmiana na stronę kodową słowiańską.

CHARMAP

Wyświetla tablicę znaków. Gdy musimy użyć jakiegoś nietypowego znaku możemy posłużyć się tym poleceniem by skopiować tekst wpisany za pomocą myszy do konsoli cmd. Poszczególne znaki można również wpisywać używając ALT (lewy) + numer (klawiatura numeryczna), jak na rysunku poniżej.

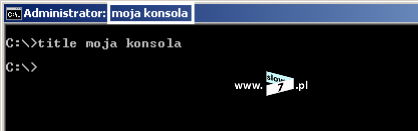

TITLE

Ustawia tytuł okna dla okna wiersza polecenia.

TITLE [ciąg]

ciąg Określa tytuł okna dla okna wiersza polecenia.

Przykład:

CLS

Czyści ekran.

EXIT

Kończy pracę programu CMD (interpreter poleceń) lub bieżący skrypt wsadowy.

EXIT [/B] [kod_zakończenia]

/B Nakazuje zakończenie pracy bieżącego skryptu wsadowego zamiast

programu CMD. Jeżeli polecenie jest uruchomione spoza skryptu

wsadowego, spowoduje to zakończenie programu CMD.

kod_zakończenia Określa wartość numeryczną. W przypadku użycia

przełącznika /B, podany kod przypisywany jest zmiennej

środowiskowej ERRORLEVEL. Jeżeli spowoduje to zamknięcie programu

CMD, kod zakończenia procesu ustawiany jest na tę wartość.

MORE

Wyświetla dane po jednym ekranie na raz.

MORE [/E [/C] [/P] [/S] [/Tn] [+n]] < [dysk:][ścieżka]plik nazwa_polecenia | MORE [/E [/C] [/P] [/S] [/Tn] [+n]]

MORE /E [/C] [/P] [/S] [/Tn] [+n] [pliki]

[dysk:][ścieżka]plik Określa plik, który ma być wyświetlany

po jednym ekranie na raz.

nazwa_polecenia Określa polecenie, którego wynik ma być wyświetlany po

jednym ekranie na raz.

/E Włącza rozszerzone funkcje

/C Czyści ekran przed wyświetleniem strony

/P Rozszerza znaki nowego wiersza

/S Łączy sąsiednie puste wiersze w jeden wiersz

/Tn Zamienia tabulatory na n spacji (domyślnie 8)

Opcje te mogą występować w zmiennej środowiskowej MORE

+n Zaczyna wyświetlanie pierwszego pliku od wiersza n

pliki Lista plików do wyświetlenia. Pliki z listy są oddzielane

pustymi wierszami.

Jeśli włączone są funkcje rozszerzone, to następujące polecenia są akceptowane w wierszu polecenia -- Więcej -- :

P n Wyświetla następne n wierszy

S n Pomija następne n wierszy

F Wyświetla następny plik

Q Koniec

= Wyświetla numer wiersza

? Wyświetla wiersz pomocy

<spacja> Wyświetla następną stronę

<enter> Wyświetla następny wiersz

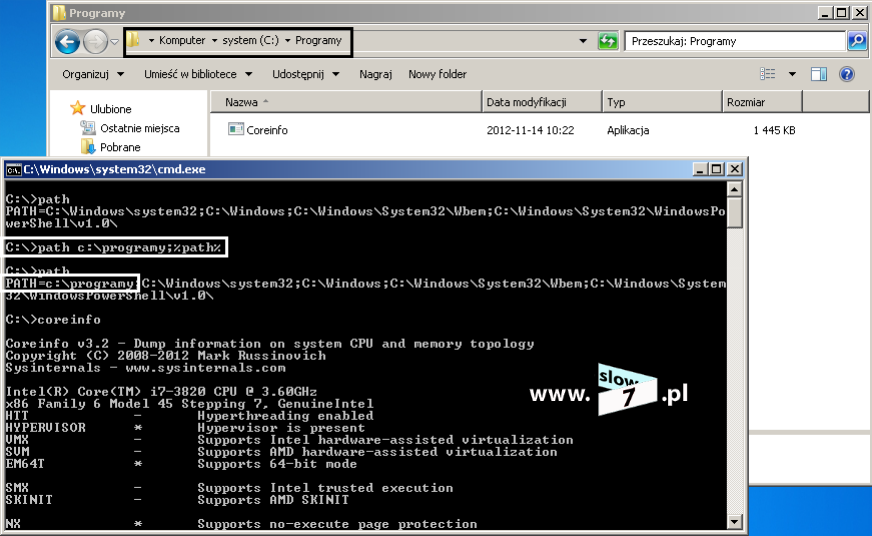

PATH

Wyświetla lub ustawia ścieżkę wyszukiwania dla plików wykonywalnych. Przydatne gdy często wykonujemy zadania w konsoli aby uniknąć „wędrówki po katalogach” celem wywołania danego programu, tak aby można było do najczęściej używanych programów dostać się poprzez wpisanie nazwy programu będąc w dowolnej lokalizacji. By takie wywołanie zadziałało dany plik(program) musi znajdować się w katalogu, określonym w zmiennej systemowej path, a zawierającej lokalizacje jakie zostaną przeszukane przez cmd celem wywołania danego pliku wykonywalnego.

PATH [[dysk:]ścieżka[;...][;%PATH%]

PATH ;

Wpisz PATH ; aby wyczyścić wszystkie ustawienia ścieżki wyszukiwania: wówczas program cmd będzie przeszukiwał tylko bieżący katalog.

Wpisz PATH bez parametrów, aby wyświetlić bieżącą ścieżkę. Umieszczenie wyrażenia %PATH% w nowym ustawieniu ścieżki powoduje, że stara ścieżka jest dodawana do nowego ustawienia.

Przykład:

Dodanie do zmiennej path nowej lokalizacji – c:\programy - path c:\programy;%path% i następnie uruchomienie programu coreinfo znajdującego się w tej lokalizacji, jak widać na rysunku wywołanie programu następuje z lokalizacji c:.

BREAK

Włącza lub wyłącza rozszerzone sprawdzanie CTRL+C w systemie DOS. Polecenie to jest uwzględnione dla zapewnienia zgodności z systemem DOS. Nie ma ono żadnego efektu w systemie Windows.

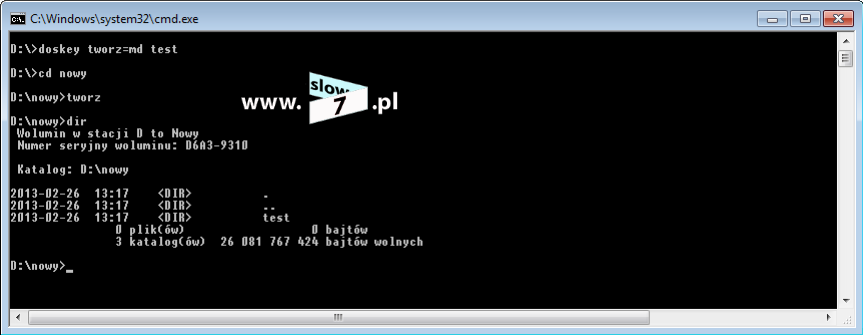

DOSKEY

Edytuje wiersze polecenia, ponownie wywołuje polecenia systemu Windows i tworzy makra. Zadaniem komendy jest jeszcze większe ułatwianie pracy z konsolą. Narzędzie ma możliwość tworzenia makr gdzie pod wymyśloną przez nas nazwą może kryć się ciąg poleceń wykonujących daną czynność.

DOSKEY [/REINSTALL] [/LISTSIZE=rozmiar] [/MACROS[:ALL | :nazwa_exe]]

[/HISTORY] [/INSERT | /OVERSTRIKE] [/EXENAME=nazwa_exe] [/MACROFILE=plik]

[nazwa_makro=[tekst]]

/REINSTALL Instaluje nową kopię programu Doskey.

/LISTSIZE=rozmiar Ustawia rozmiar buforu historii poleceń.

/MACROS Wyświetla wszystkie makra Doskey.

/MACROS:ALL Wyświetla wszystkie makra Doskey dla wszystkich programów

wykonywalnych, które mają makra Doskey.

/MACROS:nazwa_exe Wyświetla wszystkie makra Doskey dla danego

programu.

/HISTORY Wyświetla wszystkie polecenia przechowywane w pamięci.

/INSERT Określa, że nowy tekst jest wstawiany w starym tekście.

/OVERSTRIKE Określa, że nowy tekst zastępuje stary.

/nazwa_exe=nazwa_exe Określa program wykonywalny.

/MACROFILE=plik Określa plik makr do zainstalowania.

nazwa_makro Określa nazwę tworzonego makra.

tekst Określa polecenia, które mają być rejestrowane.

Poniżej przedstawiono kody specjalne, stosowane w definicjach makr Doskey:

$T Separator poleceń. Umożliwia umieszczenie w makrze wielu poleceń.

$1-$9 Parametry wsadowe. Odpowiadają %1-%9 w plikach wsadowych.

$* Określa wszystko, co wystąpi w wierszu polecenia za nazwą makra.

Przykład:

Polecenia doskey używamy w następujący sposób, najpierw wywołujemy nazwę doskey następny krok to podanie nazwy danego makra by na koniec po znaku równości wpisać komendę lub ciąg komend, które mają być wykonane. Przykładowe makro może wyglądać następująco: doskey tworz=md test. Teraz odwołanie się do komendy test spowoduje wykonanie polecenia md test czyli utworzenie katalogu o nazwie test.

Przy pomocy polecenia doskey możemy tworzyć naprawdę rozbudowane struktury poleceń. Trzeba mieć na uwadze, że po zamknięciu okna konsoli wszystkie przypisane komendy do doskey zostają usunięte. Aby tego uniknąć nasze makra możemy wyeksportować, zrobimy to za pomocą polecenia - doskey /macros > d:\makro.txt.

By móc ponownie korzystać z napisanych makr trzeba je wczytać za pomocą polecenia – doskey /macrofile=d:\makro.txt.

CLIP

Przekierowuje dane wyjściowe narzędzi wiersza polecenia do schowka systemu Windows. Ten tekst wyjściowy może być następnie wklejany w innych programach.

Przykład:

DIR /o | CLIP - Umieszcza kopię obecnie wyświetlonego katalogu (w porządku alfabetycznym) w schowku systemu Windows.

CLIP < plik.txt - Umieszcza kopię tekstu z pliku plik.txt w schowku systemu Windows.

Polecenia związane z operacjami na plikach, katalogach i dyskach.

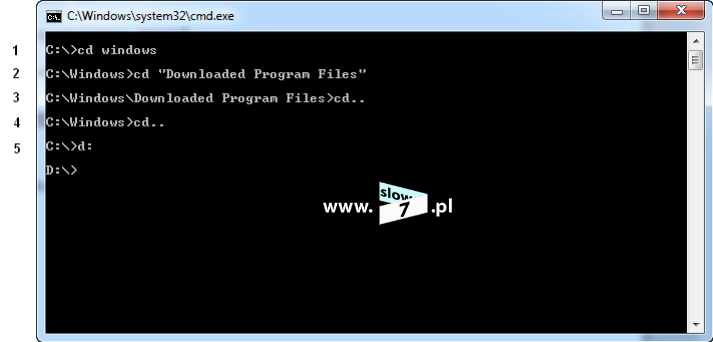

CD, CHDIR

Wyświetla nazwę bieżącego katalogu lub zmienia go.

CHDIR [/D] [dysk:][ścieżka]

CHDIR [..]

CD [/D] [dysk:][ścieżka]

CD [..]

.. Określa, że chcesz przejść do katalogu nadrzędnego.

Wpisz CD dysk:, aby wyświetlić bieżący katalog na określonym dysku.

Wpisz CD bez parametrów, aby wyświetlić bieżący dysk i katalog.

Użyj opcji /D, aby wraz ze zmianą bieżącego katalogu na dysku zmienić

bieżący dysk.

Przy włączonych rozszerzeniach poleceń polecenie CHDIR zmienia się następująco:

Ciąg katalogu bieżącego jest konwertowany w celu używania ciągu, takiego jak nazwy dyskowe. Polecenie CD C:\WINDOWS ustawi wtedy katalog

bieżący na C:\Windows, jeśli występuje na dysku.

Polecenie CHDIR nie traktuje spacji jako ograniczników, można więc użyć

polecenia CD dla nazwy podkatalogu, która zawiera spację bez otaczających

nazwę cudzysłowów. Na przykład:

cd programy\menu start

znaczy to samo co:

cd "programy\menu start"

używane wtedy, gdy rozszerzenia są wyłączone.

Przykład:

Poniżej przykład użycia komendy cd:

- Przejście do katalogu c:\Windows,

- Przejście do katalogu c:\Downloaded Program Files,

- Przejście poziom wyżej czyli powrót do c:\Windows,

- Przejście poziom wyżej czyli powrót do c:\,

- Zmiana dysku z c: na d:

DIR

Wyświetla listę plików i podkatalogów katalogu.

DIR [dysk:][ścieżka][nazwa_pliku] [/A[[:]atrybuty]] [/B] [/C] [/D] [/L] [/N] [/O[[:]porządek sortowania]] [/P] [/Q] [/R] [/S] [/T[[:]pole_czasowe]] [/W] [/X] [/4]

[dysk:][ścieżka][nazwa_pliku]

Określa dysk, katalog i/lub pliki do wyświetlenia.

/A Wyświetla pliki z określonymi atrybutami.

atrybuty:

D Katalogi

R Pliki tylko do odczytu

H Pliki ukryte

A Pliki gotowe do archiwizacji

S Pliki systemowe

I Pliki, których zawartość nie została zindeksowana

L Punkty ponownej analizy - Prefiks oznaczający "nie"

/B Używa prostego formatu (bez informacji nagłówka lub

podsumowania).

/C Wyświetla w rozmiarach plików separator tysięcy. Ustawienie

wartość domyślna. Atrybut /-C służy do wyświetlenia separatora.

/D Podobne do /W, ale pliki są sortowane kolumnami.

/L Używa małych liter.

/N Nowy format długiej listy, w którym nazwy plików umieszczone są

z prawej strony.

/O Wyświetla listę plików według porządku sortowania.

porządek sortowania:

N Wg nazw (alfabetycznie)

S Wg rozmiarów (od najmniejszych)

E Wg rozszerzeń (alfabetycznie)

D Wg dat i godzin (od najstarszych)

G Grupuj katalogi na początku - Prefiks odwrócenia

kolejności

/P Wstrzymuje wyświetlanie informacji po zapełnieniu ekranu.

/Q Wyświetla informacje o właścicielach plików.

/Q Wyświetla alternatywne strumienie danych pliku.

/S Wyświetla pliki w określonym katalogu i wszystkich podkatalogach.

/T Określa, które pole czasowe jest wyświetlane lub używane do sortowania

pole_czasowe:

C Utworzenie

A Ostatni dostęp

W Ostatni zapis

/W Stosuje format szerokiej listy.

/X Wyświetla krótkie nazwy wygenerowane dla plików o nazwie w innej

postaci niż 8kropka3. Format ten wygląda tak jak format /N, przy

czym krótka nazwa jest wstawiona przed długą nazwą. Jeśli nie ma

krótkiej nazwy, zamiast niej wyświetlane są spacje.

/4 Wyświetla rok przy użyciu czterech cyfr.

Powyższe opcje można umieścić w zmiennej środowiskowej DIRCMD. Ustawienia

wstępne przełączników można zmienić, dodając do nich prefiks - (łącznik)- na przykład /-W.

Przykład:

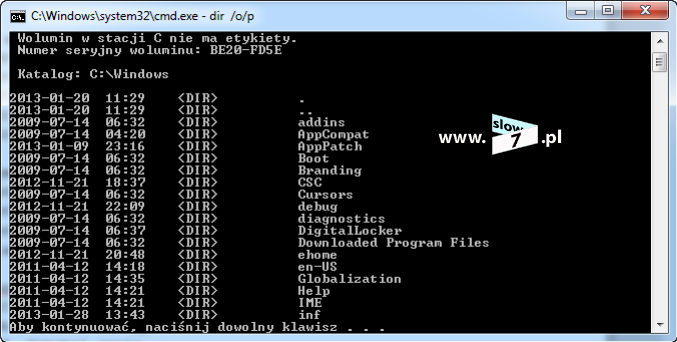

Wyświetlenie zawartości bieżącego katalogu z sortowaniem i po jednym ekranie.

Wyświetlenie zawartości katalogu z sortowaniem ale tylko obiekty z atrybutem ukryty.

Zapis wszystkich plików i katalogów znajdujących się w folderze Miasta, włącznie z podkatalogami do pliku miasta.txt – dir /o /s > d:\miasta.txt

Wyświetlenie właściciela pliku – do tego posłuży nam komenda dir z przełącznikiem /q – dir /q. Jeśli chcesz znaleźć pliki konkretnego użytkownika np. Luk wydaj polecenie – dir /q | find "Luk"

MD

Tworzy katalog.

MKDIR [dysk:]ścieżka

MD [dysk:]ścieżka

Przy włączonych rozszerzeniach poleceń polecenie MKDIR zmienia się następująco:

W razie potrzeby polecenie MKDIR tworzy wszystkie pośrednie katalogi w ścieżce. Na przykład, przyjmując, że \a nie istnieje wtedy polecenie:

mkdir \a\b\c\d

odpowiada poleceniom:

mkdir \a

chdir \a

mkdir b

chdir b

mkdir c

chdir c

mkdir d

które należy wpisać, jeśli rozszerzenia są wyłączone.

Przykład:

Poniżej na rysunku:

- Utworzenie folderu – miasta,

- Przejście do utworzonego folderu – c:\miasta,

- Utworzenie katalogu – warszawa,

- Utworzenie katalogu – szczecin,

- Wyświetlenie zawartości folderu c:\miasta.

Aby utworzyć katalog której nazwą ma być dzisiejsza data wydaj polecenie – md %date%. Więcej zmiennych – zobacz funkcja set.

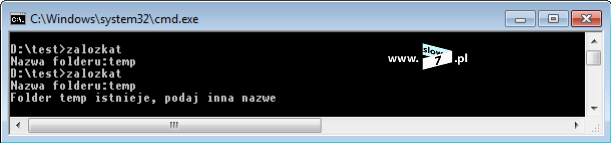

Można użyć oto takiego skryptu do zakładania folderów:

@echo off

set /P katalog="Nazwa folderu:"

if exist %katalog% echo Folder %katalog% istnieje, podaj inna nazwe & goto :END

MD %katalog%

:END

Skrypt nazywa się zalozkat.bat. Dzięki użyciu polecenia set wpisana nazwa folderu jest przypisywana do zmiennej katalog. Następnie jest wykonywana funkcja warunkowa if sprawdzająca czy dany folder już występuje jeśli tak pojawia się komunikat o istnieniu folderu i następuje skok do funkcji kończącej skrypt. Jeśli zakładany katalog nie istnieje jest wykonywan komenda MD %katalog%.

RD, RMDIR

Usuwa katalog.

RMDIR [/S] [/Q] [dysk:]ścieżka

RD [/S] [/Q] [dysk:]ścieżka

/S Usuwa wraz z określonym katalogiem wszystkie katalogi i pliki

w nim umieszczone. Stosuje się do usuwania drzewa katalogów.

/Q Tryb cichy, nie żąda potwierdzenia usuwania drzewa katalogów,

jeśli została użyta opcja /S

Przykład:

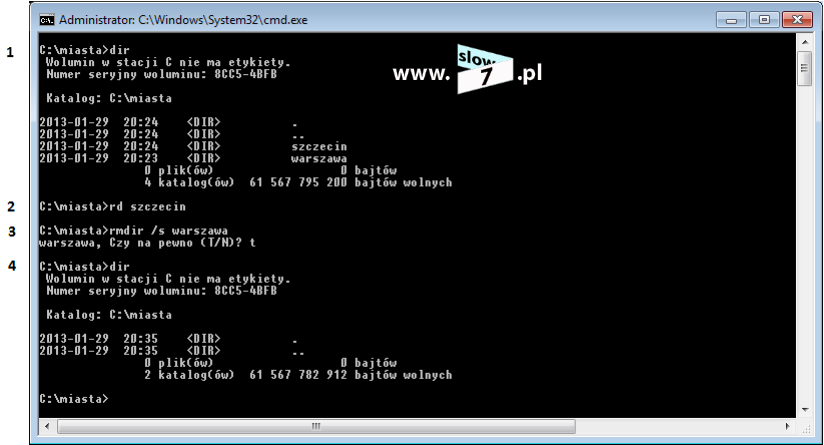

Na rysunku poniżej:

- Wyświetlenie zawartości katalogu c:\miasta,

- Skasowanie folderu szczecin,

- Skasowanie folderu warszawa, wraz z całą zawartością,

- Ponowne wyświetlenie zawartości katalogu c:\miasta.

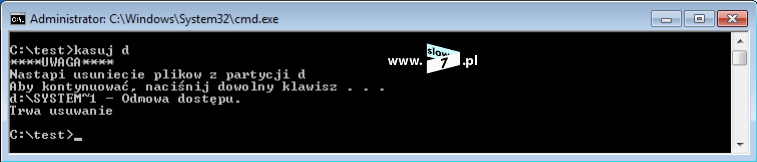

Można utworzyć sobie skrypt, który będzie kasował pliki z zadanego katalogu bądź dysku przykładowy kod mógłby mieć postać:

@echo off

Echo ****UWAGA****

Echo Nastapi usuniecie plikow z partycji %1

Pause

rd /s /q %1:\

Echo Trwa usuwanie

Echo on

Program wywołujemy z parametrem określającym literę dysku np. – kasuj d

DEL, ERASE

Usuwa jeden lub więcej plików.

DEL [/P] [/F] [/S] [/Q] [/A[[:]atrybuty]] nazwy

ERASE [/P] [/F] [/S] [/Q] [/A[[:]atrybuty]] nazwy

nazwy Określa listę jednego lub więcej plików bądź folderów.

Aby usunąć wiele plików, można użyć symboli wieloznacznych. Jeśli

podany zostanie katalog, usunięte zostaną wszystkie pliki w tym

katalogu.

/P Monituje o potwierdzenie przed usunięciem każdego pliku.

/F Wymusza usuwanie plików z atrybutem tylko do odczytu.

/S Usuwa określone pliki ze wszystkich podkatalogów.

/Q Tryb cichy, nie żąda potwierdzenia usunięcia w przypadku

użycia globalnego symbolu wieloznacznego.

/A Wybiera pliki do usunięcia na podstawie atrybutów

atrybuty:

R Pliki tylko do odczytu

S Pliki systemowe

H Pliki ukryte

A Pliki gotowe do archiwizacji

I Pliki, których zawartość nie została zindeksowana

L Punkty ponownej analizy - Prefiks oznaczający "nie"

Przy włączonych rozszerzeniach poleceń polecenie DEL i ERASE zmienia się

następująco:

Semantyki wyświetlania przełącznika /S są zmienione w ten sposób, że pokazywane są tylko usuwane pliki, a nie te, których nie można odnaleźć.

Przykład:

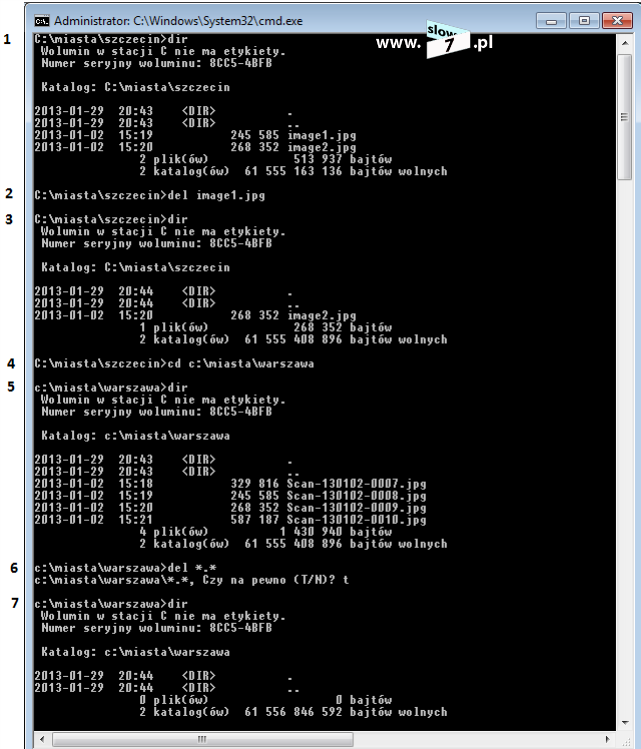

Na rysunku poniżej:

- Wyświetlenie zawartości folderu – c:\miasta\szczecin,

- Skasowanie pliku – image1.jpg,

- Ponowne wyświetlenie zawartości folderu – c:\miasta\szczecin,

- Przejście do katalogu – c:\miasta\warszawa,

- Wyświetlenie zawartości folderu – c:\miasta\warszawa,

- Skasowanie wszystkich plików znajdujących się w folderze,

- Ponowne wyświetlenie zawartości folderu – c:\miasta\warszawa,

COPY

Kopiuje jeden lub więcej plików do innej lokalizacji.

COPY [/D] [/V] [/N] [/Y | /-Y] [/Z] [/L] [/A | /B] źródło [/A | /B]

[+ źródło [/A | /B] [+ ...]] [cel [/A | /B]]

źródło Określa pliki do skopiowania.

/A Oznacza plik tekstowy ASCII.

/B Oznacza plik binarny.

/D Zezwala na odszyfrowanie tworzonego pliku docelowego.

cel Określa docelowy katalog lub nazwę pliku dla nowych plików.

/V Weryfikuje, czy kopiowane pliki są poprawnie zapisywane.

/N Używa krótkich nazw plików, jeśli są one dostępne, podczas

kopiowania pliku o nazwie innej postaci niż 8.3.

/Y Wyłącza monitowanie o potwierdzenie zastąpienia istniejącego pliku

docelowego.

/-Y Włącza monitowanie o potwierdzenie zastąpienia istniejącego pliku

docelowego.

/Z Kopiuje pliki sieciowe w trybie restartowalnym.

/L Jeśli źródło jest łączem symbolicznym, kopiuje łącze do obiektu

docelowego zamiast rzeczywistego pliku, do którego wskazuje łącze.

Przełącznik /Y może być ustawiony w zmiennej środowiskowej COPYCMD. Może on być następnie zastąpiony przełącznikiem /-Y w wierszu polecenia. Stanem domyślnym jest monitowanie przy zastępowaniu plików, chyba że

polecenie COPY jest wywoływane ze skryptu wsadowego.

Aby dołączyć pliki, określ jeden plik docelowy, ale wiele plików

źródłowych (używając symboli wieloznacznych lub formatu plik1+plik2+plik3).

Przykład:

Na rysunku poniżej:

- Wyświetlenie zawartości folderu – c:\miasta\szczecin,

- Przejście do katalogu – c:\miasta\warszawa,

- Skopiowanie wszystkich plików z lokalizacji c:\miasta\szczecin do folderu c:\miasta\warszawa

- Wyświetlenie zawartości folderu – c:\miasta\warszawa.

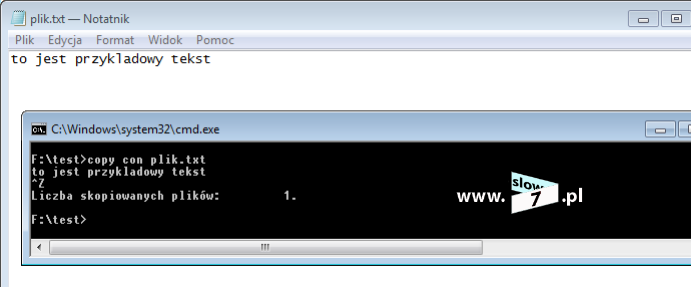

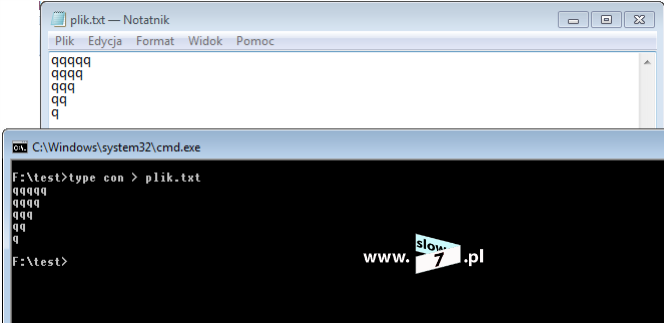

Polecenie – copy con plik.txt – tworzy nam plik tekstowy z wpisanymi przez nas znakami (działanie kończymy Ctrl+Z).

MOVE

Przenosi pliki i zmienia nazwy plików i katalogów.

Aby przenieść jeden lub więcej plików:

MOVE [/Y | /-Y] [dysk:][ścieżka]nazwa_pliku1[,...] cel

Aby zmienić nazwę katalogu:

MOVE [/Y | /-Y] [dysk:][ścieżka]katalog1 katalog2

dysk:][ścieżka]nazwa_pliku1 Określa ścieżkę i nazwy plików do przeniesienia.

cel Określa nową lokalizację plików. Cel może zawierać literę dysku

z dwukropkiem, nazwę katalogu lub ich kombinację. W przypadku

przenoszenia tylko jednego pliku można także podać nową nazwę

pliku.

[dysk:][ścieżka]katalog1 Określa nazwę katalogu, którego nazwę

chcesz zmienić.

katalog2 Określa nową nazwę katalogu.

/Y Wyłącza monitowanie o potwierdzenie zastąpienia istniejącego

pliku docelowego.

/-Y Włącza monitowanie o potwierdzenie zastąpienia

istniejącego pliku docelowego.

Przełącznik /Y można umieścić w zmiennej środowiskowej COPYCMD. Jego działanie można wyłączyć używając przełącznika /-Y w wierszu polecenia. Domyślnym działaniem jest monitowanie o potwierdzenie zastąpienia pliku, chyba że polecenie MOVE zostało wywołane ze skryptu wsadowego.

Przykład:

Na rysunku poniżej:

- Wyświetlenie zawartości folderu – c:\miasta\szczecin,

- Przejście do katalogu – c:\miasta\warszawa,

- Wyświetlenie zawartości folderu – c:\miasta\warszawa,

- Przeniesienie wszystkich plików z lokalizacji c:\miasta\szczecin do folderu c:\miasta\warszawa

- Ponowne wyświetlenie zawartości folderu – c:\miasta\warszawa,

- Ponowne wyświetlenie zawartości folderu – c:\miasta\szczecin.

Na rysunku poniżej:

- Wyświetlenie zawartości folderu wraz z podkatalogami – c:\miasta\szczecin,

- Przejście do katalogu – c:\miasta\warszawa,

- Wyświetlenie zawartości folderu – c:\miasta\warszawa,

- Przeniesienie katalogu szczecin do lokalizacji c:\miasta\warszawa

- Ponowne wyświetlenie zawartości folderu wraz z podkatalogami – c:\miasta\warszawa.

XCOPY

Kopiuje pliki i drzewa katalogów.

XCOPY źródło [cel] [/A | /M] [/D[:data]] [/P] [/S [/E]] [/V] [/W]

[/C] [/I] [/Q] [/F] [/L] [/G] [/H] [/R] [/T] [/U] [/K] [/N] [/O] [/X] [/Y] [/-Y] [/Z] [/B] [/EXCLUDE:plik1[+plik2][+plik3]...]

źródło Określa pliki do skopiowania.

cel Określa lokalizację i/lub nazwę nowych plików.

/A Kopiuje tylko pliki z ustawionym atrybutem archiwalnym, nie

zmieniając atrybutu.

/M Kopiuje tylko pliki z ustawionym atrybutem archiwalnym, wyłączając

ten atrybut.

/D:m-d-r Kopiuje pliki zmienione określonego dnia lub później. Jeśli

nie podano daty, kopiuje tylko pliki, w przypadku których czas

wersji źródłowej jest późniejszy niż czas wersji docelowej.

/EXCLUDE:plik1[+plik2][+plik3]... Określa listę plików zawierających

ciągi. Każdy ciąg powinien być w osobnym wierszu w plikach.

Jeżeli jakiś ciąg pasuje do dowolnej części ścieżki absolutnej

kopiowanego pliku, plik ten nie zostanie skopiowany. Na

przykład określenie ciągu postaci \obj\ lub .obj spowoduje

wykluczenie odpowiednio wszystkich plików w podkatalogu obj

lub wszystkich plików z rozszerzeniem obj.

/P Monituje przed utworzeniem każdego pliku docelowego.

/S Kopiuje katalogi i podkatalogi, z wyjątkiem pustych.

/E Kopiuje katalogi i podkatalogi, łącznie z pustymi. Działa tak samo

jak kombinacja przełączników /S /E. Przełącznika można użyć do

zmodyfikowania przełączników /T.

/V Weryfikuje rozmiar każdego nowego pliku.

/W Monituje o naciśnięcie klawisza przed kopiowaniem.

/C Kontynuuje kopiowanie nawet po wystąpieniu błędu.

/I Jeśli cel nie istnieje i kopiowany jest więcej niż jeden plik,

zakłada, że cel musi być katalogiem.

/Q Nie wyświetla nazw kopiowanych plików.

/F Kopiując, wyświetla pełne nazwy plików źródłowych i docelowych.

/L Wyświetla pliki, które mają być skopiowane.

/G Zezwala na kopiowanie szyfrowanych plików do miejsca docelowego,

które nie obsługuje szyfrowania.

/H Kopiuje także pliki ukryte i systemowe.

/R Zastępuje pliki tylko do odczytu.

/T Tworzy strukturę katalogów, ale nie kopiuje plików. Nie uwzględnia

pustych katalogów i podkatalogów. Kombinacja przełączników /T /E

uwzględnia puste katalogi i podkatalogi.

/U Kopiuje tylko pliki istniejące już w miejscu docelowym.

/K Kopiuje atrybuty. Normalnie Xcopy resetuje atrybut tylko do odczytu.

/N Kopiuje, używając wygenerowanych krótkich nazw.

/O Kopiuje informacje o własności pliku i liście kontroli dostępu ACL.

/X Kopiuje ustawienia inspekcji plików (implikuje użycie przełącznika

/O).

/Y Wyłącza monitowanie o potwierdzenie zastąpienia istniejącego pliku

docelowego.

/-Y Włącza monitowanie o potwierdzenie zastąpienia istniejącego pliku

docelowego.

/Z Kopiuje pliki w trybie umożliwiającym ponowne uruchomienie.

/B Kopiuje łącze symboliczne zamiast obiektu docelowego łącza

/J Kopiuje, używając niebuforowanego We/Wy. Zalecane dla bardzo dużych

plików.

Przełącznik /Y można umieścić w zmiennej środowiskowej COPYCMD. Jego działanie można zastąpić przełącznikiem /-Y użytym w wierszu polecenia.

Przykład:

Skopiujemy cały profil użytkownika czyli katalog aktualnie zalogowanego użytkownika znajdujący się w folderze c:\użytkownicy (c:\users). Katalog zawiera takie foldery jak Pulpit, Moje dokumenty czy Ulubione.

Skorzystamy z polecenia: xcopy %userprofile% d:\kopia /e /h /c

Dzięki temu poleceniu, kopia profilu zostanie umieszczona w katalogu d:\kopia. Zostały użyte przełączniki /e – kopiuje puste katalogi, /h – kopiowanie plików ukrytych i systemowych oraz /c – wymuszający działanie programu nawet po wystąpieniu błędu.

Jeśli kopia jest wykonywana często to celem zaoszczędzenia czasu można użyć parametr /D - będą kopiowane tylko pliki których data nie zmieniła się na nowszą.

Przydatny jest również przełącznik /EXCLUDE, który podajemy razem z ścieżką dostępu do pliku tekstowego w którym wypisujemy te elementy, których nie chcemy kopiować (jeden element w wierszu) czyli np. .tmp.

Polecenie przyjmie postać: xcopy %userprofile% d:\kopia /e /h /c /d /exclude:d:\bez.txt

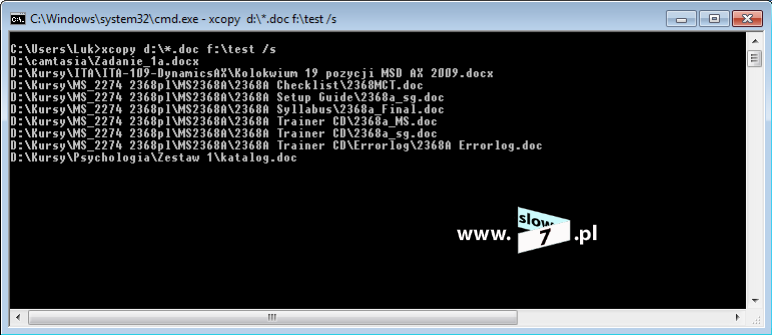

Innym przypadkiem użycia xcopy może być sytuacja w której chcemy np. przekopiować pliki określonego rodzaju np. pliki z rozszerzeniem *.doc, przykładowa składnia mogła by wyglądać tak –

xcopy d:\*.doc f:\test /s

ROBOCOPY

ROBOCOPY źródło cel [plik [plik]...] [opcje]

źródło Katalog źródłowy (napęd:\ścieżka lub \\serwer\udział\ścieżka).

cel Katalog docelowy (napęd:\ścieżka lub \\serwer\udział\ścieżka).

plik Pliki do skopiowania (nazwy/symbole wieloznaczne: domyślnie

"*.*").

Opcje kopiowania:

/S Kopiuj podkatalogi (tylko niepuste).

/E Kopiuj podkatalogi (również puste).

/LEV:n Kopiuj tylko n górnych poziomów drzewa katalogu źródłowego.

/Z Kopiuj pliki w trybie ponownego uruchamiania.

/B Kopiuj pliki w trybie wykonywania kopii zapasowej.

/ZB Jeśli w trybie wykonywania kopii zapasowej wystąpi odmowa dostępu,

użyj trybu ponownego uruchamiania.

/EFSRAW Kopiuj wszystkie zaszyfrowane pliki w trybie EFS RAW.

/COPY:copyflag[s] Elementy kopiowane razem z plikami (domyślnie

/COPY:DAT). (copyflags : D=Dane (Data), A=Atrybuty (Attributes),

T=Sygnatury czasowe, (Timestamps)). (S=Zabezpieczenia

(Security)=Listy kontroli dostępu systemu NTFS, O=Informacje o

właścicielu (Owner info), U=Informacje o inspekcji (aUditing

info)).

/DCOPY:T Kopiuj sygnatury czasowe katalogu.

/SEC Kopiuj pliki z zabezpieczeniami (równoważne poleceniu

/COPY:DATS).

/COPYALL Kopiuj wszystkie informacje o pliku (równoważne poleceniu

/COPY:DATSOU).

/NOCOPY Nie kopiuj żadnych informacji o pliku (przydatne z opcją

/PURGE).

/SECFIX Napraw zabezpieczenia wszystkich plików, nawet pominiętych.

/TIMFIX Napraw czasy wszystkich plików, nawet pominiętych.

/PURGE Usuń pliki/katalogi docelowe, które już nie istnieją w katalogu

źródłowym.

/MIR Utwórz odbicie lustrzane drzewa katalogów (równoważne opcjom /E i

/PURGE).

/MOV Przenieś pliki (usuń z katalogu źródłowego po skopiowaniu).

/MOVE Przenieś pliki i katalogi (usuń z katalogu źródłowego po

skopiowaniu).

/A+:[RASHCNET] Dodaj podane atrybuty do kopiowanych plików.

/A-:[RASHCNET] Usuń podane atrybuty z kopiowanych plików.

/CREATE Utwórz tylko katalogi i pliki zerowej długości.

/FAT Utwórz pliki docelowe tylko z nazwami w formacie 8.3 FAT.

/256 Wyłącz obsługę bardzo długich ścieżek (> 256 znaków).

/MON:n Monitoruj katalog źródłowy; uruchom polecenie ponownie po

zauważeniu więcej niż n zmian.

/MOT:m Monitoruj katalog źródłowy; uruchom ponownie po m minutach,

jeśli wystąpiła zmiana.

/RH:hhmm-hhmm Godziny działania (Run Hours) - przedział czasu, gdy

nowe kopie mogą być uruchamiane.

/PF Sprawdź godziny działania dla każdego pliku (nie dla każdego

przejścia).

/IPG:n Przerwa między pakietami (ms) pozwalająca uwolnić przepustowość

w przypadku wolnych połączeń.

/SL kopiuje łącza symboliczne, a nie obiekt docelowy.

/MT[:n] Wykonanie wielowątkowych kopii z n wątkami (domyślnie 8).

n musi wynosić co najmniej 1 i nie może wynosić więcej niż 128.

Ta opcja jest niezgodna z opcjami /IPG i /EFSRAW. W celu

zwiększenia wydajności przekieruj dane wyjściowe przy użyciu opcji

/LOG.

Opcje wybieranie plików :

/A Kopiuj tylko pliki z ustawionym atrybutem Archiwalny.

/M Kopiuj tylko pliki z ustawionym atrybutem Archiwalny i ustaw go

ponownie.

/IA:[RASHCNETO] Uwzględnij tylko pliki z dowolnym atrybutem z podanego

zestawu atrybutów.

/XA:[RASHCNETO] Wyklucz pliki z dowolnym atrybutem z podanego zestawu

atrybutów.

/XF plik [plik]... Wyklucz pliki zgodne z podanymi

nazwami/ścieżkami/symbolami wieloznacznymi.

/XD katalogi [katalogi]... Wyklucz katalogi zgodne z podanymi

nazwami/ścieżkami.

/XC Wyklucz zmienione pliki.

/XN Wyklucz nowsze pliki.

/XO Wyklucz starsze pliki.

/XX Wyklucz dodatkowe pliki i katalogi.

/XL Wyklucz samotne pliki i katalogi.

/IS Uwzględnij takie same pliki.

/IT Uwzględnij dostosowane pliki.

/MAX:n Maksymalny rozmiar pliku - wyklucz pliki większe niż n bajtów.

/MIN:n Minimalny rozmiar pliku - wyklucz pliki mniejsze niż n bajtów.

/MAXAGE:n Maksymalny wiek pliku - wyklucz pliki starsze niż n dni lub

utworzone przed określoną datą.

/MINAGE:n Minimalny wiek pliku - wyklucz pliki o wieku niższym niż n

dni lub utworzone po określonej dacie.

/MAXLAD:n Maksymalna data ostatniego dostępu - wyklucz pliki

nieużywane od dnia n.

/MINLAD:n Minimalna data ostatniego dostępu - wyklucz pliki używane od

dnia n. Jeśli n < 1900, to n = n dni, w przeciwnym razie n = data w

formacie RRRRMMDD.

/XJ Wyklucz punkty połączenia (domyślnie uwzględnione).

/FFT Załóż czasy plików w systemie FAT (dwusekundowa ziarnistość).

/DST Kompensuj 1-godzinne różnice czasowe względem czasu DST.

/XJD Wyklucz punkty połączenia dla katalogów.

/XJF Wyklucz punkty połączenia dla plików.

Opcje ponawiania próby :

/R:n Liczba ponownych prób w przypadku niepowodzenia podczas tworzenia

kopii (domyślnie 1 milion).

/W:n Czas oczekiwania między kolejnymi próbami (domyślnie 30 sekund).

/REG Zapisz opcje /R:n i /W:n w rejestrze jako ustawienia domyślne.

/TBD Czekaj na nazwę udziału, która ma zostać określona (błąd ponownej

próby 67).

Opcje logowania :

/L Tylko listy - nie kopiuj, nie dodawaj sygnatury czasowej ani nie

usuwaj żadnych plików.

/X Raportuj wszystkie dodatkowe pliki, nie tylko te zaznaczone.

/V Podawaj pełną informację przedstawiającą pominięte pliki.

/TS Uwzględniaj w informacji sygnatury czasowe pliku źródłowego

/FP Uwzględniaj w informacji pełne nazwy ścieżek plików.

/BYTES Podawaj rozmiary w bajtach.

/NS Bez rozmiaru - nie rejestruj rozmiarów plików.

/NC Bez klasy - nie rejestruj klas plików.

/NFL Lista bez plików - nie rejestruj nazw plików.

/NDL Lista bez katalogów - nie rejestruj nazw katalogów.

/NP Bez postępu - nie wyświetlaj procentu skopiowanych plików.

/ETA Pokazuj szacowany czas utworzenia kopii plików.

/LOG:plik Wyprowadź stan do pliku dziennika (zastąp istniejący plik

dziennika).

/LOG+:plik Wyprowadź stan do pliku dziennika (dodawaj do istniejącego

pliku dziennika).

/UNILOG:plik Wyprowadź stan do pliku dziennika jako Unicode (zastąp

istniejący plik dziennika).

/UNILOG+:plik Wyprowadź stan do pliku dziennika jako Unicode (dodawaj

do istniejącego pliku dziennika).

/TEE Wyprowadź zarówno do okna konsoli, jak i pliku dziennika.

/NJH Bez nagłówka zadania.

/NJS Bez podsumowania zadania.

/UNICODE Wyprowadź stan jako Unicode.

Opcje zadania :

/JOB:nazwa_zadania Pobierz parametry z nazwanego pliku zadania.

/SAVE:nazwa_zadania Zapisz parametry w nazwanym pliku zadania.

/QUIT Zakończ po wykonaniu wiersza polecenia (i przejdź do widoku

parametrów).

/NOSD Bez określonego katalogu źródłowego.

/NODD Bez określonego katalogu docelowego.

/IF Uwzględnij następujące pliki.

Przykład:

robocopy d:\dokuczen "f:\Dokuczen backup" /b /s

REPLACE

Zamienia pliki.

REPLACE [dysk1:][ścieżka1]plik [dysk2:][ścieżka2] [/A] [/P] [/R] [/W]

REPLACE [dysk1:][ścieżka1]plik [dysk2:][ścieżka2] [/P] [/R] [/S] [/W] [/U]

[dysk1:][ścieżka1]plik Określa plik lub pliki źródłowe.

[dysk2:][ścieżka2]Określa katalog, w którym pliki mają być umieszczone.

/A Dodaje nowe pliki do katalogu docelowego. Nie można stosować razem

z opcjami /S i /U.

/P Monituje o potwierdzenie przed zamianą pliku lub dodaniem pliku

źródłowego.

/R Zamienia pliki tylko do odczytu oraz pliki nie zabezpieczone.

/S Zamienia pliki we wszystkich podkatalogach katalogu docelowego. Nie

można stosować z opcją /A.

/W Czeka na włożenie dyskietki nim zacznie działać.

/U Zamienia (aktualizuje) tylko pliki starsze niż źródłowe. Nie można

stosować z opcją /A.

REN

Zmienia nazwy plików.

RENAME [dysk:][ścieżka]nazwa_pliku1 nazwa_pliku2.

REN [dysk:][ścieżka]nazwa_pliku1 nazwa_pliku2.

Należy pamiętać, że nie można określić nowego dysku ani ścieżki dla pliku

docelowego.

Przykład:

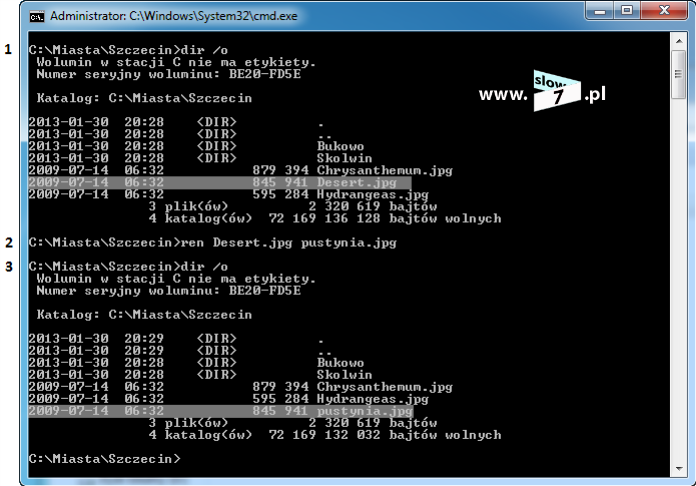

Na rysunku poniżej:

- Wyświetlenie zawartości folderu – c:\miasta\szczecin,

- Zmiana nazwy pliku z desert.jpg na pustynia.jpg,

- Ponowne wyświetlenie zawartości folderu – c:\miasta\szczecin.

DISKCOMP

Porównuje zawartości dwóch dyskietek.

DISKCOMP [dysk1: [dysk2:]]

DISKCOPY

Kopiuje zawartość jednej dyskietki na drugą.

DISKCOPY [dysk1: [dysk2:]] [/V]

/V Weryfikuje, czy informacje zostały skopiowane poprawnie.

Obie dyskietki muszą być tego samego typu. Można określić tę samą stację jako dysk1 i dysk2.

TREE

Przedstawia graficznie strukturę folderów na dysku lub w określonej ścieżce.

TREE [dysk:][ścieżka] [/F] [/A]

/F Wyświetla nazwy plików w poszczególnych folderach.

/A Używa znaków ASCII zamiast znaków rozszerzonych.

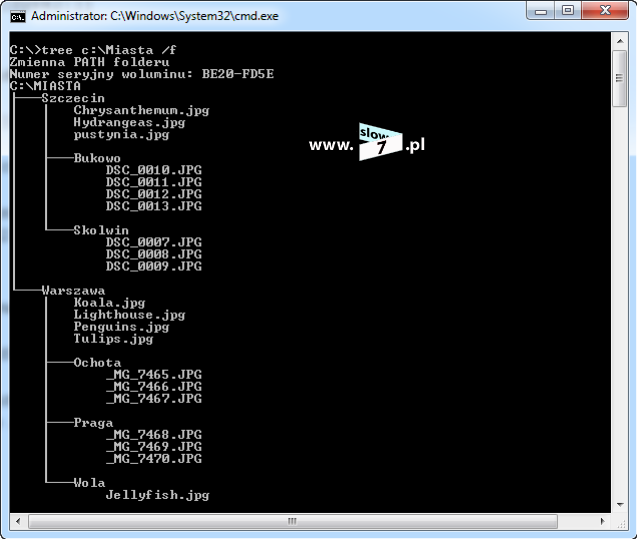

Przykład:

Wyświetlenie w postaci drzewa, folderów i plików.

ATTRIB

Wyświetla lub zmienia atrybuty plików.

ATTRIB [+R | -R] [+A | -A ] [+S | -S] [+H | -H] [+I | -I]

[dysk:] [ścieżka] [nazwa_pliku] [/S [/D] [/L]]

+ Ustawia atrybut.

- Czyści atrybut.

R Atrybut pliku tylko do odczytu.

A Atrybut pliku archiwalnego.

S Atrybut pliku systemowego.

H Atrybut pliku ukrytego.

I Atrybut pliku nieindeksowanej zawartości.

[dysk:][ścieżka][nazwa_pliku]

Określa plik lub pliki, których atrybuty mają być przetwarzane.

/S Przetwarza pasujące pliki w folderze bieżącym i wszystkich podfolderach.

/D Przetwarza również foldery.

/L Pracuje nad atrybutami łącza symbolicznego a nie nad obiektem docelowym łącza symbolicznego

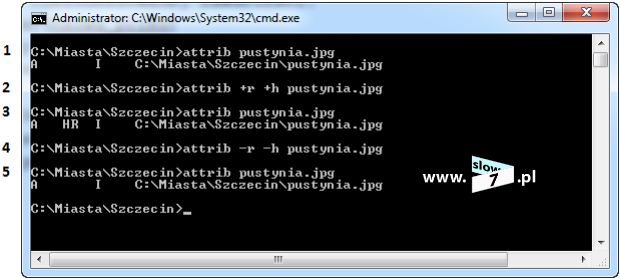

Przykład:

Zmiana atrybutów pliku.

- Wyświetlenie atrybutów pliku pustynia.jpg,

- Dodanie atrybutu tylko do odczytu i ukryty,

- Ponowne wyświetlenie atrybutów pliku pustynia.jpg,

- Usunięcie atrybutu tylko do odczytu i ukryty,

- Wyświetlenie atrybutów pliku pustynia.jpg.

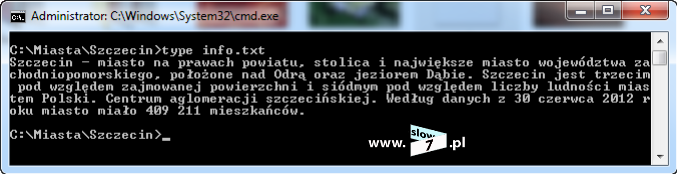

TYPE

Wyświetla zawartość jednego lub więcej plików tekstowych.

TYPE [dysk:][ścieżka]nazwa_pliku

Aby program zatrzymał się po zapełnieniu ekranu użyj more np. type info.txt | more

Można również przekierować wpisywane znaki z klawiatury tak aby były zapisywane w pliku -

type con > plik.txt (Ctrl+C – kończy działanie)

FIND

Szuka ciągu znaków w pliku lub wielu plikach.

FIND [/V] [/C] [/N] [/I] [/OFF[LINE]] "ciąg" [[dysk:][ścieżka]plik[ ...]]

/V Wyświetla wszystkie wiersze NIE zawierające podanego ciągu.

/C Wyświetla tylko liczbę wierszy zawierających ciąg.

/N Wyświetla wiersze i ich numery.

/I Nie rozróżnia wielkich i małych liter podczas wyszukiwania ciągów.

/OFF[LINE] Nie pomija plików z ustawionym atrybutem przesunięcia.

"ciąg" Określa ciąg tekstowy do znalezienia.

[dysk:][ścieżka]plik Określa pliki do przeszukiwania.

Jeśli ścieżka nie jest określona, polecenie FIND przeszukuje tekst wpisany w wierszu polecenia lub przetwarzany potokowo z innego polecenia.

Przykład:

FIND "abc" instrukcja.doc - Wyświetla z pliku, instrukcja.doc znajdującego się w bieżącym katalogu, wszystkie wiersze zawierające tekst "abc".

FIND /V "abc" tekst.txt - Wyświetla z pliku tekst.txt znajdującego się w bieżącym katalogu wszystkie wiersze nie zawierające tekstu "abc".

FIND /I "AbC" tekst.txt > PRN - Wszystkie wiersze z pliku tekst.txt z bieżącego katalogu zawierające tekst "AbC" są przesyłane na drukarkę. Litery małe i duże nie są rozróżniane.

FIND /C "I" tekst.txt - Wyświetla liczbę powtórzeń litery "I"w pliku tekst.txt znajdującego się w bieżącym katalogu.

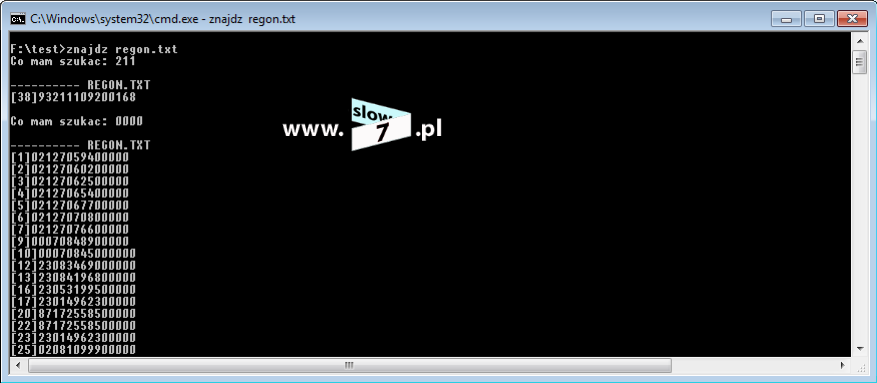

Z pomocą funkcji find można utworzyć sobie mini program, który będzie poszukiwał zadanej frazy. Składnia mogła by wyglądać np. tak:

@echo off

: GO

set /p szukaj="Co mam szukac: "

find /n "%szukaj%" %1 | more

goto GO

Działanie programu sprowadza się do wywołania go razem z parametrem, którym jest nazwa pliku w którym będziemy poszukiwać danego ciągu znaków np. znajdz regon.txt (pod nazwą znajdz jest zapisany plik *.bat)

Program działa w pętli aż nie przerwiemy jego działania wciskając Ctrl+C.

FINDSTR

Wyszukuje ciągi znaków w plikach.

FINDSTR [/B] [/E] [/L] [/R] [/S] [/I] [/X] [/V] [/N] [/M] [/O] [/P] [/F:plik][/C:ciąg] [/G:ciąg] [/D:lista katalogów] [/A:atrybuty kolorów]

[/OFF[LINE]] ciągi [[dysk:][ścieżka]nazwapliku[ ...]]

/B Dopasowuje wzorzec, jeżeli znajduje się na początku wiersza.

/E Dopasowuje wzorzec, jeżeli znajduje się na końcu wiersza.

/L Traktuje ciągi wyszukiwania jako literały.

/R Traktuje ciągi wyszukiwania jako wyrażenia regularne.

/S Wyszukuje pasujące pliki w katalogu bieżącym i we wszystkich

podkatalogach.

/I Określa wyszukiwanie bez uwzględniania wielkości liter.

/X Drukuje wiersze pasujące dokładnie.

/V Drukuje tylko wiersze, które nie zawierają dopasowania.

/N Drukuje numer wiersza przed każdym pasującym wierszem.

/M Drukuje tylko nazwę pliku, jeżeli zawiera on dopasowanie.

/O Drukuje przesunięcie, w znakach, przed każdym pasującym wierszem.

/P Pomija pliki zawierające znaki niedrukowalne.

/OFF[LINE] Nie pomija plików z ustawionym atrybutem przesunięcia.

/A:atryb. Określa atrybut koloru za pomocą dwóch cyfr szesnastkowych.

Patrz polecenie "color /?"

/F:plik Czyta listę plików z określonego pliku (/ oznacza konsolę).

/C:ciąg Używa określonego ciągu wyszukiwania jako literału.

/G:plik Pobiera ciągi wyszukiwania z określonego pliku

(/ oznacza konsolę).

/D:kat. Przeszukuje katalogi, nazwy których, rozdzielone przecinkami

zostały określone.

ciągi Tekst do odszukania.

[dysk:][ścieżka]nazwapliku Określa plik lub pliki do przeszukania.

Użyj spacji do oddzielenia kilku ciągów wyszukiwania, o ile argument nie

zostanie poprzedzony przełącznikiem /C. Na przykład, polecenie

FINDSTR "witam wszystkich" x.y odszuka ciągów "witam" lub "wszystkich"

w pliku x.y. Polecenie FINDSTR /C: "witam wszystkich" x.y odszuka ciągu

"witam wszystkich" w pliku x.y.

Pomoc na temat wyrażeń regularnych:

. Symbol wieloznaczny: dowolny znak

* Powtórzenie: zero lub więcej wystąpień poprzedniego znaku lub klasy

^ Pozycja w wierszu: początek wiersza

$ Pozycja w wierszu: koniec wiersza

[klasa] Klasa znaków: dowolny znak z zestawu

[^klasa] Odwrócona klasa: dowolny znak nie należący do zestawu

[x-y] Zakres: dowolny znak z określonego zakresu

\x Znak ucieczki: literalne użycie metaznaku x

\<xyz pozycja w wyrazie: początek wyrazu

xyz\> pozycja w wyrazie: koniec wyrazu

WHERE

Wyświetla lokalizację plików spełniających kryteria wyszukiwania. Domyślnie wyszukiwanie odbywa się w bieżącym katalogu oraz w ścieżkach określanych przez zmienną środowiskową PATH.

WHERE [/R dir] [/Q] [/F] [/T] wzorzec...

/R Wyszukuje rekurencyjnie i wyświetla pliki zgodne z danymi kryteriami,

rozpoczynając od określonego katalogu.

/Q Zwraca tylko kod zakończenia i nie wyświetla listy zgodnych plików

(tryb cichy).

/F Wyświetla zgodną nazwę pliku w podwójnym cudzysłowie.

/T Wyświetla rozmiar pliku, datę ostatniej modyfikacji i godzinę dla

wszystkich zgodnych plików.

wzorzec Określa kryteria wyszukiwania, które mają spełnić pliki. We

wzorcu można używać symboli wieloznacznych * i ?. Można również

określać formaty "$środ:wzorzec" i "ścieżka:wzorzec", gdzie "środ"

jest zmienną środowiskową, a wyszukiwanie jest wykonywane w

określonych ścieżkach zmiennej środowiskowej "środ". Formatów tych

nie należy używać z przełącznikiem /R. Wyszukiwanie jest również

wykonywane przez dołączanie rozszerzeń zmiennej PATHEXT do wzorca.

Narzędzie zwraca błąd poziomu 0, jeżeli wyszukiwanie jest pomyślne, błąd poziomu 1, jeżeli wyszukiwanie jest niepomyślne, i poziomu 2 w przypadku błędów lub awarii.

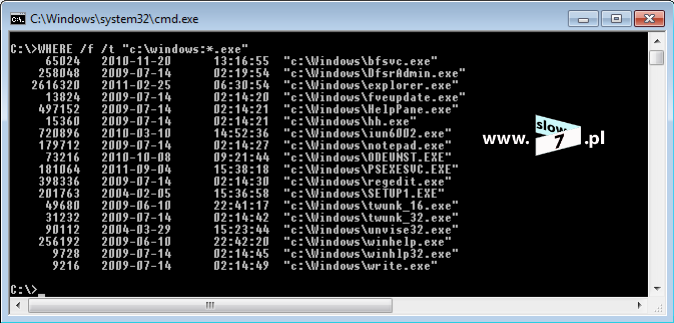

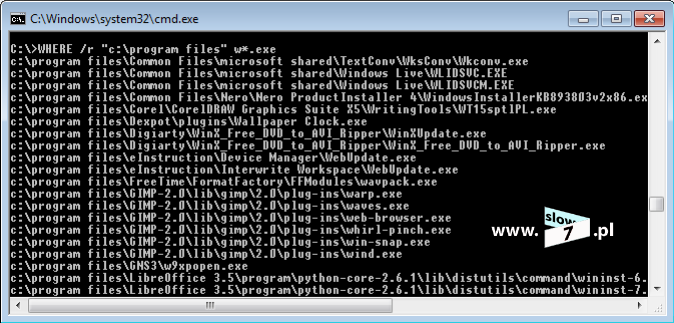

Przykład:

WHERE $windir:*.exe – wyszukanie w katalogu Windows wszystkich plików o rozszerzeniu *.exe.

WHERE ??.??? – wyszukanie plików o wzorcu nazwa dwa znaki, rozszerzenie trzy znaki.

WHERE /f /t "c:\windows:*.exe" - wyszukanie w katalogu Windows wszystkich plików o rozszerzeniu *.exe z informacją o ścieżce, wielkości i dacie utworzenia.

WHERE /r "c:\program files" *.exe – wyszukanie plików o rozszerzeniu *.exe zaczynających się na literę „w” w ktalogu c:\ program files wraz z wszystkimi podkatalogami.

COMP

Porównuje zawartości dwóch plików lub zestawów plików.

COMP [dane1] [dane2] [/D] [/A] [/L] [/N=liczba] [/C] [/OFF[LINE]]

dane1 Określa lokalizację i nazwę pierwszego pliku(ów) do porównania.

dane2 Określa lokalizację i nazwę drugiego pliku(ów) do porównania.

/D Wyświetla różnice w formacie dziesiętnym. Jest to ustawienie

domyślne.

/A Wyświetla różnice jako znaki ASCII.

/L Wyświetla numery wierszy, w których występują różnice.

/N=liczba Porównuje tylko określoną liczbę początkowych wierszy pliku.

/C Nie rozróżnia wielkich i małych liter przy porównywaniu plików.

/OFF[LINE] Nie pomija plików z ustawionym atrybutem przesunięcia.

Aby porównać grupy plików, użyj symboli wieloznacznych w param. dane1, dane2.

FC

Porównuje dwa pliki lub zestawy plików i wyświetla różnice między nimi.

FC [/A] [/C] [/L] [/LBn] [/N] [/OFF[LINE]] [/T] [/U] [/W] [/nnnn]

[dysk1:][ścieżka1]plik1 [dysk2:][ścieżka2]plik2

FC /B [dysk1:][ścieżka1]plik1 [dysk2:][ścieżka2]plik2

/A Wyświetla tylko pierwszy i ostatni wiersz każdego zestawu różnic.

/B Wykonuje porównywanie w systemie dwójkowym (binarne).

/C Nie rozróżnia wielkich i małych liter.

/L Porównuje pliki jako tekst ASCII.

/LBn Ustala maksymalną liczbę kolejnych wystąpień niezgodności

na określoną liczbę wierszy.

/N Przy porównywaniu ASCII wyświetla numery wierszy.

/OFF[LINE] Nie pomija plików z ustawionym atrybutem przesunięcia.

/T Nie zamienia tabulatorów na spacje.

/U Porównuje pliki jako pliki tekstowe UNICODE.

/W Kompresuje do porównania białe miejsca (tabulatory i spacje).

/nnnn Określa liczbę kolejnych wierszy, które muszą być zgodne

po wystąpieniu niezgodności.

[dysk1:][ścieżka1]plik1 Określa pierwszy plik lub zestaw plików do

porównania.

[dysk2:][ścieżka2]plik2 Określa drugi plik lub zestaw plików do

porównania.

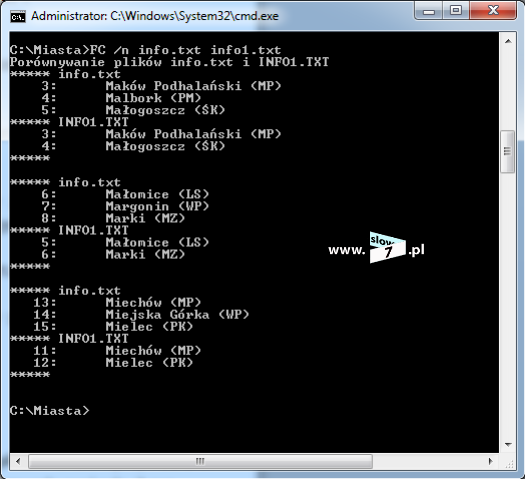

Przykład:

Pliki tekstowe - Aby porównać pliki tekstowe info.txt i info1.txt, należy napisać: FC /N info.txt info1.txt

Pliki binarne - Jeżeli należy sprawdzić różnice występujące w plikach, które nie są plikami tekstowymi, można w tym celu użyć przełącznika /B. Na przykład, aby porównać pliki zawierające programy calc i calc_2 należy napisać: FC /B calc calc_2

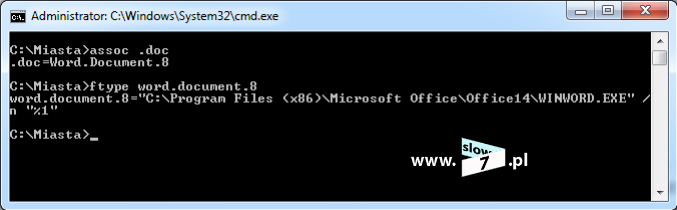

ASSOC

Wyświetla lub modyfikuje skojarzenia rozszerzeń plików.

ASSOC [.roz[=[typ_pliku]]]

.roz Określa rozszerzenie pliku do skojarzenia z typem

typ_pliku Określa typ pliku do skojarzenia z rozszerzeniem pliku

Wpisz polecenie ASSOC bez parametrów, aby wyświetlić bieżące skojarzenia

plików. Jeśli polecenie ASSOC jest wywoływane z rozszerzeniem pliku, wtedy wyświetla bieżące skojarzenie pliku dla tego rozszerzenia pliku. Polecenie bez określenia typu pliku usunie skojarzenie dla rozszerzenia pliku.

FTYPE

Wyświetla lub modyfikuje typy plików używane w skojarzeniach rozszerzeń plików

FTYPE [typ_pliku[=[ciąg_polecenia_otwarcia]]]

typ_pliku Określa typ pliku do sprawdzenia lub zmiany

ciąg_polecenia_otwarcia Określa polecenie otwarcia używane podczas

uruchamiania plików tego typu.

Wpisz polecenie FTYPE bez parametrów, aby wyświetlić bieżące typy plików,

które mają zdefiniowane ciągi poleceń otwarcia. Polecenie FTYPE wywoływane tylko z typem pliku wyświetla bieżący ciąg polecenia otwarcia dla tego typu pliku. Polecenie FTYPE bez określenia ciągu polecenia otwarcia usunie ciąg polecenia otwarcia dla typu pliku.

Przykład:

Wyświetlenie bieżącego skojarzenia pliku dla rozszerzenia *.doc oraz związanego z tym rozszerzeniem ciąg polecenia otwarcia.

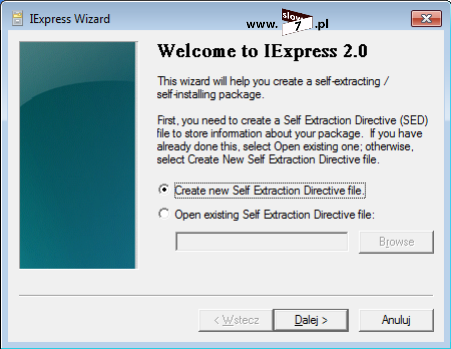

MAKECAB lub DIANTZ

Tworzy spakowane pliki z rozszerzeniami np. *.ex_ *.dl_

MAKECAB [/V[n]] [/D var=value ...] [/L dir] source [destination]

MAKECAB [/V[n]] [/D var=value ...] /F directive_file [...]

source Określa pliki źródłowe. Można używać symboli wieloznacznych.

destination Określa pliki docelowe

/L dir Określa folder docelowy (domyślnie bieżący folder).

/V[n] Stopień kompresji (1..3).

Dostępna jest również graficzna nakładka tego narzędzia. Aby ją uruchomić przechodzimy do Uruchom i wpisujemy iexpress. Uruchomi nam się kreator za pomocą którego możemy wykonać operację kompresji jak i dekompresji interesujących nas plików.

EXPAND

Dekompresuje jeden lub więcej skompresowanych plików.

EXPAND [-R] źródło cel

EXPAND -R źródło [cel]

EXPAND -I źródło [cel]

EXPAND -D źródło.cab [-F:pliki]

EXPAND źródło.cab -F:pliki cel

-R Zmienia nazwy zdekompresowanych plików.

-I Zmienia nazwy zdekompresowanych plików, ale ignoruje strukturę

katalogów.

-D Wyświetla listę plików w źródle.

źródło Określa pliki źródłowe. Można używać symboli wieloznacznych.

-F:pliki Nazwy plików do zdekompresowania z pliku CAB.

cel Określa pliki docelowe i/lub ścieżkę. Miejsce docelowe może być

katalogiem. Jeśli źródłem jest wiele plików i nie określono opcji

-R, miejscem docelowym musi być katalog. Jeżeli nie określono cel

domyślną lokacją jest folder bieżący.

Przykład:

Aby zdekompresować plik obrazy.cab w folderze c:\obrazy do folderu c:\dokumenty, wpisz następujące polecenie: expand c:\obrazy\obrazy.cab c:\dokumenty

Aby zdekompresować plik biblioteka.dl_ z folderu I386 (folder na oryginalnym dysku CD np. systemu Windows XP) do folderu Windows\System32 na dysku twardym, gdzie c to dysk, na którym jest zainstalowany system Windows, zaś d to stacja dysków CD-ROM lub DVD-ROM: expand d:\i386\biblioteka.dl_ c:\windows\system32\biblioteka.dll

Aby zdekompresować dużą liczbę plików z rozszerzeniami *.ex_ *.dl_ itp. (dyski jak w poprzednim przykładzie). Wpisz następujące polecenie z wiersza polecenia, a następnie naciśnij klawisz ENTER: expand –r d:\i386\*.??_ c:\windows\system32\

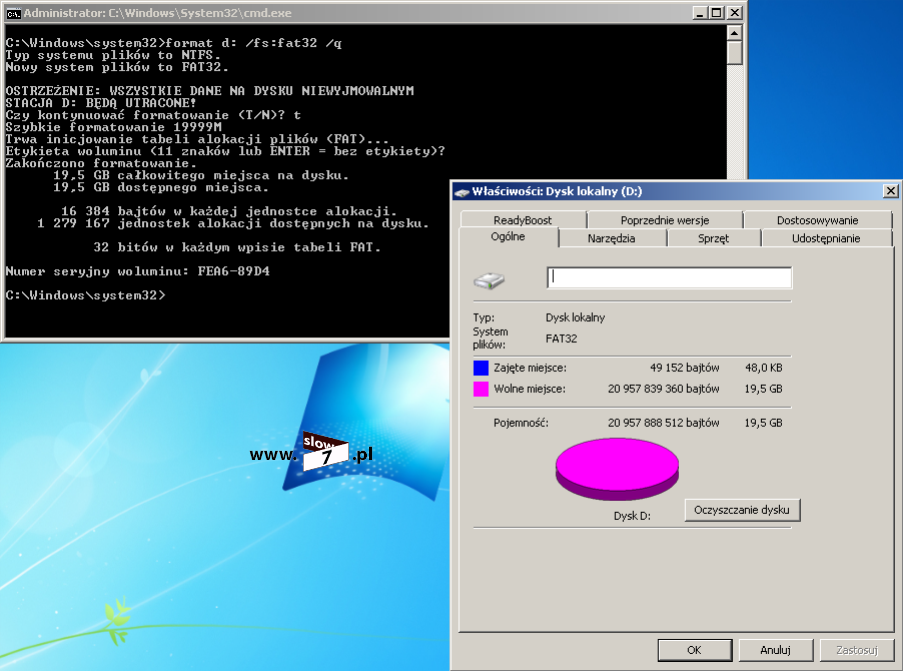

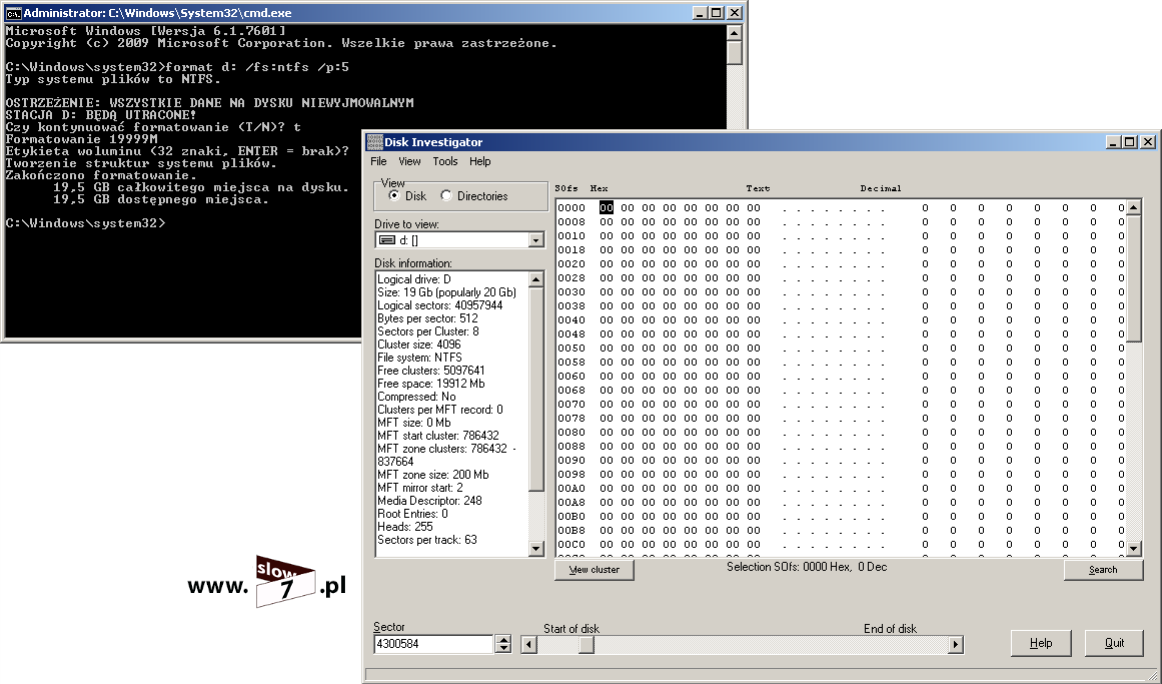

FORMAT

Formatuje dysk systemu Windows.

FORMAT wolumin [/FS:system_plików] [/V:etykieta] [/Q] [/A:rozmiar] [/C] [/X] [/P:przebiegi] [/S:stan]

FORMAT wolumin [/V:etykieta] [/Q] [/F:rozmiar] [/P:przebiegi]

FORMAT wolumin [/V:etykieta] [/Q] [/T:ścieżki /N:sektory] [/P:przebiegi]

FORMAT wolumin [/V:etykieta] [/Q] [/P:przebiegi]

FORMAT wolumin [/Q]

wolumin Określa literę dysku (z dwukropkiem), punkt instalacji lub

nazwę woluminu.

/FS:syst_plików Określa typ systemu plików (FAT, FAT32, exFAT, NTFS

lub UDF).

/V:etykieta Określa etykietę woluminu.

/Q Wykonuje szybkie formatowanie. Ten przełącznik zastępuje /P.

/C Tylko NTFS: Pliki utworzone w nowym woluminie będą domyślnie

kompresowane.

/X Wymusza uprzednią dezinstalację woluminu, jeżeli jest to konieczne.

Wszystkie otwarte dojścia do tego woluminu przestaną być

prawidłowe.

/R:revision Tylko UDF: wymusza formatowanie do określonej wersji

formatu UDF (1.02, 1.50, 2.00, 2.01, 2.50). Wersją domyślną jest

2.01.

/D Tylko UDF 2.50: metadane zostaną zduplikowane.

/A:rozmiar Zastępuje domyślny rozmiar jednostki alokacji. Dla

zastosowań ogólnych zaleca się używanie ustawień domyślnych.

System NTFS obsługuje rozmiary: 512, 1024, 2048, 4096, 8192, 16 KB,

32 KB i 64 KB.

System FAT obsługuje rozmiary: 512, 1024, 2048, 4096, 8192, 16 KB,

32 KB i 64 KB (128 KB, 256 KB dla sektorów o rozmiarach > 512

bajtów).

System FAT32 obsługuje rozmiary: 512, 1024, 2048, 4096, 8192,

16 KB, 32 KB i 64 KB (128 KB, 256 KB dla sektorów o rozmiarach >

512 bajtów).

System exFAT obsługuje rozmiary 512, 1024, 2048, 4096, 8192, 16 KB,

32 KB, 64 KB, 128 KB, 256 KB, 512 KB, 1 MB, 2 MB, 4 MB, 8 MB, 16 MB

i 32 MB.

Należy zauważyć, że systemy plików FAT i FAT32 narzucają

następujące ograniczenia na liczbę klastrów na woluminie:

FAT: liczba klastrów <= 65526

FAT32: 65526 < liczba klastrów < 4177918

Polecenie Format zostanie natychmiast przerwane w przypadku

wykrycia, że powyższe wymagania nie będą spełnione przy użyciu

określonego rozmiaru klastra.

Kompresja NTFS nie jest obsługiwana dla jednostek alokacji

większych niż 4096 bajtów.

/F:rozmiar Określa rozmiar dyskietki do sformatowania (1,44)

/T:ścieżki Określa liczbę ścieżek na jednej stronie dysku.

/N:sektory Określa liczbę sektorów na ścieżce.

/P:przejścia Zeruje każdy sektor w woluminie tyle razy, ile określono

przejść. Tego przełącznika nie można używać z przełącznikiem /Q.

/S:stan gdzie "stan" ma wartość "enable" lub "disable" Nazwy krótkie

są włączone domyślnie

Przykład:

Formatowanie dysku d, system plików FAT32 i formatowanie szybkie – format d: /fs:fat32 /q

Jeśli chcesz żeby ktoś nie odczytał danych z twojego dysku twardego, a już ci się one nie przydadzą to możesz je usunąć za pomocą programów zamazujących informacje na dysku lub przy użyciu polecenia format – format d: /fs:ntfs /p:5 Polecenie spowoduje sformatowanie dysku poprzez pięciokrotne nadpisanie każdego sektora dysku 0 (można sprawdzić podglądając sektory dysku – np. Disk Incestigator).

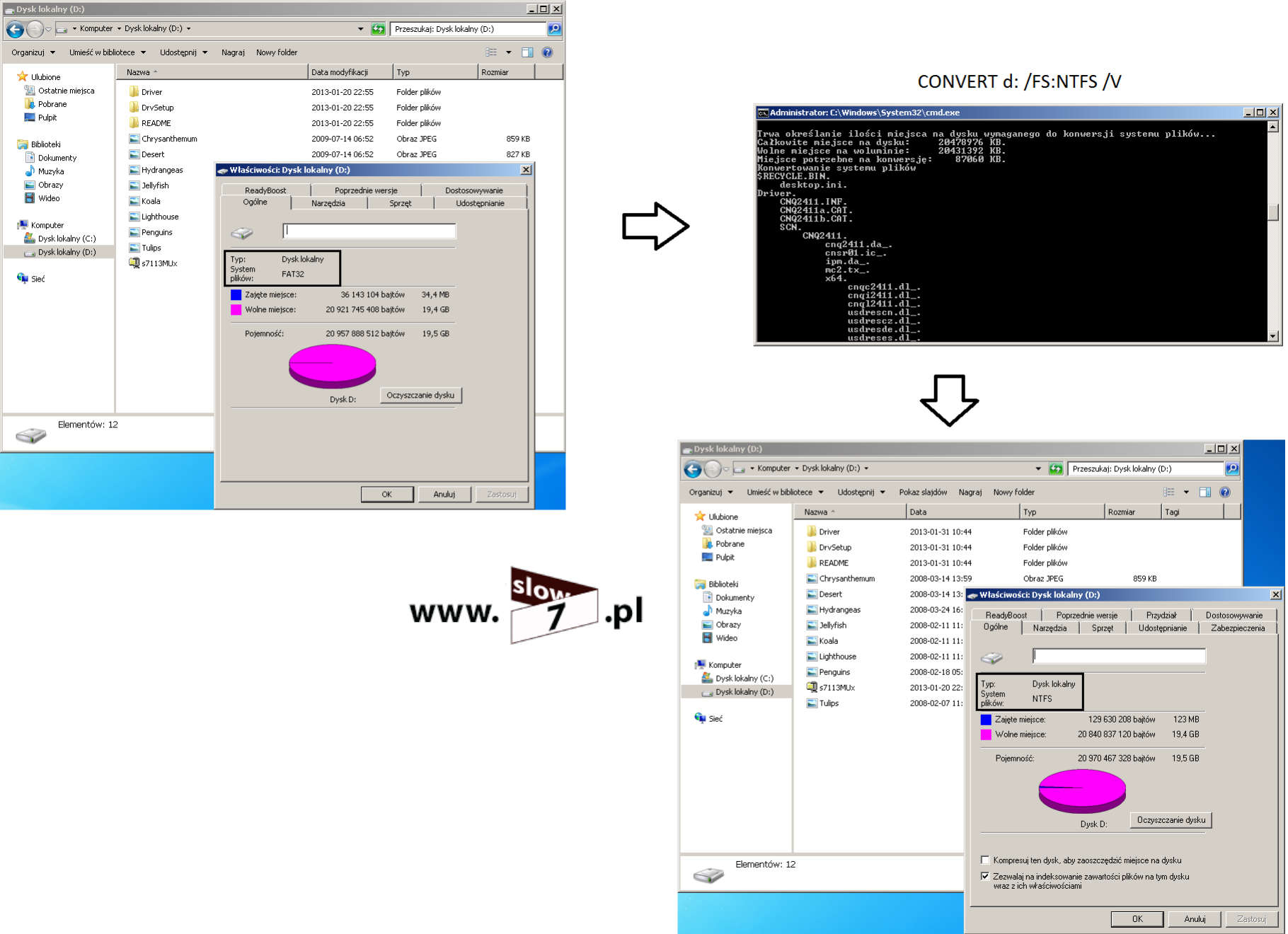

CONVERT

Konwertuje wolumin FAT na NTFS bez utraty plików. Proces jest „nieodwracalny”, by wrócić do systemu FAT musisz użyć polecenia FORMAT ale wtedy kasowane są wszystkie pliki znajdujące się na danym dysku/partycji.

CONVERT wolumin /FS:NTFS [/V] [/CvtArea:nazwa_pliku] [/NoSecurity] [/X]

wolumin Określa literę dysku (z dwukropkiem), punkt instalacji lub

nazwę woluminu.

/FS:NTFS Określa, aby konwertować wolumin na NTFS.

/V Określa, aby konwertować w trybie informacji pełnej.

/CvtArea:nazwa_pliku Określa plik ciągły w katalogu głównym, który

będzie symbolem zastępczym dla plików systemu NTFS.

/NoSecurity Określa, aby ustawienia zabezpieczeń konwertowanych plików

i katalogów umożliwiały dostęp wszystkim użytkownikom.

/X Wymusza najpierw dezinstalację woluminu w razie potrzeby. Wszystkie

otwarte dojścia do woluminu przestaną być prawidłowe.

Przykład:

Polecenie CONVERT d: /FS:NTFS wpisane w wierszu polecenia, powoduje konwersję dysku/partycji d: do NTFS, bez utraty zawartości dysku

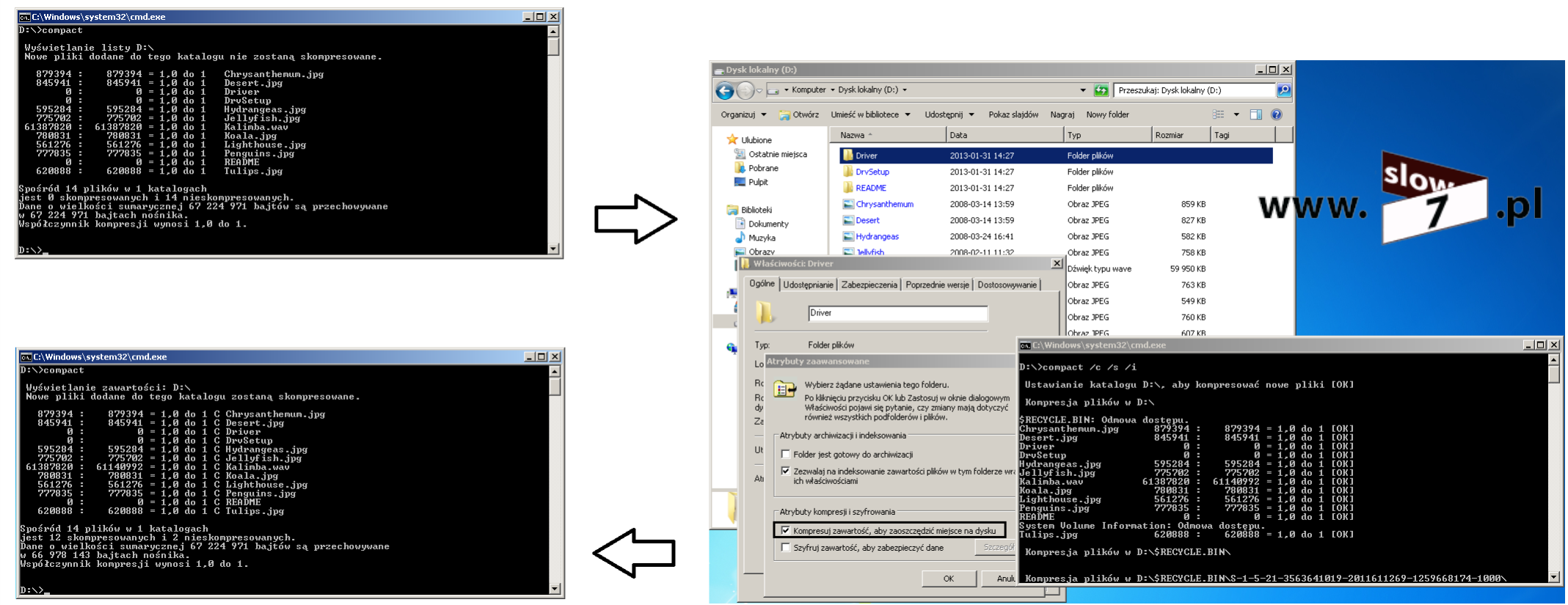

COMPACT

Wyświetla informacje o kompresji i umożliwia jej zmianę na partycjach NTFS.

COMPACT [/C | /U] [/S[:katalog]] [/A] [/I] [/F] [/Q] [plik [...]]

/C Kompresuje określone pliki. Katalogi zostaną zaznaczone, aby

dodawane potem pliki były automatycznie kompresowane.

/U Dekompresuje określone pliki. Katalogi zostaną zaznaczone, aby

dodawane potem pliki nie były automatycznie kompresowane.

/S Wykonuje określoną operację na plikach w danym katalogu i

wszystkich podkatalogach. Domyślny "katalog" to katalog bieżący.

/A Wyświetla pliki z atrybutami Ukryty lub Systemowy. Domyślnie pliki

te są pomijane.

/I Kontynuuje określoną operację nawet po wystąpieniu błędów.

Domyślnie program COMPACT zatrzymuje się, gdy wystąpi błąd.

/F Wymusza wykonanie operacji kompresji na wszystkich podanych

plikach, również tych, które są już skompresowane. Domyślnie pliki

wcześniej skompresowane są pomijane.

/Q Podaje tylko najważniejsze informacje.

plik Określa wzór, plik lub katalog.

Program COMPACT wywołany bez parametrów wyświetla informacje o stanie kompresji bieżącego katalogu i plików, jakie on zawiera. Można używać nazw wielu plików i symboli wieloznacznych. Parametry należy oddzielać spacjami.

Przykład:

Aby skompresować wszystkie pliki znajdujące się w bieżącym folderze i bieżących podfolderach, a także ustawić atrybut skompresowany w tych folderach: compact /c /s /i

Aby zdekompresować wszystkie pliki znajdujące się w bieżącym folderze i bieżących podfolderach, a także ustawić atrybut zdekompresowany w tych folderach: compact /u /s /i

COMPRESS

Program Compress jest narzędziem wiersza polecenia, służącym do kompresowania co najmniej jednego pliku. To narzędzie dołączono do zestawu Microsoft Windows 2000 Resource Kit ale w Windows 7 nie występuje. Jeśli pliki zostały skompresowane poleceniem Compress, do dekompresji skompresowanych plików przed ich otwarciem trzeba użyć polecenia Expand.

Polecenia Compress nie należy używać do kompresowania plików lub folderów na woluminach sformatowanych w systemie plików NTFS. Aby skompresować lub zdekompresować pliki lub foldery w formacie NTFS, należy użyć narzędzia wiersza polecenia Compact lub ustawić atrybut Skompresowany na pliku lub folderze w Eksploratorze Windows.

compress -r -d źródło miejsce_docelowe

-r Ten parametr powoduje zmianę nazwy zdekompresowanego pliku.

-d Ten parametr uaktualnia plik skompresowany, jeśli jest on

nieaktualny.

źródło Ten parametr określa źródło kompresowanych plików. Można użyć

symbolu wieloznacznego gwiazdka (*) i symbolu wieloznacznego znak

zapytania (?).

miejsce_docelowe Ten parametr określa plik, folder lub ścieżkę

docelową. Jeśli parametr źródło określa wiele plików, a nie podano

parametru -r, parametr miejsce_docelowe określa folder.

Przykład:

Aby skompresować plik o nazwie dźwiek.wav w folderze C:\Temp do folderu E:\Muzyka, wpisz następujące polecenie: compress c:\temp\dzwiek.wav e:\muzyka

Aby skompresować wszystkie pliki .bmp w folderze c:\Obrazki i umieścić je w folderze C:\Grafika, wpisz następujące polecenie: compress c:\obrazki\*.bmp c:\grafika

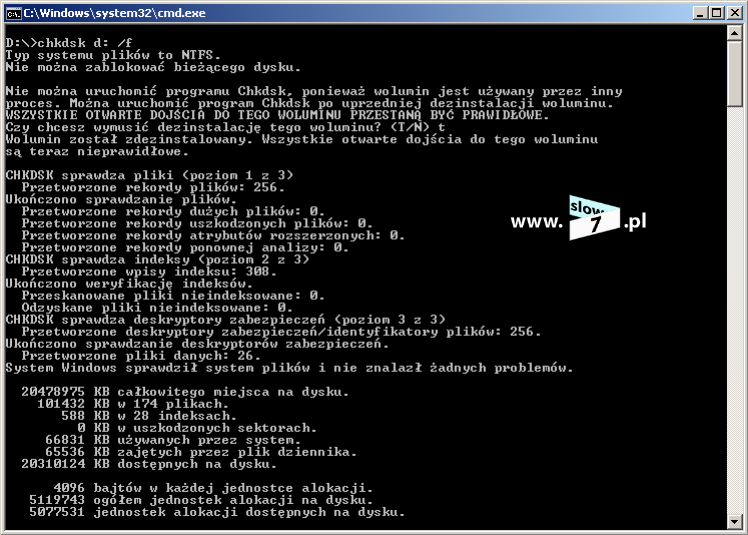

CHKDSK

Sprawdza dysk i wyświetla raport o jego stanie. Systemy z rodziny Windows zaopatrzone zostały w narzędzie CHKDSK, którego zadaniem jest wyszukiwanie błędów na dysku twardym. Gdy zawiesi ci się komputer, bądź nastąpi spadek napięcia, może dojść do sytuacji, w której część plików może ulec uszkodzeniu. Niepoprawne zamknięcie systemu, albo co gorsze awaria podczas zapisu pliku powoduje powstanie błędów na dysku. Naprawę tych plików można wykonać właśnie za pomocą narzędzia CHKDSK lub programu ScanDisk. Zaletą programu CHKDSK jest fakt iż nie potrzebuje GUI (środowiska graficznego) do działania. Program podczas skanowania weryfikuje logiczną spójność plików na dysku oraz sprawdza powierzchnię dysku pod kątem fizycznych uszkodzeń sektorów.

CHKDSK [dysk:][[ścieżka]plik] [/F] [/V] [/R] [/X] [/I] [/C] [/L[:rozmiar]] [/B]

dysk Określa literę dysku (z dwukropkiem), punkt instalacji lub nazwę

woluminu.

plik Tylko FAT/FAT32: określa pliki do sprawdzenia fragmentacji.

/F Naprawia błędy na dysku.

/V Na partycjach FAT/FAT32: wyświetla pełne ścieżki i nazwy wszystkich

plików na dysku. Na partycjach NTFS: wyświetla komunikaty

porządkowania, jeżeli istnieją.

/R Lokalizuje uszkodzone sektory i odzyskuje informacje, które można

odczytać (implikuje użycie przełącznika /F).

/L:rozmiar Tylko NTFS: Zmienia rozmiar pliku dziennika na podaną

liczbę kilobajtów. Jeżeli rozmiar nie zostanie podany, wyświetlany

jest rozmiar bieżący.

/X Wymusza uprzednią dezinstalację woluminu, jeżeli jest to konieczne.

Wszystkie otwarte dojścia do tego woluminu przestaną być prawidłowe

(implikuje użycie przełącznika /F).

/I Tylko NTFS: wykonuje mniej dokładne sprawdzenie wpisów indeksu.

/C Tylko NTFS: pomija sprawdzanie zapętleń w strukturze folderów.

/B Tylko NTFS: ponownie sprawdza uszkodzone klastry w woluminie

(implikuje użycie przełącznika /R).

Użycie przełączników /I lub /C zmniejsza ilość czasu potrzebną do uruchomienia programu Chkdsk przez pominięcie niektórych operacji sprawdzenia woluminu.

Przykład:

Użycie programu chkdsk celem sprawdzenia błędów na dysku d.

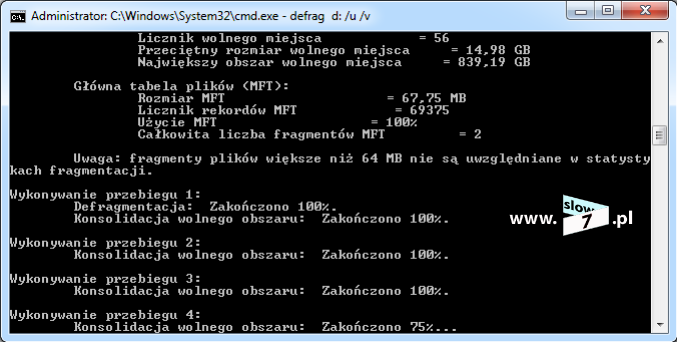

Można napisać sobie prosty skrypt, który sprawdza nam dysk a następnie do defragmentuje np. tak:

@echo off

chkdsk %1 /r /f

defrag %1 /a

Program wywołujemy z literą dysku na którym ma zostać wykonana operacja.

CHKNTFS

Wyświetla lub modyfikuje stan sprawdzania dysku podczas rozruchu. Przy każdym ponownym uruchomieniu systemu Windows jądro wywołuje program Autochk w celu przeskanowania wszystkich woluminów i sprawdzenia odpowiedniego bitu nieprawidłowego zamknięcia systemu. Jeśli bit jest ustawiony, program autochk natychmiast wykonuje polecenie CHKDSK /f na tym woluminie. Polecenie CHKDSK /f weryfikuje spójność systemu plików i jednocześnie następuje naprawa błędów na woluminie. O ile uruchomienie programu CHKDSK na woluminach po nieprawidłowym zamknięciu jest zawsze zalecane, to mogą zajść jednak pewne sytuacje, w których uruchomienie programu CHKDSK po nieprawidłowym zamknięciu systemu jest niemożliwe lub niepraktyczne. W niektórych przypadkach program CHKDSK może sprawdzać wolumin kilka godzin lub nawet dni, może też zawiesić się. W takich przypadkach lepiej jest odłożyć wykonanie polecenia CHKDSK na bardziej odpowiedni moment.

Chkntfs jest narzędziem umożliwiającym administratorowi systemu pominięcie niektórych woluminów przy sprawdzaniu przez program autochk.

CHKNTFS wolumin [...]

CHKNTFS /D

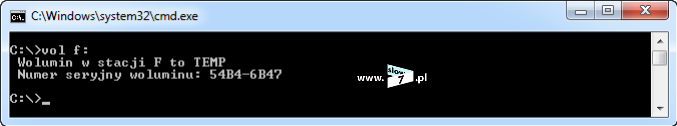

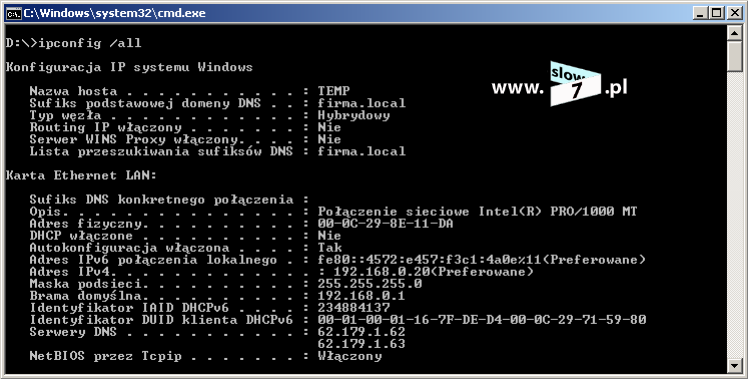

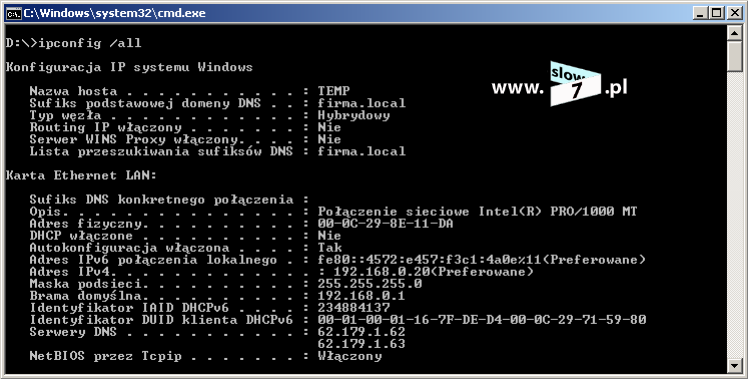

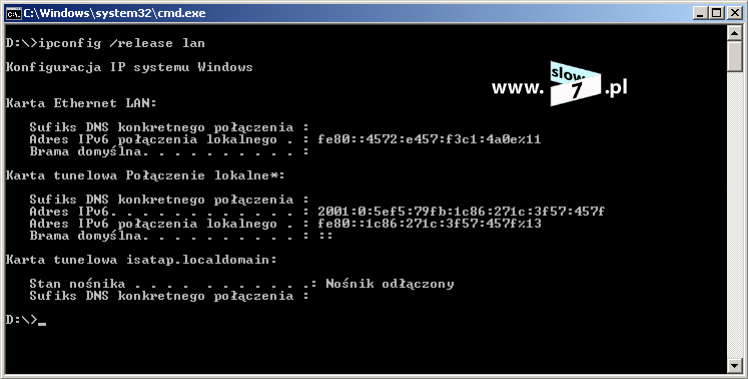

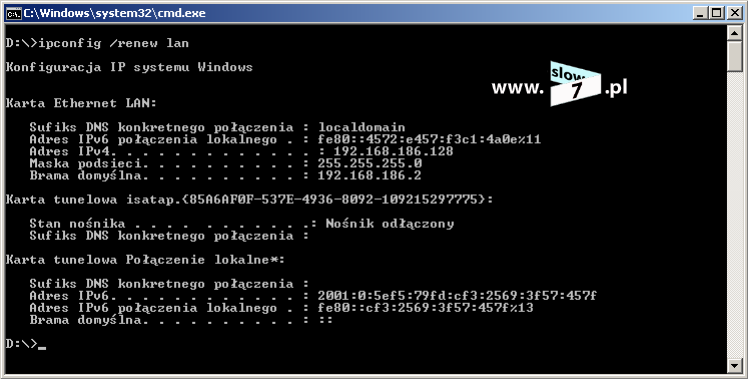

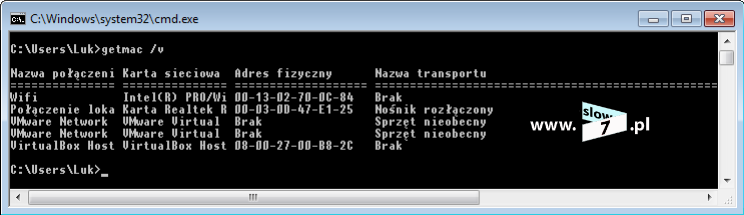

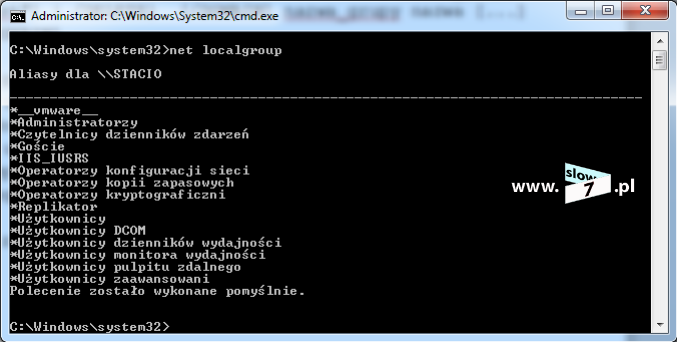

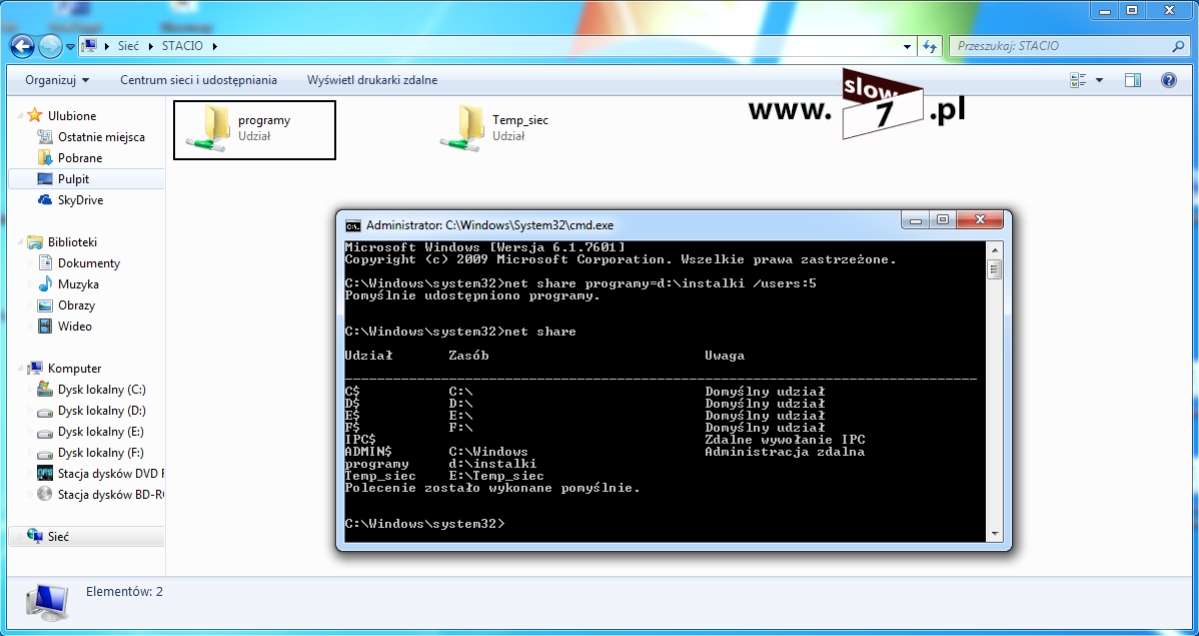

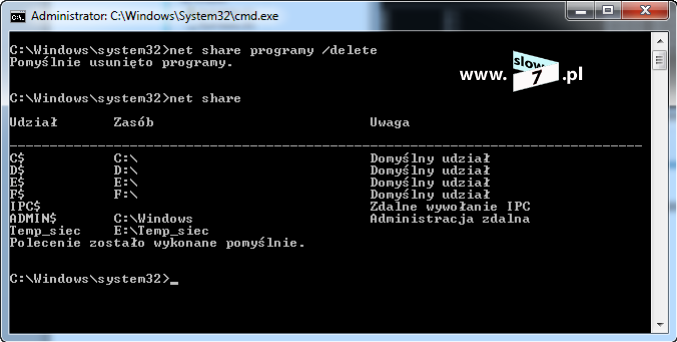

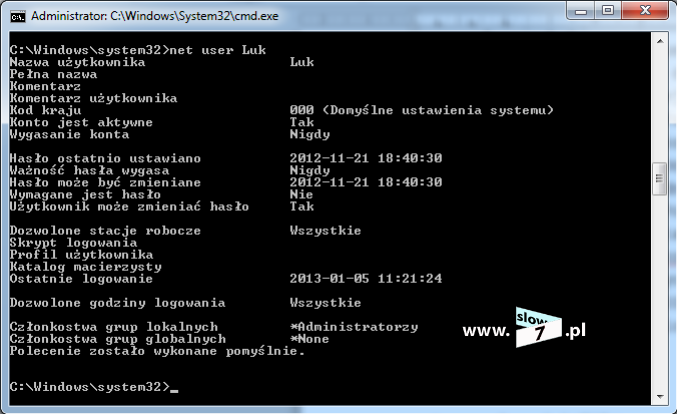

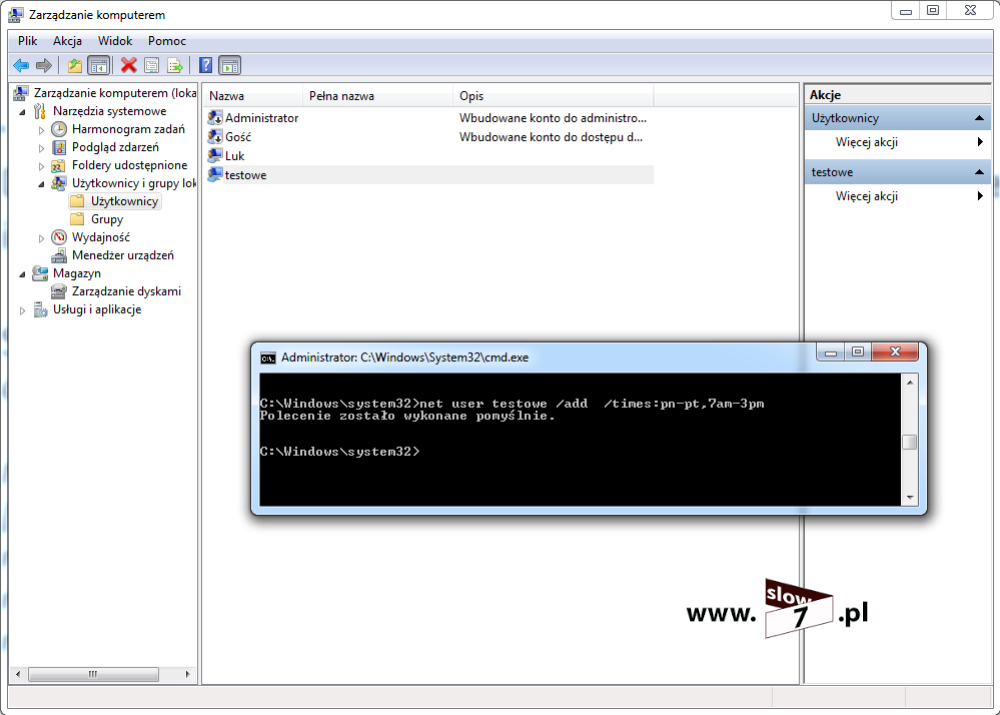

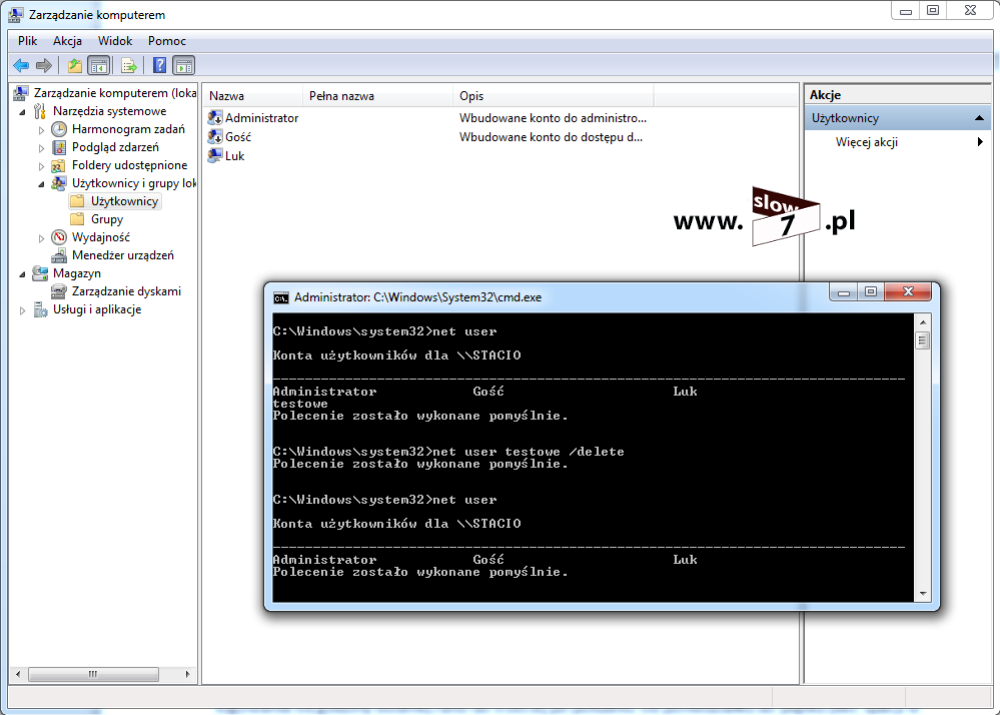

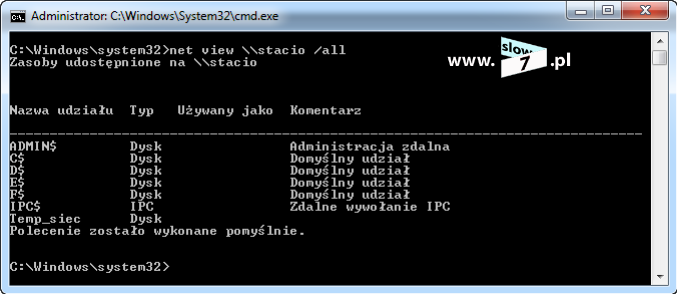

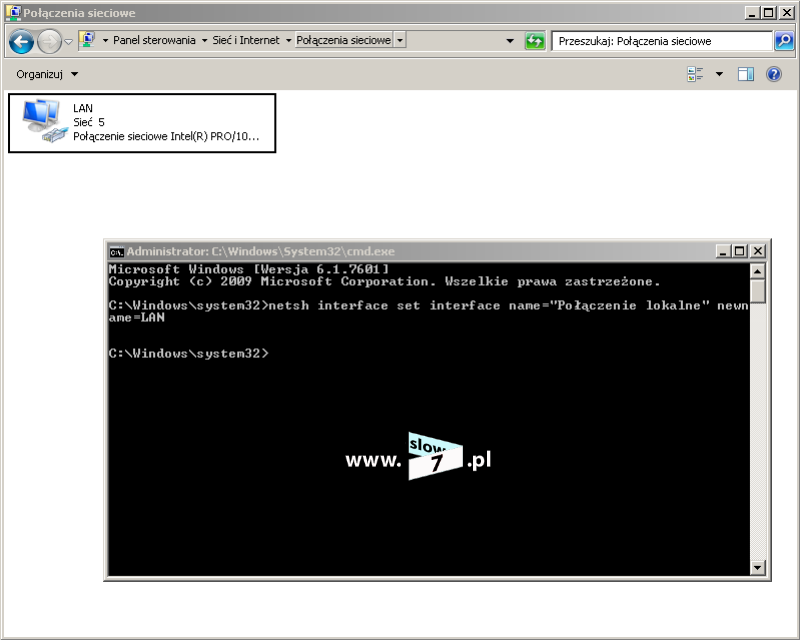

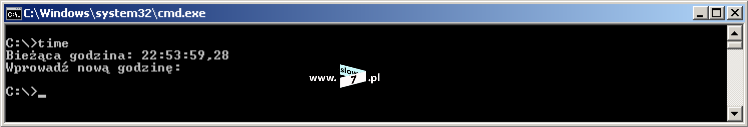

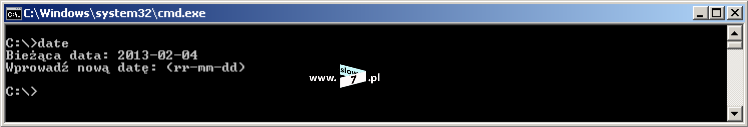

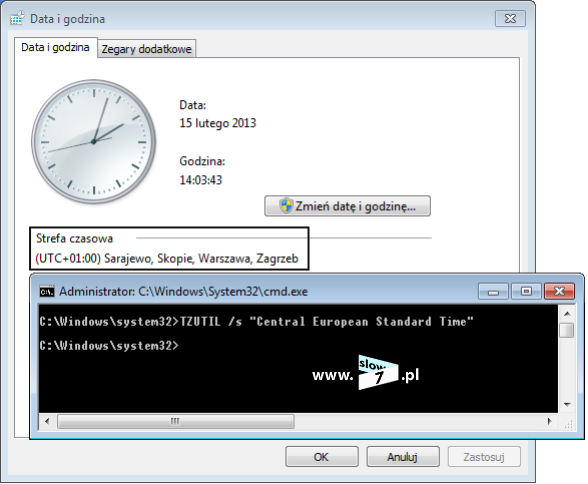

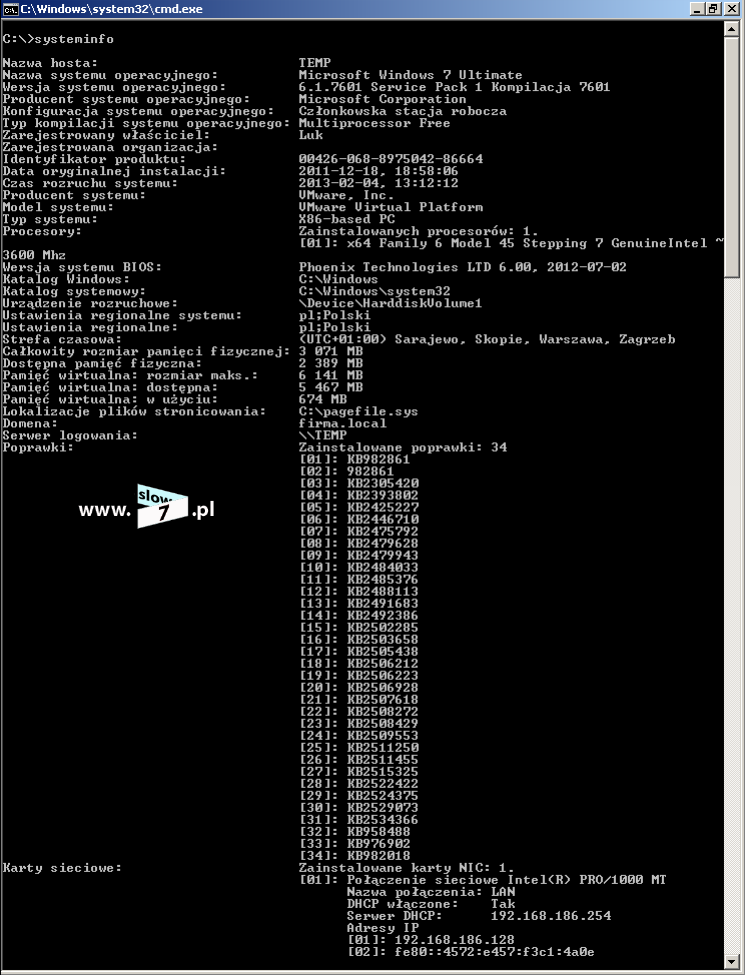

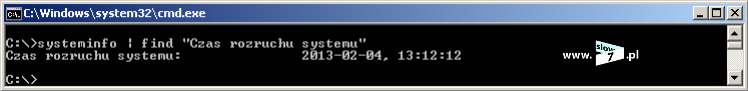

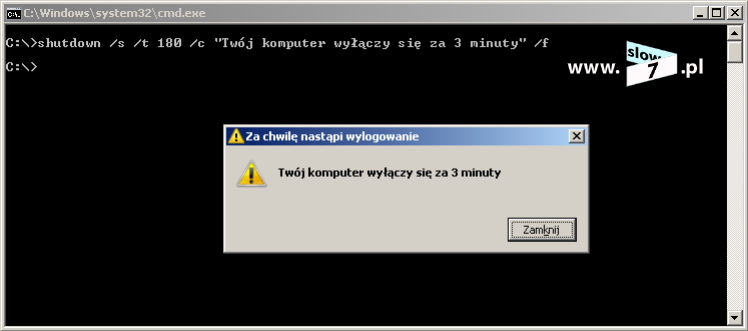

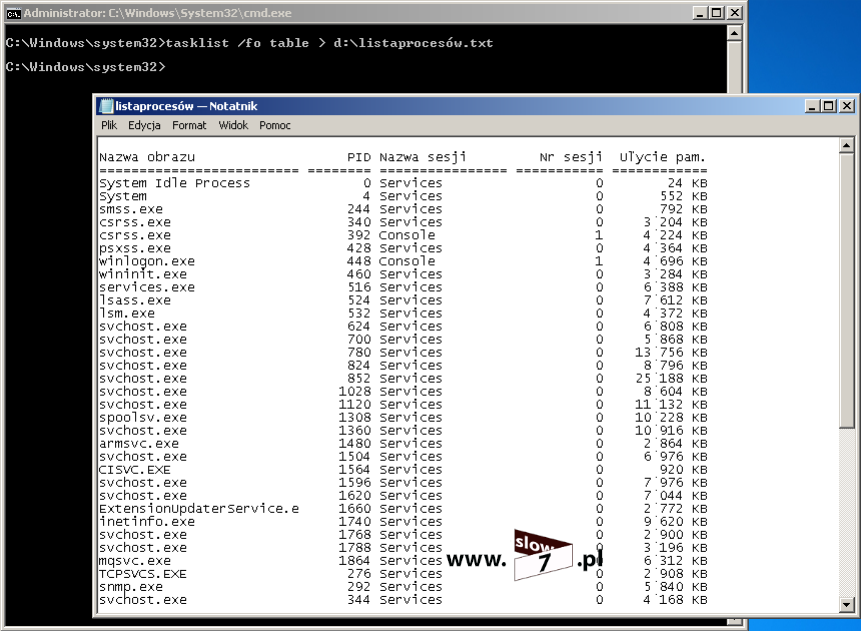

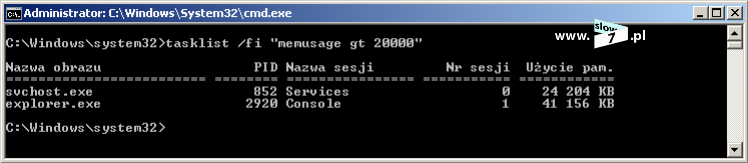

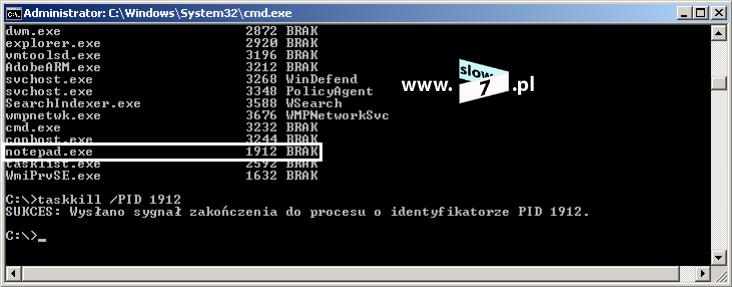

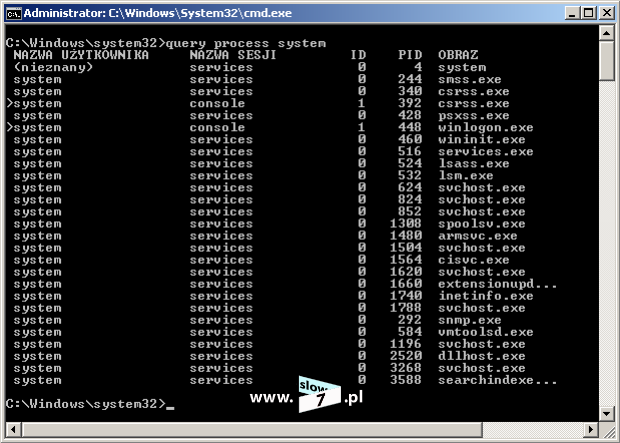

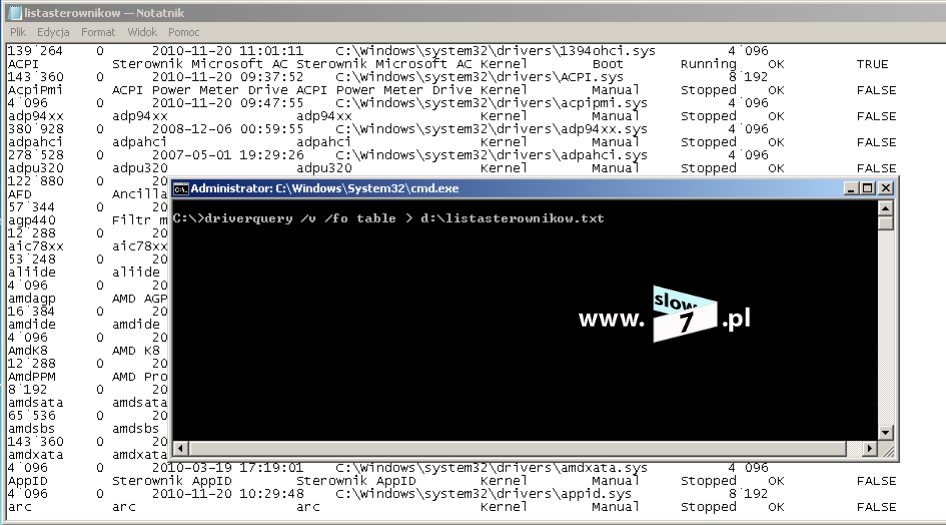

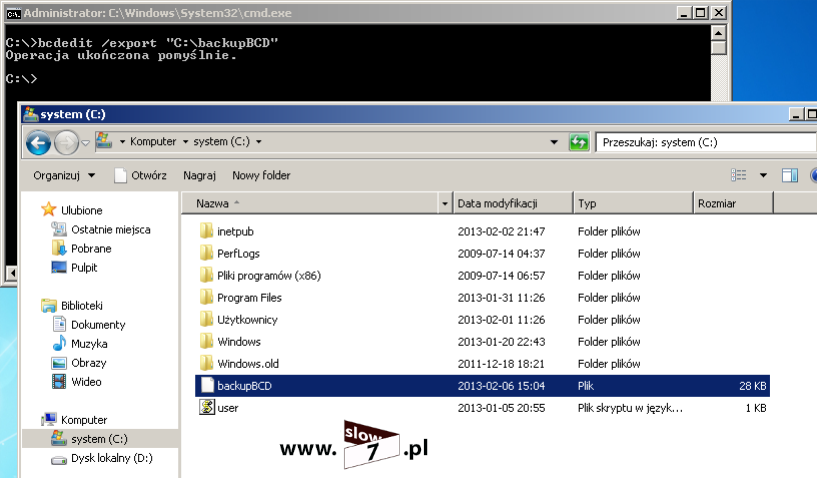

CHKNTFS /T[:czas]