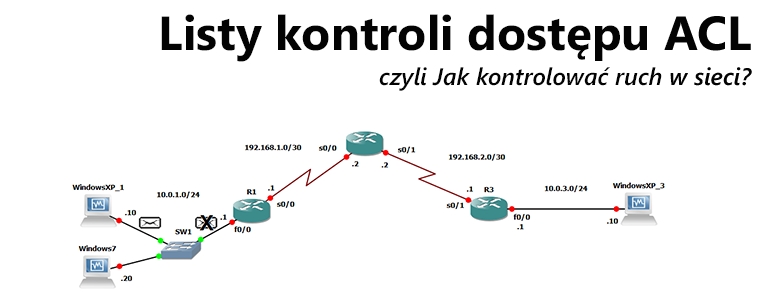

Listy kontroli dostępu ACL

Administratorzy by sprawnie zarządzać swoją siecią muszą dysponować narzędziami, które pozwolą im na kształtowanie ruchu sieciowego według własnych potrzeb i wymagań. Takim narzędziem, które pozwala na filtrację pojawiających się w sieci pakietów jest lista ACL. Mechanizm ACL jest bardzo ważnym elementem konfiguracji routera gdyż pozwala na ustalenie zasad, które niepożądanym użytkownikom zabronią dostępu do sieci a tym zaufanym udostępnią niezbędne usługi.

Protokoły dostępu zdalnego w systemie Linux.

Możliwość nawiązania zdalnego połączenia z systemem celem przeprowadzenia czynności administracyjnych dla wielu jest nieoceniona gdyż zyskujemy możliwość wykonania niezbędnej konfiguracji systemu bez fizycznego obcowania z komputerem. W wcześniejszych artykułach opisałem jak sesję zdalną ustalić z systemami z rodziny Windows, pomijając system Linux. Czas więc tą zaległość nadrobić - w wpisie tym zajmiemy się ustaleniem sesji zdalnej z systemem Linux z wykorzystaniem takich protokołów jak Telnet czy SSH.

Zarządzanie routerem CISCO

Przeglądając fora i inne strony poświęcone tematyce konfiguracji routerów/przełączników firmy Cisco, często napotykałem się na podstawowe pytania dotyczące zarządzaniu tymi urządzeniami. Osoba, która nagle zaczyna używać i administrować tymi urządzeniami na starcie musi poznać całą masę poleceń, które pozwolą na zarządzanie danym routerem czy przełącznikiem. Dlatego artykuł ten powstał z myślą o przybliżeniu podstawowych kwestii i zebraniu podstawowych poleceń pozwalających na sprawne rozpoczęcie pracy z urządzeniami tego typu.

Wujek dobra rada

Szybkie pytania i szybkie odpowiedzi czyli garść porad do wykorzystania w codziennej pracy z komputerem.

-

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44RAMdysk jest wydzieloną częścią pamięci, która w systemie operacyjnym jest widziana jak kolejny dysk/partycja. Praca z tak wydzielona przestrzenią pamięci odbywa się jak z normalnym dyskiem. Dostępne są wszystkie operacje związane z plikami.

-

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00Jak zabezpieczyć nasze dane w sytuacji utraty pendiva/karty pamięci.

-

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31Krótki opis jak wyszukać pliki przy wykorzystaniu Eksploratora plików.

-

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39Jak zdiagnozować uszkodzenie modułu pamięci RAM

-

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53W poprzednim wpisie (Konwersja maszyny fizycznej na wirtualną) opisałem konwersję maszyny fizycznej do wirtualnej, efektem Naszych działań było przeniesienie systemu działającego na fizycznym hoście do środowiska opartego o oprogramowanie Vmware. Zaś w tym wpisie wykonamy podobne działanie lecz efektem będzie uzyskanie maszyny działającej w VirtualBox.

Najczęściej komentowane

Najnowsze komentarze

-

Dzak

07.09.2020 17:32

Witam. Nie rozumiem dlaczego zamiast podziału na podsieci nie możemy po prostu ustanowić 7 lokalnych ...

-

fgm

03.09.2020 06:47

jak nie pamietam daty rozszezenia i dokladnej nazwy tylko podobna to jak wyszukac taki plik lub wiele ...

-

Andrzej

13.08.2020 07:26

Usunięcie x z /etc/passwd uważam za niebezpieczne rozwiązanie. Ponieważ po takiej operacji i ustawieniu ...

-

Andrzej

13.08.2020 07:15

To zdanie Utworzenie użytkownika w ten sposób powoduje wyłączenie konta poprzez wstawienie znaku x w ...

-

goodbye world

01.07.2020 10:20

Będą jakieś nowe wpisy?

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl