Active Directory - to usługa katalogowa, dzięki której możliwe jest zarządzanie domeną. Pierwszy raz pojawiła się ona w systemie Windows 2000 i od tej pory była stale rozbudowywana i aktualizowana. Dzisiaj jej najnowsza wersja zintegrowana jest z Windows Server 2008

Domena - to grupa komputerów połączonych w sieć, składająca się z serwera pełniącego rolę kontrolera domeny (PDC - Primary Domain Controller) oraz stacji roboczych - klientów. Różni się ona od grupy roboczej sposobem przechowywania informacji o użytkownikach i ich uprawnieniach. O ile w klasycznych workgroup'ach każdy komputer w sieci posiada swoją własną bazę użytkowników, tak w domenie jest ona przechowywana tylko na serwerze. Dzięki temu zarządzanie taką siecią jest znacznie prostsze. Domena Active Directory korzysta z jednej wspólnej katalogowej bazy danych. Baza ta zawiera obiekty definiujące konta użytkowników, grupy użytkowników, komputery i zasoby udostępnione.

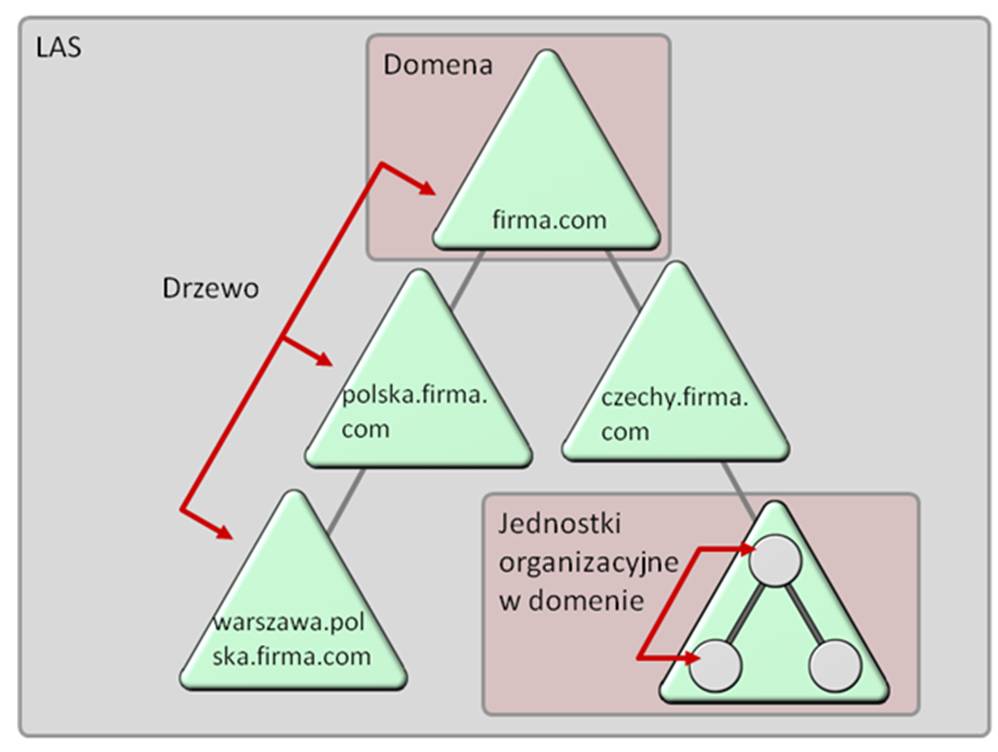

Drzewo domen - W systemie DNS drzewo domen jest odwróconą, hierarchiczną strukturą drzewa używaną do indeksowania nazw domen. Zastosowanie i koncepcja drzew domen jest podobna do drzew katalogów używanych przez systemy komputerowe do magazynowania danych na dyskach. Na przykład jeżeli wiele plików jest przechowywanych na dysku, to katalogi mogą być wykorzystane do organizowania plików w logiczne kolekcje. Jeśli drzewo domeny ma jedną lub kilka gałęzi, to poszczególne gałęzie mogą organizować w logiczne kolekcje nazwy domen używane w obszarze nazw. W przypadku usługi Active Directory jest to hierarchiczna struktura jednej lub większej liczby domen.

Las - składa się z jednej lub większej liczby domen o identycznej konfiguracji i wykazu globalnego.

Jednostka organizacyjna - to typ kontenera, bardziej szczegółowa grupa w domenie W ramach jednej domeny może być wiele jednostek organizacyjnych, które mogą odzwierciedlać np. podział przedsiębiorstwa na działy. Obiekty zawarte w jednostkach organizacyjnych muszą należeć do tej samej domeny co jednostka. Dodatkowym atutem wykorzystywania jednostek organizacyjnych jest możliwość przypisywania zasad grupy dla małych zbiorów zasobów, przez co nie musimy zmieniać zasad dla całej domeny.

Podstawowy kontroler domeny (PDC - Primary Domain Controller) - W przypadku domen systemu Windows jest to komputer, na którym uruchomiono system serwerowy uwierzytelniający logowania domeny oraz przechowujący i obsługujący bazę danych usług katalogowych domeny (AD). Podstawowy kontroler domeny śledzi zmiany wprowadzane na kontach wszystkich komputerów domeny.

Zapasowy kontroler domeny (BDC - Backup Domain Controller) - W systemie Windows Server, który otrzymuje kopię bazy danych katalogu domeny (zawierającej wszystkie informacje o kontach i zasadach zabezpieczeń danej domeny). Kopia jest automatycznie okresowo synchronizowana z kopią główną znajdującą się na podstawowym kontrolerze domeny (PDC). Zapasowe kontrolery domeny uwierzytelniają również informacje dotyczące logowania użytkowników i mogą być wyznaczane do pełnienia funkcji podstawowych kontrolerów domeny, jeżeli jest to konieczne. W domenie może istnieć wiele kontrolerów BDC.

LDAP (Lightweight Directory Access Protocol) - Protokół wymiany informacji pomiędzy serwerem i klientem usług katalogowych. Serwer usług katalogowych przechowuje dane teleadresowe i identyfikacyjne dotyczące użytkowników systemu komputerowego i dostępnych zasobów, pobierane następnie przez klientów w celu określania struktury sieci lub przeprowadzenia autoryzacji użytkownika. Serwer usług katalogowych powinien dysponować systemem praw dostępu pozwalającym ograniczać i przyznawać prawa do odczytywania, modyfikowania i tworzenia poszczególnych wpisów w katalogu informacji. Przykładem serwera usług katalogowych dostępnego za pomocą protokołu LDAP jest serwer Active Directory pracujący pod kontrolą systemów Microsoft Windows 2000 Server lub Windows Server 2003; mechanizm ten jest w nich używany do utrzymywania listy użytkowników systemu, wspólnej książki teleadresowej oraz informacji na temat struktury domen Windows oraz udostępnionych zasobów.

Autoryzacja - funkcja bezpieczeństwa, która potwierdza, czy dany podmiot jest uprawniony do korzystania z żądanego zasobu.

Uwierzytelnianie - proces polegający na zweryfikowaniu zadeklarowanej tożsamości osoby, urządzenia lub usługi biorącej udział w wymianie danych. Uwierzytelnienie następuje po identyfikacji, czyli zadeklarowaniu swojej tożsamości przez użytkownika (np. przez podanie loginu). Zadeklarowana, ale jeszcze niezweryfikowana, tożsamość jest potwierdzana w procesie uwierzytelnienia (np. przez podanie hasła).

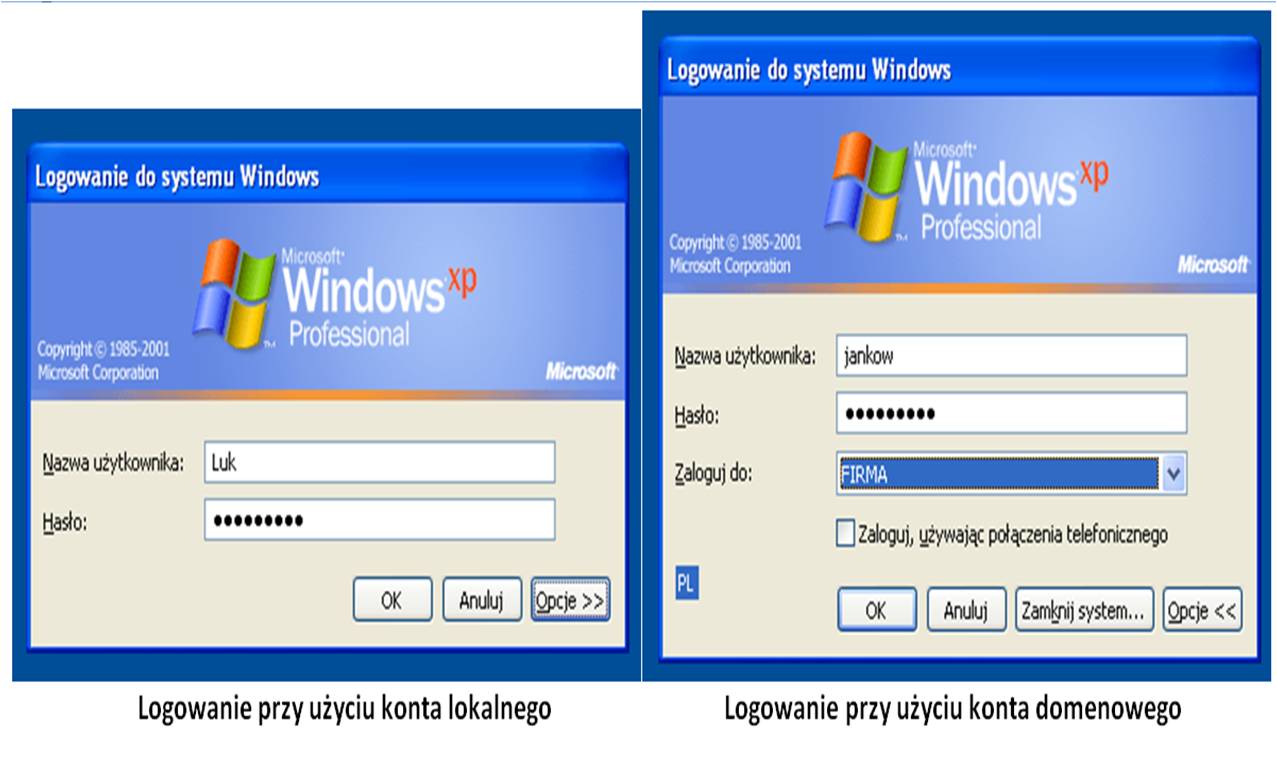

Logowanie - to rodzaj uwierzytelnienia i autoryzacji użytkownika polegający na podawaniu loginu i hasła w celu wejścia do określonego systemu informatycznego lub otrzymanie w nim określonych uprawnień.

DNS (Domain Name System) - to protokół komunikacyjny oraz usługa zapewniające zamianę adresów znanych użytkownikom Internetu na adresy zrozumiałe dla urządzeń tworzących sieć komputerową. Dzięki wykorzystaniu DNS nazwa, np. onet.pl, może zostać zamieniona na odpowiadający jej adres IP, czyli 213.180.146.27

DHCP - komunikacja między komputerami w sieci jest możliwa dzięki unikalnym adresom IP, przydzielanym każdemu komputerowi. Im większa sieć, tym więcej komputerów i więcej pracy ma administrator z przydzielaniem im adresów IP. Rozwiązaniem problemu jest DHCP (Dynamic Host Configuration Protocol), protokół dynamicznie przydzielający każdemu komputerowi adres IP, a także parametry TCP - bramę domyślną, maskę podsieci, adresy serwerów DNS i inne.

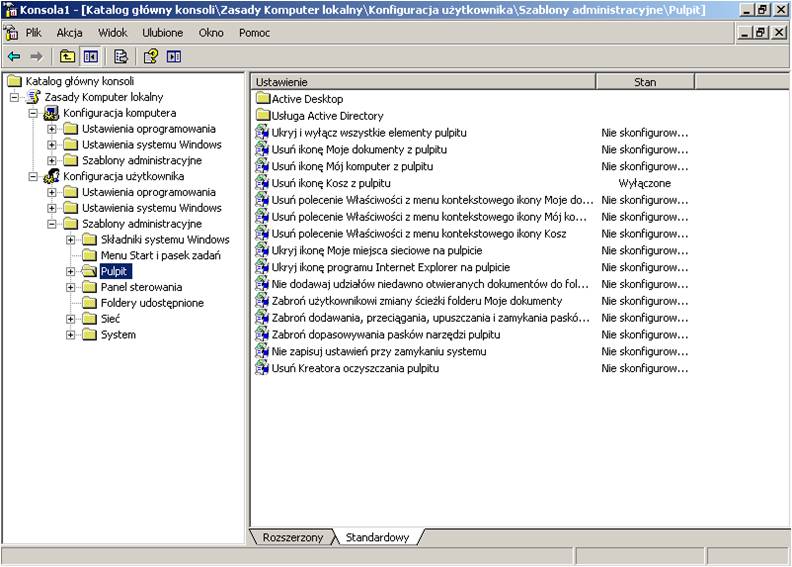

Zasady grupy - jednym z wielu zadań administratora jest konfigurowanie, nadzorowanie czy też zmiana ustawień kont użytkowników. Ponieważ czynności te trzeba powtórzyć dla kilku, lub nawet kilkunastu, różnych użytkowników, jest to praca mało efektywna, co więcej pochłania dużo czasu administratora. System Windows Serwer 2003 udostępnia szereg narzędzi służących do automatyzacji wykonywania różnych zadań. Jednym z nich jest Edytor obiektów zasad grupy. Umożliwia ono scentralizowane zarządzanie wieloma użytkownikami jednocześnie. Sprowadza się to do tego że łączymy użytkowników, którym musi nadać takie same uprawnienia w grupę i zamiast każdemu z osobna uprawnienia bądź ograniczenia nadajemy grupie. Oszczędność czasu i nakład pracy przy zastosowaniu takiego podejścia jest oczywisty. Ustawienia Zasad grupy przechowywane są w obiekcie Group Policy Obiect (GPO). Możliwe jest stosowanie kilku obiektów GPO do pojedynczej lokacji czy domeny. Dzięki temu, że opis zasad posługuje się obiektami, możliwe jest stosowanie dziedziczenia zasad. Oznacza to, że zasada zastosowana do obiektu nadrzędnego jest przekazywana w dół do obiektów potomnych. Więc, jeżeli stosujemy zasadę dla domeny, to ustawienie to dotyczy wszystkich jednostek organizacyjnych w ramach tej domeny. Możemy zastosować zasady dla konkretnego obiektu, omijając w ten sposób regułę dziedziczenia. Zasady grupy podzielone są na dwie główne kategorie:

- zasady dotyczące komputerów - uruchamiane podczas startu systemu

- zasady dotyczące użytkowników - stosowane w procesie logowania.

Konto użytkownika - aby użytkownik mógł korzystać z systemu operacyjnego, musi w nim mieć utworzone konto. Konto jest zbiorem parametrów opisujących użytkownika jak również przydzielonych mu pewnych zasobów systemowych. Podstawowe parametry konta to nazwa logowania, którą użytkownik musi podać, aby móc rozpocząć prace w systemie, oraz hasło potrzebne do sprawdzenia tożsamości. Pozostałe parametry to m.in. pełna nazwa konta, pory dnia, w których możliwe jest logowanie, data wygaśnięcia konta.

Konto lokalne użytkownika - konta użytkowników lokalnych są zazwyczaj używane w niewielkich sieciach (np. składających sie z kilku komputerów tworzących grupę robocza), lub na osobnych komputerach nie podłączonych do sieci. Oczywiście można utworzyć konto użytkownika lokalnego na komputerze wchodzącym w skład domeny, lecz konto to nie będzie rozpoznawane przez kontroler domeny i właściciel takiego konta będzie miał dostęp tylko do lokalnych zasobów danego komputera. Jeśli użytkownik ma konto domenowe, oraz konto lokalne na jednym z komputerów domeny, to na tym komputerze może sie logować albo jako użytkownik lokalny, albo domenowy. Nie jest możliwe jednoczesne logowanie do domeny i do lokalnego komputera. Informacje o kontach lokalnych są przechowywane w bazie SAM (Security Access Management) będącej lokalną bazą kont komputera, nie są natomiast zapisywane do bazy Active Directory, której kopie znajdują sie w kontrolerach domeny.

Konto domenowe użytkownika - konta użytkowników domenowych są tworzone na kontrolerach domeny i zapewniają ich właścicielom dostęp do zasobów sieciowych, a nie tylko do lokalnych zasobów komputera, na którym dany użytkownik jest zalogowany. Informacje o tych kontach zapisywane są w bazie Active Directory która jest następnie replikowana na wszystkie kontrolery danej domeny. Użytkownik domenowy może logować sie na swoje konto domenowe z dowolnego komputera domeny. Podczas logowania następuje połączenie z pierwszym dostępnym kontrolerem domeny, który sprawdza podane przez użytkownika nazwę logowania i hasło, i mesli podane dane są prawidłowe - umożliwia mu dostęp do zasobów domeny.

Replikacja - proces, w którym przekazywane są dane dotyczące usługi katalogowej między kontrolerami domeny. Dane katalogowe muszą znajdować się w wielu miejscach w sieci, aby były tak samo dostępne dla wszystkich użytkowników (chyba że sieć jest bardzo mała). Za pośrednictwem replikacji usługa Active Directory przechowuje kopie (repliki) danych katalogowych na wielu kontrolerach domeny, zapewniając wszystkim użytkownikom szybki dostęp do katalogu.

NetBIOS - nazwa NetBIOS jest 16-bajtowym adresem wykorzystywanym w identyfikacji zasobów NetBIOS w sieci. Przykładem procesu używającego nazwy NetBIOS jest usługa Udostępnianie plików i drukarek w sieciach Microsoft Networks na komputerze z systemem Windows XP Professional. Po uruchomieniu komputera usługa rejestruje unikatową nazwę NetBIOS bazującą na nazwie komputera. Dokładna nazwa używana przez tę usługę składa się z nazwy komputera o długości 15 znaków i 16 znaku 0x20. Jeśli nazwa komputera składa się z mniejszej liczby znaków, uzupełniana jest spacjami do 15 znaków.

WINS (Windows Internet Name Service) - usługa programowa dynamicznie mapująca adresy IP na nazwy komputerów (nazwy protokołu NetBIOS). Dzięki mapowaniu adresów użytkownicy mogą uzyskać dostęp do zasobów, korzystając z nazw zamiast adresów IP, które trudno jest rozpoznać i zapamiętać. Serwer WINS działa na następującej zasadzie: klient w czasie startu przekazuje swoją nazwę NetBIOS oraz swój IP na serwer WINS (czyli unika rozgłaszania). Inni klienci korzystają z tej bazy danych.

UNC (Univcrsal Naming Convcnlion) - format komputerów osobistych do wskazania lokalizacji zasobu sieci. UNC korzysta z następującego formatu: \\Serwer\ścieżka udostępnionego zasobu. Do identyfikacji pliku test.txt znajdującego się w folderze TEMP na serwerze FIRMA należy użyć następującego formatu nazwy UNC - \\FIRMA\Temp\test.txt.

Wykaz globalny GC (Global Catalog) - wykaz ten zawiera pełną replikę obiektów usługi Active Directory swojej domeny oraz częściową replikę wszystkich obiektów katalogu każdej domeny lasu. Wykaz globalny zawiera informacje o wszystkich obiektach lasu, dzięki czemu wyszukanie informacji nie generuje niepotrzebnych zapytań pomiędzy domenami. Pojedyncze zapytanie skierowane do wykazu globalnego pozwala uzyskać informacje, gdzie można wyszukać obiekt.

Zakres (scope) - W protokole DHCP jest to zakres dostępnych adresów IP wydzierżawianych klientom usługi DHCP. W grupach zakres opisuje, gdzie w sieci uprawnienia mogą być przypisywane do grup.

Identyfikator zabezpieczeń SID (Security Identifier) - unikatowa liczba przypisywana do każdego komputera, grupy i konta użytkownika w sieciach systemów Windows Server 2003, Windows 2000 lub Windows NT. Procesy wewnętrzne systemu operacyjnego odnoszą się do identyfikatora SID konta, a nie do nazwy. Usunięty identyfikator SID nie jest nigdy ponownie wykorzystywany.

Klaster (clusler) 1. Zbiór komputerów połączonych w ten sposób, że tworzą pojedynczy system. Architektura klastra używana jest do równoważenia obciążenia oraz do uzyskania odporności na uszkodzenia systemu. 2. W odniesieniu do urządzeń pamięciowych, klaster jest najmniejszą ilością przestrzeni dyskowej, która może być przydzielona dla pliku.

Konsola MMC (Microsoft Management Consolc) - struktura obsługi narzędzi administracyjnych nazywanych przystawkami. Konsola może zawierać narzędzia, foldery bądź inne kontenery, strony sieci Web oraz różne elementy administracyjne. Komponenty te są wyświetlane w lewym oknie konsoli, nazywanym drzewem konsoli. Konsola ma jedno lub kilka okien, które umożliwiają przeglądanie drzewa konsoli.

Kontroler domeny (domain controller) - serwer domeny, który akceptuje logowanie kont i rozpoczyna proces ich uwierzytelnienia. W domenie usługi Active Directory kontroler domeny zarządza dostępem do zasobów sieci i bierze udział w replikacji.

Pakiet (packet) - podstawowa jednostka informacji przesyłana w sieci. Każdy pakiet zawiera adres miejsca docelowego, adres nadawcy, informacje dotyczące sum kontrolnych oraz dane. Rozmiar i format pakietu zależy od wykorzystywanego protokołu.

RADIUS (Remore Authentication Dial-In User Service) - bezpieczny system uwierzytelniania stosowany przez wielu dostawców usług internetowych (ISP). Użytkownik podłącza się do dostawcy ISP i wprowadza swoją nazwę użytkownika i hasło. Informacje te są sprawdzane przez serwer RADIUS, a następnie serwer umożliwia dostęp do systemu dostawcy ISP.

Rozgłoszenie (broadcasting) - jednoczesne wysianie wiadomości do wszystkich komputerów w sieci.

Strefa (zone) - część przestrzeni nazw systemu DNS, która zawiera pojedynczą domenę lub domenę i poddomeny zarządzane jako pojedyncza, odrębna jednostka.

DODATKI

Zaczynając swoją przygodę z rodziną serwerów firmy Microsoft, problemem było dla mnie opanowanie ogromu nowych pojęć i terminów związanych z tą grupą systemów a dodam, że byłem już zaawansowanym użytkownikiem komputerów, który nie jedno już potrafił (mamo chwalą nas). Wiedza i umiejętności te są dosyć specyficzne i terminologia nie raz odnosi się tylko do tej gałęzi informatyki dlatego by ułatwić sobie i tobie czytelniku poruszanie się po artykułach (czytaj: wiem o czym czytam) powstał ten mini słownik, który notabene napewno będzie rozbudowywany o kolejne pojęcia i terminy.

Zaczynając swoją przygodę z rodziną serwerów firmy Microsoft, problemem było dla mnie opanowanie ogromu nowych pojęć i terminów związanych z tą grupą systemów a dodam, że byłem już zaawansowanym użytkownikiem komputerów, który nie jedno już potrafił (mamo chwalą nas). Wiedza i umiejętności te są dosyć specyficzne i terminologia nie raz odnosi się tylko do tej gałęzi informatyki dlatego by ułatwić sobie i tobie czytelniku poruszanie się po artykułach (czytaj: wiem o czym czytam) powstał ten mini słownik, który notabene napewno będzie rozbudowywany o kolejne pojęcia i terminy.

Komentarze