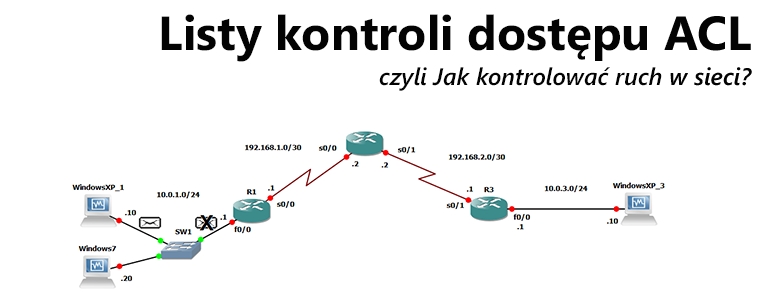

Listy kontroli dostępu ACL

Administratorzy by sprawnie zarządzać swoją siecią muszą dysponować narzędziami, które pozwolą im na kształtowanie ruchu sieciowego według własnych potrzeb i wymagań. Takim narzędziem, które pozwala na filtrację pojawiających się w sieci pakietów jest lista ACL. Mechanizm ACL jest bardzo ważnym elementem konfiguracji routera gdyż pozwala na ustalenie zasad, które niepożądanym użytkownikom zabronią dostępu do sieci a tym zaufanym udostępnią niezbędne usługi.

Co w sieci siedzi. Skanowanie sieci - aktywne hosty.

W tym wpisie zajmiemy się skanowaniem sieci a dokładniej mówiąc wykrywaniem aktywnych hostów lecz z pominięciem wykrywania otwartych portów gdyż tą kwestią zajmiemy się w osobnym artykule. Na uzasadnienie celu wykonania takiego zabiegu przychodzą mi dwa argumenty, pierwszy – przezorny administrator co jakiś czas wykonuje skan zarządzanej przez siebie sieci celem odkrycia nieautoryzowanych hostów i drugi – skan sieci jest jednym z pierwszych etapów przeprowadzania ataku czyli mówiąc w żargonie wojskowym rozpoznaniem terenu bądź rekonesansem. Jak by na to nie patrzeć to od Ciebie Czytelniku zależy jak tą wiedzę wykorzystasz.

O co w tych sieciach komputerowych chodzi? Garść podstawowych informacji.

Sieć komputerowa jest jak żywy organizm, ciągle w niej zachodzą jakieś procesy. Użytkownikowi wydaje się że kiedy nie korzysta z niej to sieć jest w "spoczynku" i nic się w niej nie dzieje. A jest to nie do końca prawda. By sieć działała urządzenia ją tworzące cały czas wymieniają się pewnymi informacjami - routery podtrzymują relacje sąsiedztwa, wymieniają się swoimi tablicami routingu, switche budują swoje tablice adresów MAC, aplikacje włączone na naszych komputerach a korzystające z sieci pracują w tle wysyłając swoje dane itd. Sieć komputerowa jest w nieustającym ruchu, o całkowitej bezczynności sieci będziemy mogli mówić wtedy gdy ją wyłączymy. W artykule zawarłem garść podstawowych informacji niezbędnych do zrozumienia tych procesów, jeśli chcesz wiedzieć co tak naprawdę w sieci siedzi to zapraszam do dalszej lektury.

Wujek dobra rada

Szybkie pytania i szybkie odpowiedzi czyli garść porad do wykorzystania w codziennej pracy z komputerem.

-

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44RAMdysk jest wydzieloną częścią pamięci, która w systemie operacyjnym jest widziana jak kolejny dysk/partycja. Praca z tak wydzielona przestrzenią pamięci odbywa się jak z normalnym dyskiem. Dostępne są wszystkie operacje związane z plikami.

-

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00Jak zabezpieczyć nasze dane w sytuacji utraty pendiva/karty pamięci.

-

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31Krótki opis jak wyszukać pliki przy wykorzystaniu Eksploratora plików.

-

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39Jak zdiagnozować uszkodzenie modułu pamięci RAM

-

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53W poprzednim wpisie (Konwersja maszyny fizycznej na wirtualną) opisałem konwersję maszyny fizycznej do wirtualnej, efektem Naszych działań było przeniesienie systemu działającego na fizycznym hoście do środowiska opartego o oprogramowanie Vmware. Zaś w tym wpisie wykonamy podobne działanie lecz efektem będzie uzyskanie maszyny działającej w VirtualBox.

Najczęściej komentowane

Najnowsze komentarze

-

disstream

25.02.2020 11:34

super artykuł pozdrawiam, serdeczne JD :)

-

Maks_ma

24.02.2020 16:30

Bardzo przydatny wpis, bede tego uzywal w swoich arkuszach!

-

Damian

06.02.2020 18:42

Super rozpisane, same konkrety!

-

Piotrek

05.02.2020 07:57

Bardzo ciekawe. dzięki za pomoc.

-

Marcin

03.02.2020 01:04

Przydatny artykuł. W celach czysto teoretycznych ja bym jeszcze zamienił ułamkową postać dziesiętną x,53 ...

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl