Protokół 802.1x znalazł zastosowanie przedewszystkim w rozwiązaniach:

- łączność VPN,

- w połączeniach opartych na protokole PPP,

- sieciach bezprzewodowych,

- lokalnych sieciach przewodowych (Ethernet).

W przypadku sieci której działanie opiera się o protokół 802.1x mamy do czynienia z następującym nazewnictwem:

suplikant (ang. supplicant) to urządzenie, które próbuje uzyskać dostęp do sieci,

urządzenie pośredniczące tzw. autentykator (ang. authenticator) - urządzeniem pełniącym tą rolę jest najczęściej przełącznik (w sieciach przewodowych) bądź punk dostępowy (sieci WLAN). Autentykator jest równocześnie klientem serwera RADIUS.

serwer uwierzytelniający - serwer (najczęściej jest to serwer RADIUS) udzielający dostępu suplikantowi.

Jak widac po powyższym schemacie protokół 802.1x jest używany pomiędzy hostem, który chce uzyskać dostęp do sieci a urządzeniem pośredniczącym (autentikator, przełącznik sieciowy). Ruch sieciowy pochodzący od hosta próbującego uzyskać dostęp do chronionej sieci w momencie podłączenia jest blokowany, oczywiście blokada nie dotyczy wymiany tych pakietów, które są niezbędne celem przerowadzenia procesu uwierzytelnienia.

Przełącznik sieciowy po wykryciu hosta próbującego uzyskać dostęp do chronionej sieci wysyła w jego kierunku żądanie identyfikacji, żądanie te następnie jest przesyłane w kierunku serwera uwierzytelniającego. Serwer po otrzymaniu i analizie żądania podejmuje decyzje o udzieleniu bądź odmowie dostępu do sieci.

Docelową warstwą w której działa protokół 802.1x jest warstwa druga modelu ISO/OSI (łącza danych), zablokowanie dostępu do sieci na tym poziomie uniemożliwia np. przeprowadzanie ataków, które opierają się na wykorzystaniu protokołów pracujących w tej warstwie oraz wyższych.

Wielkim atutem stosowania protokołu 802.1x jest możliwość zastosowania wraz z nim wielu protokołów uwierzytelnienia wpierających różne metody uwierzytelnienia.

Obecnie najczęściej wykorzystywany jest EAP (ang. Extensible Authentication Protocol), który w środowisku Ethernet LAN określany jest jako EAPOL. Więcej o protokole EAP znajdziesz w dokumencie RFC 3748 Dokument ten opisując protokół nie narzuca użycie określonej metody uwierzytelnienia lecz jak już zostało wspomniane możliwe jest realizowanie tego procesu z wykorzystaniem wielu sposobów.

Najczęściej spotykane metody to:

EAP-MD5 (ang. Message-Digest 5) - metoda ta została wprowadzona jako pierwsza w systemie Windows 2000. Proces uwierzytelniania przeprowadzany jest w oparciu o login i hasło (login jest przesyłany w formie niezaszyfrowanego tekstu zaś hasło jest skrótem wygenerowanym z wykorzystaniem funkcji MD5). Ta metoda uwierzytelnienia jest nie polecana gdyż podatna jest między innymi na ataki typu man in the middle.

EAP-TLS (ang. Transport Level Security) - metoda ta koncentruje się na wykorzystaniu infrastruktury klucza publicznego (ang. PKI, Public Key Infrastructure) wraz z wykorzystaniem certyfikatów co oznacza, że od użytkownika nie jest wymagane hasło.

EAP-TTLS (ang. Tunneled TLS) - działanie tej metody oparte jest o wykorzystanie EAP-TLS. Metoda ta eliminuje po stronie użytkownika posiadanie certyfikatu co oznacza, że klient uwierzytelnienie wykonuje metodą tradycyjną przy użyciu loginu i swojego hasła.

EAP-PEAP (ang. Protected EAP) - alternatywna metoda uwierzytelnienia w stosunku do EAP-TTLS, szeroko stosowana w środowiskach opartych o produkty Microsoftu. W ramach tej metody wyróżnić możemy dwa sposoby jej realizowania: EAP-MSCHAPv2 (standard zdefiniowany przez Microsotf) oraz EAP-GTC (standard zdefiniowany przez CISCO). Metoda jest wspierana przez cała rodzinę produktów firmy Microsoft oraz MAC OS 10.3 lub wyżej.

W wpisie tym będziemy bazować na topologii sieciowej przedstawionej poniżej.

Klient (suplikant) podłączony jest z przełącznikiem (autentykator, klient serwera RADIUS) za pomocą portu f0/23, zaś przełącznik komunikację z serwerem RADIUS prowadzi za pomocą portu f0/24. Adres IP klienta to: 10.0.0.10 zaś adres IP serwera RADIUS został ustalony na 10.0.0.1. Host jak i serwer należą do domyślnie skonfigurowanej sieci VLAN1. Adres IP przełącznika to 10.0.0.254.

Rozpoczynamy od instalacji niezbędnych usług. Bazą jest serwer z zainstalowaną usługą Active Drirectory. W scenariuszu została użyta domena: firma.local zaś serwer pełniący rolę kontrolera domeny to host z zainstalowanym systemem Windows Serwer 2012 o nazwie WinServ01

Aby zainstalować nowe role w oknie Menedżer serwera wybieramy opcje Zarządzaj a następnie Dodaj role i funkcje bądź korzystamy z przycisku dostępnego w oknie menedżera: Dodaj role i funkcje.

Po zdecydowaniu się na jedną z proponowanych opcji naszym oczom ukarze się Kreator dodawania ról i funkcji. Kreator ten przeprowadzi Nas przez cały proces dodawania nowych ról.

Wyświetlone okno i zawarty w nim opis jest ekranem informacyjnym, wybieramy przycisk Dalej.

Kolejny krok to wybór typu instalacji - zaznaczamy Instalacja oparta na rolach lub oparta na funkcjach a następnie klikamy Dalej.

Po zdefiniowaniu typu instalacji przechodzimy do określenia serwera na którym instalacja nowych ról ma być przeprowadzona. Ponieważ celem nie jest dysk VHD tak więc z dostępnych opcji wybieramy: Wybierz serwer z puli serwerów a następnie wskazujemy jego nazwę.

Aby móc skonfigurować uwierzytelnienie oparte na protokole 802.1x musimy do już istniejących ról zainstalować dwie następne - Usługi certyfikatów Active Directory (ang. Active Directory Certificate Services)oraz Usługi zasad sieciowych i dostępu sieciowego (ang. Network Policy and Access Services)

Z listy dostępnych ról wybieramy te wspomniane powyżej. Zaznaczenie roli Usługi certyfikatów Active Directory spowoduje wyświetlenie monitu o dodaniu funkcji powiązanych z rolą. Aby przejść do następnego kroku wybieramy Dalej.

Te same działanie musimy wykonać po zaznaczeniu roli: Usługi zasad sieciowych i dostępu sieciowego.

Kolejny ekran: Wybieranie funkcji pozwala nam na zdefiniowanie funkcji dodatkowych (nie powiązanych z wybranymi rolami), które dodatkowo mogą być dodane do systemu. Klikamy Dalej.

Kolejnym oknem jest ekran informacyjny dotyczący roli Usługi certyfikatów Active Directory. Po zapoznaniu się z podstawowymi informacjami dotyczącymi instalowanej roli wybieramy Dalej.

W kolejnym już oknie określamy usługi jakie mają działać w ramach instalowanej roli. Z dostępnych opcji wybieramy Urząd certyfikacji.

Po określeniu usług roli usługi AD CS czas by zapoznać się z ogólnymi informacjami dotyczącymi roli Usługi zasad sieciowych i dostępu sieciowego. Aby przejść do kolejnego ekranu klikamy na przycisk Dalej.

Tak jak w przypadku roli Usługi certyfikatów Active Directory tak i w tym przypadku musimy zdefiniować usługi, które będą działały w ramach instalowanej roli - wybieramy Serwer zasad sieciowych (ang. Network Policy Server)

Ostatnim oknem jest ekran podsumowujący zdefiniowane ustawienia. Aby rozpocząć instalację ról wybieramy Zainstaluj.

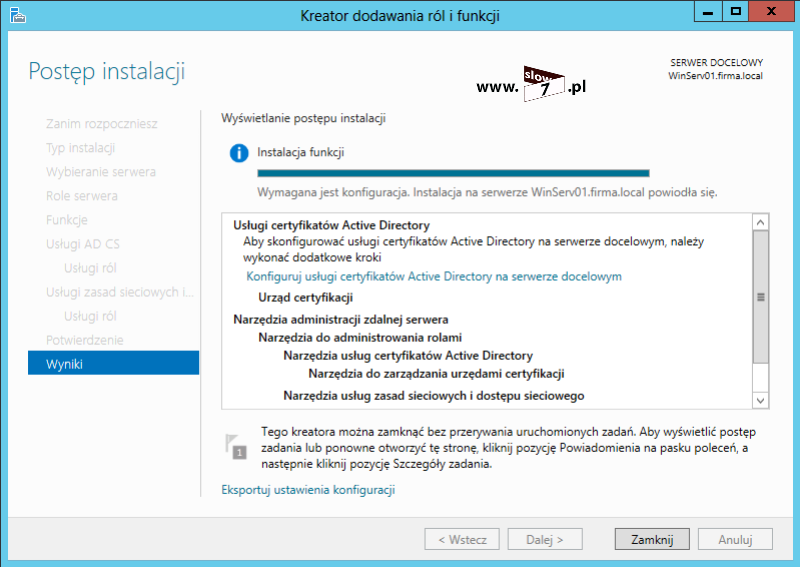

Po zatwierdzeniu wszystkich ustawień następuje instalacja ról.

Po poprawnej instalacji należy dodatkowo skonfigurować rolę Usługi certyfikatów AD. Aby przejść zdefiniować ustawienia roli klikamy na ikonę zdarzeń i w wyświetlonym oknie wybieramy Konfiguruj usługi certyfikatów AD …

Po kliknięciu na opcję zostanie uruchomiony kreator Konfiguracji usługi AD CS. Na pierwszym ekranie określamy poświadczenia użytkownika mającego prawo wykonać tę czynność czyli definiujemy konto administratora.

W kroku kolejnym określamy usługi, które będą podlegać konfiguracji. Dostępna jest tylko jedna usługa (Urząd certyfikacji) gdyż podczas procesu instalacji roli, tylko ta usługa została wybrana.

Na kolejnym ekranie należy określić typ urzędu certyfikacji. Ponieważ będziemy korzystać z usług domenowych AD zaznaczamy Urząd certyfikacji przedsiębiorstwa. Klikamy Dalej.

Nasz urząd certyfikacji jest pierwszą tego typu usługą w naszej sieci tak więc z dostępnych opcji wybieramy Główny urząd certyfikacji.

Po definicji opcji związanych z urzędem certyfikacji przechodzimy do wygenerowania klucza prywatnego, który będzie nam niezbędny do wystawiania certyfikatów dla klientów. Zaznaczamy Utwórz nowy klucz prywatny i przechodzimy Dalej.

Kolejne już okno to opcje związane z bezpieczeństwem klucza prywatnego. Określamy:

1 - dostawcę usług kryptograficznych - RSA#Microsoft Software Key Storage Provider,

2 - długość klucza - im dłuższy klucz tym bezpiecznej - optymalna wartość 2048,

3 - algorytm wyznaczania skrótu - możesz wybrać SHA256,

4 - zaznacz opcję: Zezwalaj na działania administratora podczas uzyskiwaniu dostępu do klucza prywatnego przez urząd certyfikacji.

Zaproponowana przez kreator nazwa urzędu certyfikacji może być oczywiście zmieniona jeśli zaś nie ma takiej potrzeby pozostawiamy nazwy domyślne.

Również okres ważności generowanych certyfikatów możemy pozostawić bez zmian.

Na następnym ekranie określamy lokalizację w której będą gromadzone informacje o wystawionych, odwołanych oraz wygasłych certyfikatach. Jeśli nie ma takiej potrzeby nie zmieniamy zaproponowanych wartości.

Ostatni ekran jest podsumowaniem. Jeśli zdefiniowane przez nas opcje są zgodne z naszymi oczekiwaniami wybieramy Konfiguruj.

Następuje stosowanie wybranych opcji, jeśli wszystko przebiegnie bez problemów zostaniemy o tym powiadomieni stosownym komunikatem. Jak widać poniżej konfiguracja usługi AD CS przebiegła prawidłowo.

Niezbędne usługi zostały zainstalowane przechodzimy do ich konfiguracji.

Ponieważ nasz serwer działa w oparciu o usługę Active Directory rozpoczniemy od utworzenia jednostki organizacyjnej (OU) gromadzącej wszystkich użytkowników.

Tworzenie jednostek organizacyjnych, grup oraz użytkowników było już opisywane ale by nie szukać opisu po wcześniejszych wpisach i by zachować ciągłość przeprowadzanej konfiguracji etap ten zilustrujemy odpowiednimi zrzutami.

Tworzymy jednostkę organizacyjną (za pomocą narzędzia Użytkownicy i komputery usługi AD):

1 - po kliknięciu PPM na nazwę domeny i wybraniu z menu kontekstowego opcji Nowy a następnie Jednostka organizacyjna,

2 - lub za pomocą ikony umieszczonej w górnej części okna.

W nowo otwartym oknie: Nowy obiekt - Jednostka organizacyjna określamy nazwę tworzonego obiektu: securityL2. Opcjonalnie możemy zaznaczyć opcję Chroń kontener przed przypadkowym usunięciem. Zaznaczenie opcji uchroni Nas przed przypadkowym usunięciem kontenera.

Po utworzeniu OU definiujemy konto użytkownika. Podobnie jak tworzyliśmy jednostkę organizacyjną tak i w tym przypadku możemy skorzystać z menu kontekstowego (punkt 1) bądź ikony (punkt 2).

W oknie Nowy obiekt - Użytkownik określamy podstawowe dane tworzonego konta (Imię, Nazwisko, Inicjały oraz nazwę logowania) wraz z hasłem. W dalszym opisie będziemy posługiwali się kontem użytkownika, którego nazwa logowania została ustalona na: jankow

Po utworzeniu konta użytkownika dodatkowo tworzymy grupę. I tu również obowiązują te same zasady co w przypadku jednostki organizacyjnej oraz konta.

Po wywołaniu okna Nowy obiekt - Grupa określamy nazwę grupy: securityL2grupa Zaproponowane opcje grupy tj. zakres grupy (globalny) oraz typ grupy (zabezpieczenia) pozostawiamy bez zmian.

Po utworzeniu wszystkich niezbędnych kontenerów ostatnią czynnością jaką musimy wykonać to przypisanie utworzonego konta do grupy. Aby przypisać konto użytkownika: jankow do grupy: securityL2grupa zaznaczamy użytkownika z menu kontekstowego wybieramy opcję Dodaj do grupy…

W oknie Wybieranie: Grupy w polu Wprowadź nazwy obiektów do wybrania definiujemy nazwę grupy, której członkiem ma stać się użytkownik. Oczywiście wpisujemy: securityL2grupa

Poprawność przeprowadzonych działań możemy zweryfikować poprzez wybranie opcji Właściwości grupy i sprawdzeniu na karcie Członkowie kont przypisanych do tej grupy. Jak widać poniżej użytkownik Jan Kowalski należy do grupy securityL2grupa.

Karty tej w połączeniu z przyciskiem Dodaj również możemy użyć do przeprowadzenia operacji przypisania kont użytkowników do danej grupy.

Mamy już zdefiniowanego użytkownika, który będzie uprawniony do korzystania z naszej sieci ale by użytkownik ten mógł wykonać operację podłączenia do sieci trzeba jeszcze skonfigurować serwer uwierzytelniający (w naszym wypadku serwer RADIUS).

Odpowiednia z ról została zainstalowana wcześniej przejdźmy zatem do jej konfiguracji. Po uruchomieniu Menedżera serwera z opcji dostępnych w prawym górnym rogu wybieramy Narzędzia a następnie Serwer zasad sieciowych (punkt 1). Po uruchomieniu okna konfigurującego serwer jeśli jeszcze nie autoryzowaliśmy go w usłudze Active Directory wybieramy z menu opcje Akcja a następnie Zarejestruj serwer w usłudze Active Directory (punkt 2). Aby dokończyć rejestrację na postawione pytanie odpowiadamy wybierając przycisk OK (punkt 3).

Do dokonanej autoryzacji z dostępnych gałęzi zaznaczamy Serwer zasad sieciowych (Lokalny) - punkt 1 a następnie w oknie opcji serwera w sekcji Konfiguracja standardowa z rozwijanej listy wybieramy scenariusz konfiguracji o nazwie: Serwer usługi RADIUS na potrzeby bezprzewodowych i przewodowych połączeń 802.1X (punkt 2). Po wyborze scenariusza konfiguracji celem jego uruchomienia klikamy na link: Skonfiguruj połączenia 802.1X (punkt 3).

Wybranie linku spowoduje uruchomienia kreatora, który przeprowadzi Nas przez cały proces wdrożenia protokołu 802.1x.

W pierwszym kroku należy podjąć decyzję o wyborze typu połącznia. Ponieważ scenariusz zakłada zabezpieczenie sieci przewodowej z dostępnych opcji wybieramy Bezpieczne połączenia przewodowe (Ethernet) - punkt 1, po dokonaniu wyboru określamy nazwę tworzonej zasady (punkt 2). Jeśli odpowiada Nam ta domyślnie zaproponowana klikamy Dalej.

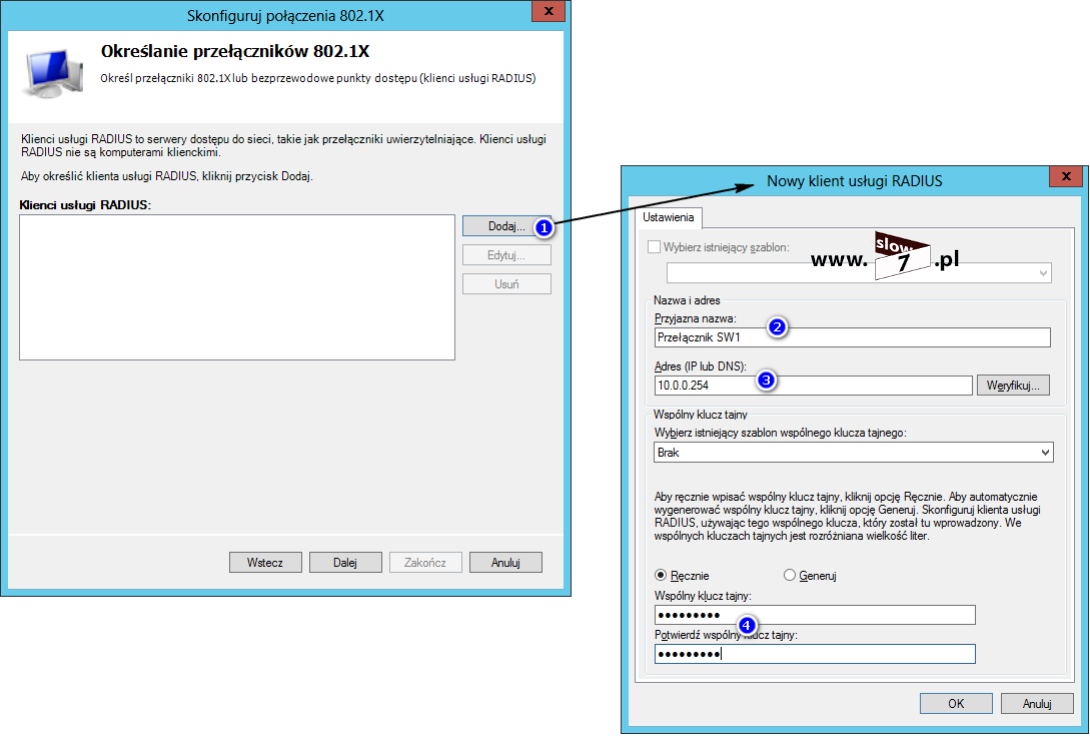

Kolejny etap do określenie urządzeń, które będą pełnić rolę klienta serwera RADIUS (autentykator).

Aby zdefiniować urządzenie należy kliknąć na przycisk Dodaj (punkt 1). Po wybraniu opcji zostanie wyświetlone dodatkowe okno: Nowy klient usługi RADIUS za pomocą, którego określimy przyjazną nazwę urządzenia (punkt 2), jego adres IP (punkt 3) oraz zdefiniujemy wspólny klucz tajny, który posłuży Nam do zabezpieczenia połączenia pomiędzy klientem a serwerem RADIUS (punkt 4). Wprowadzony klucz oczywiście zapamiętujemy, gdyż potrzebny będzie Nam podczas przeprowadzania konfiguracji przełącznika. Wartość klucza została ustalona na: cisco1234

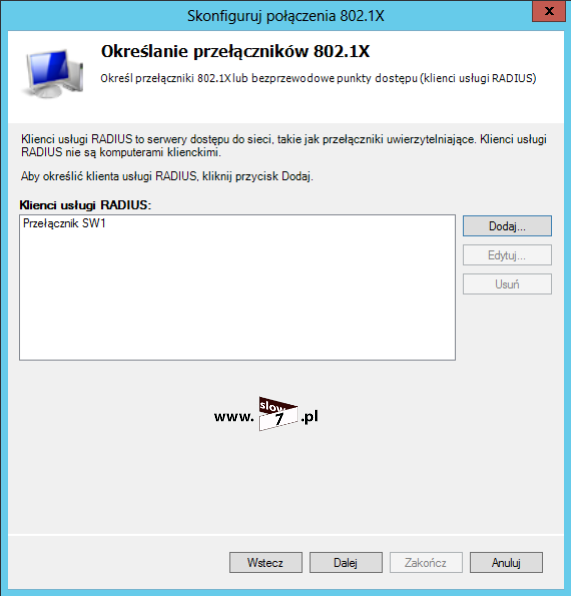

O zatwierdzeniu wprowadzonych ustawień zatwierdzamy je klawiszem OK. Przełącznik powinien pojawić się nam na liście Klienci usługi RADIUS. Oczywiście jeśli mamy więcej urządzeń możemy je kolejno dodać jeśli nie przechodzimy Dalej.

Po dodaniu urządzenia, które będzie pełniło rolę klienta serwera RADIUS czas by ustalić opcje związane z jego uwierzytelnieniem. Na karcie Konfigurowanie metody uwierzytelnienia z dostępnej listy protokołów wybieramy: Microsoft: Chroniony protokół EAP (PEAP) i klikamy Konfiguruj (punkt 1).

Na nowo wyświetlonej karcie Edytowanie właściwości chronionego protokołu EAP określamy certyfikat, który będzie użyty do potwierdzenia tożsamości serwera (punkt 2) oraz w sekcji Typ protokołu EAP zaznaczamy Bezpieczne hasło (EAP-MSCHAP v2) - punkt 3.

Z dodatkowych opcji na które mamy wpływ to: określenie liczby ponownych prób uwierzytelnienia oraz zezwolenie klientowi na zmianę hasła w przypadku jego wygaśnięcia. Opcje dostępne są po wybraniu opcji Edytuj.

Po zatwierdzeniu całej konfiguracji związanej z uwierzytelnieniem wybieramy Dalej.

Następne okno kreatora: Określenie grup użytkowników posłuży nam do zdefiniowania kont użytkowników, które będą podlegać działaniu protokołu 802.1X. W oknie tym definiujemy grupę, której użytkownicy będą musieli się uwierzytelnić. W naszym scenariuszu jest to grupa: securityL2group

Po definicji grupy (bądź grup) kolejną kartą kreatora jest okno: Konfigurowanie elementów kontroli ruchu w sieci na karcie tej mamy możliwość zdefiniowania zaawansowanych ustawień związanych między innymi z użyciem sieci VLAN i list kontroli dostępu (ACL). Ponieważ w naszym scenariuszu nie korzystamy z tych mechanizmów wybieramy przycisk Dalej.

Ostatnia karta jest ekranem podsumowującym.

Aby uzyskać bardzo szczegółowe informacje na temat ustawień, które zostaną zastosowane wybierz link: Szczegóły konfiguracji. Po wyborze odnośnika zostanie wyświetlona strona na której zebrane zostaną wszystkie ustawienia. Aby zapisać ustawienia i zamknąć kreatora należy kliknąć przycisk Zakończ.

Po przeprowadzeniu konfiguracji przełącznik zostanie dodany do serwera RADIUS. Gdybyśmy chcieli zmienić ustawienia zdefiniowane podczas dodawania nowego klienta należy przejść do gałęzi Klienci usługi RADIUS. Kliknięcie PPM na dany obiekt i wybranie Właściwości spowoduje uruchomienie okna w którym będziemy mogli dokonać korekty konfiguracji.

Dostępne są również opcje:

- Wyłącz - zaznaczenie spowoduje wyłączenie klienta usługi RADIUS lecz bez jego usunięcia,

- Zmień nazwę - zmiana nazwy klienta usługi RADIUS,

- Usuń - usunięcie klienta usługi RADIUS,

- Zapisz jako szablon - wszystkie ustawienia klienta zostają zapisane do szablonu, który możemy wykorzystać podczas tworzenia innych klientów usługi RADIUS (przydatne gdy należy utworzyć kilku klientów z tym samym zestawem opcji).

Aby nasz przełącznik mógł poprawnie komunikować się z serwerem RADIUS konieczne jest uaktywnienie jeszcze jednej opcji związanej z określeniem typu łącza, które będzie wykorzystywane do przesyłania niezbędnych danych. Aby zdefiniować typ użytego łącza w oknie Serwera zasad sieciowych należy przejść do gałęzi Zasady sieciowe a następnie wskazać utworzoną zasadę (w scenariuszu przyjęliśmy nazwę domyślną czyli Bezpieczne połączenie przewodowe (Ethernet)) i wyświetlić jej Właściwości. W nowo otwartym oknie przechodzimy do grupy opcji związanych z Typ portu serwera dostępu do sieci a następnie z dostępnych ustawień wybieramy Ethernet.

Serwer RADIUS został skonfigurowany kolejnym etapem jest konfiguracja przełącznika. Przykład konfiguracji przeprowadziłem na przełączniku CISCO Catalyst 2960 oraz CISCO Catalyst 3560 w obu przypadkach konfiguracja przebiegła w ten sam sposób a użyte modele przełączników poprawnie współpracowały z serwerem RADIUS.

Konfiguracja przełącznika przebiega w dwóch etapach pierwszym jest globalne skonfigurowanie obsługi protokołu 802.1x drugim zaś wskazanie interfejsów, które protokół ten mają obsługiwać.

Aby switch mógł pełnić rolę klienta serwera RADIUS (autentykator) należy wydać następujące polecenia:

1 - aaa new-model - włączenie modelu AAA (więcej w artykule: Dostęp zdalny oraz prawa użytkownika w urządzeniach CISCO),

2 - aaa authentication dot1x default group radius - włączenie uwierzytelnienia RADIUS,

3 - aaa authorization network default group radius - włączenie autoryzacji RADIUS

4 - dot1x system-auth-control - uruchomienie wykorzystania protokołu 802.1x,

5 - radius-server host <adres_IP> auth-port <numer_portu> acct-port <numer_portu> key <klucz> - określenie adresu IP serwera RADIUS wraz z definicją użytych portów oraz klucza, który ustaliłeś podczas konfiguracji serwera RADIUS (serwer RADIUS i jego konfiguracja szerzej została opisana w wpisie: Windows Server 2012 - Serwer RADIUS).

Konfigurację globalną mamy za sobą czas by zdefiniować port przełącznika. W scenariuszu interfejsem do którego podłączony jest klient jest port f0/23 tak więc konfiguracji będzie podlegać właśnie ten interfejs. Po przejściu do trybu konfiguracji interfejsu wydajemy polecenie: swichport mode access Wydanie polecenia ustawia interfejs w trybie dostępu (ang. access, tryb ten przeznaczony jest dla klientów końcowych). Użycie komendy: dot1x port-control auto uruchamia uwierzytelnienie. Wydanie polecenia jak widać po analizie zrzutu zamieszczonego poniżej jest możliwe tylko po uprzednim ustawieniu interfejsu do pracy w trybie access.

Oba etapy konfiguracji przełącznika zostały wykonane - idziemy dalej.

Serwer RADIUS oraz przełącznik Cisco zostały skonfigurowane czas przejść do ostatniego elementu tej układanki czyli klienta.

Aby klient mógł skorzystać z łączności opartej o protokół 802.1x należy w pierwszej kolejności włączyć usługę: Automatyczna konfiguracja sieci przewodowej (dot3svc, Wired AutoConfig), która domyślnie nie jest uruchamiana.

Aby włączyć wykorzystanie protokołu 802.1x uruchamiamy kartę Usługi i z dostępnej listy odszukujemy interesującą Nas usługę. Po wybraniu jej Właściwości klikamy na przycisk Uruchom. Aby usługa uruchamiała się wraz z systemem należy zmienić Typ uruchomienia - z opcji Ręczny na Automatyczny. Aby wymusić automatyczne uruchamianie usługi w wierszu linii poleceń możesz wydać polecenie: sc config dot3svc start= auto

Po poprawnym uruchomieniu usługi w Właściwościach połączenia pojawi się nowa zakładka - Uwierzytelnienie.

Po przejściu na wspomnianą zakładkę należy wykonać następujące czynności:

1 - zaznaczyć opcję Włącz uwierzytelnienie metodą IEEE 802.1X,

2 - z listy dostępnych metod uwierzytelnienia wybrać Microsoft: Chroniony protokół EAP (PEAP)

Dodatkowo na karcie tej możesz skonfigurować zapamiętanie wprowadzonych poświadczeń oraz czy możliwy jest powrót do nieautoryzowanego dostępu do sieci.

Po uaktywnieniu uwierzytelnienia metodą 802.1x wybierz przycisk Ustawienia. Wybranie przycisku spowoduje uaktywnienie karty: Właściwości chronionego protokołu EAP. Na karcie tej odznacz wszystkie pola a z dostępnej listy wybierz: Bezpieczne hasło (EAP-MSCHAP v2)

Po wybraniu przycisku Konfiguruj będzie możliwość włączenia automatycznego użycia nazwy logowania i hasła.

Po określeniu wszystkich ustawień powracamy do okna Właściwości połączenia sieciowego gdzie na karcie Uwierzytelnienie wybieramy przycisk Ustawienia dodatkowe. W nowo otwartym oknie Ustawienia zaawansowane po zaznaczeniu pola Określ tryb uwierzytelnienia pozastawiamy pozycję domyślną i zalecaną czyli Uwierzytelnienie użytkownika lub komputera. Użycie przycisku Zapisz poświadczenia da Nam możliwość zdefiniowania loginu i hasła, które zostaną użyte podczas procesu uwierzytelniania.

Wszystkie czynności konfiguracyjne zostały przeprowadzone czas zatem sprawdzić ich efekt - Czy uda nam się połączyć z chronioną siecią za pomocą protokołu 802.1?

Komputer klienta został podłączony do portu przełącznika. Po krótkiej chwili powinien pojawić się komunikat: Do połączenia się z siecią są wymagane dodatkowe informacje

Na komunikat ten oczywiście należy kliknąć. Pojawi się okno zabezpieczeń systemu Windows w którym to należy wpisać poświadczenia użytkownika mogącego połączyć się z siecią. W naszym scenariuszu użytkownikiem tym jest: jankow (jeśli wystąpi problem z uwierzytelnieniem przed nazwą użytkownika umieść nazwę domeny np. firma\jankow).

Po wpisaniu prawidłowych danych powinno udać się Nam nawiązać połączenie z siecią.

Weryfikację nawiązanego połączenia możemy dokonać na serwerze poprzez wybranie w Menedżer serwera opcji Ochrona dostępu do sieci. W sekcji Zdarzenia powinna pojawić się informacja o nawiązaniu połączenia z chronioną siecią przez użytkownika jankow. Zdarzenia o charakterze informacyjnym domyślnie nie są włączone tak więc nie zapomnij o uaktywnieniu pokazywania tego typu zdarzeń.

Dodatkowo przebieg procesu ustanawiania połączenia możemy obserwować na samym przełączniku dzięki zastosowaniu polecenia: debug dot1x <parametr>

Dostępne parametry:

- all - wyświetla wszystkie wiadomości związane z protokołem 802.1x

- errors - wiadomości związane z napotkanymi błędami,

- events - zdarzenia dotyczące działania protokołu 802.1x,

- packets - komunikaty pakietów wysyłanych/otrzymywanych w ramach działania usługi,

- registry - wiadomości rejestru,

- state-machine - komunikat związane ze stanem urządzenia w kontekście działania protokołu 802.1x

Poniżej przykład włączonego procesu debugowania działającego na przełączniku w oparciu o polecenie: debug dot1x state-machine Jak można zauważyć zrzut uwidacznia poprawne przeprowadzenie procesu autoryzacji dla portu f0/23.

Stan wymienianych informacji możemy także obserwować w trakcie procesu przechwytywania pakietów. I tu również jak na dłoni widać iż cała czynność związana z uzyskaniem dostępu do chronionej sieci przebiegła prawidłowo.

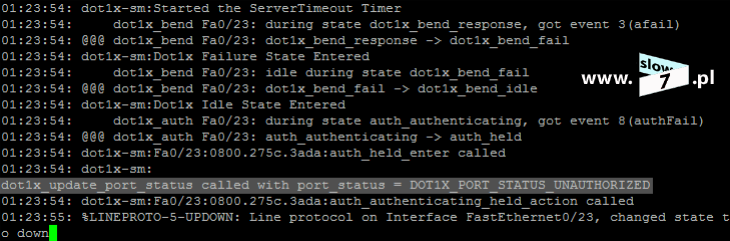

Jeśli podczas nawiązywania połączenia wystąpią błędy stosowna informacja o ich stanie zostanie Nam oczywiście przekazana. Poniżej przykład uzyskanych informacji (ponownie dzięki wydaniu polecenia: debug dot1x state-machine) w sytuacji w której błędnie zostały wprowadzone poświadczenia. Port f0/23 przełącznika nie został autoryzowany.

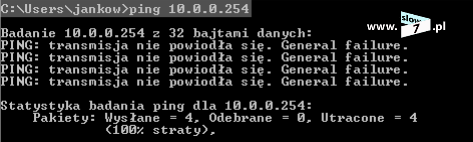

Brak uwierzytelnienia uniemożliwia Nam przeprowadzenie jakiejkolwiek komunikacji - test ping z wykorzystaniem adresu IP przełącznika kończy się niepowodzeniem.

Oczywiście podczas przeprowadzanej konfiguracji coś może pójść nie tak i okaże się, że finał Naszych starań kończy się niepowodzeniem czyli brakiem możliwości uwierzytelnienia. Przyczyn niepowodzenia dokonania poprawnej autoryzacji może być wiele - błąd w konfiguracji serwera bądź klienta lecz również przyczyną problemów może być sam przełącznik.

Aby zweryfikować stan portu możemy posłużyć się poleceniem: show interfaces <interfejs_numer>. W przypadku braku poprawnie zestawionego połączenia przy stanie portu pojawi się wpis: notconnect (dioda kontrolna na switchu jest wyłączona).

Jeśli zaś połączenie jest nawiązane interfejs pracuje w stanie: up - dioda informująca o włączeniu interfejsu jest zapalona dodatkowo wpis: connected potwierdza zestawienie połączenia.

Stan interfejsu możemy również sprawdzić za pomocą polecenia: show dot1x all Po wydaniu polecenia uzyskamy informacje o wszystkich interfejsach, które w danej chwili do przesyłania danych wykorzystują protokół 802.1x. Jeśli interesuje się stan konkretnego interfejsu wydaj polecenie: show dot1x interface <interfejs_numer>

Statystyki danego portu poznasz po wydaniu komendy: show dot1x statistics interface <interfejs_numer>

Przy rozwiązywaniu problemów z protokołem 802.1x pomóc nam może polecenie: debug aaa authentication informujące Nas o stanie procesu uwierzytelnienia. Poniżej przykład w którym użytkownik jankow uzyskuje dostęp do chronionej sieci (część informacji).

Sprawdzenie przebiegu procesu autoryzacji dokonasz za pomocą komendy: debug aaa authorization

Komunikację przełącznika z serwerem RADIUS możesz zweryfikować po wydaniu polecenia: show radius statistics

Jeśli interesują Cię bardziej dokładne informacje posłuż się poleceniem: debug radius

I w temacie użycia protokołu 802.1x byłoby tyle. Oczywiście wpis ten tematu nie wyczerpuje gdyż przedstawiony sposób wykorzystania protokołu 802.1x jest jednym z wielu a przedstawione rozwiązanie opisuje tylko te najczęściej wybierane.

BIBLIOGRAFIA:

A simple wired 802.1X lab - PacketLife.net

Windows 2012 Domain Controller 802.1x Authentication Radius Cisco Part 1 - YouTube

Windows 2012 Domain Controller 802.1x Authentication Radius Cisco Part 2 - YouTube

Komentarze

Pokazane zostało jak podłączyć się do sieci będąc już zalogowanym na swoje konto w Windows.

Jak wygląda sytuacja gdy łączymy się do takiej sieci ale nie jesteśmy zalogowani do komputera? Musimy być w jakiejś sieci by podać poświadczenia np do AD (ekran logowania Windows), co w przypadku wygaśnięcia hasła? Czy przed zalogowaniem możemy podać poświadczenia do sieci tak jak to jest np w przypadku Wi-Fi?