Mianem sieci VLAN (ang. Virtual LAN) określamy sieci wirtualne, które zostały wyodrębnione z sieci fizycznej. Oznacza to, że dzięki użyciu mechanizmów oznaczania przynależności portu przełącznika do danej sieci VLAN przy wykorzystaniu jednego przełącznika jesteśmy w stanie stworzyć zbiory sieci, pomiędzy, którymi ruch sieciowy będzie niemożliwy.

By bardziej przybliżyć ideę sieci VLAN najlepiej posłużyć się przykładem. Spójrz czytelniku na topologię poniżej.

W przedstawionej topologii w dwóch połączonych ze sobą przełącznikach wydzielono dwie odrębne sieci VLAN o identyfikatorach 10 oraz 20. Poprzez zdefiniowanie na każdym z przełączników sieci VLAN oraz przypisaniu portów przełącznika do tych sieci uzyskano dwie odrębne wirtualne sieci pomiędzy, którymi wymiana informacji nie będzie zachodzić. Oznacza to, że komunikacja będzie zapewniona tylko w obrębie danego VLAN-u. Host PC1 będzie mógł skomunikować się z hostem PC3 ponieważ należą do tego samego VLAN-u ale już nie z hostem PC2 oraz PC4 (inny VLAN). Analogicznie swobodna wymiana pakietów będzie mogła zachodzić pomiędzy hostem PC2 oraz PC4 ale już nie z hostem PC1 oraz PC3.

Dzięki wykorzystaniu VLAN-ów mamy zapewnioną możliwość grupowania urządzeń w zbiory co do których są stosowane np. te same zasady bezpieczeństwa dodatkowo mechanizm ten zapewnia nam ograniczenie rozgłoszeń gdyż każda sieć VLAN jest odrębną domeną rozgłoszeniową (broadcast jest ograniczony do VLAN-u). Oznacza to, że w przypadku wysłania rozgłoszenia np. poprzez komputer PC1 trafi ono tylko do komputera PC3 ponieważ jednostki te należą do tej samej sieci VLAN.

Oznakowanie ramek czyli określenie przynależności do danego VLAN-u jest wykonywane na przełączniku, oznacza to że ramki, które są wysyłane z danego hosta w pierwszej fazie są ramkami nieoznakowanymi dopiero przełącznik wykonuje operację przypisania ramki do danej sieci VLAN. Oznakowanie ramek następuje poprzez dodanie do ramki odpowiedniego TAG-u który to zawiera identyfikator sieci VLAN. Oznakowanie ramek jest wykonane w zależności od użytego protokołu ale o tym szerzej Czytelniku dowiesz się w dalszej części wpisu. Przełącznik CISCO może obsłużyć maksymalnie 4096 różnych sieci VLAN.

Podczas konfiguracji sieci VLAN przyjmuje się (jest to dobrą praktyką), że komputery tworzące dany VLAN należą do jednej podsieci bądź inaczej znajdują się w sieci o zgodnej adresacji IP. Myślę, że rysunek poniżej najlepiej to zobrazuje.

Adresacja IP sieci VLAN została tak dobrana, że w sieci VLAN10 obowiązują adresy IP przynależne do sieci 10.0.0.0/24 natomiast w sieci VLAN20 obowiązują adresy z puli sieci 10.0.1.0/24

Po tym wstępie teoretycznym czas przejść do konkretów i skupić się na jakiś przykładach. Zaczniemy od prostego ćwiczenia z jednym przełącznikiem na którym to spróbujemy skonfigurować sieci VLAN. Topologia do tego ćwiczenia została przedstawiona na rysunku poniżej.

Po podłączeniu i skonfigurowaniu hostów oraz uruchomieniu switcha sprawdźmy czy możliwa jest komunikacja pomiędzy nimi. Test wykonujemy z komputera PC 1. Komputery należą do tej samej przestrzeni adresowej (sieć 192.168.0.0/24) tak więc test ping powinien zakończyć się sukcesem. Jak widzimy na rysunku poniżej też tak się stało i komunikacja pomiędzy komputerami jest możliwa.

Łączność pomiędzy urządzeniami bez żadnej dodatkowej konfiguracji przełącznika jest możliwa ponieważ domyślnie wszystkie porty przełącznika są przypisane do tej samej sieci VLAN o numerze 1. Te domyślne ustawienie powoduje, że nie ważne do jakiego portu zostanie podpięty host, będzie on mógł prowadzić komunikacje z innymi urządzeniami podłączonymi do przełącznika.

Przynależność poszczególnych portów przełącznika do konkretnych sieci VLAN oraz listę skonfigurowanych sieci VLAN (nazwę sieci oraz jej identyfikator a także status sieci) sprawdzimy po wydaniu polecenia: show vlan Po analizie uzyskanych wyników potwierdza się to co napisałem ciut wyżej – wszystkie porty przełącznika znajdują się w domyślnej sieci VLAN o identyfikatorze 1.

Dodatkowo po wydaniu polecenia uzyskamy informację o nazwie sieci VLAN (jeśli takowa została ustalona) oraz o jej statusie.

Na przełączniku domyślnie oprócz VLAN-u o identyfikatorze 1 istnieją jeszcze cztery dodatkowe sieci VLAN (numery od 1002 do 1005), sieci te są nieaktywne a zastosowanie ich obejmuje protokoły używane dawniej (FDDI oraz Token Ring).

Jak już jesteśmy przy identyfikatorach sieci VLAN to wypadałoby podać jeszcze kilka dodatkowych informacji. A mianowicie identyfikatory sieci możemy przyznawać z dwóch zakresów:

pierwszy zakres obejmuje identyfikatory VLAN z przedziału od 1 do 1005 i przedział ten określany jest jako standardowy bądź normalny. Informacja o identyfikatorach jest zapisywana w pliku bazy danych o nazwie vlan.dat Miejsce przechowywania tego pliku to pamięć flash. Z przedziałem tym mocno jest powiązane działanie protokołu VTP (ang. VLAN Trunking Protocol) odpowiedzialnego za zarządzanie sieciami VLAN, ponieważ protokół ten może wykorzystywać tylko sieci VLAN, których identyfikatory należą do przedziału standardowego. Protokołem tym w tym wpisie zajmować się nie będziemy ale sposób jego działania opiszę w kolejnym artykule.

drugi zakres to tzw. zakres rozszerzony i obejmuje identyfikatory z przedziału od 1006 do 4094. Funkcjonalność sieci VLAN wykorzystujących identyfikatory z tego przedziału jest mniejsza niż sieci VLAN z zakresu normalnego a dodatkowo wspomniany już protokół VTP z sieci VLAN skonfigurowanych przy pomocy identyfikatorów z tego zakresu korzystać nie może. Informacja o tych sieciach jest zapisywana w konfiguracji bieżącej przełącznika.

Polecenie: show vlan w swoich wynikach zawiera również statystyki poszczególnych sieci VLAN tak więc aby trochę ograniczyć ilość otrzymanych danych możemy skorzystać z polecenia: show vlan brief

Tak więc spróbujmy zmienić ten stan rzeczy i stwórzmy dwie sieci VLAN. Pierwsza sieć o identyfikatorze 10 i nazwie student druga zaś będzie miała ustalony identyfikator 20 i będzie nazywać się admin.

Tworzenie sieci VLAN rozpoczynamy od przejścia do trybu konfiguracji globalnej i następnie wydaniu polecenia: vlan <id_vlan> następnie już w trybie konfiguracji sieci VLAN z pomocą polecenia: name <nazwa> określamy nazwę tworzonej sieci. W przypadku pominięcia kroku nadania nazwy sieci VLAN, sieć przyjmie domyślną nazwę np. sieć VLAN 10 zostanie zdefiniowana jako VLAN0010.

Utworzenie sieci VLAN to dopiero pierwszy krok a następną czynnością jaką musimy wykonać to przypisanie interfejsów przełącznika do utworzonych VLAN-ów. Wydanie polecenia: show vlan brief uwidoczni nowe sieci VLAN ale jak widać poniżej nadal wszystkie interfejsy są przypisane do domyślnego VLAN-u 1.

Status i przynależność interfejsu możemy również sprawdzić za pomocą polecenia: show interfaces <nazwa_interfejsu> status - interfejs f0/6 należy do VLAN-u 1.

Polecenie: show interfeces <nazwa_interfejsu> switchport również pozwoli nam uzyskać informację o przynależności danego interfejsu do konkretnego VLAN-u.

Przejdźmy zatem do kroku drugiego i przypiszmy interfejsy przełącznika do odpowiednich sieci VLAN. Aby wykonać tą operację musimy posłużyć się poleceniem: switchport access vlan <id_VLAN> ale zanim wydamy to polecenie za pomocą komendy: switchport mode access ustawiamy tryb pracy portu na access. Poniżej na zrzucie przypisanie interfejsu f0/6 do sieci VLAN 10 (student) oraz przypisanie interfejsu f0/18 do sieci VLAN 20 (admin)

Po wykonaniu przypisania interfejsów do sieci VLAN sprawdźmy efekt przeprowadzonej konfiguracji. Wydanie polecenia: show vlan brief uwidoczni stan przypisania interfejsów. Jak widać stan przypisania jest zgodny z przeprowadzoną konfiguracją tzn. interfejs f0/6 jest przypisany do sieci VLAN 10 natomiast interfejs f0/18 do sieci VLAN 18.

Informacje uzyskane po wydaniu polecenie: show interfaces <interfejs> status są tożsame z wynikami uzyskanymi powyżej.

Również polecenie: show interfaces <interfejs> switchport potwierdza fakt przynależności interfejsów do zdefiniowanych sieci VLAN (na przykładzie interfejsu f0/6).

Aby sprawdzić statystyki sieci VLAN ale również listę portów przynależnych do danej sieci VLAN możemy posłużyć się jeszcze jednym poleceniem a mianowicie: show vlan id <id_VLAN> Poniżej sprawdzenie stanu sieci VLAN o identyfikatorze 10 oraz 20.

Aby odwołać się do nazwy sieci VLAN wydaj polecenie: show vlan name <nazwa_VLAN>

Po przeprowadzeniu przypisania interfejsów przełącznika do sieci VLAN sprawdźmy czy jest możliwa komunikacja pomiędzy hostami podłączonymi do tych interfejsów. Jak widać poniżej i czego można było się spodziewać komunikacja jest niemożliwa. Brak komunikacji spowodowany jest przynależnością hostów do różnych sieci VLAN.

Aby zmienić ten stan rzeczy i spowodować przywrócenie łączności musimy hosty umieścić w tej samej sieci VLAN. Poniżej na zrzucie host PC2 (a raczej interfejs f0/18 przełącznika do którego host jest podpięty) został usunięty z sieci VLAN 20 (admin) i przypisany do sieci VLAN 10 (student). Usunięcie przypisania interfejsu przełącznika do sieci VLAN realizujemy za pomocą polecenia: no switchport access vlan <id_VLAN> Przynależność portów do sieci VLAN została zweryfikowana za pomocą polecenia: show vlan brief

Po dokonanej modyfikacji łączność pomiędzy hostami została przywrócona - oba hosty są w tej samej sieci VLAN.

Urozmaićmy teraz nasz scenariusz i do topologii sieci dodajmy jeszcze jeden switch. Schemat sieci przyjmie następującą postać:

W pierwszej kolejności zacznijmy od konfiguracji switcha S2 i za pomocą znanych nam już poleceń utwórzmy nowy VLAN o identyfikatorze 10 oraz nazwie student. Do nowego utworzonego VLAN-u przypiszmy dwa interfejsy przełącznika f0/11 oraz f0/18. Jak widać poniżej VLAN 10 został utworzony a interfejsy są do niego przypisane.

Co nie było jeszcze powiedziane fakt przypisania interfejsów do VLAN-u możemy również zweryfikować przeglądając konfigurację bieżącą przełącznika.

Po dokonaniu konfiguracji przełącznika sprawdźmy czy hosty PC2 oraz PC3 mogą prowadzić ze sobą komunikację. Analiza poniższego zrzutu utwierdza nas w przekonaniu, że łączność pomiędzy komputerami jest możliwa (ping z komputera PC2 do PC3 kończy się sukcesem).

Część zadani mamy wykonane przełącznik S2 jest skonfigurowany tak więc przejdźmy do konfiguracji switcha S1. Na przełączniku tym również zostaje utworzony VLAN o identyfikatorze 10 oraz nazwie student. Do VLAN-u tego zostaje przypisany interfejs f0/6 przełącznika S1.

Po przeprowadzonej konfiguracji switcha S1 sprawdźmy czy możliwe jest skomunikowanie się hosta PC1 z np. hostem PC2. Przeprowadzony test (rysunek poniżej) kończy się niepowodzeniem.

W naszym scenariuszu host PC1 oraz host PC2 są połączone do różnych przełączników lecz należą do tej samej sieci VLAN. Przełączniki S1 oraz S2 są ze sobą połączone poprzez interfejsy f0/1 ale fakt zestawienia fizycznego połączenia pomiędzy interfejsami nie gwarantuje nam zapewnienia komunikacji pomiędzy VLAN-ami utworzonymi na tych przełącznikach.

Aby rozwiązać ten problem mamy do dyspozycji dwa rozwiązania – pierwsze z nich polega na dodaniu interfejsów f0/1 obu przełączników do sieci VLAN 10. Wykonanie tej operacji spowoduje, że łączność pomiędzy hostem PC1 a PC2 będzie możliwa. W naszym scenariuszu mamy skonfigurowaną tylko jedną sieć VLAN tak więc aby móc przesłać pakiety w obrębie jednego VLAN-u rozłożonego na dwóch przełącznikach musimy wykorzystać po jednym interfejsie na każdym z przełączników. Utworzone w ten sposób połącznie będzie odpowiedzialne za przesłanie ramek należących tylko do sieci VLAN 10. Lecz tu rodzi się pytanie - Co stanie się w sytuacji w której będziemy musieli pomiędzy przełącznikami przesyłać ruch należący np. do czterech VLAN-ów? Wybierając te rozwiązanie, pomiędzy przełącznikami będziemy musieli ustanowić cztery odrębne połączenia (zostanie wykorzystane 8 portów - po 4 ma każdym z przełączników), które będą odpowiedzialne za przesłanie danych w obrębie danego VLAN-u – każde z połączeń będzie odpowiedzialne za przesłanie danych należących tylko do jednego z VLAN-u. Myślę, że najlepiej zagadnienie te wyjaśni rysunek poniżej.

Decydując się na te rozwiązanie szybko dojdziemy do wniosku, że każde utworzenie sieci VLAN powoduje potrzebę zestawienia nowego łącza, które będzie odpowiedzialne za przesłanie danych pomiędzy przełącznikami. Rozwiązanie te nie jest efektywne gdyż wykorzystuje zbyt dużą liczbę portów przełącznika a dołożenie kolejnego switcha spowoduje dalsze zwiększenie puli wykorzystywanych interfejsów.

Drugim rozwiązaniem bardziej korzystnym ze względu na ilość zestawianych połączeń pomiędzy switchami jest użycie tylko jednego łącza, które będzie odpowiedzialne za przesłanie danych należących do wszystkich VLAN-ów. Pomiędzy przełącznikami jest tworzone tzw. połączenie magistrali bądź w terminologii CISCO połączenie trunk. Koncepcja tego rozwiązania została przedstawiona poniżej.

Uzbrojeni w tą wiedzę spróbujmy zatem pomiędzy przełącznikiem S1 oraz S2 ustanowić połączenie magistrali tak aby możliwe stało się przesłanie ramek należących do sieci VLAN 10. Połączenie trunk będzie tworzone na interfejsach f0/1 przełącznika S1 oraz S2.

Konfigurację rozpoczynamy od przejścia do konfiguracji interfejsu f0/1 przełącznika S1. W trybie konfiguracji interfejsu należy użyć polecenia: switchport mode trunk Wydanie polecenia nakazuje utworzenie łącza typu magistrala. Rysunek poniżej przedstawia próbę utworzenia połączenia trunk, która to kończy się niepowodzeniem. Utworzenie łącza trunk z wykorzystaniem interfejsu f0/1 jest niemożliwe z powodu ustawienia enkapsulacji ramek na tryb auto. Do enkapsulacji danych należących do różnych sieci VLAN należy użyć standardu dot1q i ten typ enkapsulacji jest obecnie używany. W tym konkretnym przypadku przełącznik ma możliwość prowadzenia enkapsulacji z wykorzystaniem standardu ISL (starsze rozwiązanie) stąd w tego typu przełącznikach domyślnie ustawioną opcją wyboru enkapsulacji jest opcja auto (zwana również negotiate). Opcja auto pozwala na automatyczną negocjację wyboru typu użytej enkapsulacji.

Jak widać poniżej na zrzucie przełącznik S1 ma możliwość enkapsulacji pakietów godnie z standardem dot1q oraz ISL. Domyślnie ustawiona opcja negotiate uniemożliwia utworzenia pomiędzy przełącznikami łącza magistrali.

Aby móc zestawić łącze trunk należy typ enkapsulacji wybrać ręcznie. Aby wybrać enkapsulację dot1q należy w trybie interfejsu wydać polecenie: switchport trunk encapsulation dot1q

Po wydaniu polecenia konfigurującego tryb enkapsulacji ponowne wydanie komendy: switchport mode trunk na interfejsie f0/1 przełącznika S1 ustanawia na tym interfejsie łącze magistrali.

Po skonfigurowaniu łącza trunk po stronie przełącznika S1 należy tę samą operację powtórzyć po stronie przełącznika S2. Łącze trunk oczywiście konfigurujemy na interfejsie f0/1 przełącznika S2.

Po skonfigurowaniu łącza magistrali sprawdźmy czy możliwa jest komunikacja pomiędzy hostem PC1 i PC2 oraz pomiędzy PC1 a PC3. Test ping kończy się sukcesem łącze trunk działa i przekazuje ruch VLAN.

Zanim przejdziemy dalej przyjrzyjmy się bliżej protokołom obsługującym łącze typu trunk. Jak już wspominałem do wyboru mamy dwa protokoły a mianowicie protokół ISL (ang. Inter-Switch Link) oraz protokół IEEE 802.1Q

Protokół ISL jest protokołem, który został opracowany i wdrożony przez firmę CISCO. Zadaniem protokołu jest oznaczanie oraz identyfikowanie ramek przekazywanych poprzez łącze trunk. Protokół ten został utworzony z myślą o sieci Ethernet lecz przewidziano również możliwość przenoszenia ruchu typu ATM, FDDI oraz Token Ring.

W momencie w którym przełącznik ma przekazać otrzymany ruch z danego VLAN-u poprzez łącze trunk, protokół do ramki dodaje 26 bajtowy blok nagłówka ISL oraz 4 bajtowy blok końcowy. W nagłówku zostaje zawarta informacja o identyfikatorze sieci VLAN (pole 15-bitowe) natomiast blok końcowy zawiera wartości kontrolne.

Dodatkowe informacje są dodawane do ramki, która musi zostać przesłana poprzez łącze magistrali a usuwane gdy mają zostać przesłane do hosta (łącze ustawione na tryb dostępu czyli access). Ta metoda enkapsulacji ramek z wykorzystaniem protokołu ISL nie jest już stosowana i CISCO odradza jej stosowania choć w starszych sieciach nadal może być spotykana. Największą wadą protokołu ISL jest brak możliwości przesłania przez łącze trunk tzw. ruchu nieoznakowanego.

Protokół IEEE 802.1Q podobnie jak ISL w sieciach typu trunk jest wykorzystywany do oznakowania ramek przynależnych do danej sieci VLAN. Dzięki temu, że protokół ten został uznany jako standard, łącze magistrali może być z powodzeniem zestawiane pomiędzy urządzeniami różnych producentów. Protokół ten celem dodania do ramki informacji niezbędnych do obsługi przesyłu ramek poprzez łącze trunk wstawia do ramki warstwy 2 niezbędne dane.

Dane te są zawarte w tzw. znaczniku. Znacznik ten zawiera dwa pola: pole EtherType oraz pole TCI (ang. Tag Control Information). Pole EtherType zawiera szesnastkową wartość 0x8100 identyfikującą protokół 802.1Q. Umieszczenie tej informacji nakazuje przełącznikowi odszukanie i przeglądnięcie danych zawartych w polu TCI.

W polu TCI znajdziemy informacje o identyfikatorze sieci VLAN (VID, 12 bitów) a także dane o priorytecie (3 bity) i wartości CFI umożliwiającej transport ruchu Token Ring (1 bit).

Protokół 802.1Q umożliwia przesłanie ruchu nieoznakowanego.

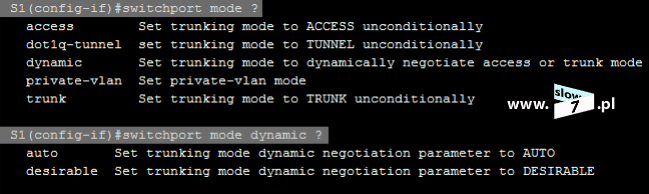

Po tym krótkim wyjaśnieniu kontynuujemy konfigurację łącza trunk. W poleceniu: switchport mode nakazującym utworzenie łącza magistrali do ustawienia tego łącza możemy wykorzystać jeden z parametrów:

-

-

- trunk - ten znany nam już parametr, powodujące ustawienie portu przełącznika w tzw. stały tryb trunkingu. Wybranie tego trybu spowoduje zestawienie łącza trunk w przypadku, którym na przełączniku podłączonym z drugiej strony zostanie skonfigurowana opcja: trunk, dynamic desirable bądź dynamic auto. Z reguły konfigurując polecenie switch mode z parametrem trunk na switchu sąsiednim ustalamy tryb magistrali również na trunk. Tak skonfigurowane porty przełącznika tryb magistrali nie negocjują. Protokół DTP nadal działa.

- dynamic desirabe - przełącznik próbuje zestawić łącze trunk poprzez negocjację z sąsiednim przełącznikiem. Gdy na sąsiednim przełączniku port został skonfigurowany z parametrem: trunk, dynamic desirable bądź dynamic auto łącze magistrali zostanie zestawione.

- dynamic auto - port przełącznika może przejść w tryb trunk gdy sąsiedni switch tego zażąda. Łącze zostanie zestawione gdy na sąsiednim przełączniku port zostanie ustawiony z opcją trunk bądź dynamic desirable. Gdy na obu połączonych portach jest skonfigurowana opcja dynamic auto porty te łącza magistrali nie ustanowią.

-

Poniżej zestawiono możliwe sytuacje konfiguracji portu przełączników i wpływ tych opcji na utworzenie łącza trunk.

| dynamic auto | dynamic desirable | trunk | access | |

| dynamic auto | łącze access | łącze trunk | łącze trunk | łącze access |

| dynamic desirable | łącze trunk | łącze trunk | łącze trunk | łącze access |

| trunk | łącze trunk | łącze trunk | łącze trunk | brak |

| access | łącze access | łącze access | brak | łącze access |

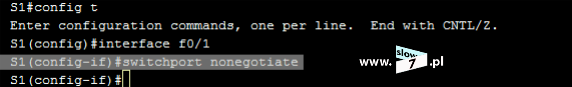

Niezależnie jaki tryb wybierzemy protokół automatycznej negocjacji łącza trunk DTP, domyślnie co 30 sekund wysyła ramki informujące o stanie łącza. Aby wyłączyć działanie protokołu DTP w trybie konfiguracji interfejsu wydajemy polecenie: switchport nonegotiate

Działanie protokołu DTP możemy obserwować po wydaniu polecenia: debug dtp all (wszystkie zdarzenia związane z działaniem DTP).

Polecenie: show dtp interface <interfejs> również pozwoli nam uzyskać wgląd w stan łącza trunk oraz dostarczy nam informacji związanych z ilością wymienianych danych pomiędzy przełącznikami.

Sprawdzenie łącza trunk możemy również dokonać za pomocą polecenia: show interface <interfejs> trunk

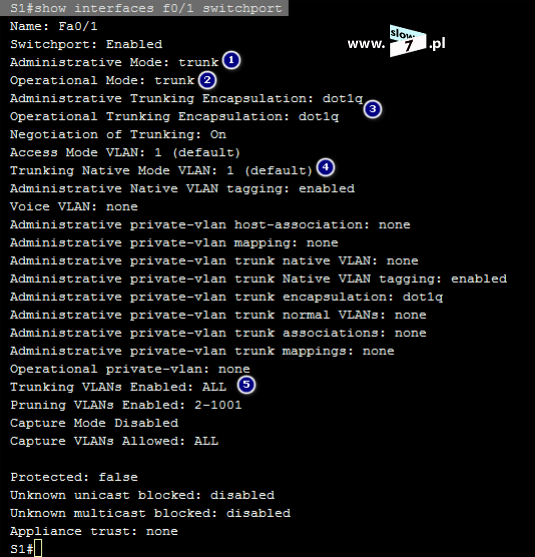

Po wydaniu polecenia uzyskamy następujące informacje:

1 - typ enkapsulacji,

2 - status portu - w przypadku błędu w konfiguracji pojawi się komunikat not-trunking,

3 - sieć pierwotna - native VLAN (do tematu jeszcze wrócimy),

4 - sieci VLAN, które mogą być przekazywane poprzez magistralę,

5 - dozwolone i aktywne VLAN-y w domenie zarządzania,

6 - sieci VLAN w stanie przekazywania (STP).

Status łącza trunk możemy dodatkowo sprawdzić wykorzystując polecenie: show interfaces <interfejs> switchport

Poszczególne punkty oznaczają:

1 - tryb administracyjny: łącze trunk

2 - tryb aktualnie obsługiwany,

3 - rodzaj użytej enkapsulacji,

4 - pierwotna sieć VLAN obsługiwana przez VLAN 1,

5 - stan obsługiwanych VLAN-ów, które mogą być przesłane przez łącze magistrali.

Ustawienia interfejsu trunk sprawdzimy również przeglądając konfigurację bieżącą przełącznika.

Po skonfigurowaniu połączenia trunk mamy możliwość ustalenia jaki ruch sieciowy może przez zestawione w ten sposób połączenie być przesyłany. A mówiąc bardziej szczegółowo możemy określić identyfikatory sieci VLAN, które mogą z połączenia trunk korzystać.

Jak można zauważyć powyżej z poleceniem: switchport trunk allowed vlan jest skojarzonych kilka dodatkowych opcji, znaczenie ich zamieściłem poniżej:

WORD - lista sieci VLAN określona poprzez określenie ich identyfikatorów, listę definiujemy za pomocą podania identyfikatorów sieci VLAN oddzielonych przecinkami np. switchport trunk allowed vlan 20, 30, 40 bądź z wykorzystaniem myślników np. switchport trunk allowed vlan 100-105 Oczywiście możliwe jest połączenie obu sposobów np. switchport trunk allowed vlan 100-105, 200-205,

add <id_VLAN> - określony identyfikator VLAN zostanie dołączony do wcześniej zdefiniowanej listy VLAN-ów mogących korzystać z połączenia trunk,

all - połączenie trunk będzie przekazywać ruch VLAN z wszystkich aktywnych sieci VLAN od 1 do 4094,

except <id_VLAN> - z połączenia trunk mogą korzystać wszystkie sieci VLAN z wyjątkiem zdefiniowanych,

none - żadna z sieci VLAN nie może korzystać z połączenia trunk, ruch poprzez połączenie magistrali zostaje wyłączony,

remove <id_VLAN> - określony identyfikator VLAN zostanie usunięty z wcześnie zdefiniowanej listy VLAN-ów mogących korzystać z połączenia trunk.

Poniżej na zrzucie przykład zezwolenia na korzystanie z połączenia trunk dla pakietów należących tylko do VLAN-u o identyfikatorze 20.

Wydanie polecenia zablokuje możliwość wykorzystania zestawionego pomiędzy przełącznikami łącza magistrali dla innych VLAN-ów. Konsekwencją wydania polecenia jest niemożność skomunikowania się hosta PC1 z hostem PC2 (interfejsy przełącznika z którymi są połączone hosty należą do sieci VLAN o identyfikatorze 10).

Po wydaniu polecenia nakazującego przesyłanie pakietów należących tylko do sieci VLAN 20, efekt komendy możemy sprawdzić wydając znane nam już polecenie: show interfeces f0/1 trunk Analiza wyników wydania polecenia ukazuje nam sieci VLAN mogące korzystać z połączenia trunk, jak widać ruch został zezwolony tylko dla sieci VLAN 20.

Podobne informacje uzyskamy wydając komendę: interfeces f0/1 switchport

Aby przywrócić możliwość korzystania z połączenia trunk dla wszystkich sieci VLAN wydajemy polecenie (w trybie konfiguracji interfejsu): switchport trunk allowed vlan all oraz polecenie: switchport trunk allowed vlan remove 20 nakazujące usuniecie z listy dozwolonych sieci VLAN, sieci VLAN o identyfikatorze 20.

Z konfiguracją sieci VLAN związane jest również pojęcie sieci pierwotnej VLAN (ang. native VLAN). W naszej sieci w której pracuje wiele urządzeń są takie, które poprzez skonfigurowaną magistralę będą chciały przesłać informacje. Informacje te na ogół są związane z działaniem różnych protokołów bądź wymianą informacji kontrolno-sterujących. Przesyłane dane będą należeć do tzw. ruchu nieoznakowanego. Gdy przełącznik odbierze takie dane to skieruje je do sieci pierwotnej. Na przełącznikach CISCO pierwotną siecią VLAN jest sieć VLAN 1. W przypadku odebrania ramki oznakowanej w sieci pierwotnej port magistrali 802.1Q, taką ramkę odrzuci.

Ze względów bezpieczeństwa zalecane jest aby ruch ten przenieść do innej sieci VLAN. Wydając polecenie: show interfaces <interfejs> trunk w sekcji Native vlan możemy poznać identyfikator sieci VLAN odpowiedzialnej za przesył ruchu nieoznakowanego. Jak widać poniżej siecią pierwotną jest VLAN 1.

Aby zmienić sieć pierwotną w trybie interfejsu należy wydać polecenie: switchport trunk native vlan <id_VLAN> Poniżej jako siec pierwotną została wyznaczona sieć VLAN 2.

Sieć pierwotną ustalamy na obu końcach magistrali. W przypadku błędnie wykonanej zmiany polegającej na niedopasowaniu sieci VLAN zostaniemy o tym poinformowani. Poniżej przykład pochodzący od protokołu CDP informujący o ustawieniu różnych sieci pierwotnych po obu końcach magistrali.

By poznać ustawienia sieci pierwotnej oprócz polecenia: show interfaces <interfejs> trunk możemy również posłużyć się komendą: show inteterfaces <interfejs> switchport Informację o sieci native VLAN znajdziemy w sekcji Trunking Native Mode VLAN

Aby powrócić do ustawień domyślnych (sieć pierwotna VLAN 1) wydaj polecenie: no switchport trunk native vlan

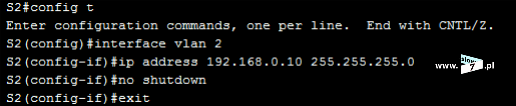

W przypadku użycia sieci VLAN (zresztą również w przypadku w którym z tego mechanizmu nie korzystamy) zachodzi potrzeba zdalnego połączenia z urządzeniem. Dlatego podczas konfiguracji sieci VLAN możemy mówić również o sieci zarządzania VLAN. Sieć zarządzania to taka sieć, która umożliwi nam dostęp zdalny do urządzenia. Wybór sieci zarządzania jako sieci VLAN 1 jest nie najlepszym pomysłem gdyż dostęp do tej sieci uzyskuje każdy nowo podłączony użytkownik. Dlatego na sieć zarządzania należy wybrać taką sieć VLAN, która będzie odseparowana od innych sieci a dostęp do niej będzie miał tylko administrator. W naszym przykładzie posłużymy się już zdefiniowaną siecią VLAN 2 wyznaczoną wcześniej jako sieć pierwotną. W pierwszej kolejności komputer administratora musimy przypisać do sieci VLAN 2 tak więc zmodyfikujmy naszą wcześniejszą konfigurację i przyjmijmy następującą topologię.

Interfejs f0/18 przełącznika S2 został przypisany do sieci VLAN 2. Do interfejsu f0/18 jest podpięty komputer administratora.

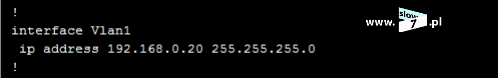

Po stworzeniu sieci VLAN 2 oraz przypisaniu interfejsu do VLAN-u należy skonfigurować adres IP pod którym przełącznik będzie dostępny. Poniżej przedstawiono konfigurację przełącznika S2. Podczas konfiguracji należy pamiętać by adres IP połączyć z odpowiednią siecią VLAN oraz by skonfigurować linie VTY.

Po wykonaniu konfiguracji łączność z przełącznikiem została uzyskana.

Została również dokonana konfiguracja przełącznika S1. Ale jak widać poniżej łączność z urządzeniem nie została ustanowiona. Zestawiona sesja Telnet z adresem IP 192.168.0.20 nie dochodzi do skutku.

Wynikiem braku połączenia jest błędne przypisanie adresu IP do sieci VLAN. Adres IP zamiast do interfejsu VLAN 2 został przypisany do interfejsu VLAN 1.

Aby poprawić konfigurację wycofujemy przypisany adres IP do sieci VLAN 1 i ponownie go wprowadzamy lecz tym razem na interfejsie VLAN 2

Po naprawieniu błędu dostęp zdalny do przełącznika S1 jest możliwy.

Przeglądając informacje związane z sieciami VLAN możesz Czytelniku natknąć się na termin VLAN typu „czarna dziura”. VLAN ten jest siecią zdefiniowaną przez administratora i sieć ta jest siecią VLAN odseparowaną od innych sieci. Do sieci tej przypisujemy wszystkie nie wykorzystane porty przełącznika. Celem tego zabiegu jest uniemożliwienie uzyskania przez intruza łączności z naszą siecią na skutek podłączenia hosta do wolnego portu przełącznika.

I na tym etapie wpis mój kończę. Nie sądź Czytelniku, że przedstawione informacje wyczerpują temat sieci VLAN do sieci tych powrócę w kolejnym wpisie w którym to skupimy się na protokole VTP.

Komentarze

Piszesz: "Po stworzeniu sieci VLAN 2 oraz przypisaniu interfejsu do VLAN-u należy skonfigurować adres IP pod którym przełącznik będzie dostępny"

Przełączniki działają w warstwie drugiej modelu OSI, zatem dlaczego dodaje paruje się adres IP z vlan 2, nie MAC adres?

--------------------------

pikolo: przełącznik zarządzalne mają możliwość przypisania do interfejsu VLAN adresu IP, pod którymi są dostępne w sieci. Nie musimy wtedy uzyskiwać dostępu do urządzenia poprzez łącze konsolowe co wiąże się z fizycznym dostępem do urządzenia lecz możemy robić to zdalnie. Zwykły przełącznik takiej funkcji nie ma działa on tylko w jednej sieci VLAN i nie ma możliwości utworzenia innych. Adres IP jest również potrzebny np. do konfiguracji urządzenia np. poprzez przeglądarkę. Konfigurowany adres IP potrzebny jest tylko do tego by móc połączyć się z urządzeniem a co za tym idzie móc sterować jego pracą. Są również przełączniki, które pracują zarówno w warstwie 2 jak i 3 ale to już całkiem inna bajka.