BitLocker

BitLocker pozwala nam na zaszyfrowanie każdej partycji nawet systemowej a narzędzie BitLocker to Go jest odpowiedzialne za szyfrowanie nośników zewnętrznych takich jak pendrivy czy dyski zewnętrzne.

Głównym zadaniem funkcji BitLocker jest kodowanie woluminów dysku, dostęp do danych ma osoba posiadająca klucz FVEK (Full Volume Encryption Key), miejscem umiejscowienia klucza FVEK są metadane woluminu; klucz ten dodatkowo jest szyfrowany kluczem VMK (Volume Master Key). Klucz FVEK do szyfrowania używa algorytmu AES. Warto wiedzieć że możemy skonfigurować siłę szyfrowania, dokonamy tego poprzez edycję Zasad grupy. Odpowiednia opcja znajduje się w Konfiguracja komputera\Szablony administracyjne\Składniki systemu Windows\Szyfrowanie dysków funkcją BitLocker\Wybierz metodę szyfrowania dysków i siłę szyfrowania. By uzyskać dostęp do Zasad grupy wydaj polecenie gpedit.msc.

Do dyspozycji mamy cztery ustawienia:

-

- AES 128 bitów,

- AES 128 bitów z rozpraszaniem (domyślne ustawienie),

- AES 256 bitów,

- AES 256 bitów z rozpraszaniem (włączenie może spowodować spadek wydajności ale uzyskujemy najlepszą ochronę).

Rysunek 1 BitLocker - Siła szyfrowania

By narzędzie BitLocker mogło prawidłowo działać musi uzyskać dostęp do klucza FVEK, dostęp ten może być realizowany kilkoma sposobami pod warunkiem że komputer jest wyposażony w moduł TPM 1.2 (należy pamiętać o włączeniu modułu w ustawieniach BIOS-u bo przeważnie funkcja ta jest wyłączona) natomiast gdy w komputerze brak jest tego układu (co ma miejsce najczęściej) używamy klucza USB.

BitLocker z wykorzystaniem modułu TPM (bez dodatkowych kluczy)

Do uruchomienia komputera a tak naprawdę do pozyskania klucza VMK, narzędzie BitLocker wykorzystuje moduł TPM. Podczas uruchamiania systemu Windows zostaje wykonany test sprawdzania dysku twardego tzn. sprawdzany jest sam dysk czy przypadkiem nie został podmieniony na inny oraz czy nie uległy zmianie pliki systemu. Po pozytywnej weryfikacji, moduł odblokowuje klucz VMK i system uzyskuje dostęp do klucza FVEK czego następstwem jest prawidłowe załadowanie systemu.

Rysunek 2 BitLocker - wykorzystanie modułu TPM

BitLocker z wykorzystaniem modułu TPM i kluczem USB

Schemat działania jest bardzo podobny do sposobu opisywanego powyżej z tym wyjątkiem że narzędzie BitLocker celem skutecznego uwierzytelnienia użytkownika wymaga aby został dostarczony klucz zapisany na nośniku flash. Klucz jest dostarczany poprzez umieszczenie nośnika w porcie USB, BIOS musi obsługiwać standard USB Mass Storage Device Class2. Scenariusz ten chroni komputer w przypadku kradzieży, świetnie nadaje się do zabezpieczania komputerów przenośnych. Nawet jeśli komputer zostanie skradziony, złodziej nie uzyska dostępu do danych zapisanych na dysku komputera. Na uwadze trzeba mieć, że klucz jest potrzebny w momencie włączania komputera, wybudzania ze stanu hibernacji ale nie podczas wznawiania

Rysunek 3 BitLocker - wykorzystanie klucza USB

BitLocker z wykorzystaniem modułu TPM i kodem PIN

Do poprawnego uwierzytelnienia potrzebny jest czterocyfrowy kod PIN. Można się zastanawiać czemu taki krótki? Sprawdzenie wszystkich kombinacji nie zabiera dużo czasu, dlatego w celu dodatkowego zabezpieczenia została wprowadzona wartość opóźnienia, która wymusza określony czas pomiędzy kolejnymi próbami wprowadzenia kodu. Kod PIN jest zapisywany w module TPM jako skrót jednokierunkowej funkcji hashującej SHA-256, przy wprowadzaniu PIN-u ponownie jest obliczany ten skrót i porównywany z wartością zapisaną w momencie zgodności zostaje uzyskany dostęp do klucza VMK.

Rysunek 4 BitLocker - wykorzystanie kodu PIN

BitLocker z wykorzystaniem modułu TPM, kluczem USB oraz kodem PIN

Możliwe jest również połączenie obu scenariuszy przedstawionych powyżej, czyli by dostać się do danych chronionych narzędziem BitLocker, będziemy musieli podać kod PIN oraz użyć klucz-USB. Zapewnia nam to najwyższą możliwą ochronę.

Rysunek 5 BitLocker - wykorzystanie klucza USB i kodu PIN

BitLocker bez modułu TPM

Bardzo często się zdarza, że komputery a raczej płyta główna jest pozbawiona modułu TPM – Czy oznacza to że nie będziemy mogli korzystać z tej funkcjonalności systemu? Nie, można wymusić by BitLocker działał bez modułu TPM. Dopowiedzieć trzeba, że tak naprawdę moduł ten jest wymagany by szyfrować partycję/dysk systemowy, pozostała część woluminów z danymi już takiego ograniczenia nie ma. Choć oczywiście można wymusić by BitLocker zaszyfrował partycję systemową bez modułu TPM wtedy jak zostało wspomniane klucze są przechowywane na nośniku USB.

By móc używać szyfrowania, bez zgodnego modułu TPM, konieczna jest zmiana ustawienia zasady grupy. Odpowiednie ustawienia uzyskamy klikając na: Konfiguracja komputera\Zasady\Szablony administracyjne\Składniki systemu Windows\Szyfrowanie dysku funkcją BitLocker\Dyski z systemem operacyjnym\Wymagaj dodatkowego uwierzytelniania przy uruchamianiu. Włącz ustawienie, a następnie zaznacz pole wyboru Zezwalaj na używanie funkcji BitLocker bez zgodnego modułu TPM.

Rysunek 6 BitLocker - wyłączenie modułu TPM

Po przestawieniu tego ustawienia, będziemy mogli zaszyfrować dysk systemowy.

Aby przeprowadzić proces szyfrowania -z menu kontekstowego w oknie Komputer, wybieramy dysk systemowy i wybieramy Włącz funkcję BitLocker.

Innym sposobem jest wybranie z Panelu sterowania przystawki Szyfrowanie dysków funkcją BitLocker a następnie przy ikonie dysku systemowego wybranie Włącz funkcję BitLocker.

Rysunek 7 BitLocker - włączenie funkcji na dysku systemowy (bez modułu TPM)

Po włączeniu narzędzia, naszym oczom ukazuje się kreator Szyfrowanie dysków funkcją BitLocker, jedyna aktywna opcja to: Wymagaj klucza uruchomienia przy każdym uruchomieniu i tą opcję wybieramy.

Rysunek 8 BitLocker - wybór preferencji, wybór klucza uruchomienia

Wskazujemy nośnik wymienny na którym zostanie zapisany klucz uruchomienia.

Rysunek 9 BitLocker - wybór nośnika na którym będzie zapisany klucz

Kolejnym krokiem jest zapisanie klucza odzyskiwania, możemy zapisać go na nośnik USB, zapisać do pliku a także wydrukować.

Rysunek 10 BitLocker - Zapis klucza odzyskiwania

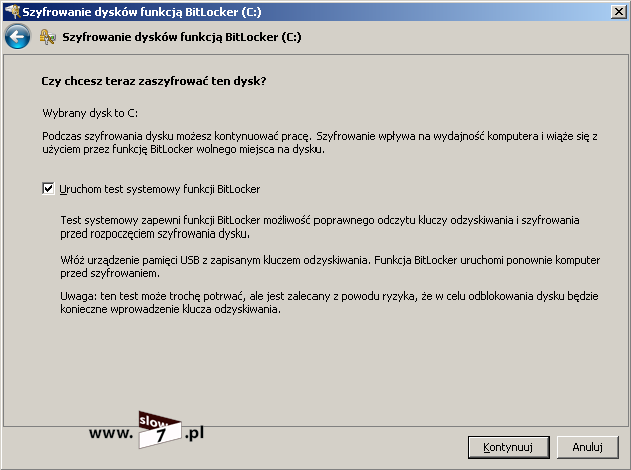

Po zapisaniu klucza odzyskiwania możemy przystąpić do szyfrowania ale warto jeszcze przed samym procesem przeprowadzić test. By uruchomić test zaznaczamy Uruchom test systemowy funkcji BitLocker. Po kliknięciu Kontynuuj, nastąpi ponowne uruchomienie komputera, po którym zostaną nam przedstawione wyniki testu.

Rysunek 11 BitLocker - Test funkcji BitLocker

Jeśli test przebiegł poprawnie możemy przystąpić do szyfrowania dysku.

Rysunek 12 BitLocker - proces szyfrowania

Czas całego procesu szyfrowania uzależniony jest od zajmowanej pojemności partycji/dysku a także od szybkości samego dysku twardego. Proces jest przeprowadzany w tle a więc możemy dalej korzystać z komputera. Po wykonaniu zadania, zostaniemy o tym fakcie poinformowani stosownym komunikatem, dodatkowo powinna zmienić się ikona dysku w oknie Komputer.

Rysunek 13 BitLocker - Podsumowanie procesu szyfrowania

Od tej pory by uruchomić system będziemy musieli użyć klucza-USB.

Jeśli z jakiegoś powodu (zaginięcie, uszkodzenie, sformatowanie klucza-USB) nie będziemy mogli uruchomić systemu narzędzie BitLocker przejdzie w tryb odzyskiwania (klawisz Enter)

Rysunek 14 BitLocker - Uruchamianie komputera

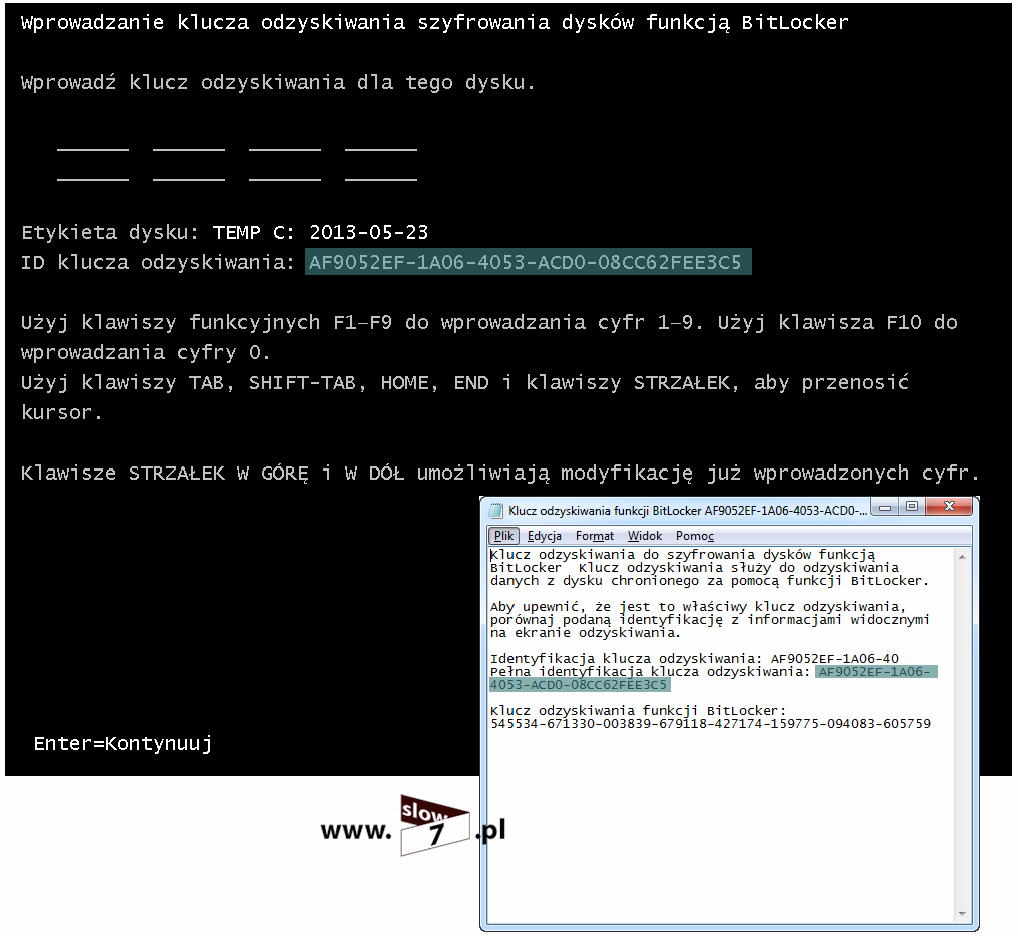

By móc dostać się do systemu, będziemy musieli wprowadzić klucz odzyskiwania dla tego dysku, klucz ten zapisywaliśmy/drukowaliśmy podczas konfiguracji procesu szyfrowania. Przed wprowadzaniem klucza sprawdzamy czy zgadza się ID klucza odzyskiwania.

Rysunek 15 BitLocker - Proces odzyskiwania danych, wprowadzanie klucza odzyskiwania

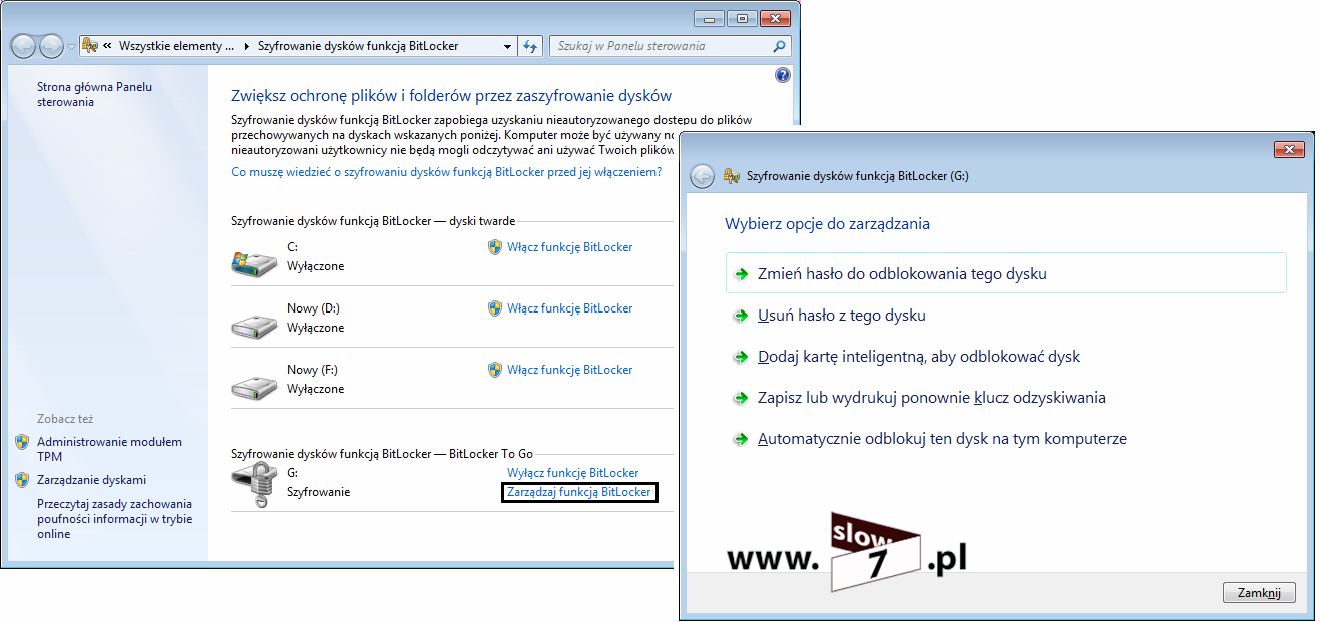

Po procesie szyfrowania w panelu Szyfrowanie dysków funkcją BitLocker będziemy mieli dodatkowe opcje służące do zarządzania narzędziem BitLocker. Dostępne są możliwości: wyłączenie funkcji BitLocker, wstrzymania, ponownego zapisania klucza odzyskiwania czy zdublowania klucza uruchamiania.

Rysunek 16 BitLocker - Zarządzanie funkcją BitLocker

BitLocker to Go

Umożliwia on ochronę przechowywanych danych na nośnikach zewnętrznych (pendrive, zewnętrzny dysk twardy). Funkcjonalność BitLocker to Go jest rozszerzeniem mechanizmu BitLocker.

W momencie w który decydujemy się skorzystać z tego mechanizmu, system na nośniku zapisuje informacje niezbędne do działania tej funkcji oraz kopiuje aplikację tzw. czytnik funkcji BitLocker to Go , umożliwiającą odczytanie zaszyfrowanych danych na komputerach, które w tą funkcję nie są wyposażone np. WindowsXP. Czytnik funkcji BitLocker To Go (bitlockertogo.exe) to program umożliwiający otwieranie oraz przeglądanie zawartości dysków wymiennych chronionych.

By zaszyfrować nośnik wymienny z menu kontekstowego w oknie Komputer, wybieramy interesujący nas dysk i wybieramy Włącz funkcję BitLocker.

Rysunek 17 BitLocker to Go - włączenie narzędzia

Innym sposobem jest wybranie z Panelu sterowania przystawki Szyfrowanie dysków funkcją BitLocker a następnie przy ikonie dysku wymiennego wybranie Włącz funkcję BitLocker.

Rysunek 18 BitLocker to Go - włączenie narzędzia

Nastąpi inicjacja przystawki i w nowo otwartym oknie będziemy mogli wybrać sposób ochrony naszych danych. Do wyboru mamy: zabezpieczenie naszego dysku hasłem bądź kartą inteligentną. W warunkach domowych mało kto posiada taką kartę wraz z czytnikiem więc najczęściej wybieraną opcją jest użycie hasła.

Rysunek 19 BitLocker to Go - sposób odblokowania dysku

Na koniec jeszcze decyzja o zapisaniu klucza odzyskiwania. Klucz możemy wydrukować bądź zapisać do pliku.

Rysunek 20 BitLocker to Go - zapis klucza odzyskiwania

Podsumowanie ustawień.

Rysunek 21 BitLocker to Go - podsumowanie ustawień

Po kliknięci Rozpocznij szyfrowanie następuje szyfrowanie nośnika.

Rysunek 22 BitLocker to Go - proces szyfrowania

Po poprawnym zaszyfrowaniu nośnika uzyskamy dostęp do opcji Zarządzania funkcją BitLocker. Po wybraniu jej będziemy mogli wykonać następujące czynności:

-

- zmiana hasła,

- usunięcie hasła,

- dodanie karty inteligentnej,

- ponowne zapisanie bądź wydrukowanie klucza odzyskiwania,

- ustawienie automatycznego odblokowania dla danego komputera.

Rysunek 23 BitLocker to Go - zarządzanie funkcją

Po włożeniu do portu USB zaszyfrowanego pendrive naszym oczom powinno ukazać się okno w którym to podajemy hasło chroniące nasz nośnik.

Rysunek 24 BitLocker to Go - odblokowanie nośnika

W przypadku gdybyśmy zapomnieli naszego hasła, zawsze możemy użyć klucz odzyskiwania. W tym celu klikamy na – Nie pamiętam hasła. W nowo otwartym oknie wybieramy Wpisz klucz odzyskiwania.

Rysunek 25 BitLocker to Go - proces odzyskiwania

Sprawdzamy czy zgadzają się wartości w polu Pełna identyfikacja klucza odzyskiwania, jeśli tak to możemy użyć klucza umieszczonego poniżej.

Rysunek 26 BitLocker to Go - proces odzyskiwania, wprowadzanie klucza odzyskiwania

Po wpisaniu klucz odzyskiwania, uzyskujemy tymczasowy dostęp do naszego nośnika.

Rysunek 27 BitLocker to Go - dostęp tymczasowy do nośnika

Po kliknięciu na Zarządzaj funkcją BitLocker, możemy np. zmienić nasze hasło.

Rysunek 28 BitLocker to Go - opcje zarządzania

Wpisujemy nowe hasło dostępu. Od tego momentu posługujemy się już nowym hasłem.

Rysunek 29 BitLocker to Go - zmiana hasła dostępu

TrueCrypt

Program TrueCrypt jest darmową aplikacją, która umożliwia nam szyfrowanie danych w locie, czyli nie jako po poprawnej konfiguracji programu wszystko odbywa się już bez naszej ingerencji.

Główne możliwości programu to:

-

- utworzenie magazynu, który następnie jest montowany bezpośrednio z pliku,

- utworzenie szyfrowanej partycji/dysku bezpośrednio na fizycznym nośniku np. dysk twardy czy pendrive a także zaszyfrowanie partycji systemowej,

- utworzenie ukrytej, szyfrowanej partycji (wolumenu) wewnątrz magazynu lub wewnątrz innej zaszyfrowanej partycji.

Nasze szyfrowane dane możemy zabezpieczyć jedną z dwóch metod a mianowicie za pomocą hasła lub pliku klucza (albo obu powyższych).

Instalacja programu - http://www.truecrypt.org/downloads

Spolszczenie - http://www.truecrypt.org/localizations - plik należy rozpakować a zawartość skopiować do katalogu w którym program został zainstalowany.

Rysunek 30 TrueCrypt - instalacja programu

Truecrypt - Tworzenie wolumenu standardowego.

Metoda ta polega na utworzeniu zaszyfrowanego pliku, kontenera programu TrueCrypt, który następnie jest montowany celem dostępu do naszych zaszyfrowanych plików.

W oknie głównym programu klikamy Utwórz wolumen lub z menu Narzędzia wybieramy Kreator wolumenu.

Rysunek 31 TrueCrypt - kreator wolumenu

Z trzech dostępnych opcji wybieramy Stwórz zaszyfrowany plik (magazyn).

Rysunek 32TrueCrypt – kreator tworzenia wolumenów

W kolejnym kroku określamy typ wolumenu, wybieramy Standardowy wolumen TrueCrypt.

Rysunek 33 TrueCrypt - wybór typu wolumenu

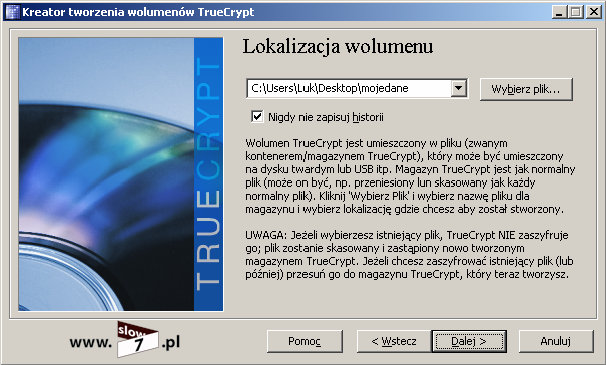

Na następnym ekranie określamy lokalizację pliku kontenera TrueCrypt w którym będą zapisywane wszystkie szyfrowane przez nas dane.

Rysunek 34 TrueCrypt - lokalizacja pliku wolumenu

Wybór algorytmu, którym będą szyfrowane nasze dane. Mamy do wyboru AES, Twofish, Serpent.

TrueCrypt umożliwia również szyfrowanie kaskadowe np. Serpent-Twofish-AES, oznacza to że wybierając taki schemat szyfrowania najpierw każdy blok danych szyfrowany jest za pomocą algorytmu Serpent, następnie tak zaszyfrowane dane poddawane są szyfrowaniu za pomocą algorytmu Twofish, by na końcu wszystko jeszcze raz zaszyfrować za pomocą algorytmu AES. Proces deszyfrowania oczywiście przebiega w kolejności odwrotnej.

Do tej pory nie odkryto żadnej metody złamania powyższych algorytmów, szybszych niż atak brute force.

Rysunek 35 TrueCrypt - wybór algorytmu szyfrowania

Na tym etapie można przeprowadzić Benchmark, by określić szybkość szyfrowania danych.

Należy zwrócić uwagę na dwa parametry a mianowicie:

-

- zrównoleglenie – parametr zależny od typu posiadanego procesora a dokładnie ilości rdzeni,

- sprzętowo przyśpieszony AES – parametr również zależny od posiadanego procesora a dokładniej czy procesor ma zaszyte funkcje sprzętowe wspierające AES, które to pozwalają mu na szybsze realizowanie procesów szyfrowania/deszyfrowania danych (można sprawdzić za pomocą programu CPU-Z – parametr AES w sekcji Instructions).

Jak widać na poniższym rysunku wzrost wydajności jest znaczny, po lewej procesor jedno rdzeniowy natomiast po prawej czterordzeniowy.

Rysunek 36 TrueCrypt - benchmark

Wskazujemy rozmiar naszego kontenera czyli określamy tak naprawdę maksymalną pojemność plików jakie będziemy mogli przechować w magazynie.

Rysunek 37 TrueCrypt - wielkość wolumenu

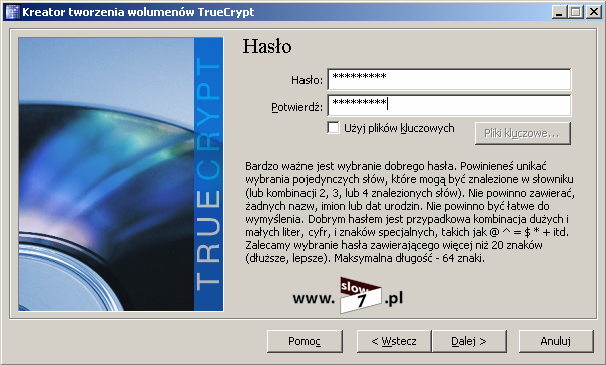

Wybór sposobu zabezpieczenia naszego wolumenu. Do wyboru mamy dwie opcje: hasło lub plik kluczowy. My użyjemy hasła (pliki kluczowe w kolejnym przykładzie).

Rysunek 38 TrueCrypt - wybór zabezpieczenia magazynu

Wybór systemu plików jaki będzie użyty w naszym magazynie. Jeśli będziemy przechowywać pliki o dużej objętości wybieramy NTFS, należy pamiętać, że maksymalny rozmiar pliku na partycji FAT32 to 4 GB.

Rysunek 39 TrueCrypt – wybór systemu plików wolumenu

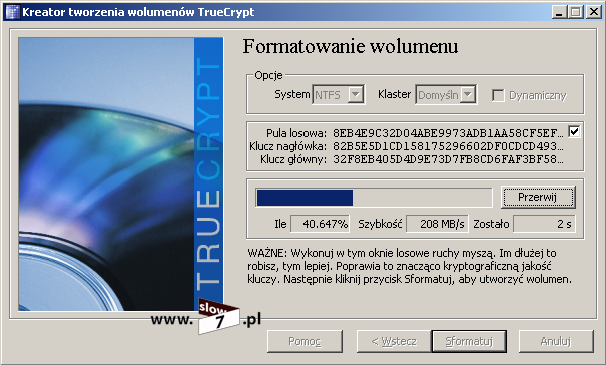

Proces formatowania.

Rysunek 40 TrueCrypt - proces formatowania wolumenu

Wolumen TrueCrypta został utworzony i jest gotowy do użycia.

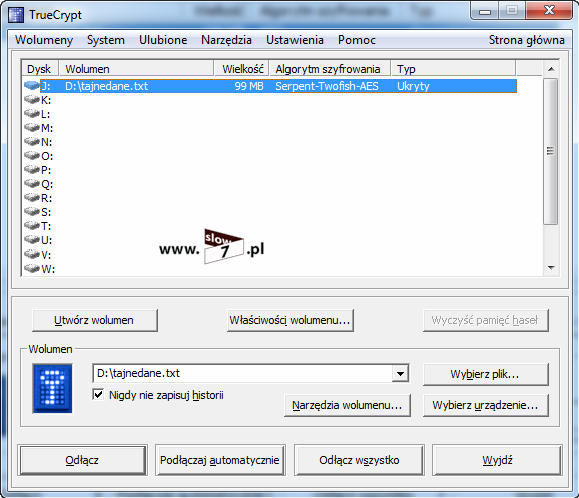

By móc zacząć korzystać z utworzonego wolumenu, należy go zamontować. W głównym oknie programu wskazujemy, literę dysku pod jaką magazyn zostanie zamontowany w naszym systemie, określamy lokalizację pliku kontenera i klikamy Podłącz.

Rysunek 41 TrueCrypt - montowanie wolumenu

Po kliknięciu Podłącz, należy podać hasło by magazyn został zamontowany.

Rysunek 42 TrueCrypt - hasło do wolumenu

Jak widać cała operacja przebiegła pomyślnie i w oknie Komputer pojawiła się nowa ikona dysku, któremu została przypisana litera wybrana w głównym oknie TrueCrypta.

Rysunek 43 TrueCrypt - zamontowany wolumen

Od tej pory wszystkie pliki, które zostaną przekopiowane na dysk H, będą zaszyfrowane.

By uzyskać informacje o wolumenie użyj Właściwości wolumenu.

Rysunek 44 TrueCrypt - właściwości wolumenu

By skończyć korzystanie z wolumenu kliknij Odłącz.

Truecrypt - Tworzenie wolumenu ukrytego.

Mechanizm tworzenia magazynów ukrytych polega na umieszczeniu wewnątrz wolumenu standardowego drugiego ukrytego kontenera. Oczywiście w obu tych magazynach możemy umieszczać nasze dane. Idea wolumenu ukrytego jest taka, że jeśli zostaniemy zmuszeniu do podania hasła, podajemy hasło do wolumenu standardowego w którym zaszyfrowane są mało istotne dane natomiast te wartościowe znajdują się na wolumenie ukrytym. Ważną rzeczą jest aby pamiętać, że przy ustalaniu rozmiaru wolumenu standardowego należy wziąć pod uwagę rozmiar wolumenu ukrytego tak aby magazyn ten pomieścił dane, które chcemy w nim zapisać.

Wybieramy Utwórz wolumen a następnie tak jak w pierwszym przypadku Stwórz zaszyfrowany plik (magazyn).

Rysunek 45 TrueCrypt - tworzenie wolumenu

Wybieramy Ukryty wolumenTrueCrypt.

Rysunek 46 TrueCrypt - wybór typu wolumenu

Musimy określić tryb tworzenia wolumenu, a mianowicie tryb zwykły to cała procedura tworzenia wolumenów – najpierw zakładamy magazyn standardowy a później jest tworzony magazyn ukryty, natomiast tryb bezpośredni używany jest w sytuacji w której mam już założony standardowy wolumen a chcemy do niego dodać jeszcze wolumen ukryty. My wybierzemy tryb zwykły.

Rysunek 47 TrueCrypt - wybór trybu utworzenia wolumenu ukrytego

Wskazujemy lokalizacje wolumenu.

Rysunek 48 TrueCrypt - wybór lokalizacji wolumenu

Zaczynamy ustalać opcje wolumenu zewnętrznego.

Rysunek 49 TrueCrypt - wolumen zewnętrzny

Ustalamy algorytm szyfrowania dla wolumenu zewnętrznego.

Rysunek 50 TrueCrypt - wybór opcji szyfrowania wolumenu zewnętrznego

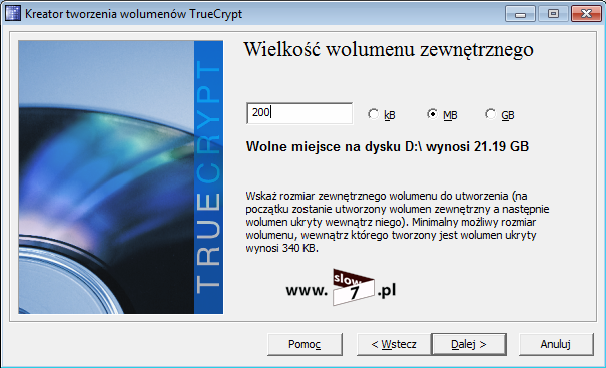

Ustalamy rozmiar wolumenu zewnętrznego, pamiętajmy o uwzględnieniu danych dla wolumenu wewnętrznego (ukrytego).

Rysunek 51 TrueCrypt - wielkość wolumenu zewnętrznego

Ustalamy typ zabezpieczeń dla woluminu zewnętrznego.

Rysunek 52 TrueCrypt - hasło do wolumenu zewnętrznego

Ustalamy opcje formatowania i przeprowadzamy proces.

Rysunek 53 TrueCrypt - formatowanie wolumenu zewnętrznego

Jeśli wszystko przebiegło poprawnie, powinniśmy uzyskać podsumowanie utworzenia wolumenu zewnętrznego.

Rysunek 54 TrueCrypt - podsumowanie utworzenia wolumenu zewnętrznego

Przechodzimy do ustawień woluminu ukrytego.

Rysunek 55 TrueCrypt - wolumen ukryty

Ustalamy opcje szyfrowania wolumen ukrytego. Tutaj wykorzystam szyfrowanie kaskadowe i skorzystam z kombinacji algorytmów – Serpent-Twofish-AES.

Rysunek 56 TrueCrypt - wybór algorytmu szyfrowania wolumenu ukrytego

Ustalamy wielkość woluminu ukrytego.

Rysunek 57 TrueCrypt - wielkość wolumenu ukrytego

Jako zabezpieczenie woluminu ukrytego wybiorę plik kluczowy. Przy wykorzystaniu plików kluczowych trzeba mieć na uwadze, że plik ten nie może zmienić swojej zawartości ani w jednym bicie informacji, ponieważ gdy to nastąpi nie uzyskamy dostępu do swoich danych. Warto więc używać plików, które są trudno edytowalne np. pdf, mp3 czy jpg . Ja skorzystam z pliku pdf.

Rysunek 58 TrueCrypt - wybór zabezpieczenia wolumenu ukrytego - wybrano plik kluczowy

Po kliknięciu na Pliki kluczowe w nowo otwartym oknie należy wskazać plik kluczowy, można użyć więcej niż jeden plik a także poprzez wybranie Generuj losowy plik kluczowy, wygenerować sobie swój plik-klucz.

Rysunek 59 TrueCrypt - dodanie pliku kluczowego

Po ustaleniu pliku-klucza, formatujemy magazyn wewnętrzny.

Rysunek 60 TrueCrypt - formatowanie wolumenu ukrytego

Gdy wszystko przebiegło pomyślnie naszym oczom powinien pojawić się stosowny komunikat jak poniżej.

Rysunek 61 TrueCrypt - podsumowanie utworzenia wolumenu ukrytego

Na koniec jeszcze trzeba pamiętać o jednej kwestii, by ochronić nasz wolumen wewnętrzny przed nadpisaniem. Wolumen zewnętrzny nie ma pojęcia o istnieniu tego wewnętrznego, by mu to „uświadomić” musimy wykonać następującą czynność, którą musimy powtarzać za każdym razem jeśli chcemy skorzystać z magazynu zewnętrznego.

Po wybraniu naszego pliku-magazynu, należy kliknąć na Opcje.

Rysunek 62 TrueCrypt - zamontowanie wolumenu zewnętrznego z ochroną wolumenu wewnętrznego

W nowo otwartym oknie, zaznaczamy Chroń wolumeny ukryte przed zniszczeniem, musiałem dodatkowo wskazać Użyj plików kluczowych i wskazać plik-klucz, ponieważ tak chroniony jest mój wolumen wewnętrzny.

Rysunek 63 TrueCrypt - określenie opcji podłączania

Po poprawnym wskazaniu pliku-klucza, uzyskujemy informację o zabezpieczeniu wolumenu ukrytego.

Rysunek 64 TrueCrypt - informacja o zabezpieczeniu wolumenu ukrytego

Uzyskujemy dostęp do wolumenu zewnętrznego.

Rysunek 65 TrueCrypt - dostęp do wolumenu zewnętrznego

Natomiast by móc zapisywać w woluminie ukrytym wskazujemy na nasz kontener tylko tym razem nie podajemy hasła lecz wskazujemy na plik-klucz. Po poprawnym zamontowaniu możemy nasz wolumin wewnętrzny używać.

Rysunek 66 TrueCrypt - dostęp do wolumenu wewnętrznego

Truecrypt - Szyfrowanie partycji systemowej.

Jedną z najistotniejszych funkcji TrueCrypta jest możliwość szyfrowania partycji na której jest zainstalowany system operacyjny. Program pozwala nawet na szyfrowanie dysku na którym znajduje się więcej niż jeden system operacyjny np. Windows + Linux. Szyfrowanie partycji systemowej zapewnia zachowanie dużo większego stopnia prywatności niż w przypadku szyfrowania jedynie partycji z danymi. Jest to związane z typem danych jakie są przechowywane na partycji systemowej tj. zainstalowane programy, pliki tymczasowe czy cache przeglądarek internetowych.

By rozpocząć szyfrowanie partycji/dysku systemowego z menu należy wybrać System a następnie Szyfruj partycję/dysk systemowy.

Rysunek 67 TrueCrypt - wybór opcji Szyfruj partycję/dysk systemowy

Wybieramy typ systemu szyfrowania – Normalny.

Rysunek 68 TrueCrypt - wybór typu systemu szyfrowania

Określamy czy chcemy zaszyfrować partycję systemową na której znajduje się system czy cały dysk. My wybierzemy Zaszyfruj cały dysk.

Rysunek 69 TrueCrypt - wybór obszaru szyfrowania

Określamy czy chcemy zaszyfrować obszar chroniony. Na tą opcje trzeba uważać bo z obszaru tego mogą korzystać niektóre programy np. programy przywracające fabryczny stan systemu czy narzędzia RAID. Jeśli zaszyfrujemy ten obszar a jednak jakiś z programów miał zapisane informacje niezbędne mu do działania to stracimy możliwość uruchomienia tegoż programu.

Rysunek 70 TrueCrypt - decyzja o zaszyfrowaniu obszaru chronionego

Określamy ilość zainstalowanych systemów.

Rysunek 71 TrueCrypt - określenie ilości systemów

Opcje szyfrowania.

Rysunek 72 TrueCrypt - wybór algorytmu szyfrowania

Ustalamy hasło, pliki kluczowe są w tym scenariuszu nie wspierane.

Rysunek 73 TrueCrypt - ustalenie zabezpieczenia

Zbieranie danych losowych.

Rysunek 74 TrueCrypt - zbieranie danych losowych

Wygenerowane klucze

Rysunek 75 TrueCrypt - generacja kluczy

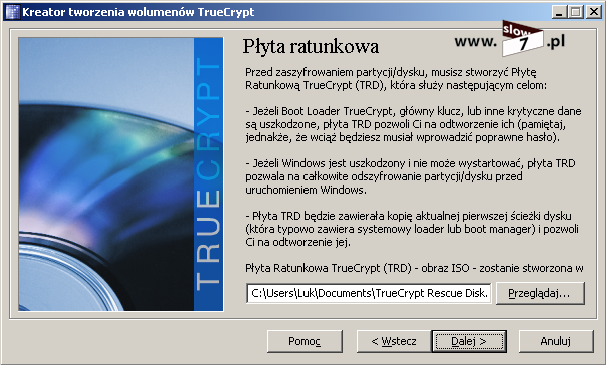

W kolejny oknie zostanie wygenerowana płyta ratunkowa, niezbędna w procesie dostępu do naszych zaszyfrowanych danych w sytuacji w której zapomnimy hasła. Możemy określić jej lokalizację.

Rysunek 76 TrueCrypt - tworzenie płyty ratunkowej

Nagrywamy obraz płyty.

Rysunek 77 TrueCrypt – tworzenie obrazu płyty ratunkowej

Weryfikacja zapisanego obrazu.

Rysunek 78 TrueCrypt - nagrywanie płyty ratunkowej

Po prawidłowej weryfikacji, powinniśmy ujrzeć ekran jak poniżej.

Rysunek 79 TrueCrypt - weryfikacja płyty ratunkowej

Wybieramy tryb wymazywania. Określamy ilość nadpisań sektorów dysku twardego.

Rysunek 80 TrueCrypt - określenie trybu wymazywania danych

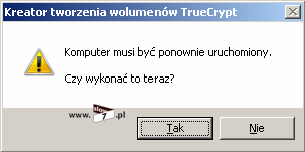

Zostanie przeprowadzony test szyfrowania.

Rysunek 81 TrueCrypt - test szyfrowania

Potwierdzenie.

Rysunek 82 TrueCrypt - informacja o potrzebie ponownego uruchomienia komputera

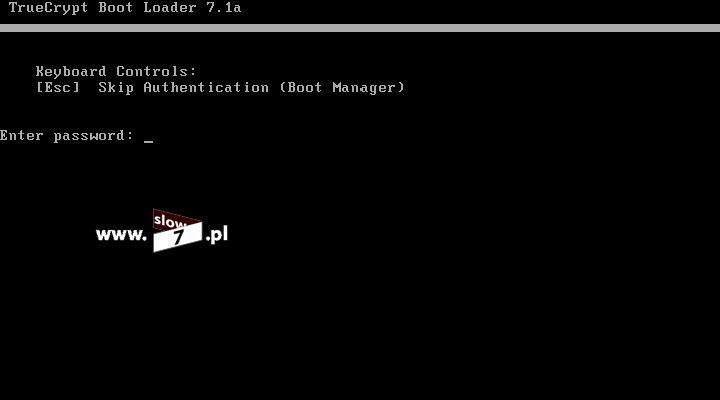

Po ponownym uruchomieniu komputera, by kontynuować wpisujemy wcześnie wybrane hasło.

Rysunek 83 TrueCrypt - wpisanie hasła

Podsumowanie testu. Jeżeli wszystko przebiegło pomyślnie klikamy Encrypt, po kliknięciu następuje proces szyfrowania zależny od wielkości partycji/dysku i szybkości samego dysku. Oczywiście na całkowity czas szyfrowania wpływa wybrany tryb wymazywania.

Rysunek 84 TrueCrypt - podsumowanie testu

Szyfrowanie dysku.

Rysunek 85 TrueCrypt - szyfrowanie dysku

Podsumowanie całego procesu szyfrowania, widać że wszystko przebiegło pomyślnie.

Rysunek 86 TrueCrypt - podsumowanie

Od tej pory by uruchomić nasz system będziemy musieli na ekranie bootloadera wpisać nasze hasło.

Rysunek 87 TrueCrypt - uruchamianie zaszyfrowanego systemu

Truecrypt - Tworzenie systemu ukrytego.

Ostatnią oferowaną funkcją, chyba najciekawszą ale i zarazem najtrudniejszą do zrealizowania jest stworzenie systemu ukrytego. Pomysł podobny z tworzeniem wolumenu ukrytego tylko w tym przypadku mamy do czynienia z dwoma systemami jeden ten właściwy a drugi instalowany dla „zmyłki”. Dostęp do zaszyfrowanych systemów uzyskujemy po podaniu hasła, oczywiście hasła są dwa, podanie jednego umożliwia start systemu właściwego podanie drugiego uruchamia system „zmyłkowy”.

By móc skorzystać z tej funkcji musimy przygotować odpowiednio dysk, czyli na naszym dysku twardym muszą znajdować się dwie partycje a ogólny schemat struktury dysku po wykonaniu wszystkich czynności przedstawia się następująco:

Rysunek 88 Truecrypt - struktura dysku po instalacji systemu ukrytego

Rozwiązanie te ma jedną wadę a mianowicie po uruchomieniu ukrytego systemu operacyjnego niemożliwy będzie zapis danych w innych zaszyfrowanych jak i niezaszyfrowanych partycjach. I jeszcze jedna uwaga na koniec - ZANIM ZACZNIESZ TWORZYĆ SYSTEM UKRYTY KONIECZNIE WYKONAJ BACKUP DANYCH.

Wszystkie operacje zostały pokazane w tutorialu poniżej, a więc miłego oglądania.

Ustawienia programu TrueCrypt

Język – zmiana języka programu oraz link do strony z której można pobrać dodatkowe paczki języka.

Rysunek 89 TrueCrypt - Opcje - Język

Skróty klawiaturowe – do najczęstszych operacji możemy przypisać skrót klawiaturowy.

Rysunek 90 TrueCrypt - Opcje - skróty klawiaturowe

Opcje wydajności – konfiguracja akceleracji sprzętowej (funkcja wspierana przez procesor) oraz zrównoleglenia (funkcja zależna od ilości rdzeni procesora). Zastosowane ustawienia można przetestować wykorzystując wbudowany Benchmark.

Rysunek 91 TrueCrypt - Opcje wydajności

Domyślne pliki kluczowe – jeśli utworzymy np. kontener programu TrueCrypt, który jest szyfrowany za pomocą pliku-klucza by zamontować magazyn za każdym razem musimy wskazywać plik-klucz, tu możemy ustalić domyślne lokalizacje plików (opcja ze wzg. na bezpieczeństwo nie zalecana).

Rysunek 92 TrueCrypt - domyślne pliki kluczowe

Tokeny/Bilety bezpieczeństwa - ustawienia związane z tokenami/biletami sesji.

Rysunek 93 TrueCrypt - ustawienia bezpieczeństwa tokenu/biletu

Preferencje – inne opcje związane z działaniem programu m.in. opcje podłączania, opcje procesu czy zachowanie programu w systemie Windows.

Rysunek 94 TrueCrypt - preferencje

Konfigurowanie dysku podróżnego TrueCrypta

Dysk podróżny tworzymy w sytuacji w której musimy użyć magazynu TrueCrypta na komputerze na którym nie ma zainstalowanego programu. Zostaje przekopiowany TrueCrypt w wersji portable.

Rysunek 95 TrueCrypt - tworzenie dysku podróżnego

Na koniec jeszcze krótko o rozwiązaniu, które zadowoli osoby, które chcą zaszyfrować kilka pojedynczych plików. Dla tych osób świetnym rozwiązaniem będzie program AxCrypt. AxCrypt jest darmową aplikacją w pełni integrującą się z powłoką systemu Windows.

Program może służyć nam do zabezpieczenia ważnych dla nas plików a szyfrowanie odbywa się z wykorzystaniem algorytmu AES. Obsługa programu jest bardzo prosta a wszelkie operacje wykonujemy w menu kontekstowym interesującego nas pliku. W razie wybrania folderu wszystkie pliki znajdujące się w folderze podlegają szyfrowaniu.

A więc po ściągnięciu programu (http://www.axantum.com/axcrypt/) i jego instalacji wybieramy plik/folder, który chcemy zabezpieczyć.

Rysunek 96 AxCrypt - szyfrowanie folderu

Ustalamy hasło

Rysunek 97 AxCrypt - ustalenie hasła

Następuje szyfrowanie.

Rysunek 98 AxCrypt - proces szyfrowania

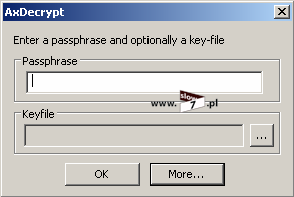

By móc skorzystać z pliku, wystarczy że klikniemy na niego, podamy hasło i nastąpił proces deszyfracji.

Rysunek 99 AxCrypt - deszyfrowanie

Program dostarcza nam również alternatywną metodą zabezpieczenia naszych plików czyli zamiast używać haseł możemy zdecydować się na użycie pliku-klucza. Taki plik możemy wygenerować korzystając z opcji Utwórz Plik-Klucz.

Rysunek 100 AxCrypt - tworzenie pliku-klucza

Rysunek 101 AxCrypt - tworzenie pliku-klucza

Rysunek 102 AxCrypt - wygenerowany plik-klucz

My móc odszyfrować pliki na komputerach w których nie ma zainstalowanego AxCrypt’a producent programu umożliwił wykonanie zaszyfrowanego pliku wykonywalnego.

Rysunek 103 AxCrypt - tworzenie zaszyfrowanego pliku wykonywalnego

Rysunek 104 AxCrypt - deszyfrowanie

Bibliografia:

http://windows.microsoft.com/pl-pl/windows7/products/features/bitlocker

http://www.conowego.pl/porady/szyfrujemy-dane-bitlocker-4314/

http://www.dobreprogramy.pl/BitLocker-bez-tajemnic,Artykul,11349.html

https://itservices.stanford.edu/service/encryption/wholedisk/bitlocker

http://dyski.cdrinfo.pl/artykuly/truecrypt5/index.php

http://www.ucl.ac.uk/isd/common/cst/good_practice/encrypt/encrypt/EncryptingUSBTrueCrypt

https://securityinabox.org/en/truecrypt_portable

http://mobileoffice.about.com/od/mobilesecurity/ss/how-to-encrypt-files-with-TrueCrypt.htm