Aby nasz serwer mógł zacząć przechowywać pliki i foldery a następnie udostępniać je w naszej sieci musi być zainstalowana rola Usługi plików i magazynowania. Rola jest domyślnie instalowana podczas instalacji systemu.

Zanim przejdziemy do udostępniania konkretnych zasobów plikowych naszego serwera kilka słów wypadałoby by napisać o tworzeniu woluminów na których udostępniane pliki będą zapisywane.

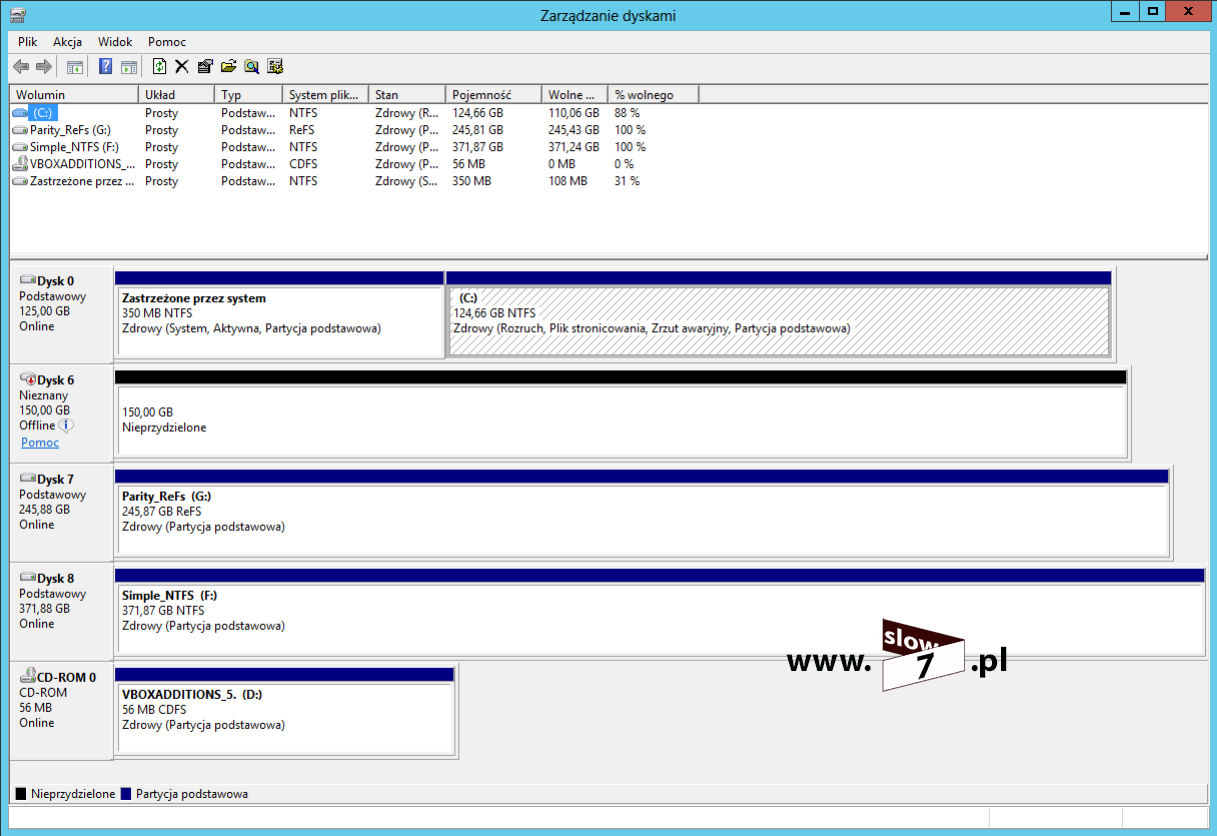

Tworzenie dysków, woluminów w systemie Windows 2012 Server nie odbiega od tego co już znamy z innych systemów rodziny Windows, czyli naszą przestrzeń magazynową możemy zdefiniować przy pomocy narzędzia Zarządzanie dyskami

W artykule tym nie będą opisywał jak używać tego narzędzia gdyż szczegółowy jego opis znalazł się w wpisie: Zarządzanie dyskami czyli słów kilka o partycjach i woluminach do którego wszystkich zainteresowanych odsyłam. Zamiast tego skupimy się na nowej funkcjonalności i całkiem nowego podejścia do definicji dysków zawartych w systemie Windows Server 2012.

Nowa funkcjonalność systemu Windows Server pozwala nam na użycie mechanizmu Storage Spaces. Działanie tego mechanizmu sprowadza się do dodania fizycznych urządzeń (dysków twardych, niezależnie od interfejsu - mechanizm wspiera dyski: Serial ATA, SAS, SCSI oraz nośniki podłączane przez port USB) do tzw. pul magazynów (ang storage pools). Zdefiniowane pule magazynu są więc grupą fizycznych dysków twardych, których pojemność jest łączona w jedną przestrzeń magazynowania.

Następnym krokiem po utworzeniu puli magazynowania jest zdefiniowanie tzw. dysku wirtualnego czyli dysku utworzonego z dostępnego, wolnego miejsca w puli magazynu.

Na podstawie stworzonych dysków wirtualnych definiujemy woluminy.

Tak więc podsumowując, wolumin na którym będziemy zapisywać pliki w ramach mechanizmu Storage Spaces wymaga od nas:

-

-

- podłączenia jednego bądź więcej czystych dysków twardych,

- utworzenia puli magazynu w skład, której wejdą fizyczne, podłączone i działające napędy,

- utworzenia dysku wirtualnego w ramach utworzonej puli,

- stworzenie woluminu bazującego na dysku wirtualnym.

-

To na tyle jeśli chodzi o teorię przejdźmy zatem do konkretnego przykładu, tak aby w praktyce omówić działanie tego rozwiązania. Na koniec warto jeszcze dodać, że funkcja Windows Storage Spaces jest wspierana przez systemy Windows 8, Windows 8.1, Windows 10, Windows Server 2012 oraz Windows Server 2012 R2.

Zaczynamy więc od utworzenia puli magazynu. W systemie istnieje 6 dysków twardych.

Utworzymy dwie pule magazynowe. Definicję pul magazynu realizujemy na karcie Pule magazynu dostępnej w Menedżer serwera w sekcji Usługi plików i magazynowania.

Po przejściu na kartę Pule magazynu wybieramy Zadania a następnie Nowa pula magazynu.

Naszym oczom powinien ukazać się Kreator nowej puli magazynu wybieramy Dalej.

W kolejnym kroku ustalamy nazwę tworzonej puli oraz opcjonalnie możemy zdefiniować jej opis.

Karta Dyski fizyczne pozwala nam określenie dysków, które będą wchodzić w skład tworzonej puli. Wybieramy dyski od 1 do 3 (pozostałe dyski posłużą do utworzenia drugiej puli magazynu).

Po wybraniu Dalej kreator wyświetli Potwierdzenie wprowadzonych ustawień. Klikamy Utwórz.

Pula magazynu jest tworzona.

Po utworzeniu puli w analogiczny sposób zostaje utworzona pula druga. W skład drugiej puli wchodzą dyski od 4 do 5. Dysk 6 pozostaje nam w zapasie. Efektem przeprowadzonej konfiguracji jest stworzenie dwóch odrębnych pul magazynu o nazwach: Magazyn_01 oraz Magazyn_02.

Po zdefiniowaniu pul magazynu kolejnym krokiem jest utworzenie dysku wirtualnego. Dyski wirtualne tworzymy w ramach wcześniej zdefiniowanych pul magazynu. Definicję dysku wirtualnego rozpoczniemy od puli Magazyn_02.

Aby utworzyć dysk wirtualny w sekcji Dyski wirtualne wybieramy Zadania a następnie Nowy dysk wirtualny.

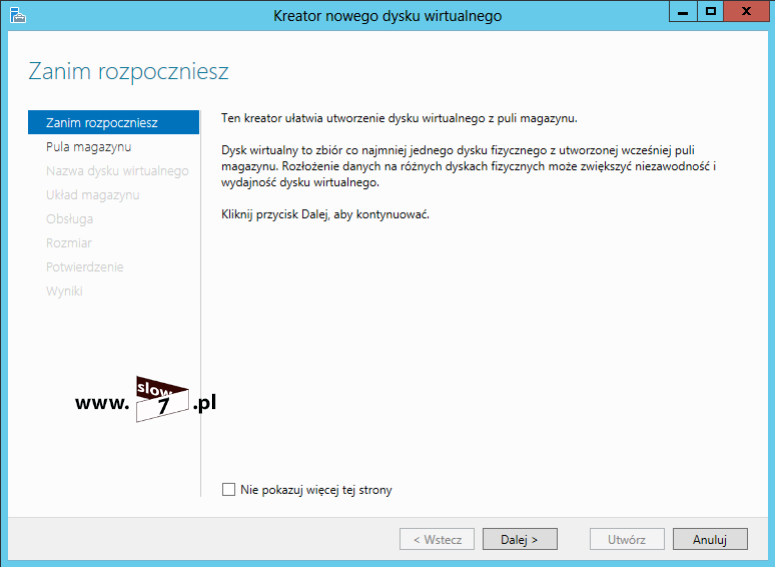

Po wybraniu opcji tworzenia nowego dysku wirtualnego uruchomi się kreator. Wybieramy Dalej.

Na karcie Pula Magazynu określamy pulę w ramach, której będzie przeprowadzana operacja tworzenia dysku wirtualnego. Została wybrana pula: Magazyn_02

Kolejna karta to definicja nazwy tworzonego dysku wirtualnego oraz opisu.

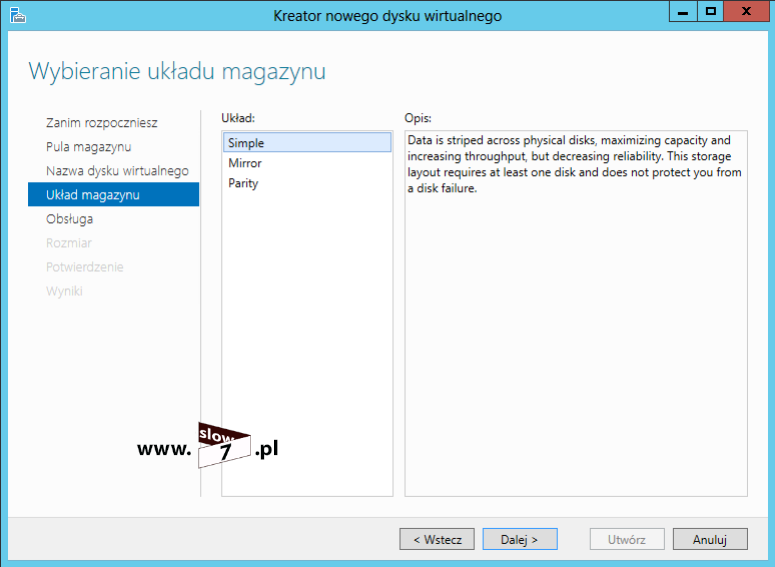

Na karcie Układ magazynu następuje definicja sposobu składowania naszych danych. Do wyboru mamy trzy opcje:

-

-

- Simple - utworzenie dysku, którego przestrzeń będzie obejmować sumę oferowanej pojemności dysków fizycznych. Wybór tego rozwiązania spowoduje utworzenie wspólnej przestrzeni dyskowej, obejmującej swym zasięgiem dyski wchodzące w skład puli. W rozwiązaniu tym uzyskujemy największą ilość miejsca lecz rozwiązanie to nie zapewnia nam zabezpieczenia w przypadku awarii nośnika. Działanie opcji możemy porównać do utworzenia macierzy RAID 0.

- Mirror - opcja ta jest odpowiednikiem RAID 1. Zapisywane dane są dublowane. Aby utworzyć dysk wirtualny typu mirror potrzebne są przynajmniej dwa dyski twarde. Zastosowanie dwóch dysków chroni nas przed awarią jednego z nich natomiast wybór pięciu dysków podniesie poziom bezpieczeństwa - awarii mogą ulec dwa dyski twarde.

- Parity - opcja ta jest odpowiednikiem RAID 5. Dane są zapisywane z wykorzystaniem bitów parzystości, awaria jednego z dysków pozwala na podstawie zapisanych informacji na odtworzenie danych. Do utworzenia dysku wirtualnego potrzebne są przynajmniej trzy dyski twarde.

-

Została wybrana opcja Simple

Karta Obsługa pozwala nam określenie ilości alokowanego miejsca. Oznacza to, że możemy tworzonemu dyskowi przydzielić faktyczną ilość miejsca oferowaną przez dyski (opcja Stały ang. Fixed) bądź skorzystać z opcji alokowania elastycznego (ang. Thin) umożliwiającej na zdefiniowanie rozmiaru większego niż to faktycznie wynika z ilości fizycznie posiadanego miejsca - funkcja thin provisioning - ilość alokowanej przestrzeni dyskowej może być większa niż dostępna na dysku.

Obsługę magazynu określamy na alokowanie elastyczne.

Kolejny krok to określenie rozmiaru tworzonego dysku. Ze względu na fakt, że wybraliśmy opcję alokowania elastycznego rozmiar woluminu możemy ustalić na większy niż faktycznie pozwala nam na to ilość posiadanego miejsca. Rozmiar dysku wirtualnego został ustalony na 372 GB.

Ostatni ekran jest ekranem podsumowującym przeprowadzoną konfigurację. Wybieramy Utwórz.

Trwa tworzenie nowego dysku wirtualnego.

Po utworzeniu dysku twardego uruchomi się kolejny kreator - Kreator nowych woluminów.

Po wybraniu Dalej. Określamy dysk wirtualny na, którym będzie tworzony wolumin.

Na karcie Rozmiar określamy ilość miejsca jaka zostanie przydzielona woluminowi. Woluminowi zostaje przypisana całe dostępne miejsce oferowane przez dysk wirtualny. Oczywiście nic nie stoi na przeszkodzie aby podział ten dokonać według własnego uznania. Oznacza to, że dysk wirtualny możemy dzielić według własnego uznania i potrzeb.

Następny krok to definicja litery dysku pod jaką wolumin będzie dostępny w systemie.

Ostatnią czynnością jaką należy zdefiniować to system plików oraz nazwa tworzonego woluminu. Zostaje wybrany system NTFS.

Ekran Potwierdzenie to podsumowanie wybranych opcji.

Po wybraniu Utwórz zostaje utworzony wolumin.

Dobrnęliśmy do końca wolumin został skonfigurowany od tej pory można prowadzić na nim zapis plików.

W systemie istnieje jeszcze jedna pula magazynu. Na bazie puli został stworzony dysk wirtualny typ jego został zdefiniowany jako parity a układ magazynu został ustalony na stały. Całe miejsce dysku wirtualnego zostało przypisane woluminowi - litera dysku G; system plików: ReFS

Podczas tworzenia dysku wirtualnego została użyta opcja alokowania miejsca. Naszą pulę tworzą dwa fizyczne dyski twarde, których suma pojemności wynosi około 248 GB Rozmiar dysku wirtualnego został zaś ustalony na 372 GB oznacza to, że fizycznie nie mamy zagwarantowane obsłużenie woluminu powstałego na bazie dysku wirtualnego. Brakuj nam 124 GB.

Na szczęście mamy jeszcze jeden dysk twardy. Aby zagwarantować prawidłowe działanie woluminu do zdefiniowanej puli możemy przypisać wolny dysk.

Aby dodać do puli nowy dysk, klikamy na pulę i z menu kontekstowego wybieramy opcję Dodaj dysk fizyczny

Po wybraniu opcji w oknie Dodawanie dysku fizycznego wybieramy dysk, który ma wejść w skład puli.

Po dodaniu do puli dysku o pojemności 150 GB dysponujemy nadwyżką 25 GB.

Nadwyżka ta może zostać wykorzystana na utworzenie nowego dysku wirtualnego bądź rozszerzenie już istniejącego. Aby rozszerzyć dysk wirtualny zaznaczamy dysk i z menu kontekstowego wybieramy Rozszerz dysk wirtualny

W nowo otwartym oknie wpisujemy pożądany rozmiar wirtualnego dysku.

Po rozszerzeniu dysku wirtualnego można przejść do zmiany rozmiaru woluminu. Podobnie jak w przypadku dysku wirtualnego, wolumin rozszerzamy po kliknięciu i wybraniu z menu Rozszerz wolumin

W nowo otwartym oknie wpisujemy wartość docelową woluminu. Po wykonaniu rozszerzenia niewykorzystane miejsce staje się częścią woluminu.

Całe dostępne miejsce zostało przypisane.

W systemie istnieją dwa woluminy przy czym jeden został sformatowany z wykorzystaniem systemu plików NTFS drugi zaś korzysta z nowego rozwiązania a mianowicie ReFS (ang. Resilient File System)

System plików ReFs jest nowym podejściem Microsoftu do idei zarządzania plikami. System ten został stworzony z myślą o bardziej efektywnym zarządzaniu dużą ilością danych, składowanych na dyskach komputerów. Wiele dobrze znanych funkcji, zostaje zachowanych lecz są takie, które nowy system plików nie wspiera. Już analiza powyższego rysunku na którym zostały ukazane właściwości dysków sformatowanych w systemie NTFS (po lewej) jak i nowym ReFs (po prawej) dostarcza nam informacji o wspieranych funkcjach. Funkcjami nie wspieranymi przez system plików ReFs są kompresja oraz możliwość tworzenia przydziałów (brak opcji Kompresuj ten dysk, aby zaoszczędzić miejsce na dysku oraz brak zakładki Przydział). Zabrakło również wsparcia dla funkcji szyfrowania EFS (rysunek poniżej - po lewej plik zapisany na partycji NTFS po prawej plik zapisany na partycji ReFs).

Woluminy korzystające z ReFS współpracują z mechanizmem BitLocker.

Ponadto z woluminu korzystającego z ReFs nie uruchomimy systemu.

Pełne porównanie funkcjonalności obu systemu plików zostało zamieszczone w tabeli poniżej.

| NTFS Features | ReFS Features |

|

Supports Case-sensitive filenames Preserves Case of filenames Supports Unicode in filenames Preserves & Enforces ACL's Supports file-based Compression Supports Disk Quotas Supports Sparse files Supports Reparse Points Supports Object Identifiers Supports Encrypted File System Supports Named Streams Supports Transactions Supports Hard Links Supports Extended Attributes Supports Open By FileID Supports USN Journal |

Supports Case-sensitive filenames Preserves Case of filenames Supports Unicode in filenames Preserves & Enforces ACL's Supports Sparse files Supports Reparse Points Supports Open By FileID Supports USN Journal |

Tak więc po przeczytaniu tych kliku linijek tekstu o systemie ReFS niejednemu na myśl przyjdzie pytanie - Po co mi ten nowy system plików? Zmianie uległ sposób organizacji i zarządzania składowanymi danymi. Zrezygnowano z niepraktycznego dziennika używanego w NTFS na rzecz zapisu z użyciem tabel. Oznacza to, że w systemie ReFs foldery posiadają strukturę tabeli a pliki stanowią jej wpisy. Położono również szczególny nacisk na automatyczne korygowanie błędów, skalowalność całego rozwiązania oraz na wyeliminowanie błędów zapisu będących wynikiem utraty zasilania. Tak więc wykorzystując ReFs możemy zapomnieć o dobrze znanym narzędziu ScanDisk (chkdsk) ponieważ wszystkie naprawy systemu pliku są przeprowadzane w sposób niewidoczny dla użytkownika w trakcie pracy systemu.

Dlatego system plików ReFS sprawdzi się w tych rozwiązaniach w których są przetwarzane ogromne ilości danych/plików (centra danych, rozwiązania oparte o chmurę).

Na konie jeszcze krótki przegląd możliwości oraz porównanie obu systemów plików.

| ReFS | NTFS | |

| Wielkość pliku | 18,4 x 10^18 (eksabajt) | 16 x 10^12 (terabajt) |

| Rozmiar wolumin | 402 x 10^21 (zettabajt) | 18,4 x 10^18 (eksabajt) |

| Max liczba plików w folderze | 18 x 10^18 (trylion) | 4,3 x 10^9 (miliard) |

| Max długość nazwy pliku | 32 767 znaków | 255 znaków |

| Max długość ścieżki | 32 767 znaków | 255 znaków |

Przechodzimy do ustalania poziomu uprawnień udostępnianych plików ale zanim zaczniemy szybkie wprowadzenie.

Do dyspozycji mamy dwa poziomy uprawnień:

-

-

- Uprawnienia systemu plików - ustanowione i skonfigurowane działają zawsze czyli nieważne czy dostęp do danych jest realizowany z poziomu komputera czy za pośrednictwem sieci to zawsze jesteśmy objęci ich działaniem,

- Uprawnienia folderu udostępnionego - zasięg ich działania obejmuje sytuacje w których dostęp do plików jest realizowany zdalnie (z poziomu sieci) a zadaniem ich jest określenie, kto do danego udostępnionego zasobu sieciowego dostęp ma a kto nie.

-

Uprawnienia systemów plików są odpowiedzialne za kontrolę dostępu do udziałów na dyskach sformatowanych systemem plików NTFS oraz ReFs. Można je konfigurować zarówno na plikach jak i folderach. Uprawnienia te dzielimy na:

-

-

- uprawnienia standardowe - uprawnienia podstawowe czyli określenie możliwości prowadzenia możliwości zapisu, odczytu oraz modyfikacji pliku bądź pełnej kontroli

- uprawnienia specjalne - poszerzają kontrolę nad udostępnianymi zasobami o dodatkowe opcje.

-

Nadanie uprawnień udziela się poprzez określenie opcji zezwalaj (ang. allow) bądź odmów (ang. deny). Uprawnienia również mogą być dziedziczone (ang. inherited) po obiekcie nadrzędnym np. podfolder dziedziczy uprawnienia folderu w którym się znajduje. Uprawnienia są kumulowane a w przypadku konfliktu, uprawnienia dziedziczone są zastępowane uprawnieniami nadanymi jawnie. Uprawnienia typu odmów mają pierwszeństwo przed uprawnieniami zezwalaj. Oznacza to, że w przypadku przynależności użytkownika do dwóch grup i skonfigurowaniu dostępu do folderu/pliku dla jednej z grup na poziomie zezwalaj a drugiej na poziomie odmów, obowiązującym uprawnieniem będzie odmów (przykład w dalszej części wpisu).

W przypadku folderów udostępnionych zasób można ukryć. Ukrywanie odbywa się poprzez dodanie w nazwie zasobu na końcu znaku $. Oznacza to, że przykładowy udział o nazwie: dokumenty$ nie będzie widoczny w przypadku przeglądania zasobów sieciowych np. w Eksploratorze Windows lecz dostęp do niego będzie możliwy po podaniu prawidłowego adresu. Udziały administracyjne czyli dyski oraz foldery Admin$, Print$, FAX$ oraz IPC$ są zawsze ukryte. Domyślnym ustawieniem przy ustalani dostępu do zasobu sieciowego jest: Wszyscy - Odczyt (Everyone - Read)

Zanim przejdziemy dalej jeszcze przypomnienie. Przyjęliśmy następujące założenia:

-

-

- jednostka OU Uczniowie – użytkownik Jan Kowalski, komputer – YYY

- jednostka OU Nauczyciele – użytkownik Tadeusz Nowak, komputer – XXX

-

Rozpoczynamy od utworzenia folderu, który będziemy chcieli udostępnić. Folderowi zostaje przypisana nazwa: Pliki Po utworzeniu folderu z menu kontekstowego wybieramy Właściwości i przechodzimy na kartę Udostępnianie gdzie klikamy na Udostępnienie zaawansowane (punkt 1) W nowo otwartym oknie zaznaczamy opcję Udostępnij ten folder (punkt 2) oraz klikamy na Uprawnienia (punkt 3). W oknie Udostępnianie zaawansowane możemy dodatkowo określić nazwę udziału, określić liczbę jednoczesnych użytkowników korzystających z zasobu oraz dodać komentarz (opcja Buforowanie opisana w dalszej części).

Po kliknięciu na Uprawnienia w oknie Uprawnienia na plik możemy określić jakie grupy będą mogły z udziału korzystać oraz jakie operacje będą mogły być wykonane. Zależy nam aby z folderu Pliki mogły korzystać grupy nauczyciele i uczniowie tak więc po wybraniu przycisku Dodaj w nowo otwartym oknie w sekcji Wprowadź nazwy obiektów do wybrania wpisujemy obie nazwy grup.

Po wprowadzeniu nazw grup należy określić stan uprawnień. Dla grupy uczniowie oraz nauczyciele została ustanowiona opcja: pełna kontrola. Gdy chcemy aby z zasobu korzystały tylko te dwie grupy należy usunąć grupę Wszyscy

Po określeniu opcji związanych z udostępnieniem zasobu przechodzimy na zakładkę Zabezpieczenia gdzie należy określić stan uprawnień systemu plików. Aby zmodyfikować listę grup wybieramy przycisk Edytuj.

W nowo otwartym oknie Uprawnienia dla Pliki po wybraniu przycisku Dodaj, do listy już zdefiniowanych grup dodajemy grupę nauczyciele oraz uczniowie. Stan uprawnień dla obu grup został ustalony na Pełna kontrola

Po ustaleniu wszystkich opcji możemy sprawdzić ich efekt. Jako pierwszy loguje się użytkownik Jan Kowalski, który należy do grupy uczniowie. Jak widać poniżej użytkownik uzyskuje dostęp do zasobu sieciowego.

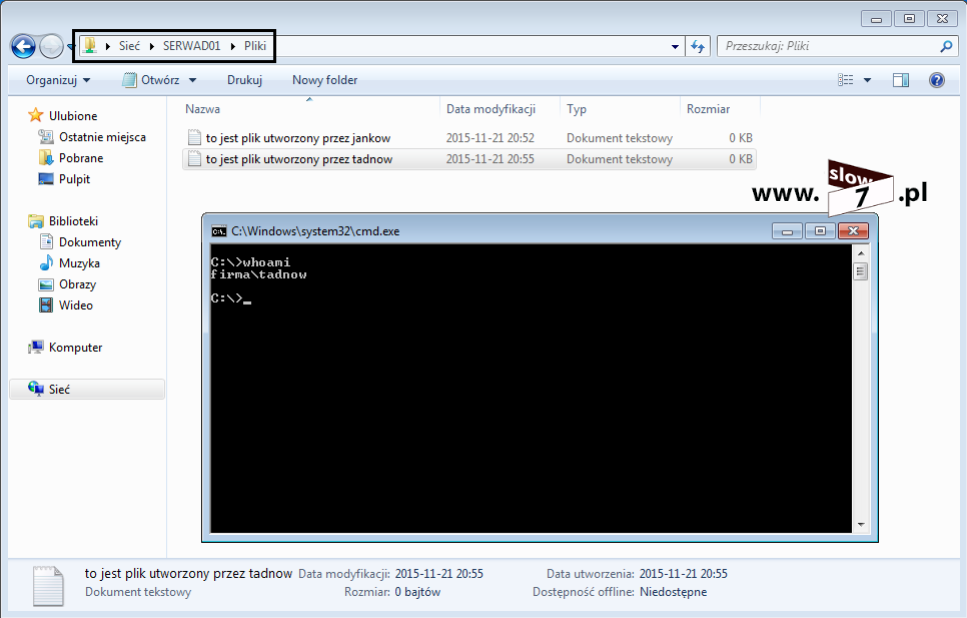

Jako drugi zostaje wybrany użytkownik grupy nauczyciele Tadeusz Nowak i jak można zaobserwować niżej, on również uzyskuje dostęp do udostępnionego folderu Pliki.

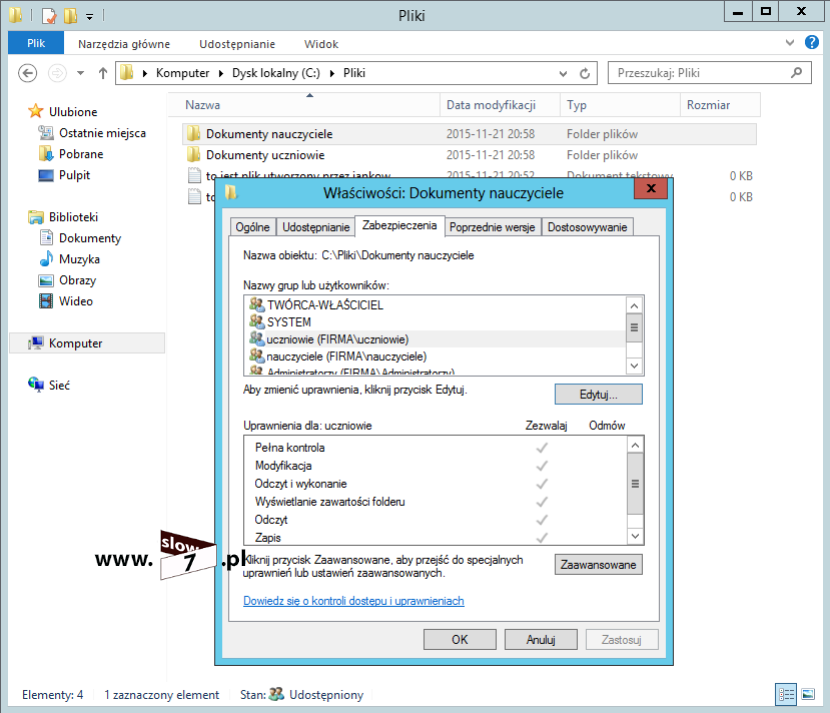

Przechodzimy do utworzenia katalogów, które będą przynależne do danej grupy a dodatkowo ustalimy poziomy zabezpieczeń tak aby dostęp do plików zapisanych w tych katalogach mieli tylko członkowie danej grupy. Zostają utworzone dwa katalogi Dokumenty nauczyciele oraz Dokumenty uczniowie. Katalogi zostają utworzone wewnątrz folderu Pliki.

Sprawdzenie wpisów zawartych na karcie Zabezpieczenia informuje nas, że do folderu Dokumenty nauczyciele mają również dostęp członkowie grupy uczniowie. Dostęp do katalogu jest efektem działania mechanizmu dziedziczenia uprawnień. Wpisy grup skonfigurowane podczas tworzenia folderu Pliki zostały odziedziczone przez foldery Dokumenty nauczyciele oraz Dokumenty uczniowie.

Zmiana uprawnień jest niemożliwa do czasu wyłączenia dziedziczenia. Jak widać poniżej próba usunięcia wpisu dotyczącego grupy uczniowie kończy się niepowodzeniem.

Aby wyłączyć dziedziczenie uprawnień po obiekcie nadrzędnym na karcie Zabezpieczenia wybieramy Zaawansowane. W nowo otwartym oknie klikamy na przycisk Wyłącz dziedziczenie.

Po wybraniu opcji Wyłącz dziedziczenie w nowo otwartym oknie musimy określić co ma się stać z wpisami już istniejącymi, do wyboru mamy dwie opcje:

-

-

- Konwertuj uprawnienia odziedziczone na uprawnienia jawne do obiektu - wybranie tej opcji spowoduje zachowanie wszystkich wpisów zabezpieczeń lecz od tej pory będziemy mieli możliwość ich edytowania,

- Usuń wszystkie uprawnienia odziedziczone z tego obiektu - zdecydowanie się na to rozwiązanie spowoduje usunięcie wszystkich wpisów, które są efektem dziedziczenia. Wpisy zabezpieczeń będziemy musieli od nowa określić sami.

-

Decydujemy się na konwersję uprawnień odziedziczonych na uprawnienia jawne.

Po wykonaniu operacji konwersji, zabraniamy grupie uczniowie na dostęp do folderu Dokumenty nauczyciele. Dostęp został zabrany poprzez jawne odebranie uprawnień.

Po kliknięciu na OK zostaniemy ostrzeżeni o konsekwencjach naszego wyboru. Jawne odebranie uprawnień ma wyższy priorytet przed jawnym zezwoleniem.

Analogicznie postępujemy z folderem Dokumenty uczniowie lecz tym razem uprawnienia do katalogu zostaje odebrane grupie nauczyciele.

Efektem przeprowadzonej konfiguracji będzie brak możliwości uzyskania dostępu do folderu Dokumenty nauczyciele przez użytkownika Jan Kowalski, który jest członkiem grupy uczniowie.

Oczywiście również użytkownik Tadeusz Nowak przynależny do grupy nauczyciele straci możliwość korzystania z folderu Dokumenty uczniowie.

Obie grupy będą miały możliwość prowadzenia odczytu i zapisu w folderze Pliki.

Określenie stanu uprawnień do udostępnionych zasobów możemy również wykonać za pomocą przystawki Menedżer serwera. Dlatego w tym celu w oknie menadżera w sekcji Usługi plików i magazynowania na karcie Udziały należy wybrać udostępniony udział. Definicję wpisów przeprowadzamy po wybraniu Właściwości.

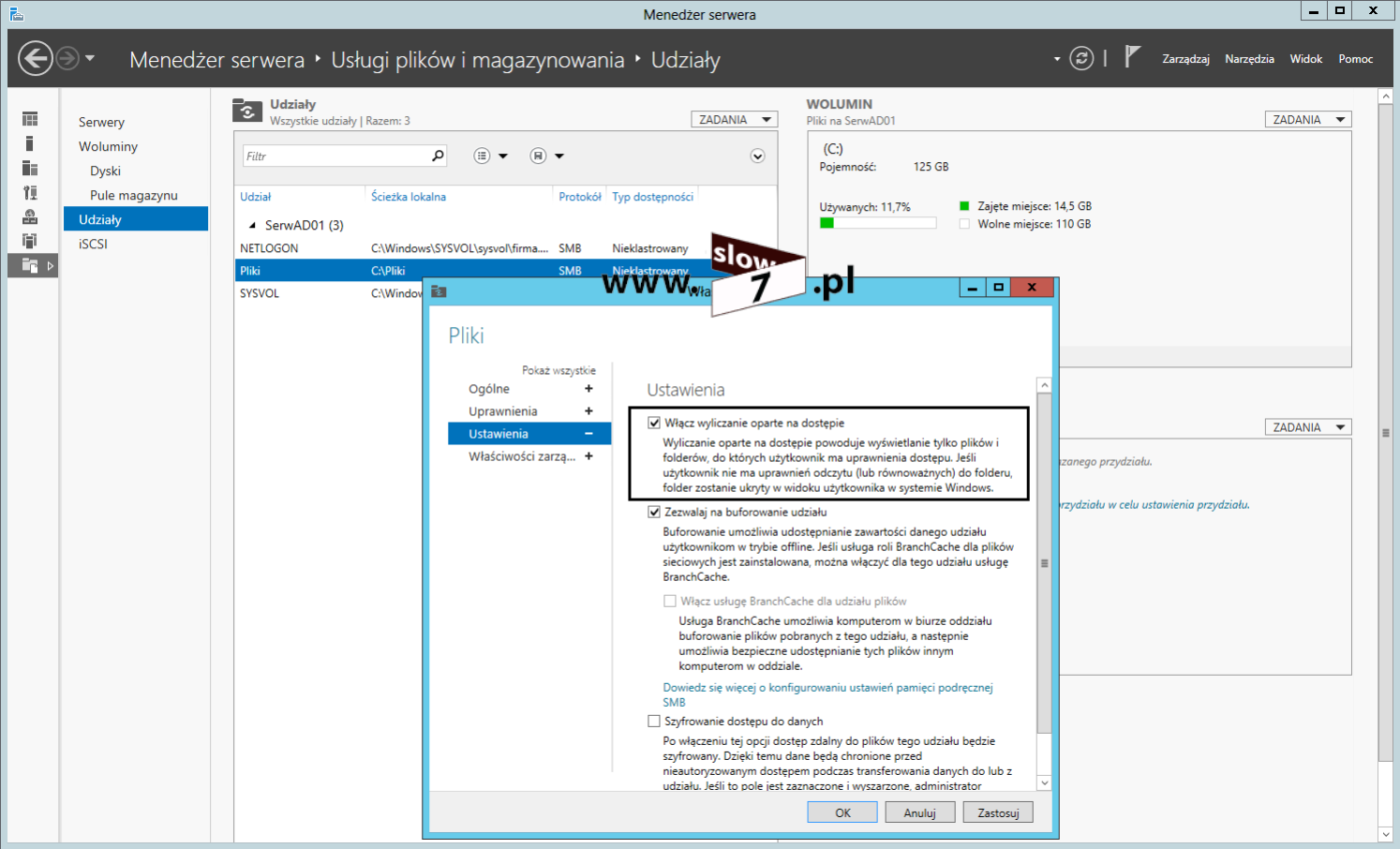

W narzędziu zarządzania udziałami mamy możliwość skorzystania z jeszcze jednej funkcjonalności systemu Windows Server 2012 a mianowicie tzw. wyliczania opartego na dostępie (ang. Access Based Enumeration) Zadaniem funkcji jest wyświetlenie tylko tych plików i katalogów do których użytkownik ma przypisane przynajmniej prawo odczyt (ang. read).

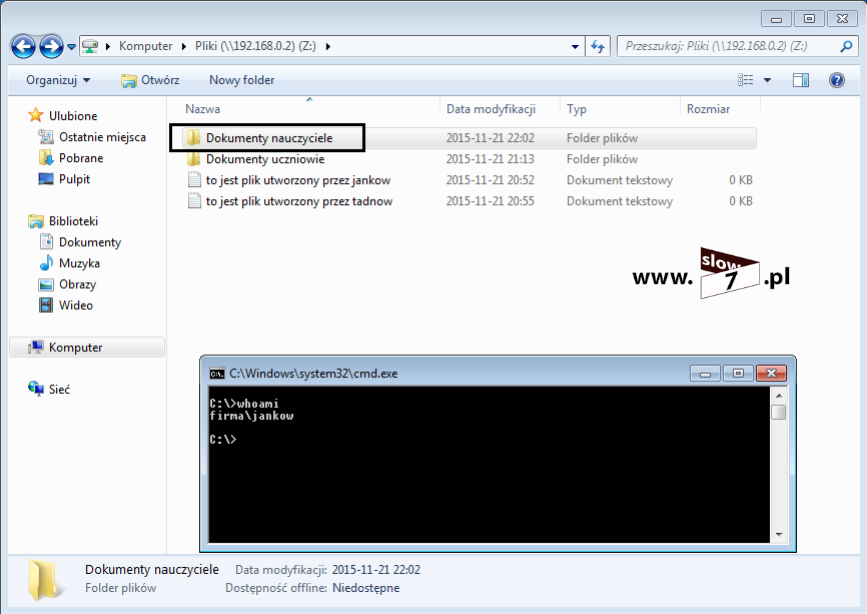

Wracając do naszego przykładu np. użytkownik Jan Kowalski członek grupy uczniowie po otwarciu zasobu sieciowego ujrzy w udostępnionym zasobie katalog, który domyślnie przypisaliśmy grupie nauczyciele (do katalogu tego grupie uczniowie zostały odebrane wszystkie uprawnienia). Dostęp do katalogu dla użytkownika Jan Kowalski jest zabroniony. Aby wyłączyć wyświetlanie tego typu katalogów/plików do których nie mamy przyznanego prawa odczytu należy włączyć funkcję wyliczania opartego na dostępie.

Funkcję wyliczania włączamy po wybraniu karty Udziały i następnym kliknięciu PPM na udostępnionym zasobie opcji Właściwości. W nowo otwartym oknie przechodzimy do Ustawień gdzie odszukujemy opcję Włącz wyliczanie oparte na dostępie.

Po aktywacji opcji i zatwierdzeniu wyboru. Wszystkie foldery do których użytkownik Jan Kowalski nie ma dostępu zostaną przed nim ukryte (oczywiście opcja będzie miała wpływ na pozostałych użytkowników korzystających z udostępnionego zasobu). Wyświetlenie folderu Dokumenty nauczyciele zostaje wyłączone.

Poruszanie się w gąszczu nadanych uprawnień w szczególności gdy mamy wielu użytkowników przypisanych do wielu grup może być wielce skomplikowane bo czasem ciężko stwierdzić jakie uprawnienia będzie miał użytkownik A gdy należy do grupy X, Y oraz Z Dlatego w sprawdzeniu stanu dostępu pomoże nam narzędzie Dostęp czynny (narzędzie jest dostępne po wybraniu przycisku Zaawansowane na karcie Zabezpieczenia)

Po uruchomieniu narzędzia mamy możliwość określenia nazwy użytkownika (punkt 1) oraz jego członkostwa w różnych grupach (punkt 2) dodatkowo możemy zdefiniować wybór urządzenia względem, którego będzie przeprowadzana analiza (punkt 3) oraz jego członkostwa w grupach (punkt 4). Po ustaleniu wszystkich opcji i wyborze Wyświetl dostęp czynny będziemy mogli przeglądać wyniki uprawnień jakie zostaną przydzielone.

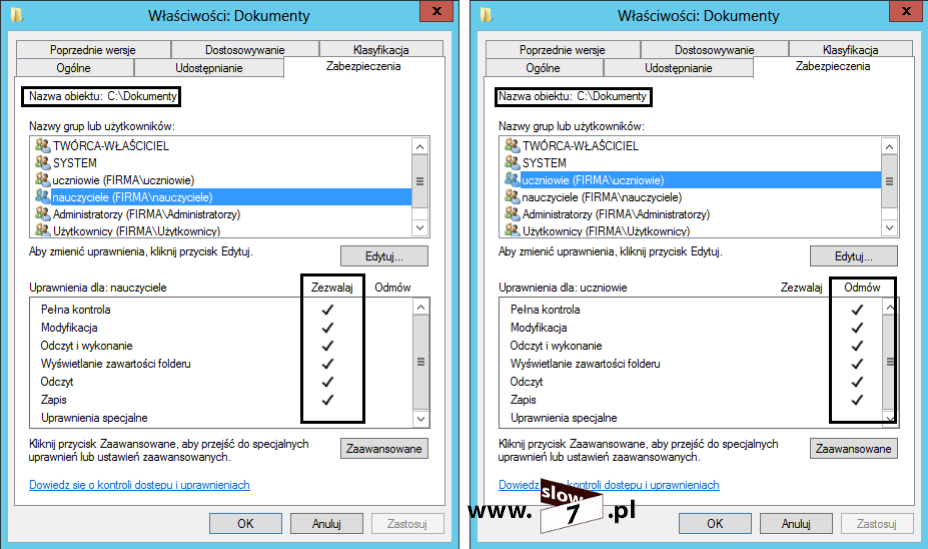

No to krótki przykład. Stworzono nowego użytkownika Mateusz Rybacha i nadano mu członkostwo w dwóch grupach nauczyciele oraz uczniowie.

Dodatkowo utworzono folder Dokumenty i do zasobu tego przypisano obie grupy przy czym grupie nauczyciele przyznano pełną kontrolę zaś grupie uczniowie do zasobu dostępu zabroniono.

Rodzi się pytanie - Jakie prawa będzie miał użytkownik? (choć, kto uważnie czytał ten dojdzie do wniosku, że dostęp będzie odebrany - pierwszeństwo mają uprawnienia typu odmów)

Aby przekonać się o stanie uprawnień możemy do tego wykorzystać narzędzie Dostęp czynny.

Po określeniu nazwy użytkownika i zdefiniowaniu jego członkostwa w grupach przekonujemy się, że rzeczywiście użytkownikowi Mateusz Rybacha dostęp do zasobu Dokumenty zostanie odebrany.

Narzędziem, które pomoże nam również w rozwiązaniu ewentualnych problemów z dostępem do zasobów jest Inspekcja. Inspekcja umożliwia włączenie rejestrowania wystąpienia określonych działań w dzienniku zdarzeń. W naszym przypadku będą to udane bądź nieudane (lub obie czynności razem) próby uzyskania dostępu do udostępnionych zasobów.

Aby włączyć inspekcję należy w oknie Zaawansowane ustawienia zabezpieczeń przejść do zakładki Inspekcja (ang. auditing)

W kolejnym kroku ustalamy użytkownika (lub grupę), dla którego będzie przeprowadzana inspekcja. Użytkownika dodajemy do listy wyboru poprzez przycisk Dodaj. Celem zilustrowania działania mechanizmu jako przykład został wybrany użytkownik Jan Kowalski, inspekcję przeprowadzimy względem zasobu Dokumenty uczniowie. Po wyborze użytkownika należy dodatkowo określić:

-

-

- typ inspekcji - Wszystko (ang. All) - wszystkie zdarzenia są rejestrowane; Niepowodzenie (ang. Fail) -zdarzenia odrzucenia uprawnień są rejestrowane; Sukces (ang. Success) - zdarzenia zatwierdzenia są rejestrowane,

- pole Dotyczy (ang. Applies) określamy elementy, które będą monitorowane,

- wybór uprawnienia - określamy rodzaj uprawnienia podlegającego inspekcji. Rodzaj uprawnienia możemy określić na bazie uprawnień podstawowych (ang. Basic permissions) bądź uprawnień zaawansowanych (ang. Advanced permissions),

- opcjonalnie możemy określić warunek w celu ograniczenia wykonywanych wpisów zdarzeń.

-

Po zdefiniowaniu wszystkich opcji wybieramy OK.

Po zatwierdzeniu wprowadzonych ustawień odpowiednie logi o ustanowieniu inspekcji i jej wynikach powinniśmy odnaleźć w dzienniku zdarzeń - karta Zabezpieczenia (ang. Security).

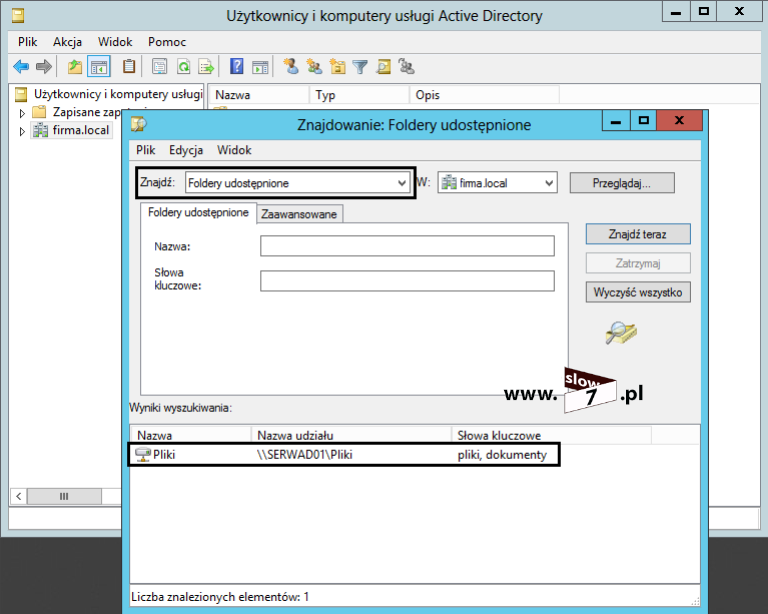

Udostępnione foldery celem umożliwienia użytkownikom ich łatwiejszego odszukania należy opublikować w usłudze Active Directory. Publikację informacji o zasobie wykonamy po uruchomieniu przystawki Zarządzanie komputerem (bądź Foldery udostępnione). Po wybraniu gałęzi Udziały wskazujemy zasób, który chcemy opublikować i po następnym wybraniu jego Właściwości i przejściu na kartę Publikowanie zaznaczamy opcję Publikuj ten udział w usłudze Active Directory Jako opcję możemy zdefiniować opis oraz tagi (słow kluczowe) publikowanego zasobu.

Od tej pory zasób ten będziemy wstanie wyszukać.

Informację o udostępnionych folderach jak i możliwość zarządzania nimi jest również możliwa z wykorzystaniem przystawki Użytkownicy i komputer usługi Active Directory (uprzednio z menu Widok należy zaznaczyć opcję Użytkownicy, kontakty, grupy i komputery jako kontenery)

Po określeniu wszystkich opcji odnośnie udostępnionego zasobu sieciowego celem łatwiejszego jego wykorzystania możemy na stacjach klienckich zdecydować się na jego mapowanie. Mapowanie zasobu spowoduje umieszczenie w oknie Komputer odnośnika po wybraniu, którego uzyskamy dostęp do udziału. Wybór tego rozwiązania zwalnia nas z ręcznego odwoływania się za każdym razem gdy chcemy uzyskać dostęp do lokacji sieciowej.

Aby wykonać mapowanie udziału na komputerze klienckim otwieramy okno Komputer. Wybranie przycisku Mapuj dysk sieciowy spowoduje wyświetlenie okna odpowiedzialnego za definicję parametrów podłączanego zasobu. W oknie tym musimy określić literę dysku pod jaką zostanie zamontowany udział oraz wprowadzić ścieżkę do zasobu. Wybranie opcji Połącz ponownie przy logowaniu spowoduje zmapowanie udostępnionego folderu po kolejnym zalogowaniu.

Po wybraniu Zakończ nastąpi utworzenie dysku sieciowego.

Gdy definiujemy mapowanie dysku do zasobu, który wymaga podania innych poświadczeń (np. lokacji standardowo przynależnej innej grupie użytkowników) należy wybrać Połącz przy użyciu innych poświadczeń. Po podaniu loginu i hasła dostęp do zasobu powinien zostać zrealizowany.

W przykładzie poniżej użytkownik Tadeusz Nowak (grupa nauczyciele) z konta Jan Kowalski (grupa uczniowie) uzyskał dostęp do plików przynależnych jego grupie - folder Dokumenty nauczyciele.

Mapowanie folderu możemy również wykonać z wykorzystaniem linii wiersza poleceń. Folder sieciowy zostanie zmapowany po wydaniu polecenia: net use <litera_dysku> <ścieżka_do_zasobu> Aby zdefiniować inne poświadczenia użyj polecenia: net use z: <litera_dysku> <ścieżka_do_zasobu> <hasło> /USER:<użytkownik> Użycie przełącznika /persistent:yes spowoduje podłączenie zasobu przy ponownym logowaniu.

Gdy w naszej organizacji korzystamy z Active Directory mapowanie folderu możemy wykonać za pomocą odpowiednio zdefiniowanej polisy GPO.

Po uruchomieniu przystawki Zarządzanie zasadami grupy przechodzimy do definicji nowej polisy (nazwa: mapowanie folderu). Polisa zostaje przypisana do jednostki organizacyjnej Uczniowie

Po utworzeniu polisy należy ją edytować. W Edytorze zarządzania zasadami grupy odszukujemy gałąź Konfiguracja użytkownika - Preferencje - Ustawienia systemu Windows - Mapowania dysków

Po odszukaniu gałęzi Mapowania dysków z menu kontekstowego wybieramy: Nowy - Dysk zamapowany

W oknie Nowe właściwości dysku definiujemy opcje związane z konfiguracją mapowanego udziału. Zostały określone opcje:

-

-

- Akcja - Utwórz - tworzony jest nowy dysk,

- Lokalizacja - ścieżka sieciowa do udziału sieciowego,

- Połącz ponownie - zaznaczenie,

- Litera dysku - określenie litery dysku mapowanego udziału, udział będzie dostępny jako dysk Z:

-

Po zatwierdzeniu ustawień czas by sprawdzić efekt wprowadzonej konfiguracji. Ponieważ polisa GPO została przypisana do OU uczniowie prawidłowość replikacji polisy następuje z wykorzystaniem konta Jan Kowalski, które jest przypisane do tej jednostki organizacyjnej.

Jak widać poniżej polisa GPO odpowiedzialna za mapowanie udziału sieciowego działa.

Przekierowanie pulpitu użytkownika jak również folderów osobistych (Dokumenty, Muzyka, Video itd. ) jest jedną z ciekawszych opcji jaką możemy zastosować w przypadku korzystania w naszej organizacji z mechanizmu Active Directory. Zbiór wszystkich plików użytkowników w jednym miejscu na serwerze upraszcza zarządzanie tymi plikami. Administratorowi jest np. łatwiej wykonać kopię zapasową gdyż pliki te nie są rozproszone na wszystkich komputerach a dodatkowo użytkownik końcowy ma pewność, że nie ważne jakiego komputera użyje to uzyska dostęp do swoich danych. Jest to możliwe gdyż pliki fizycznie nie są zapisywane na komputerze klienckim lecz w udostępnionej lokacji sieciowej.

Wykonamy przekierowanie folderu Pulpit oraz Dokumenty użytkowników należących do grupy nauczyciele. Mechanizm przekierowania wdrożymy z wykorzystaniem GPO.

Pierwszą czynnością jaką należy sprawdzić to fakt możliwości prowadzenia zapisu przez użytkowników danej grupy do lokacji sieciowej w której będzie realizowane przekierowanie. Folder Pulpit oraz Dokumenty będą zapisywane w folderze Dokumenty nauczyciele. Jak widać poniżej grupa nauczyciele uprawnienia do folderu ma ustawione na: pełna kontrola

Po sprawdzeniu możliwości zapisu przechodzimy do utworzenia polisy GPO odpowiedzialnej za realizację przekierowania. Tworzymy nowy obiekt zasad grupy, który zostaje połączony z jednostką organizacyjną nauczyciele.

Nazwa polisy zostaje zdefiniowana jako: przekierowanie folderów

Po utworzeniu polisy GPO w Edytorze zarządzania zasadami grupy odszukujemy gałąź Przekierowanie folderu (Konfiguracja użytkownika - Zasady - Ustawienia systemu Windows). Po wybraniu gałęzi w oknie po prawej powinny wyświetlić się nazwy folderów co do których przekierowanie może być zastosowane. Odszukujemy folder Pulpit i z menu kontekstowego wybieramy Właściwości.

W oknie Właściwości Pulpit należy zdefiniować Ustawienie. Z rozwijanej listy wybieramy: Podstawowe. Gdyby zależało nam na przekierowaniu folderu Pulpit użytkowników znajdujących się w różnych grupach z listy należy wybrać: Zaawansowane

Lokalizacja folderu docelowego zostaje wybrana na: Utwórz folder dla każdego użytkownika w ścieżce katalogu głównego Wybranie tej opcji spowoduje utworzenie podfolderów, które będą przynależne do użytkowników.

Ścieżka katalogu głównego określa adres przekierowania folderu Pulpit. Serwer ma przypisany adres 192.168.0.2 tak więc ścieżka przyjmie postać: \\192.168.02\Pliki\Dokumenty nauczyciel Oczywiście nic nie stoi na przeszkodzie aby zamiast adresu IP pojawiła się nazwa serwera. Działająca usługa DNS nazwę serwera rozwiąże na poprawny adres IP.

Na karcie Ustawienia można zdefiniować dodatkowe opcje związane z przekierowywaniem folderu. Myślę, że opisywać ich nie ma sensu gdyż opisy są na tyle jasne, że każdy po ich przeczytaniu nie będzie miał problemu z określeniem ich przeznaczenia.

Przekierowanie realizujemy również odnośnie folderu Dokumenty. Po wykonaniu konfiguracji czas sprawdzić skutek wprowadzonych modyfikacji.

Po poprawnym zalogowaniu się użytkownika Tadeusz Nowak przypisanego do grupy nauczyciele i wyświetleniu lokalizacji folderu Dokumenty widzimy, że przekierowanie folderu zostało zastosowane.

Zmianie również uległa domyślna lokalizacja folderu Pulpit.

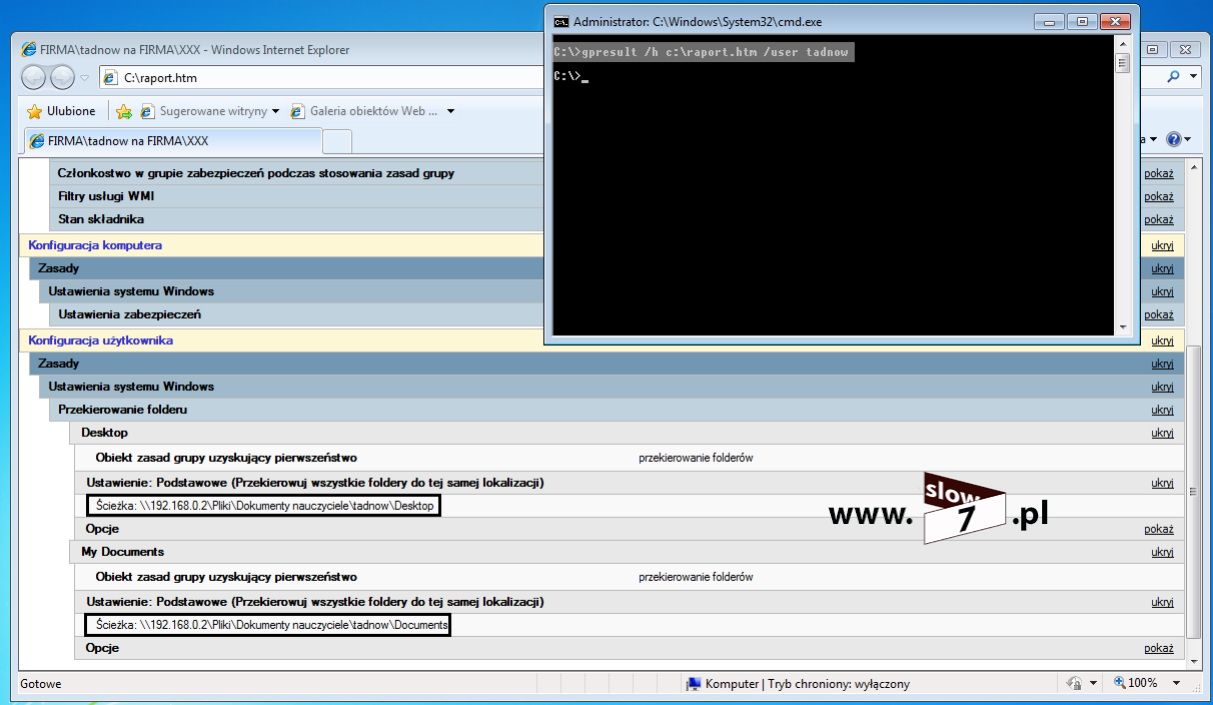

Dodatkowo stan przekierowania możemy sprawdzić poprzez wydanie polecenia: gpresult /h c:\raport.htm tadnow nakazującego wygenerowanie raportu ukazującego polisy GPO (wraz z ustawieniami), które mają zastosowanie.

Fakt wykonania przekierowania możemy również sprawdzić po stronie serwera. Po przejściu do zdefiniowanej lokalizacji przekierowania powinniśmy ujrzeć nowo powstały folder, którego nazwa powinna odpowiadać nazwie użytkownika (w naszym przypadku tadnow). Po otwarciu katalogu widzimy dwa dodatkowe katalogi Desktop oraz Documents. W folderach tych od tej pory będą składowane pliki użytkownika.

Przekierowanie folderów niesie ze sobą ryzyko wyczerpania miejsca na dysku co do którego nastąpiło przekierowanie a już na pewno w przypadku w którym z przekierowania będzie korzystała duża liczba użytkowników. Użytkownicy z reguły mają tendencję do zapisywania ogromnej ilości danych na Pulpicie oraz w folderze Dokumenty. Aby uchronić się przed sytuacją w której zapis nowych plików nie będzie możliwy właśnie ze względu na fakt braku miejsca na nośniku możemy trochę zdyscyplinować użytkowników poprzez nałożenie na foldery przydziału (ang. quota) ograniczającego ilość możliwego do wykorzystania miejsca. Poprzez definicję przydziału określamy ilość danych jakie mogą być przechowywane w przekierowanym folderze.

Aby móc skorzystać z dobrodziejstw związanych z ustalaniem przydziałów w pierwszej kolejności należy doinstalować odpowiednie role i funkcje. Dodanie ich możemy wywołać poprzez przejście do znanej nam już karty Udziały i kliknięciu w prawej dolnej części ekranu opcji Uruchom Kreatora dodawania ról i funkcji w celu zainstalowania Menedżera zasobów serwera plików.

Instalację również możemy przeprowadzić z poziomu Menedżera serwera po wybraniu opcji Zarządzaj i dalej Dodaj role i funkcje. Rolę jako należy dodać to: Menedżer zasobów serwera plików (Usługi plików i magazynowania - Usługi plików i iSCSI) Po wybraniu roli wszystkie dodatkowe funkcje powiązane z rolą zostaną automatycznie dodane.

Po wybraniu roli następuje jej instalacja.

Po poprawnie przeprowadzonej instalacji w opcjach Narzędzia, Menadżera serwera powinna pojawić się nowa przystawka: Menedżer zasobów serwera plików (ang. File Server Resource Manager)

Od tej pory za pomocą tej przystawki mamy możliwość definiowania nowych szablonów przydziału jak i samych przydziałów.

Jako ćwiczenie ograniczmy użytkownikom ilość zapisywanych danych w folderach Pulpit i Dokumenty do 300 MB. W tym celu zaczynamy od utworzenia odpowiedniego szablonu. Po uruchomieniu przystawki Menedżer zasobów serwera plików w gałęzi Zarządzanie przydziałami wybieramy Szablony przydziałów a następnie z menu kontekstowego Utwórz szablon przydziału.

W oknie Tworzenie szablonu przydziału określamy nazwę tworzonego szablonu, limit oraz jego typ (przydział sztywny tzw. quota twarda czy przydział elastyczny tzw. quota miękka). Zdefiniowanie przydziału sztywnego nie zezwoli użytkownikom na przekroczenie limitu natomiast przydział elastyczny jest używany celem monitorowania ustalonych limitów. Opcjonalnie możemy zdefiniować krótki opis szablonu.

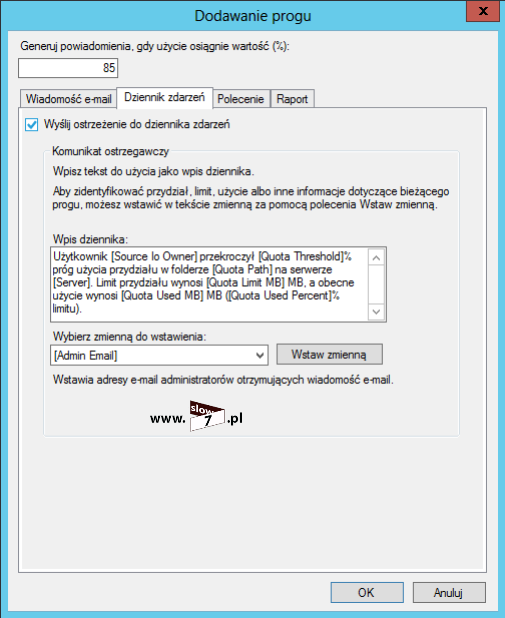

Dodatkowo w procesie konfiguracji przydziału możemy zdefiniować próg powiadomień. Progi definiujemy po wybraniu przycisku Dodaj. Zadaniem progów jest wygenerowanie powiadomienia informującego administratora o stanie wykorzystania miejsca. Zdefiniujemy próg, który wygeneruje komunikat w dzienniku zdarzeń w sytuacji, w której użytkownik przekroczy 85% ustanowionego przydziału (gdy ilość składowanych danych przekroczy 255 MB).

Po wybraniu Dodaj w oknie Dodawanie progu ustalamy wartość procentową powodującą wygenerowanie powiadomienia oraz sposób reakcji na incydent. Informacja o przekroczeniu progu ma być zamieszczona w dzienniku zdarzeń dlatego została wybrana karta Dziennik zdarzeń na której zostaje zaznaczona opcja Wyślij ostrzeżenie do dziennika zdarzeń. Dodatkowo możemy określić treść generowanego komunikatu.

Reakcją systemu na przekroczenie progu oprócz umieszczenia odpowiedniego wpisu w dzienniku zdarzeń może być również wysłanie powiadomienia w postaci emaila, wygenerowanie raportu czy wykonanie określonego polecenia. Oczywiście nie musimy się ograniczać tylko do jednego sposobu reakcji.

Po utworzeniu szablonu jego wpis znajdziemy na liście dostępnych szablonów.

Po zdefiniowaniu szablonu kolejnym krokiem jest ustanowienie przydziału. W tym celu odszukujemy gałąź Przydziały i po kliknięciu PPM wybieramy Utwórz przydział.

W oknie Tworzenie przydziału określamy ścieżkę przydziału oraz definiujemy sposób jego zastosowania - czy przydział ma dotyczyć tylko katalogu do którego odnosi się zdefiniowana ścieżka czy swym zasięgiem ma również obejmować utworzone podfoldery. Wybieramy drugą opcję - Automatycznie zastosuj szablon i utwórz przydziały dla istniejących i nowych podfolderów.

Ostatnią czynnością jest wybór szablonu przydziału, który będzie miał zastosowanie. Z rozwijanej listy odszukujemy utworzony przed chwilą szablon (można skorzystać z szablonów wstępnie zdefiniowanych). Zdefiniowane opcje zatwierdzamy przyciskiem Utwórz.

Przydział został zdefiniowany. Sprawdźmy jego działanie. Użytkownik Tadeusz Nowak na swoim Pulpicie zapisał pliki, których łączny rozmiar przekroczył próg ustanowionego powiadomienia (ponad 255 MB).

Zgodnie z ustaloną reakcją został wygenerowany wpis w dzienniku zdarzeń.

Przy ustalaniu przydziałów należy pamiętać to co zostało napisane wyżej - przydziałów nie skonfigurujemy na dyskach korzystających z systemu plików ReFs. Woluminy sformatowane w ten sposób nie są widoczne przy próbie ustalenia ścieżki do przydziału.

Kończąc temat przydziałów warto wiedzieć, że przydziały do zasobów udostępnionych można dodatkowo skonfigurować przy użyciu narzędzia Menedżer serwera. Konfigurację tą przeprowadzimy na karcie Udziały dostępnej w sekcji Usługi plików i magazynowania

Dodatkowo definicję przydziału można również zrealizować w Właściwościach dysku. Przydział definiujemy na karcie Przydział poprzez zaznaczenie opcji Włącz zarządzanie przydziałami.

Wpisy przydziałów zdefiniujemy po wybraniu przycisku Wpisy przydziałów a następnie w nowo otwartym oknie po wybraniu Przydział i Nowy wpis przydziału Ustanowione wpisy dotyczą tylko użytkowników oraz swym działaniem obejmują cały dysk. Oznacza to, że nie mamy możliwości ustalenia przydziału, który będzie dotyczył konkretnego folderu czy katalogu.

Aby zapewnić naszym użytkownikom dostęp do plików w przypadku braku fizycznego połączenia z siecią i udostępnionymi zasobami, można posłużyć się mechanizmem plików offline. Działanie funkcji sprowadza się do zapewnienia dostępu do kopii plików sieciowych w przypadku braku połączenia z siecią. Oznacza to, że użytkownik może pracować na swoich plikach tak jakby było zapewnione normalne połączenie sieciowe z zasobem w którym to, pliki te są składowane. Użytkownik pracując na tych plikach oczywiście dokonuje ich modyfikacji, aby zapewnić zgodność plików zmienionych z tymi udostępnionymi po nawiązaniu ponownego połączenia następuje ich automatyczna synchronizacja. Oprócz plików mechanizm ten wspiera również buforowanie programów a zasięg działania mechanizmu może obejmować wszystkie pliki bądź tylko te wskazane przez użytkownika. Funkcja ta sprawdza się w przypadku częstej pracy z plikami z dala od sieci oraz zapewnia ciągłość dostępu do danych w przypadku awarii sieci.

Aby określić ustawienia plików offline należy wybrać udostępniony udział i w opcjach Udostępniania zaawansowanego wybrać przycisk Buforowanie W nowo otwartym oknie Ustawienia trybu offline definiujemy sposób działania mechanizmu. Decydujemy się na pozostawienie decyzji użytkownikowi - zaznaczamy Tylko pliki i programy określone przez użytkowników są dostępne w trybie offline. Na karcie tej możemy dodatkowo włączyć usługę BranchCache (pod warunkiem zainstalowania odpowiednich funkcji), która odpowiedzialna jest za zmniejszenie obciążenia sieci WAN pomiędzy lokacjami zdalnymi - mechanizm przyspiesza pobieranie plików z sieci poprzez cachowanie zasobów.

Po zdefiniowaniu opcji funkcji pliki offline sprawdźmy w praktyce jej działanie. Użytkownik Jan Kowalski po zalogowani się na swoim komputerze i uzyskaniu dostępu do zasobu sieciowego wskazuje plik, którego kopia ma być zawsze dostępna – Zawsze dostępne w trybie offline. Po zaznaczeniu pliku usługa pliki offline zaczyna działać.

Komputer z którego korzysta użytkownik Jan Kowalski na wskutek awarii traci dostęp do zasobu sieciowego. Pomimo braku łączności z serwerem plików otwarcie i modyfikacja pliku jest nadal możliwa.

Jak widać poniżej po stronie serwera plik użytkownika jankow nie zawiera żadnego tekstu.

Użytkownik zmodyfikował swój plik poprzez wstawienie linijki zawierającej tekst – dopisane w trybie offline

Po uzyskaniu ponownego połączenia z serwerem nastąpiła automatyczna synchronizacja plików. Jak można zauważyć na serwerze plików znajduje się już zmodyfikowana wersja pliku.

Usługę pliki offline można wdrożyć z wykorzystaniem polis GPO. Odpowiednie ustawienia znajdziemy w gałęziach: Konfiguracja komputera – Zasady – Szablony administracyjne – Sieć – Pliki trybu offline oraz Konfiguracja użytkownika – Zasady – Szablony administracyjne – Sieć – Pliki trybu offline

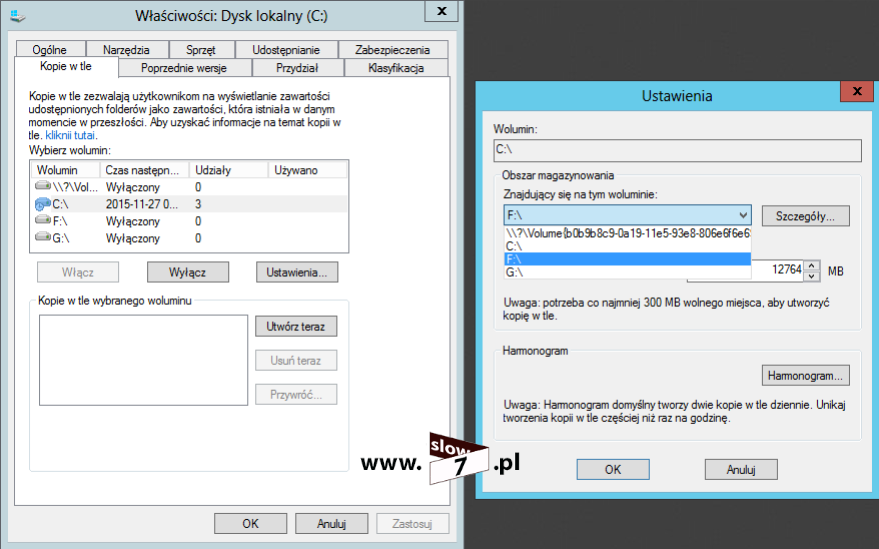

Kolejnym mechanizmem związanym z obsługą plików sieciowych, który możemy wdrożyć w naszym środowisku jest mechanizm Kopie w tle czyli tzw. shadow copies. Funkcjonalność ta daje nam możliwość przeglądania folderów i plików w stanie jakim znajdowały się one w określonym czasie. Wdrożenie funkcji shadow copies uwalnia nas od błędów spowodowanych przypadkowym nadpisaniem pliku nowszego jego starszą wersją a także uchroni nas przed skutkami przypadkowego skasowania pliku. W obu przypadkach uzyskujemy możliwość odtworzenia poprzedniej wersji pliku. Konfiguracja funkcji sprowadza się do jej włączenia, ustalenia harmonogramu wykonywania kopii a także określenia miejsca ich przechowywania.

Aby włączyć kopie w tle należy przejść do Właściwości danego dysku i na karcie Kopie w tle po zaznaczeniu właściwego dysku wybrać Włącz

Przed włączeniem mechanizmu zostaniemy poinformowani o użyciu domyślnego harmonogramu tworzenia kopii oraz sugestii zmiany lokalizacji tworzenia kopii. Wybieramy Tak

Po włączeniu Kopii w tle (punkt 1) automatycznie zostanie wykonana pierwsza migawka (punkt 2). Aby zmienić domyślne ustawienia funkcji należy wybrać Ustawienia (punkt 3).

Po wybraniu Ustawień mamy dostęp do zmiany lokalizacji obszaru magazynowania oraz zmiany harmonogramu tworzenia kopii. Na razie na tym etapie nie możemy zmienić lokalizacji tworzenia kopii (szare pole Obszar magazynowania) Stało się tak ponieważ aby zmienić wolumin magazynu, należy usunąć wszystkie kopie w tle. Po usunięciu kopii w tle traci się istniejącą historię zmian plików, która jest przechowywana na pierwotnym woluminie magazyn.

Po usunięciu bieżących kopii w tle uzyskujemy możliwość zmiany woluminu tworzenia migawek. Na jednym woluminie można zapisać maksymalnie 64 kopie w tle. Po przekroczeniu tego limitu najstarsza kopia w tle zostanie usunięta i nie można jej odzyskać. Minimalny obszar przeznaczony na kopie ma wielkość 300 megabajtów (MB). Domyślny obszar przechowywania ma wielkość stanowiącą 10% wielkości woluminu źródłowego (kopiowanego).

Aby zmienić harmonogram tworzenia kopii na karcie Ustawienia należy wybrać Harmonogram. Harmonogram domyślny zakłada tworzenie kopii codziennie od poniedziałku do piątku o godzinie 7 rano i w południe, o godzinie 12:00.

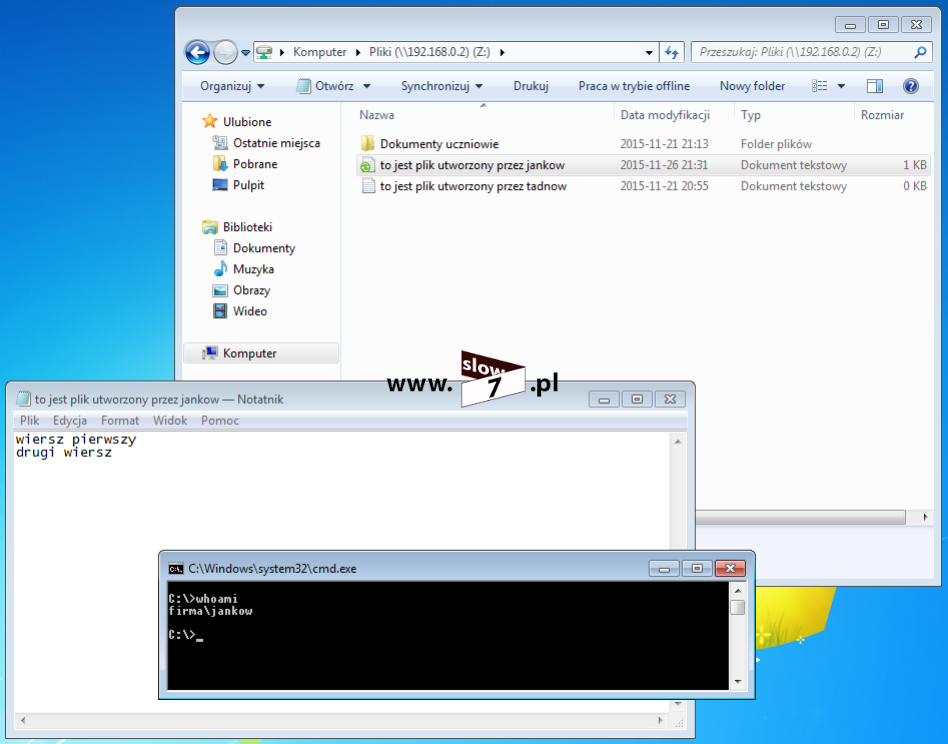

Po uruchomieniu mechanizmu możemy sprawdzić efekt jego działania. Użytkownik Jan Kowalski dokonał edycji swojego pliku - została wprowadzona fraza: wiersz pierwszy

Po dokonanej zmianie pliku na serwerze za pomocą przycisku Utwórz teraz wymuszono wykonanie kopii.

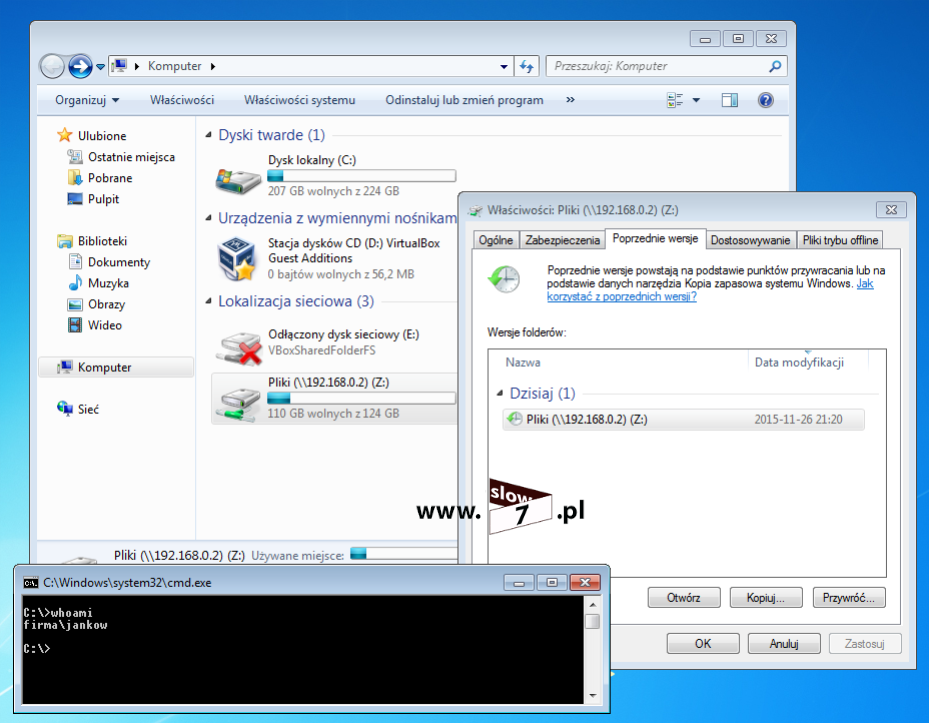

Po wykonaniu kopii użytkownik w Właściwościach (zakładka Poprzednie wersje) folderu w którym znajduje się modyfikowany plik uzyskał informację o dostępnych wersjach plików.

Plik użytkownika Jan Kowalski został ponownie zmieniony została dopisana fraza: drugi wiersz

I również ponownie wymuszono na serwerze plików wykonanie kopii shadow copy.

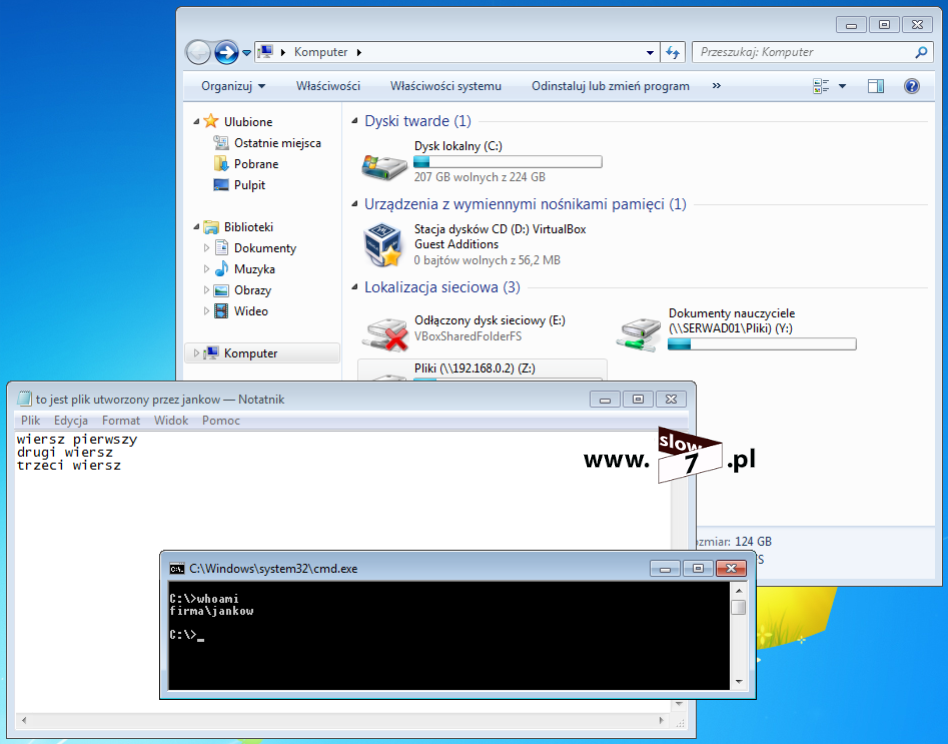

Plik użytkownika został zmieniony po raz ostatni - dopisano frazę: trzeci wiersz

Pomimo dokonanych zmian w pliku. Po otwarciu zakładki Poprzednie wersje mamy dostęp do poprzednich wersji pliku. Dostęp do plików realizujemy po wybraniu danej kopii, każda z kopii jest opatrzona datą jej wykonania.

I tak dobrnęliśmy do końca, myślę że po przedstawionych przykładach nie będzie problemu by poprawnie skonfigurować serwer plików (przynajmniej jeśli chodzi o podstawowe funkcje). Jest jeszcze jedna ciekawa funkcja serwera plików, którą celowo pominąłem by zająć się nią w osobnym wpisie. A mowa o Work Folders czyli usłudze dającej nam funkcjonalność dobrze znanego OneDriva lecz w trochę mniejszej skali (taki firmowy serwer, który pozwala nam na przechowywanie plików i ich synchronizację pomiędzy różnymi urządzeniami). Tak więc zapraszam do zajrzenia na stronę wkrótce.

BIBLIOGRAFIA:

http://www.techrepublic.com/blog/data-center/how-to-create-a-quota-template-in-windows-server-2012/

https://technet.microsoft.com/pl-pl/library/cc728086%28v=ws.10%29.aspx

https://technet.microsoft.com/pl-pl/library/cc786104%28v=ws.10%29.aspx

pikolo

pikolo

Komentarze

Nie mogę znleźć nigdzie odpowiedzi na pytanie czmu podczas kopiowania danych na zewnętrzne urządzenie wpięte bezpośrednio pod Windows Server 2012, Server uruchamia się ponownie tak jak by nie radził sobie z kopiowaniem plików

Naprawdę genialny tutorial.