W poprzednim wpisie poradnika skończyliśmy na utworzeniu kont użytkownika, kont komputerów i przypisaniu ich do odpowiednio stworzonych jednostek organizacyjnych. Dla przypomnienia przyjęliśmy następujące założenia:

-

-

- jednostka Uczniowie – Jan Kowalski, komputer – YYY

- jednostka Nauczyciele – Tadeusz Nowak, komputer – XXX

-

Oczywiście w miarę przeprowadzanych czynności konfiguracyjnych trochę te założenia będziemy jeszcze modyfikować ale to w odpowiednim miejscu zaznaczę.

Zanim Czytelniku przejdziesz dalej proponuję Ci zapoznać się z informacjami zawartymi w tym wpisie: http://slow7.pl/server-2003-2008/item/86-usluga-katalogowa-active-directory-zarzadzanie W artykule tym zawarłem bardziej szczegółowe informacje dotyczące zadań, które będziemy wykonywać a już na pewno znajdziesz w propozycji tej więcej teorii i bardziej obszernego omówienia niektórych kwestii.

Zanim zaczniemy konfigurację jeszcze wypadałoby dodać parę słów tytułem wstępu odnośnie obiektów usługi Active Directory.

Zaczniemy od jednostek organizacyjnych. Tak więc jednostka organizacyjna jest kontenerem, który służ nam do budowy w zarządzanej domenie (bądź domenach) hierarchicznej struktury naszej organizacji. Mówiąc prościej chodzi o to, że za ich pomocą możemy dokonać grupowania kont użytkowników, komputerów czy innych jednostek organizacyjnych tak by stworzona struktura oddawała przyjęty podział w naszej firmie/organizacji. Tak więc strukturę tą możemy zbudować np. na bazie podziału organizacyjnego naszej firmy tak by odzwierciedlić rzeczywisty układ np. działów firmy lecz również możemy zdecydować się na stworzenie struktury jednostek organizacyjnych, która będzie uwzględniać np. podział geograficzny. Tak naprawdę przy procesie tworzenia hierarchii jednostek organizacyjnych istnieje pełna dowolność i tylko od nas zależy jak ten podział dokonamy.

O czym należy pamiętać to to, że jednostka organizacyjna jest najmniejszym zakresem, co do którego możemy zastosować ustawienia zasad grupy oraz najmniejszym zakresem co do którego możemy ustawić delegowanie uprawnień. Uprawnienia użytkownika nie ograniczają się do jednej jednostki administracyjnej (chyba, że tak ustalimy zasady) lecz mogą się rozciągać na wszystkie jednostki organizacyjne w domenie.

Konta użytkowników najczęściej wykorzystywane są do identyfikacji fizycznych osób choć może być potrzeba utworzenia konta, które będzie reprezentować daną aplikację czy usługę. Do głównych zadań kont użytkownika należy sprawdzenie i uwierzytelnienia tożsamości danego użytkownika oraz za ich pomocą przyznajemy bądź odmawiamy dostępu do zasobów, którymi dana domena dysponuje np. dyski sieciowe, zapis, odczyt w folderach, drukarki itd.

Konta komputerów są reprezentacją hostów, które do danej domeny są przyłączone. Ich zadaniem jest również uwierzytelnienie lecz także umożliwiają przeprowadzenie inspekcji dostępu do zasobów domeny czy sieci.

By ułatwić sobie trochę życie administratora warto wiedzieć, że dla nowo tworzonych kont możemy zdefiniować szablon, który będzie miał wprowadzone częściowe dane np. adres firmy a naszym zadaniem będzie tylko uzupełnienie brakujących pól. Jak wykonać taki szablon opisałem w artykule zaproponowanym powyżej.

Domyślnie konta nowych użytkowników są tworzone w kontenerze Users a konta komputerów w kontenerze Computers aby zmienić tą domyślną lokalizację wykorzystaj polecenia redirusr oraz redircmp. Aby domyślnym kontenerem dla nowo tworzonych kont użytkowników i komputerów stała się jednostka administracyjna Nauczyciele wydaj polecenie: redirusr "ou=nauczyciele, dc=firma, dc=local" zaś dla kont komputerów polecenie: redircmp "ou=nauczyciele, dc=firma, dc=local"

By powrócić do ustawień domyślnych należy użyć komend: redirusr "cn=Users, dc=firma, dc=local" oraz redircmp "cn=Computers, dc=firma, dc=local"

Grupa w domenie jest kolekcją kont użytkowników bądź kont komputerów, grupa umożliwia nam zarządzanie tymi kontami jako jednostką. Upraszczając chodzi o to, żeby poszczególnym użytkownikom z osobna nie udzielać praw np. dostęp do zasobu sieciowego tylko udzielić je danej grupie. Użytkownicy prawa nabywają poprzez członkostwo w danej grupie. Dodatkowo grupy upraszczają proces delegowania administracji i umożliwiają tworzenie list dystrybucyjnych poczty email.

Podczas instalacji usług Active Directory jest tworzony domyślny zestaw grup, których zdefiniowane prawa umożliwiają na wykonanie w domenie określonych czynności i ról administracyjnych. Grupy te znajdują się w kontenerze Builtin oraz Users.

Grupy dodatkowo dzielimy ze względu na typ i zakres grupy.

Typ grupy określa nam czy grupie możemy przypisać uprawnienia do zasobów domeny - tzw. grupy zabezpieczeń (ang. Security group) czy służyć nam tylko będą do utworzenia list dystrybucyjnych poczty email - tzw. grupy dystrybucyjne (ang. Distribution group).

Zakres grupy odzwierciedla nam obszar domeny bądź lasu co do którego dana grupa ma zastosowanie. Podział grup ze względu na zakres przedstawia się następująco:

Grupy lokalne domeny (ang. Domain Local Group) są typem grup, które umożliwiają nam przypisanie uprawnień dostępu tylko do zasobów w danej domenie. Grupy tego typu mogą zawierać grupy i konta z domeny Windows tj. konta z dowolnej domeny, grupy globalne i uniwersalne z dowolnej domeny oraz grupy lokalne domeny lecz tylko co do których występuje zgodność pod względem domeny.

Grupy globalne (ang. Global Group) są standardowym typem grup z którym będziemy mieli najczęściej do czynienia to ich używamy by zgrupować użytkowników co do których będziemy przydzielać bądź stosować te same uprawnienia w domenie. Grupy tego typu mogą zawierać konta oraz inne grupy globalne z tej samej domeny oraz członkom tych grup przypisujemy prawa w dowolnej domenie lecz tylko w obrębie danego lasu. Informacja o tych grupach nie jest przekazywana (replikowana) poza własną domenę.

Grupy uniwersalne (ang. Universal Group) są wykorzystywane w środowisku wielodomenowym oznacza to, że członkami takich grup mogą być konta, grupy globalne oraz inne grupy uniwersalne, w którym dana grupa uniwersalna się znajduje. Oznacza to, że członkom tych grup jest możliwe nadanie uprawnień w dowolnej domenie obejmujących drzewo domen. Informacje o członkostwie w grupie uniwersalnej jest zapisywana w Global Catalog.

Ten krótki przedstawiony przeze mnie opis oczywiście nie wyczerpuje tematu ale by się nie powtarzać więcej informacji na temat grup w usłudze Active Directory znajdziesz pod tym linkiem: http://slow7.pl/server-2003-2008/item/85-czym-jest-grupa-w-usludze-activedirectory-tworzenie-modyfikacja-i-zarzadzanie

Po tym, krótkim wstępie spróbujmy zatem utworzyć dwie grupy. Będą to grupy globalne zawierające konta użytkowników uczniów (grupa: gl_uczniowie) i nauczycieli (grupa: gl_nauczyciele). Choć zgodnie z zasadami powinniśmy jeszcze utworzyć dwie grupy lokalne domeny i w grupach tych umieścić grupy globalne i dopiero do tak utworzonych grup przypisywać zasady. Reguła ta jest znana jako strategia IGDLA bądź dawniej AGDLP (strategie opisane w linku powyżej). Lecz celem pewnych uproszczeń i nie komplikowania ćwiczenia strategię tą pominiemy.

Zaczniemy od utworzenia nowej grupy gl_nauczyciele w jednostce organizacyjnej Nauczyciele. W tym celu po wybraniu jednostki klikamy PPM i z menu wybieramy Nowy a następnie Grupa.

W nowo otwartym oknie wpisujemy nazwę grupy, określamy zakres i typ tworzonej grupy. Po zdefiniowaniu parametrów grupy klikamy OK.

Grupa została utworzona. Lecz do grupy nie zostało jeszcze przypisane żadne konto. Aby Sprawdzić kto jest członkiem grupy należy po kliknięciu na grupę z menu kontekstowego wybrać Właściwości. Karta Członkowie zawiera wszystkich użytkowników (choć tak naprawdę członkami grupy mogą być również inne obiekty usługi AD) którzy do danej grupy przynależą. Na karcie Ogólne możemy dokonać zmiany parametrów grupy, karta Członek grupy zawierać będzie informację czy grupa ta nie jest przypadkiem członkiem jeszcze innej grupy zaś na karcie Zarządzany przez możemy dokonać ustawienia użytkownika, który grupą będzie mógł zarządzać.

Aby dane konto stało się członkiem grupy możemy kliknąć na dany obiekt i z menu kontekstowego wybrać opcję Dodaj do grupy. W nowo otwartym oknie w sekcji Wprowadź nazwy obiektów do wybrania wpisujemy nazwę grupy. Nie trzeba wpisywać pełnej nazwy wystarczy, że wpiszemy część nazwy i po kliknięciu na Sprawdź nazwy wyświetlone zostaną wszystkie grupy, które pasują do wpisanego wzorca. Zatwierdzamy przyciskiem OK.

Od tej pory konto użytkownika Tadeusz Nowak należy do grupy gl_nauczyciele. Poprawność przypisania możemy sprawdzić na wspomnianej już karcie Członkowie oraz po wybraniu właściwości danego konta użytkownika i przejściu na kartę Członek grupy.

Dodanie do grupy możemy również zrealizować poprzez kartę Członkowie dostępną po wybraniu właściwości danej grupy.

Analogicznie postępujemy z grupą gl_uczniowie i użytkownikiem Jan Kowalski.

Mamy zdefiniowaną naszą strukturę kont, grup i jednostek administracyjnych przejdziemy teraz do omówienia wdrażania zasad grup (GPO).

Zasady grupy są mechanizmem, którego zadaniem jest w sposób centralny zarządzanie zabezpieczeniami oraz konfiguracją komputerów i użytkowników. Informacje o zasadach grup znajdziesz w tym wpisie: http://slow7.pl/server-2003-2008/item/82-praca-z-polisami-gpo-slow-kilka-o-obiektach-zasad-grup Zatem zachęcam do zapoznania się z informacjami zawartymi pod tym linkiem gdyż by nie powtarzać się i nie powielać tych samych treści będę na informacjach tych bazował.

Do okna Zarządzanie zasadami grupy dostaniemy się po wyborze Narzędzi z Menedżera serwera a także poprzez konsolę MMC.

W oknie Zarządzanie zasadami grupy (ang. Group Policy Management) w panelu po prawej stronie odszukujemy naszą domenę. Po rozwinięciu nazwy domeny ukarze się nam cała struktura zdefiniowanych jednostek administracyjnych dostępnych w domenie.

Domyślnie w gałęzi Obiekty zasad grupy są utworzone dwie polisy: Default Domain Controllers Policy mająca zastosowanie do kontrolerów domen a także Defaul Domain Policy w której to polisie są zdefiniowane domyślne ustawienia obowiązujące w naszej domenie. Wszystkie utworzone polisy będą dostępne z poziomu tej gałęzi.

Przypisanie danej polisy do jednostki organizacyjnej realizujemy poprzez podlinkowanie jej do danej jednostki organizacyjnej, od tej pory polisa i zdefiniowane w niej zasady zaczynają w jednostce obowiązywać.

Sprawdźmy faktycznie czy tak jest i stwórzmy prostą polisę, która użytkownikowi Jan Kowalski z menu Start wyłączy odnośnik do folderu Muzyka.

Uruchamiamy narzędzie Zarządzanie zasadami grupy i w gałęzi Obiekty zasad grupy po kliknięciu Nowe definiujemy nazwę nowej zasady: folder muzyka zakaz W oknie tym mamy możliwość zdefiniowania źródłowego początkowego obiektu zasad grup (ang. Starter GPOs) . Polisa początkowa jest to polisa (lub szablon polisy) w której są już zdefiniowane zasady np. wspólne dla danego przedsiębiorstwa (taki zestaw startowy). Polisę początkową tworzy się by nie trzeba było za każdym razem definiować jednych i tych samych zasad. Wszystkie szablony polis tworzymy w gałęzi Początkowe obiekty zasad grup. Zdefiniowanie takiej polisy i umieszczenie jej w gałęzi początkowych zasad grup spowoduje, że przy tworzeniu nowej polisy w oknie tworzenia zasady będzie można ją wybrać. Zdefiniowane w polisie początkowej zasady zostaną włączone do nowo tworzonej polisy.

Po kliknięciu na węzeł Początkowe obiekty zasad grup wybieramy Utwórz folder początkowych obiektów zasad grup.

Po kliknięciu łącza zostanie utworzonych szereg wcześniej zdefiniowanych przez producenta systemu polis, które możemy wykorzystać w naszym środowisku. Oczywiście zamiast wykorzystywać gotowe szablony możemy zdefiniować własne.

Po utworzeniu polisy folder muzyka zakaz należy ją edytować celem włączenia danej zasady (w naszym przypadku zakaz wyświetlenia folderu Muzyka w menu Start). Z menu kontekstowego wybieramy opcję Edytuj.

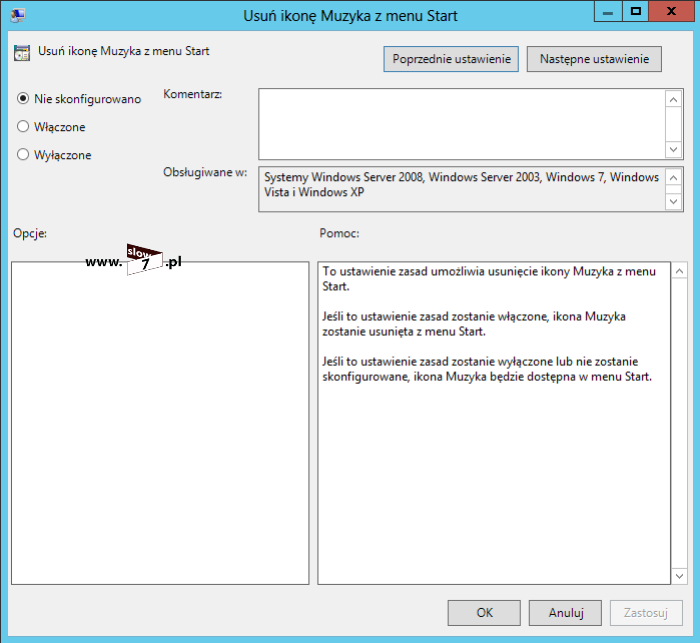

W nowo otwartym oknie Edytora zarządzania zasad grupami (ang. Group Policy Management Editor) przechodzimy do gałęzi: Konfiguracja użytkownika - Zasady - Szablony administracyjne - Menu Start i pasek zadań i odnajdujemy zasadę Usuń ikonę Muzyka z menu Start

Domyślnie wszystkie zasady mają status: Nie skonfigurowano. By daną zasadę skonfigurować klikamy podwójnie na nią.

Każda zasada zawiera przełączniki pozwalające ją włączyć i wyłączyć oraz niektóre zasady by zadziałały potrzebują mieć zdefiniowane dodatkowe opcje. Po wybraniu zasady dodatkowo możemy umieścić w niej swój własny komentarza oraz dostępna jest pomoc opisująca jej zasadę działania oraz systemy w których jest obsługiwana.

Zasada Usuń ikonę Muzyka z menu Start została włączona.

Polisa została utworzona. Lecz niestety jeszcze nie będzie działać. By polisa została włączona i zdefiniowane w niej ustawienia zaczęły obowiązywać należy ją powiązać z odpowiednią jednostką administracyjną. Naszym zadaniem jest aby użytkownik Jan Kowalski miał w menu Start wyłączony folder Muzyka tak więc polisę musimy przypisać do jednostki Uczniowie gdyż w tej jednostce znajduje się konto użytkownika. Polisę linkujemy poprzez wybranie jednostki administracyjnej i po kliknięciu PPM wybraniu opcji Połącz z istniejącym obiektem zasad grup. W nowo otwartym oknie wybieramy polisę i zatwierdzamy klawiszem OK.

Alternatywną metodą utworzenia od razu podlinkowanej polisy jest z menu kontekstowego danej jednostki organizacyjnej wybranie pozycji: Utwórz obiekt zasad grup w tej jednostce i umieść tu łącze.

Sprawdźmy zatem czy polisa działa.

Po zalogowaniu się widać efekt wprowadzonej konfiguracji - w menu Start brak folderu Muzyka - polisa działa.

Po kliknięciu na polisę uzyskamy informację o niej oraz dostęp do dodatkowych opcji konfiguracyjnych.

Na karcie Zakres (ang. Scope) znajdziemy informację o tym gdzie dana polisa ma zastosowanie (sekcja Łącza) oraz możemy przeprowadzić operację filtrowania zabezpieczeń (ang. Security Filtering)oraz filtrowania WMI (ang. WMI Filtering) - o tym za chwilę.

Karta Szczegóły (ang. Details) zawiera podstawowe informację o obiekcie zasad grupy oraz umożliwia ustawienie stanu obiektu zasad grupy (o tym również za chwilę).

Karta Ustawienia (ang. Settings) jest jedną z ciekawszych kart ponieważ w prosty i szybki sposób umożliwia nam podejrzenie jakie ustawienia w polisie zostały zastosowane.

Karta Delegowanie (ang. Delegation) pozwala nam na zdefiniowanie grup, użytkowników którzy polisą mogą zarządzać.

Klikając na daną jednostkę organizacyjną (w naszym przypadku Uczniowie) mamy dodatkowe informacje i opcje związane z GPO.

Karta Powiązane obiekty zasad grup (ang. Linked Group Policy Objects) informuje nas o polisach, które z daną jednostką organizacyjną są powiązane oraz pozwala nam na ustalenie kolejności przetwarzania polis.

Karta Dziedziczenie zasad grup (ang. Group Policy Inheritance) informuje nas o wszystkich polisach, które na daną jednostkę mają wpływ. Część zasad jest wynikiem przypisania a druga część jest efektem dziedziczenia zasad po obiekcie nadrzędnym. Jak widać poniżej na jednostkę organizacyjną wpływ mają dwie zasady pierwsza jest wynikiem przypisania, które wykonaliśmy druga zaś jest odziedziczona po domenie.

Karta Delegowanie (ang. Delegatio) określa stan uprawnień do tej jednostki.

Do danej jednostki organizacyjne możemy przypisać wiele różnych polis. Rodzi się więc pytanie - Co się stanie jeśli w jednej polisie zabronimy wykonania danej operacji w drugiej zaś pozwolimy? Aby uniknąć tego typu problemów na wspomnianej już karcie Powiązane obiekty zasad grup możemy określić kolejność przetwarzana polis. Każda z polis mająca zastosowanie w danej jednostce organizacyjnej ma przypisany swój numer tzw. numer kolejności łączy (ang. Link Order). Co trzeba zapamiętać, że polisy znajdujące się na liście są przetwarzane od dołu oznacza to, że im numer kolejności łącza mniejszy tym polisa ważniejsza i polisa o numerze mniejszym nadpisuje ustawienia polisy o numerze większym. Na chłopski rozum gdy w polisie o numerze 4 wyłączymy daną opcję zaś w polisie o numerze 2 te same ustawienie włączymy to efektem wprowadzonej zasady będzie włączenie tej opcji. Tak więc sprawdźmy w działaniu.

Utworzymy sobie nową polisę lecz tym razem w polisie tej zdefiniujemy brak wyświetlania w menu start łącza do folderu Obrazy. Polisę nazwiemy: folder obraz zakaz. Polisa została utworzona, odpowiednie ustawienia wprowadzone i polisa jest połączona z jednostką administracyjną Uczniowie.

Przejdźmy na komputer użytkownika i sprawdźmy czy ustawienia działają.

By wymusić zastosowanie zasad na komputerze klienta wydaj polecenie: gpupdate /force

Jak można zauważyć ustawienia zasad z obu polis zostały zaaplikowane. W menu Start brak zarówno łącza do folderu Muzyka jak i Obrazy.

Sprawdzając kolejność stosowania polis dochodzimy do wniosku, że polisa folder muzyka zakaz ma pierwszeństwo prze polisą folder obraz zakaz (ponieważ ma niższy numer kolejności łączy).

Sprawdźmy zatem co się stanie gdy zmienimy ustawienie zakazujące w polisie folder obraz zakaz ukrycie folderu Obraz na ustawienie nakazujące wyświetlenie tego folderu w polisie folder muzyka zakaz.

Po odświeżeniu zasad łącze do folderu Obrazy ponownie zostaje umieszczone w menu Start. Ustawienie zakazujące w polisie o numerze 2 zostało nadpisane przez ustawienie znajdujące się w polisie numer 1.

Oczywiście zadziała to w przypadku zdefiniowania ustawień w sposób odwrotny.

Na uwadze trzeba mieć jeszcze fakt, że przy przetwarzaniu polis obowiązuje następująca kolejność. W pierwszej kolejności pod uwagę brane są polisy zdefiniowane lokalnie gdy nie ma zdefiniowanych innych polis odnośnie: lokacji, domeny, jednostki organizacyjnej. Polisy lokalne są nadpisywane przez polisy lokacji te zaś ustępują polisom zdefiniowanym na poziomie domeny. Od polis określonych w domenie ważniejsze są te na poziomie jednostki organizacyjnej. Gdy w jednostce organizacyjnej są zagnieżdżone inne jednostki i do nich również są przypisane polisy mają one pierwszeństwo przed polisami jednostek położonych wyżej w hierarchii struktury AD.

A co z dziedziczeniem ustawień? Aby omówić to zagadnienie zmodyfikujmy trochę schemat naszych jednostek organizacyjnych i dodajmy nową jednostkę organizacyjną i nowego użytkownika.

Zmodyfikowany schemat wygląda następująco:

-

-

- jednostka Uczniowie – Jan Kowalski, komputer – YYY

- jednostka Klasa 1a - Beata Tryla, komputer – YYY

- jednostka Nauczyciele – Tadeusz Nowak, komputer – XXX

- jednostka Uczniowie – Jan Kowalski, komputer – YYY

-

Do jednostki organizacyjnej Uczniowie została przypisana zasada folder muzyka zakaz natomiast do jednostki organizacyjnej Klasa 1a polisa folder obraz zakaz.

Wynikiem zastosowania polis będzie zabronienie wyświetlenia w menu Start folderu Muzyka, ponieważ zasada ta jest przypisana do obiektu nadrzędnego jakim jest jednostka Uczniowie. Jednostka Klasa 1a jako kontener zawarty w jednostce Uczniowie dziedziczy wszystkie zasady przypisane do tej jednostki. Zabronione zostanie również wyświetlenie łącza do folderu Obrazy gdyż polisa ta jest bezpośrednio przypięta do jednostki Klasa 1a a w tej jednostce znajduje się konto użytkownika Beata Tryla. Sprawdźmy.

Jak można zauważyć wszystko się zgadza.

Za pomocą opcji Zablokuj dziedziczenie (ang. Block Policy Inheritance)dostępnej po wybraniu danej jednostki organizacyjnej możemy zablokować stosowanie zasad, które są do jednostki organizacyjnej przekazywane z obiektów nadrzędnych tj. jednostek organizacyjnych położonych wyżej w hierarchii czy domen.

Przy włączonym dziedziczeniu do jednostki organizacyjnej Klasa 1a są przypisane trzy polisy: jedna bezpośrednio (polisa: folder obraz zakaz) a dwie są wynikiem dziedziczenia (polisa folder muzyka zakaz - dziedziczona z jednostki organizacyjnej Uczniowie i polisa: Default Domain Policy - dziedziczona z domeny firma.local)

Czasem zdarza się sytuacja w której jakiejś odrębnej jednostce organizacyjnej chcemy przypisać prawa, które nie koniecznie muszą być zgodne z prawami przypisanymi do obiektów nadrzędnych. W tym celu by ustawienia z obiektów położonych wyżej w hierarchii naszej struktury domenowej nie wpływały na jednostkę organizacyjną co do której ustawienia stosujemy wyłączamy dziedziczenie.

Po wyłączeniu dziedziczenia do naszego kontenera Klasa 1a jest już przypisana tylko jedna polisa (podpięta bezpośrednio do tej jednostki) te, które były wynikiem dziedziczenia nie mają zastosowania.

Przekładając to na nasz przykład użytkownik Beata Tryla będzie miała w menu Start niewidoczny folder Obraz, zaś folder Muzyka będzie dostępny gdyż polisa zakazująca jego wyświetlenia na skutek wyłączonego dziedziczenia nie ma zastosowania.

Dodatkowo by wpłynąć na priorytet przetwarzania polis możemy wykorzystać jeszcze jedną opcję a mianowicie za pomocą opcji Wymuszone (ang. Enforced) możemy określić, by ustawienie łącza obiektu zasad grupy położonego w hierarchii wyżej miało wyższy priorytet niż ustawienia jakiegokolwiek obiektu podrzędnego. Tej opcji używamy by zablokować zastępowaniu przez kontenery podrzędne obiektu GPO ustawieniem o wyższym priorytecie przetwarzania.

Przekładając to na nasz przykład ustawiając wymuszenie na polisie Default Domain Policy spowodujemy, że polisa ta będzie miała nadany najwyższy priorytet i nie będzie na liście stosowanych polis zastępowana przez polisy przypisane do poszczególnych jednostek organizacyjnych (mówiąc potocznie polisa ta będzie na liście pierwsza).

W zależności od potrzeb opcję tę można ustawić dla jednego lub większej liczby obiektów GPO. Jeśli opcja Wymuszone jest przypisana dla wielu obiektów GPO, pierwszeństwo ma ten obiekt GPO, który jest najwyżej w hierarchii usługi Active Directory. W przypadku konfliktu (tak jak na rysunku powyżej dla jednostki organizacyjnej Klasa 1a jest włączona opcja blokowania dziedziczenia) opcja Wymuszone zawsze ma pierwszeństwo przed opcją Zablokuj dziedziczenie zasad.

Chwilę wyżej wspominałem, że powrócę do tematu filtrowania zabezpieczeń i filtrowania WMI. Cóż takiego są te opcje i za co odpowiadają? Zarządzając polisami GPO na pewno spotkamy się z sytuacją w której dla pewnych użytkowników bądź grup będziemy chcieli zdefiniować trochę inne ustawienia. By nie definiować osobnych jednostek organizacyjnych dla danej grupy w obrębie już zdefiniowanej struktury jednostek organizacyjnych możemy stworzyć odrębne polisy, które będą miały zastosowanie tylko dla danej grupy.

Prześledźmy o to taką sytuację. Nauczyciel grupie gl_uczniowie zdefiniował prawa, które są dla tej grupy stosowane. Lecz część z osób przypisanych do grupy gl_uczniowie są uczestnikami koła informatycznego. Nauczyciel do omówienia danego zagadnienia potrzebuje znieść pewne prawa z już zdefiniowanej listy tak aby uczniom dać możliwość wykonania na komputerze pewnych operacji.

By omówić to zagadnienie dodajmy jeszcze jednego użytkownika: Adam Węgrzyn. Uczeń ten został przypisany do grupy gl_uczniowie lecz została utworzona jeszcze jedna grupa zabezpieczeń: gl_kółko do której konto tego użytkownika również należy. Konto ucznia jest przypisane do jednostki organizacyjnej Uczniowie.

Do jednostki organizacyjnej Uczniowie zostały przypisane dwie polisy: pierwsza z nich (to już standardowo) zakazująca wyświetlania w menu Start folderu Muzyka (nazwa polisy: folder muzyka zakaz) druga zaś to (jak się pewnie domyślasz) polisa znoszące zakaz wyświetlania folderu Muzyka (nazwa polisy: folder muzyka pokaż). W definicji polisy: folder muzyka zakaz żadne ustawienia nie zostały zmienione jest ona stosowana do wszystkich użytkowników znajdujących się w jednostce organizacyjnej Uczniowie. W drugiej polisie folder muzyka pokaż w sekcji Filtrowanie zabezpieczeń została umieszczona grupa gl_kółko (zamiast grupy Użytkownicy uwierzytelnieni) do której należy użytkownik Adam Węgrzyn. Zmiana ta spowoduje, że polisa folder muzyka pokaż będzie miała zastosowanie tylko do grupy gl_kółko.

Sprawdźmy więc co się stanie gdy zalogujemy się na koncie użytkownika Adam Węgrzyn.

Jak widać folder Muzyka nie pojawił się, co dla nas jest wynikiem niepożądanym, bo przecież nie o to nam chodziło. O czym zapomnieliśmy? Problem tkwi w kolejności przetwarzania polis, zajrzyjmy na kartę Powiązane obiekty zasad grup.

Analiza kolejności przetwarzania polis powoduje, że polisa zakazująca wyświetlanie folderu Muzyka ma pierwszeństwo przed polisą nakazującą wyświetlenie tego folderu. Co niektóry użytkownik zapyta - Dlaczego polisa folder muzyka zakaz ma wpływ na konto użytkownika Adam Węgrzyn? Polisa ta jest przypisana do jednostki Uczniowie a w jednostce tej znajduje się konto użytkownika, więc siłą rzeczy będzie miała ona wpływ na to konto. W polisie folder muzyka zakaz w sekcji Filtrowanie zabezpieczeń jest ustawiona grupa Użytkownicy uwierzytelnieni. Grupa ta jest grupą specjalną do której po uwierzytelnieniu członkiem staje się również użytkownik Adam Węgrzyn. Dlatego więc zasady zdefiniowane w tej polisie są również stosowane do tego użytkownika i dlatego polisa ta nadpisuje ustawienia zdefiniowane w polisach o niższym priorytecie. Poprawmy więc nasz błąd i zmieńmy kolejność przetwarzania polis.

Sprawdźmy efekt wprowadzonej zmiany.

Wszystko działa. Dla użytkownika Adam Węgrzyn dzięki wprowadzeniu zmian Filtrowania zabezpieczeń polisa folder muzyka pokaż ma zastosowanie natomiast dla innych członków jednostki organizacyjnej Uczniowie a nie należących do grupy gl_kółko zostają replikowane zasady zdefiniowane w polisie folder muzyka zakaz.

Przejdźmy do omówienia filtrowania WMI (ang. WMI Filters). Drugi typ filtrowania a mianowicie Filtrowanie WMI polega na przypisaniu odpowiednich polis i zdefiniowanych w tych polisach ustawień na podstawie atrybutów przesłanych przez komputer.

Zdefiniujmy polisę, której zadaniem będzie wyłączenie w menu Start folderu Muzyka ale ograniczenie to ma nastąpić tylko w niedzielę. W oknie Zarządzanie zasadami grupy odszukujemy gałąź Filtry usługi WMI i po kliknięciu PPM z menu wybieramy Nowe. W oknie Nowy filtr WMI definiujemy nazwę filtra (w naszym przypadku: niedziela) opcjonalnie możemy dodać krótki opis działania filtra. Aby zdefiniować zapytanie na podstawie, którego polisa będzie mogła być włączona klikamy Dodaj.

W nowo otwartym oknie Zapytanie usługi WMI w obszarze nazw wybieramy: root\CIMV2 a jako zapytanie wpisujemy: SELECT * FROM Win32_LocalTime WHERE DayOfWeek = 0 Po zatwierdzeniu, filtr niedziela został zdefiniowany.

Po utworzeniu filtru WMI, filtr ten należy przypisać do odpowiedniej polisy. Przechodzimy do kontenera Uczniowie do którego mamy przypiętą polisę folder muzyka zakaz. Po wskazaniu polisy w obszarze Filtrowanie WMI z rozwijanej listy wybieramy filtr niedziela.

Filtr został przypisany. Sprawdźmy więc jego działanie. Po zalogowaniu użytkownika Jan Kowalski (konto użytkownika znajduje się w kontenerze Uczniowie) w niedzielę widzimy w menu Start brak odnośnika do folderu Muzyka (górny rysunek) natomiast gdy użytkownik ten zalogował się w poniedziałek (rysunek dolny) folder Muzyka powrócił na swoje miejsce.

Filtry WMI znajdują zastosowanie szczególnie gdy w sieci mamy maszyny na których są zainstalowane różne wersje systemu Windows w ten prosty sposób poprzez zastosowanie odpowiednio skonstruowanych zapytań możemy zastosować różne polityki przypisywania zasad grup, które będą zależne od typu zgłaszanego się systemu operacyjnego. Poniżej znajdziesz przykład kilku filtrów WMI.

Filtry WMI - przykłady

Windows XP - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "5.1%"

Windows Vista - SELECT * FROM Win32_OperatingSystem WHERE Version = "6.0%" and ProductType = "1"

Windows 7 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.1%" and ProductType = "1"

Windows 7 z service pack 1 - SELECT * FROM Win32_OperatingSystem WHERE Version = "6.1%" and ProductType = "1" and ServicePackMajorVersion = "1"

Windows 8 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.2%" and ProductType = "1"

Windows Server 2003 R2 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "5.2%"

Windows Server 2008 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.0%" AND ( ProductType = "2" or ProductType = "3")

Windows Server 2008 R2 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.1%" AND ( ProductType = "2" or ProductType = "3" )

Windows Server 2012 - SELECT * FROM Win32_OperatingSystem WHERE Version LIKE "6.2%" AND ( ProductType = "2" or ProductType = "3" )

System – 32-bit - SELECT * FROM Win32_OperatingSystem WHERE ProductType = "1" AND NOT OSArchitecture = "64-bit"

System – 64-bit - SELECT * FROM Win32_OperatingSystem WHERE ProductType = "1" AND OSArchitecture = "64-bit"

Laptop - SELECT * FROM Win32_Battery

Komputer poniżej 1 GB RAM - SELECT * FROM Win32_ComputerSystem WHERE TotalPhysicalMemory < 1000000000

Komputer na którym partycja E: ma mniej niż 1 GB wolnego miejsca - SELECT * FROM Win32_LogicalDisk WHERE FreeSpace < 100000000000 AND Caption = "E:"

Model komputera Lenovo G510 - SELECT * FROM Win32_ComputerSystem WHERE manufacturer = "Lenovo" and Model = "59406750"

Jest zainstalowany MS Office - SELECT * FROM Win32_Product WHERE Caption LIKE "Microsoft Office%"

Dzień tygodnia - SELECT * FROM Win32_LocalTime WHERE DayOfWeek = 1 (1 - poniedziałek, 2 - wtorek itd. niedziela - 0)

Miesiąc - SELECT * FROM Win32_LocalTime WHERE Month = 1 ( 1 - Styczeń, 2 - Luty itd.)

Istnieje plik: File C:\windows\system32\notepad.exe - SELECT * FROM CIM_Datafile WHERE Name="C:\\windows\\system32\\notepad.exe"

Kryteriów, które możemy zastosować w zbudowaniu zapytań jest bardzo wiele i omówienie wszystkich byłoby niezłym wyzwaniem ale by trochę sobie pomóc możemy skorzystać z darmowego programu jakim jest WMI Code Creator (link: https://www.microsoft.com/en-us/download/details.aspx?id=8572). Program ten pomoże nam w zbudowaniu poprawnego zapytania. Poniżej przykład zdefiniowanego zapytania użytego w filtrze niedziela.

W oknie Edytora zarządzanie zasadami grupy znajdziemy bardzo wiele ustawień, które możemy kontrolować. Po pierwszym uruchomieniu Czytelniku na pewno zauważyłeś, że zasady są podzielone na dwie sekcje: Konfiguracja komputera oraz Konfiguracja użytkownika. Bardziej dokładną informację na temat tych ustawień znajdziesz w artykule do którego link podałem wyżej.

O czym należy pamiętać przy ustalaniu zasad grupy? Jeżeli skonfigurujemy zasady w sekcji Konfiguracja komputera zasady przez nas zdefiniowane będą obowiązywały niezależnie od użytkownika. Oznacza to, że nieważne jaki użytkownik się zaloguje zasady z sekcji Konfiguracja komputera obowiązują wszystkich. Zaś zasady w sekcji Konfiguracja użytkownika jak zostało przedstawione są już dostosowywane do poszczególnych grup użytkowników.

Przetwarzanie GPO komputera odbywa się w trakcie każdego uruchomienia komputera oraz gdy go wyłączamy a także są cyklicznie odświeżane. Interwał czasu odświeżania został domyślnie ustawiony na 90 minut z przesunięciem od 0 do 30 minut. Interwał ten obowiązuje na stacjach roboczych natomiast w przypadku kontrolerów domen czas ten wynosi 5 minut. Zasady grupy odnośnie komputera są określone przez zdefiniowane: łącza GPO, filtrowanie zabezpieczeń oraz filtry WMI.

W przypadku użytkownika, zasady GPO są przetwarzane podczas procesu logowania i wylogowywania lecz także jak w przypadku GPO komputera są przetwarzane w sposób cykliczny co 90 minut plus minus 0-30 minutowe przesunięcie.

Przetwarzanie zasad grupy możemy kontrolować poprzez definicję ustawień w sekcjach: Konfiguracja użytkownika/Zasady/Szablony administracyjne/System/Zasady grupy (odnośnie użytkownika) oraz Konfiguracja komputera/Zasady/Szablony administracyjne/System/Zasady grupy (odnośnie komputera)

Przeglądając okno Zarządzanie zasadami grupy i przeglądając wszystkie możliwe opcje dojdziemy do wniosku, że wpływ na to co możemy skonfigurować jest ogromny. Gdy definiujemy kolejne polisy i ustawienia a po sprawdzeniu wszystko działa nam zgodnie z założeniami możemy być z siebie zadowoleni lecz gdy coś nie wychodzi rodzi się pytanie - Jak możemy nasze ustawienia zweryfikować i dociec gdzie jest błąd? Do wyboru mamy trzy narzędzia (dwa dostępne z dobrodziejstwem inwentarza czyli są dostępne od razu w systemie a jedno z nich trzeba pobrać), które pozwolą nam na sprawdzenie czy nasze polisy są poprawnie aplikowane klientom. Jedne z narzędzi mogą być uruchamiane po stronie klienta - gpresult oraz gplogview, drugie zaś po stronie serwera - Wyniki zasad grupy.

Gpresult jest programem, który jest uruchamiany z linii wiersza poleceń i pozwala nam podejrzeć jakie zasady grupy są zastosowane wobec danego użytkownika.

Składnia programu przedstawia się następująco:

GPResult [/S system [/U nazwa_użytkownika [/P [hasło]]]] [/SCOPE zakres] [/USER docelowa_nazwa_użytkownika] [/R | /V | /Z] [(/X | /H) <nazwa_pliku> [/F]]

Parametry:

/S system - Określa system zdalny do podłączenia.

/U [domena\]użytkownik - Określa kontekst użytkownika, w którym polecenie powinno zostać wykonane. Tej opcji nie można używać z opcjami /X i /H.

/P [hasło] - Określa hasło dla danego kontekstu użytkownika. W razie pominięcia monituje o podanie danych. Tej opcji nie można używać z opcjami /X i /H.

/SCOPE zakres - Określa, czy ustawienia użytkownika lub komputera mają być wyświetlone. Prawidłowe wartości: "USER", "COMPUTER".

/USER [domena\]użytkownik - Określa nazwę użytkownika, dla którego mają być wyświetlone dane RSOP.

/X <nazwa_pliku> - Zapisuje raport w formacie XML w pliku, którego lokalizacja i nazwa są określone przez parametr <nazwa_pliku>. (Opcja prawidłowa w systemach Windows Vista SP1 i Windows Server 2008 lub nowszych).

/H <nazwa_pliku> - Zapisuje raport w formacie HTML w pliku, którego lokalizacja i nazwa są określone przez parametr <nazwa_pliku>. (Opcja prawidłowa w systemach Windows Vista SP1 i Windows Server 2008 lub nowszych).

/F - Wymusza zastąpienie przez narzędzie gpresult nazwy pliku określonej w poleceniu /X lub /H.

/R - Wyświetla dane podsumowania RSoP.

/V - Określa, że powinny być wyświetlane informacje w trybie pełnym. Informacje w trybie pełnym określają szczegółowe ustawienia stosowane z pierwszeństwem o numerze 1.

/Z - Określa, że powinny być wyświetlane informacje w trybie superpełnym. Informacje w trybie superpełnym określają szczegółowe ustawienia stosowane z pierwszeństwem o numerze 1 i wyższym. Umożliwia to sprawdzenie, czy ustawienie zostało określone w wielu miejscach.

Wydanie polecenia gpresult /r wyświetli nam raport w którym będziemy mogli odnaleźć informacje jakie polisy zasad grupy wobec użytkownika mają zastosowanie. Wobec użytkownika Jan Kowalski dwie polisy są aktywne: folder muzyka zakaz oraz folder obraz zakaz. Dodatkowo dowiemy się do jakich grup użytkownik należy.

Użycie przełącznika /v spowoduje wyświetlenie bardziej szczegółowych informacji. Poniżej przedstawiono dodatkowe informacje, pominięto te, które są efektem wydania polecenia z przełącznikiem /r.

Aby otrzymać jeszcze bardziej dokładne dane tzw. tryb superpełny skorzystaj z przełącznika /z.

Wszystkie dane uzyskane dzięki wydawanym poleceniom były nam prezwntowane w oknie wiersza poleceń. Znacznie wygodniej jest nakazanie programowi wykonanie raportu w formacie HTML. Raport ten będziemy mogli sobie przejrzeć w oknie przeglądarki. Aby zapisać raport w formacie HTML wydaj polecenie: gpresult /h <nazwa_pliku>. Użycie dodatkowo przełącznika /User pozwala nam na zapis danych w kontekście konkretnego użytkownika. Dodanie zaś przełącznika /f spowoduje zastąpienie wcześniej wygenerowanego raportu. Nie pojawi się monit o niemożności wykonania polecenia z powodu istnienia pliku o nazwie zdefiniowanej w poleceniu.

Gdy potrzebujesz dane w formacie XML użyj przełącznika /x.

Drugie narzędzie Wynikowy zestaw grup jest narzędziem, które podobnie jak gpresult pomoże nam w zidentyfikowaniu ustawień, jakie są dostarczane użytkownikowi końcowemu. Tak naprawdę dostępne są dwie wersje tego narzędzia:

Wynikowy zestaw zasad (planowanie) (ang. Resultant Set of Policy (Planning))- narzędzie pozwala nam na prześledzenie zmian jakie nastąpią zanim przeprowadzimy wdrożenie konkretnych polis. W przypadku użycia tego narzędzia konto komputera, które będzie użyte do przetestowania polis nie musi być aktywne (czytaj komputer nie musi być dostępny w sieci) a nawet istnieć w usłudze AD.

Wynikowy zestaw zasad (rejestrowanie) (ang. Resultant Set of Policy (Logging)) - narzędzie pozwala nam na odczytanie stanu zastosowanych zasad. Komputer według, którego będziemy prowadzić operację musi być włączony. Dodatkowym ograniczeniem jest wykonanie przynajmniej jednego logowania danego użytkownika.

Aby sprawdzić stan ustawień jakie danemu użytkownikowi zostaną dostarczone należy w przystawce Użytkownicy i komputery usługi Active Directory wybrać konto użytkownika i z menu dostępnego po kliknięciu PPM wskazać Wszystkie zadania a następnie Wynikowy zestaw zasad (rejestrowanie)

W oknie Kreatora wynikowego zestawu zasad określamy konto komputera. Gdy zależy nam tylko na przejrzeniu ustawień użytkownika a nie interesują nas ustawienia komputera zaznacz opcje Nie wyświetlaj w wynikach ustawień zasad dla wybranego komputera (wyświetlaj tylko ustawienia zasad użytkownika). Wybieramy Dalej.

Wybraliśmy już użytkownika więc w punkcie Wybór użytkownika klikamy Dalej

Ekran podsumowania opcji.

Po wybraniu Dalej a następnie Zakończ zostanie nam przedstawiony Wynikowy zestaw zasad.

Innym sposobem utworzenia Wynikowego zestawu zasad jest skorzystanie z gałęzi Wyniki zasad grupy (ang. Group Policy Results) dostępnej w oknie Zarządzanie zasadami grupy. Zapytanie tworzy się również za pomocą kreatora.

Zastosowanie tej metody ma parę zalet gdyż zapytanie jest zapisane na stałe póki go nie usuniemy i zapytanie utworzone w ten sposób może być aktualizowane. Dodatkowo uzyskujemy dostęp do wszystkich zdarzeń związanych z propagacją ustawień zasad grup odnośnie użytkownika. Informacje te są dostępne na karcie Zdarzenia dotyczące zasad.

Druga wersja narzędzia Wynikowy zestaw zasad (planowanie) jak już zostało wspomniane pozwala nam na poznanie ustawień użytkownika zanim je wykonamy fizycznie. Dzięki narzędziu możemy wykonać symulację jakie ustawienia zostaną przypisane danemu kontu gdy zaloguje się na danym komputerze lub co się stanie gdy danego użytkownika przeniesiemy do innej jednostki organizacyjnej. Choć oczywiście nie są to wszystkie warianty użycia tego narzędzia.

Symulację zasad wykonujemy podobnie jak uruchamialiśmy wcześniejszy kreator czyli wybierając z okna Użytkownicy i komputery usługi Active Directory konto danego użytkownika lecz tym razem wybieramy opcję Wynikowy zestaw zasad (planowanie). Opcjonalnie mamy możliwość skorzystania z gałęzi Modelowanie zasad grupy (ang. Group Policy Modeling) dostępnej w przystawce Zarządzanie zasadami grupy.

Po kliknięciu na gałąź wybieramy Kreator modelowania zasad grupy.

Po kliknięciu na ekranie powitalnym Dalej w oknie Wybór kontrolera domeny wybieramy kontroler, który będzie odpowiedzialny za przeprowadzenie symulacji.

By symulacja ta została przeprowadzona na jakimś konkretnym przykładzie zadajmy sobie pytanie - Jakie ustawienia zostaną przypisane do konta Jan Kowalski gdybyśmy konto to przenieśli do jednostki organizacyjnej Nauczyciele? Zdradzić mogę, że wynikiem operacji powinna być informacja o zastosowaniu polisy folder obraz zakaz, wymuszającej wyłączenie w menu Start odnośnika do folderu Obrazy.

By symulacja zadziałała w sekcji Informacje o użytkowniku i polu Użytkownik określamy konto użytkownika - zdefiniowane konto należy do użytkownika Jan Kowalski (zamiast definiować konto użytkownika możemy określić kontener w którym dane konto się znajduje). Dodatkowo w sekcji Informacje o komputerze w polu Kontener określamy docelową jednostkę organizacyjną w jakiej znaleźć ma się rozpatrywane konto użytkownika (opcjonalnie możemy zdefiniować konto komputera na którym będzie realizowany proces logowania).

W oknie Zaawansowane opcje symulacji możemy określić dodatkowe opcje przeprowadzanej operacji.

W oknie Alternatywne ścieżki usługi Active Directory możemy określić dodatkowe, alternatywne umiejscowienia badanych obiektów. Nie interesują nas inne jednostki dlatego wybieramy jednostkę organizacyjną Nauczyciele (przycisk Przeglądaj).

Okno Grupy zabezpieczeń użytkowników odpowiedzialne jest za definicję grup do których ma należeć rozpatrywane konto. Użytkownik Jan Kowalski z grupy gl_uczniowie został przeniesiony do grupy gl_nauczyciele.

Analogicznie jak w poprzednim kroku w oknie Grupy zabezpieczeń komputerów możemy określić przynależność konta komputera do danych grup.

Dwa kolejne okna kreatora służą do definicji filtrów WMI - według kolejności w pierwszym oknie określamy opcjonalne filtry WMI dotyczące użytkownika w drugim zaś filtry WMI dotyczące komputera.

Ostatnim oknem kreatora jest Podsumowanie

Po wybraniu Dalej i Zakończ uzyskamy wyniki przeprowadzanej symulacji.

Ostatnie z narzędzi gplogview należy pobrać ze strony Microsoftu - http://www.microsoft.com/en-us/download/details.aspx?id=11147 Narzędzie te jest darmowe i działa w linii poleceń.

Po zainstalowaniu narzędzia możemy je uruchomić i sprawdzić w działaniu.

Wydanie polecenia: gplogview -o <nazwa_pliku> spowoduje wyeksportowanie do zdefiniowanego pliku wszystkich zdarzeń, które związane są z przetwarzaniem i stosowaniem zasad grup.

Przeglądając log możemy stwierdzić, które z zasad zostały zastosowane a które pominięte.

Uruchamiając program z opcją -m (tryb monitora) uzyskujemy na żywo podgląd w jaki sposób polisy na danym komputerze są stosowane.

Te trzy przedstawione narzędzia na pewno pomogą w przypadku gdy natrafimy na problem z prawidłową dystrybucją ustawień z wykorzystaniem zasad grup.

W przypadku w którym wielu administratorów prowadzi zarządzanie polisami GPO warto pomyśleć by ujednolicić wspólne szablony administracyjne (pliki ADMX oraz ADML), które są używane do definicji zasad grup. Każdy z administratorów może korzystać z różnych wersji oprogramowania Windows a różne systemy Windows zawierają różne wersje tych plików tak więc może dojść do sytuacji w której na jednym komputerze nie będzie można wykonać pewnych operacji konfiguracyjnych. Aby ujednolicić te pliki i by wszyscy administratorzy korzystali z tego samego zestawu plików należy zdefiniować tzw. Central Store

Aby sprawdzić czy szablony są pobrane z komputera lokalnego czy z magazynu centralnego wystarczy, że otworzymy okno Edytora zarządzania zasadami grupy i najedziemy na gałąź Szablony administracyjne Jak widać poniżej zasady te są pobierane z komputera lokalnego.

Aby zmienić to ustawienie musimy przejść do katalogu Windows a następnie odszukać katalog PolicyDefinitions w który to katalogu znajdują się pliki odpowiedzialne za definicję zasad. Kopiujemy cały katalog PolicyDefinitions.

W kolejnym kroku przechodzimy do katalogu Windows\Sysvol\domain\Policies i umieszczamy w nim katalog PolicyDefinitions. Operację wykonujemy oczywiście na kontrolerze domeny.

Od tej pory wszyscy administratorzy, którzy mają prawa do definicji polis GPO będą korzystać z wspólnego zestawu definicji zasad.

To czy szablony administracyjne są pobierane z magazynu centralnego możemy dodatkowo sprawdzić wybierając dowolną polisę i w podglądzie ustawień polisy odszukać sekcje Szablony administracyjne w opisie sekcji znajdziemy informację o lokalizacji zastosowanych szablonów.

Zawartość i definicje polis są na kontrolerze domeny przechowywane w dwóch lokalizacjach:

Pierwsza z nich to tzw. Group Policy Container. Lokacja ta jest umiejscowiona w strukturze AD i zawiera informację o wersji. Dostęp do Group Policy Container jest realizowany za pomocą przystawki Edytor ADSI. Natomiast informacja o polisach jest umiejscowiona w gałęzi <domena>\CN=System\CN=Policies

Druga lokacja tzw. Group Policy Tempalate jest umiejscowiona w folderze Sysvol\Domain\Policies i zawiera ustawienia polis.

Katalog ten jest wykorzystywany przez każdy kontroler znajdujący się w domenie. Każdy katalog zawierający polisy GPO jest nazywany tak jak identyfikator GUID przydzielony do obiektu GPO podczas jego tworzenia. W katalogach polis znajdziemy:

podkatalog User - zawiera ustawienia, skrypty, pliki ustawień przypisane do poszczególnych użytkowników,

podkatalog Machine - zawiera ustawienia, skrypty, pliki ustawień przypisane do poszczególnych komputerów,

podkatalog ADM -utworzony w przypadku dziedziczenia plików szablonów,

plik GPT.ini - w pliku tym zapisany jest numer wersji GPO, który jest wykorzystywany podczas przetwarzania zasad przez stacje klienckie i użytkowników,

pliki registry.pol - pliki konfiguracyjne rejestru zawierające klucze oraz wartości wprowadzające stosowną konfigurację zdefiniowaną w zasadach grupy.

Poruszają się w gąszczu definiowanych ustawień możemy sobie trochę zadanie ułatwić i skorzystać z opcji ich filtrowania. Po wybraniu węzła Szablony administracyjne z menu wybieramy Widok a następnie Opcje filtru.

W nowo otwartym oknie możemy zdefiniować opcje filtru, który ma być zastosowany.

Definicje filtru, który ma być zastosowany możemy definiować według kilku kryteriów:

- czy ustawienie jest zarządzane,

- czy ustawienie jest skonfigurowane,

- czy posiada komentarze.

Dodatkowo możemy dane ustawienia wyszukiwać według słów (wpisane wyrażenie może być szukane w tytule zasady, tekście pomocy oraz w komentarzu) a także filtr możemy ustawić według jego zastosowania np. wszystkie ustawienia, które można skonfigurować w systemie Windows 7. Dodatkowo przy wyszukiwaniu danych ustawień możemy posiłkować się arkuszem w którym zostały zebrane wszystkie ustawienia polis (j. angielski) - http://www.microsoft.com/en-us/download/details.aspx?id=25250

I na sam koniec jeszcze jedna uwaga warto zadbać oto aby zdefiniowane przez nas ustawienia (wykonane przecież w pocie czoła) zarchiwizować. Po ustaleniu zasad polis można wykonać ich kopię zapasową. Kopię polis możemy wykonać archiwizując za jednym zamachem wszystkie zdefiniowane polisy lub każdą z osobna. Kopia zapasowa dostępna jest po wybraniu w oknie Zarządzanie zasadami grupy węzła Obiekty zasad grupy. Po kliknięciu PPM wybieramy Wykonaj kopię zapasową wszystkich.

Zasady grup uważam za omówione (lecz nie oznacza to że do ustawień tych nie będziemy wracać), myślę, że po lekturze tego wpisu jak i linków przeze mnie podanych każdy samodzielnie poradzi sobie z definicją polis. Wiem, że zbudowanie sensownego schematu zasad grup tak by pasował do zarządzanego środowiska wymaga czasu jak i doświadczenia ale jak to mówią „Nie od razu Rzym zbudowano” Tak więc życzę powodzenia i udanych a co najważniejsze wygranych bojów z GPO. W kolejnym wpisie zajmiemy się dostępem do zasobów a w szczególności tych związanych z plikami.

Bibliografia:

http://www.computerperformance.co.uk/w2k3/gp/group_WMI_filters.htm

Komentarze

Dziękuję.

pozdro i czekam na kolejną część