Zasady Grup (ang. Group Policy) w Windows Server są wykorzystane do centralnego zarządzania konfiguracją grup komputerów i użytkowników, poprzez definiowanie opcji związanych z rejestrami systemu, dystrybucją oprogramowania, ustawieniami zabezpieczeń, skryptów i przekierowaniem folderów. Głównym celem stosowania Zasad Grup jest łatwość konfiguracji poszczególnych grup maszyn a pośrednio redukcja kosztów zarządzania organizacją. W przypadku korzystania z zasad grupy wystarczy jednokrotnie zdefiniować stan środowiska pracy użytkownika, a następnie system Windows Server wymusza określone ustawienia zasad grupy. Poszczególne przypisane przez nas ustawienia w zasadach grup możemy tworzyć i edytować przy pomocy narzędzia Group Policy Management Console (GPMC - Konsola zarządzania zasadami grupy) a zasady te są przechowywane w GPO (Group Policy Object).

Rysunek 1 GPMC - Konsola zarządzania zasadami grupy - Windows Server 2008

Korzystając z GPMC i linkując GPO do np. site-u, domeny lub jednostki organizacyjnej, można przypisać konkretne ustawienia do użytkowników i komputerów znajdujących się w danym obiekcie Active Directory. Kontenerem najniższego poziomu do którego można przypisać ustawienia Group Policy w AD jest jednostka Organizacyjna (OU).

Ustawienia zdefiniowane w GPO, są przechowywane w dwóch lokalizacjach: w miejscu zwanym kontenerem Group Policy oraz w folderze Sysvol na kontrolerze domeny gdzie przechowywane są szablony Group Policy. W kontenerze Group Policy zawarte są informacje służące do rozmieszczania GPO, natomiast szablony Group Policy zawierają ustawienia zabezpieczeń, informacje służące do instalacji aplikacji, pliki skryptów, preferencje i szablony administracyjne (ang. Administrative Templates) bazujące na ustawieniach Group Policy. Administrative Templates (lub pliki .adm bądź .admx) pozwalają administratorom kontrolować ustawienia rejestrów za pomocą GPO. W Windows Server 2008 przechowywanie szablonów odbywa się dwojako: mogą być przechowywane lokalnie lub centralnie w folderze Sysvol. Wybranie tego drugiego rozwiązania (centralnie) niesie ze sobą pewne korzyści:

-

-

- cała zawartość folderu Sysvol jest kopiowana pomiędzy wszystkimi kontrolerami domeny. Szablony przechowywane centralnie mają pierwszeństwo przed tymi przechowywanymi lokalnie. Dlatego możemy używać jednego zestawu szablonów, dostępnych w całej domenie.

- drugą zaletą jest możliwość korzystania z różnych języków szablonów administracyjnych - korzyść dla środowisk różniących się geograficznie. Szablony przechowywane w centralnej lokalizacji, jeden administrator domeny może widzieć ustawienia w języku polskim a inny w niemieckim.

-

Jak już wspomnieliśmy o szablonach administracyjnych to należało by wytłumaczyć co to jest. A więc, szablony administracyjne obejmują ustawienia rejestru, które są dostępne w folderach Konfiguracja komputera i Konfiguracja użytkownika w Edytorze obiektów zasad grupy.

Plik .adm bądź .admx zawiera hierarchię kategorii i podkategorii, które definiują sposób wyświetlania ustawień zabezpieczeń. Zawarte są również w nim następujące informacje:

-

-

- lokalizacje w rejestrze, które odpowiadają poszczególnym ustawieniom,

- wartości domyślne dla poszczególnych ustawień,

- opcje lub ograniczenia wartości, które są skojarzone z poszczególnymi ustawieniami,

- wyjaśnienie działania zastosowania danego ustawienia oraz informacja o wersji systemu Windows wspierającego dane ustawienie.

-

Group Policy Management Console

Za pomocą narzędzia GPMC jesteśmy w stanie kontrolować i zarządzać wszystkimi aspektami zasad grup. Narzędzie pozwala zarządzać obiektami GPO, filtrami Windows Management Instrumentation (WMI) i powiązanymi z Group Policy uprawnieniami w sieci. Za pomocą GPMC możemy wykonać następujące czynności:

-

-

- kopiowanie i wklejanie GPO,

- wyszukiwanie obiektów GPO,

- import i eksport GPO,

- tworzenie kopii (backup) i odtwarzanie GPO,

- raportowanie,

- migracja i kopiowanie GPO pomiędzy domenami i lasami,

- Group Policy Modeling. Używane do symulowania Resultant Set of Policy (RSoP - wynikowy zestaw zasad) do planowania wdrożenia zasad grup przed ich fizyczną implementacją,

- tworzenie raportów ustawień GPO i RSoP w postaci HTML do późniejszego zapisania bądź wydrukowania,

- Group Policy Result. Umożliwia uzyskanie RSoP w celu obserwowania interakcji GPO i rozwiązywania ewentualnych problemów.

-

W Windows Server 2003 konsola Zarządzanie zasadami grupy nie jest dostarczana wraz z systemem należy ją pobrać ze strony Microsoftu.

http://www.microsoft.com/en-us/download/details.aspx?id=21895

Edytor obiektów zasad grupy można otworzyć z przystawki Użytkownicy i komputery usługi Active Directory, aby zarządzać obiektami GPO dla domen i jednostek organizacyjnych. W oknie dialogowym Właściwości dla domeny lub jednostki organizacyjnej znajduje się karta Group Policy. Korzystając z tej karty, można zarządzać obiektami GPO dla domeny lub jednostki organizacyjnej.

Rysunek 2 Edytor obiektów zasad grupy - Użytkownicy i komputery usługi AD - Windows Server 2003

Edytora obiektów zasad grupy można otworzyć z przystawki Lokacje i usługi Active Directory, aby zarządzać obiektami GPO dla lokacji. W oknie dialogowym Właściwości dla lokacji znajduje się karta Group Policy. Korzystając z tej karty, można zarządzać obiektami GPO dla lokacji.

Rysunek 3 Edytor obiektów zasad grupy - Lokacjei usługi AD - Windows Server 2003

W Windows Server 2008 Zarządzanie zasadami grupy znajdziemy w Menedżerze Serwera po rozwinięciu drzewa Funkcje z lewej strony. Do panelu dostaniemy się również poprzez konsolę MMC. Uruchomienie można też zrealizować poprzez naciśnięcie kombinacji klawiszy logo Windows + R, aby otworzyć okno dialogowe Uruchamianie. W polu tekstowym wpisz gpmc.msc.

Rysunek 4 Zarządzanie zasadami grupy - Windows Server 2008

Group Policy dla nowego konta użytkownika lub komputera.

W środowisku Active Directory jak już zostało wspomniane przypisujemy ustawienia Group Policy linkując GPO do site-ów, domen lub jednostek organizacyjnych. Najczęściej zdarza się że większość zasad GPO jest przypisywanych na poziomie OU, dlatego tak ważne jest aby należycie zaprojektować strukturę jednostek organizacyjnych co uchroni nas przed duplikowaniem różnych ustawień GPO a sprawi że administrowanie będzie uproszczone.

Domyślnie nowe konto użytkownika bądź komputera tworzone jest odpowiednio w kontenerze CN=Users lub CN=Computers. Nie ma możliwości bezpośredniego przypisania Group Policy do tych kontenerów oprócz dziedziczenia GPO zlinkowanego z domeną.

Ustawienia zasad grupy dla użytkowników obejmują zamierzone zachowanie systemu operacyjnego, ustawienia zabezpieczeń, ustawienia aplikacji, ustawienia pulpitu, opcje aplikacji przypisanych i opublikowanych, opcje przekierowania folderu oraz skrypty logowania i wylogowywania użytkownika. Ustawienia te są aplikowane i stosowane podczas logowania danego użytkownika (ale nie tylko - bo można wymusić odświeżenie zasad grupy) oraz także w trakcie okresowego cyklu odświeżania.

Ustawienia zasad grupy, związane z użytkownikiem, są zawarte w folderze Konfiguracja użytkownika w Edytorze zarządzania zasad grupy. W zależności od wersji posiadanego systemu Windows po rozwinięciu elementu Konfiguracja użytkownika znajdziemy niżej opisane elementy choć mogą one być rozłożone w różnych podfolderach. Generalnie poszczególne elementy (choć nie wszystkie, są także inne) są powielone w Konfiguracji komputera zastosowanie ich daje ten sam efekt lecz różnią się kontekstem uruchamiania bo albo wyzwala je logujący się użytkownik (elementy skonfigurowane w Konfiguracja użytkownika) bądź start systemu (elementy skonfigurowane w Konfiguracja komputera)

Podfolder Ustawienia oprogramowania folderu Konfiguracja użytkownika zawiera ustawienia związane z instalacją oprogramowania a opcje wprowadzone w tym oknie są stosowane do użytkowników, niezależnie od tego, na których komputerach się oni logują.

Podfolder Ustawienia systemu Windows folderu Konfiguracja użytkownika zawiera ustawienia systemu Windows stosowane do użytkowników, niezależnie od tego, na których komputerach się oni logują. Ten folder może zawierać również następujące elementy: Przekierowanie folderu, Ustawienia zabezpieczeń, Skrypty, Ustawienia QoS oparte na zasadach, Rozmieszczone drukarki oraz Konserwacja programu Internet Explorer (zależy od wersji posiadanego systemu).

Przystawka Przekierowanie folderu umożliwia zmianę lokalizacji określonych folderów w obrębie profilów użytkowników na nową lokalizację, taką jak udostępniona lokalizacja sieciowa. Przekierowanie folderu jest używane w procesie administrowania profilami użytkowników i profilami użytkowników mobilnych.

Folder Ustawienia zabezpieczeń zawiera opcje związane z szeroko pojętym bezpieczeństwem systemu. Można po rozwinięciu go znaleźć takie elementy jak Zasady kluczy publicznych (opcje związane z certyfikatami) oraz Zasady ograniczeń oprogramowania (możliwość kontrolowania uruchamianego oprogramowania).

Skrypty - Zasady grupy umożliwiają skojarzenie co najmniej jednego pliku skryptu z czterema wyzwalanymi zdarzeniami: uruchamianie komputera, zamykanie komputera, logowanie użytkownika, wylogowywanie użytkownika. Można używać skryptów środowiska Windows PowerShell lub tworzyć skrypty w dowolnym innym języku obsługiwanym przez komputer kliencki. Są również używane języki obsługiwane przez host skryptów systemu Windows (WSH, Windows Script Host), w tym VBScript i JScript.

Jakość usług (Quality of Service, QoS) w sieciach jest zestawem przyjętych standardów i mechanizmów pozwalającym administratorom kształtować szybkość ruchu sieciowego dostosowując go do aplikacji o krytycznym znaczeniu. Podłączając obiekt zasad grupy do kontenerów usługi Active Directory, takich jak lokacje, domeny i jednostki organizacyjne, można stosować zasady ustawień QoS do zarządzania ruchem wychodzącym określonych komputerów i sesji użytkowników. Ustawienia QoS oparte na zasadach w systemach Windows Server 2008 R2 i Windows 7 umożliwiają ustalanie priorytetów i zarządzanie szybkością wysyłania ruchu wychodzącego na podstawie następujących kryteriów: wysyłająca aplikacja, adres URL,źródłowe i docelowe adresy oraz prefiksy adresów protokołów IPv4 i IPv6, źródłowe i docelowe porty oraz zakresy portów protokołów TCP i UDP, protokół (TCP lub UDP).

Rozmieszczone drukarki - Opcje związane z zarządzaniem dostępu do drukarek znajdujących się w naszej sieci.

Narzędzia Konserwacja programu Internet Explorer (IEM) można używać do dostosowywania wyglądu oraz działania przeglądarki na komputerach użytkowników dołączonych do domeny systemu Windows. Narzędzie można używać do narzucania obowiązujących w organizacji standardów dotyczących Internetu, a także do definiowania w przeglądarkach użytkowników jednolitego interfejsu.

Ustawienia zasad grupy dla komputerów związane są z komputerem i obejmują sposób zachowania się systemu operacyjnego, ustawienia zabezpieczeń, skrypty uruchamiania i zamykania komputera, opcje oraz ustawienia aplikacji. Zasady zawarte w Konfiguracji komputera stosowane są podczas startu systemu operacyjnego a także w trakcie okresowego cyklu odświeżania. Na ogół ustawienia zasad grupy związane z komputerem mają pierwszeństwo przed ustawieniami zasad grupy związanymi z użytkownikiem.

Rysunek 5 Edytor zarządzania zasadami grupy - Windows Server 2008

W systemie Windows Server istnieją dwa narzędzia które pozwalają na zmianę domyślnej lokalizacji tworzenia kont komputerów i użytkowników. Narzędzia te znajdują się na kontrolerze domeny w folderze %windir%\system32.

-

-

- dla kont komputera - redircmp.exe

- dla kont użytkowników - redirusr.exe

-

Praca z GPO

W przypadku chęci utworzenia obiektu GPO, który ma być połączony z daną jednostką organizacyjną właściwie wykonuje się dwie osobne operacje: tworzy się nowy obiekt GPO oraz łączy się go z kontenerem (np. domena, lokacja, ou) w której ma mieć zastosowanie czyli utworzenie obiektu GPO nie powoduje stosowania go do żadnych użytkowników ani komputerów, dopóki nie zostanie utworzone łącze GPO.

Aby móc połączyć dany obiekt GPO z domeną jednostką organizacyjną lub lokacją trzeba mieć uprawnienie Modyfikowanie dla danej domeny, jednostki organizacyjnej lub lokacji. Standardowo tylko członkowie grup Administratorzy domeny i Administratorzy przedsiębiorstwa mają uprawnienia potrzebne do łączenia obiektów GPO z domenami i jednostkami organizacyjnymi. Tylko członkowie grupy Administratorzy przedsiębiorstwa mają uprawnienia potrzebne do łączenia obiektów GPO z lokacjami. Członkowie grupy Twórcy-właściciele zasad grupy mogą tworzyć obiekty GPO, lecz nie mogą ich łączyć.

Tworzenie nie linkowanego GPO - w drzewie konsoli GPMC należy kliknąć prawym przyciskiem myszy na Obiekty zasad grup/Group Policy Object w domenie, w której ma być utworzony obiekt i z menu kontekstowego wybrać polecenie Nowe/New. W oknie dialogowym Nowy obiekt zasad grupy/New GPO należy podać nazwę i zatwierdzić przyciskiem OK. Tworzenie nie linkowanego GPO możemy zastosować wtedy gdy nie mamy pewności że implementowane przez nas ustawienia nie spowodują jakiś komplikacji. Tworząc taki obiekt GPO nie wprowadzamy zmian a mamy czas by sprawdzić go np. w środowisku testowym.

Rysunek 6 Tworzenie nie linkowanego GPO - Windows Server 2008

Tworzenie i linkowanie GPO - w drzewie konsoli GPMC klikamy prawym przyciskiem myszy na kontener, do którego ma być linkowane GPO i z menu kontekstowego wybrać polecenie Utwórz obiekt zasad grupy w tej domenie i umieść tu łącze/Create a GPO in this Domain, and Link it here. W oknie dialogowym Nowy obiekt zasad grupy/New GPO należy podać nazwę obiektu i zatwierdzić jego nazwę. W tym momencie wykonaliśmy dwie czynność: utworzyliśmy nowy obiekt GPO w kontenerze Obiekty zasad grup/Group Policy Object i połączyliśmy ten obiekt do wskazanego przez nas kontenera (np. OU).

Rysunek 7 Tworzenie i linkowanie nowego obiektu GPO - Windows Server 2008

Jeżeli utworzyliśmy polisę GPO i po sprawdzeniu jej działania stwierdzamy, że wszystko działa zgodnie z naszymi zamierzeniami, przyszedł czas by ją wdrożyć. Sprowadza się to do połączenia tej polisy z kontenerem AD do którego ma ona mieć zastosowanie. Aby to wykonać w drzewie konsoli GPMC należy kliknąć prawym przyciskiem myszy kontener, do którego ma być linkowane GPO i z menu kontekstowego wybrać polecenie Połącz z istniejącym obiektem zasad grupy/Link an Existing GPO i następnie w oknie Wybieranie obiektów zasad grupy wybrać interesującą nas polisę. Innym sposobem jest użycie techniki przeciągnij i upuść.

Rysunek 8 Łączenie polisy GPO z kontenerem - Windows Server 2008

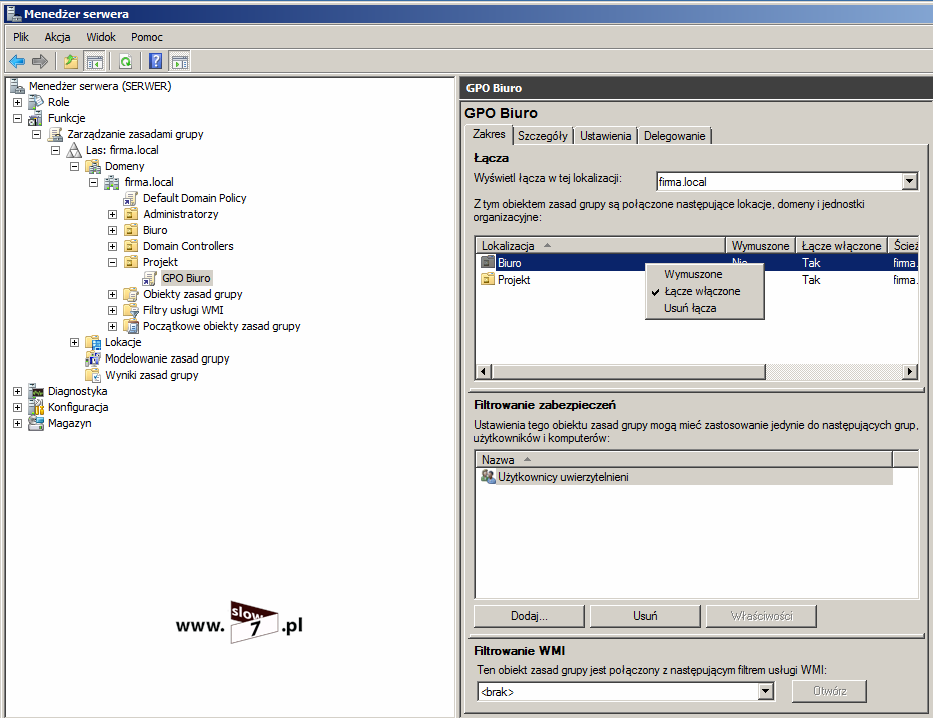

Aby usunąć łącze do danego kontenera należy w drzewie konsoli GPMC rozwinąć kontener Group Policy Object, kliknąć intersującą nas polisę i w panelu szczegółów wybrać zakładkę Zakres/Scope a następnie w sekcji Łącza/Links kliknąć prawym przyciskiem myszy obiekt Active Direktory z linkiem, który chcemy usunąć i z menu poleceń wybrać Usuń łącza/Delete Link(s). Jeżeli nie chcemy kasować łącza a tylko je wyłączyć korzystamy z opcji Łącze włączone, gdzie "haczyk" z boku informuje nas o stanie łącza. Należy pamiętać, że usuwanie linku różni się od usuwania GPO. Jeśli kasujemy tylko link to polisa GPO do której się link odnosił nadal istnieje a jeżeli polisa ta odnosi się do innych obiektów AD to pozostałe linki nadal funkcjonują. Jeśli natomiast usuwana jest polisa GPO to również są usuwane wszystkie linki do niej.

Możliwe jest również wyłączanie konfiguracji dotyczące użytkownika bądź komputera w GPO - jeśli wprowadzamy nową polisę w której będą zawarte ustawienia dotyczące np. tylko użytkowników można wyłączyć sekcję odpowiedzialną za ustawienia dotyczące konfiguracji komputera. Zyskamy dzięki temu czas potrzebny na przetworzenie tej części polisy. Analogicznie jeśli są tworzone tylko ustawienia komputera - należy wyłączyć część dla użytkownika. W tym celu w drzewie konsoli GPMC rozwijamy kontener Group Policy Object, klikamy na interesujący nas obiekt GPO i na zakładce Szczegóły/Details w sekcji Stan obiektu zasad grupy/GPO Status wybrać interesujące nas ustawienie: Wszystkie ustawienia wyłączone/All settings disabled, Włączone/Enabled, Ustawienia konfiguracji komputera wyłączone/Computer configuration settings disabled, Ustawienia konfiguracji użytkownika wyłączone/User configuration settings disabled.

Rysunek 9 Wyłączenie łącza - Windows Server 2008

Rysunek 10 Opcje przetwarzania sekcji obiektu GPO - Windows Server 2008

Usunięcie polisy odbywa się poprzez wybranie interesującego nas obiektu GPO w kontenerze Group Policy Object, drzewa konsoli GPMC, kliknięciu prawym przyciskiem myszy i wybraniu opcji Usuń/Delete.

Rysunek 11 Usunięcie polisy - Windows Server 2008

Jak już wiemy jak tworzyć polisę, łączyć ją z danym kontenerem przyszedł czas na edycję GPO, czyli tak naprawdę na zdefiniowanie ustawień, które później będę stosowane do danych użytkowników bądź komputerów. W tym celu należy w drzewie konsoli GPMC rozwinąć Group Policy Object, wybrać interesującą nas polisę, kliknąć prawym przyciskiem myszy i z menu kontekstowego wybrać polecenie Edytuj/Edit.

Rysunek 12 Edycja polisy - Windows Server 2008

W drzewie konsoli znajdujemy interesującą nas opcję następnie podwójnym kliknięciem edytujemy ustawienie, w zrozumieniu wprowadzanych zmian pomoże nam Pomoc, gdzie każda opcja jest szczegółowo opisana.

Rysunek 13 Edytor zarządzania zasadami grupy - Windows Server 2008

Zmiany dokonane w Group Policy nie są od razu widoczne na komputerach użytkowników, jest to spowodowane interwałem czasu, który jest potrzebny na replikację zmian do kontrolera domeny (czas zależy od topologii naszej sieci a także od zdefiniowanych ustawień) a także od klienta, który odświeża Group Policy co 90 minut (z losowym przesunięciem 30 minut). Jednak głównym mechanizmem odświeżania GPO pozostaje start komputera oraz proces logowania. Wspomniałem wcześniej, że możliwe jest ręczne wyzwolenie odświeżenia Group Policy, aby to wykonać należy wydać polecenie gpupdate w linii poleceń. Niemożliwe jest wyzwolenie odświeżenia zasad grup korzystając z narzędzia GPMC.

Polecenie gpupdate ma następującą składnie:

Opis: aktualizuje ustawienia zasad grupy.

Składnia: GPUpdate [/Target:{Computer | User}] [/Force] [/Wait:<value>] [/Logoff] [/Boot] [/Sync]

Parametry:

/Target:{Computer | User} Określa, że aktualizowane są ustawienia zasad grupy tylko dla użytkownika lub tylko dla komputera. Domyślnie aktualizowane są ustawienia użytkownika i komputera.

/Force Ponownie stosuje wszystkie ustawienia zasad. Domyślnie odświeżane są tylko ustawienia, które zostały zmienione.

/Wait:{wartość} Ustawia liczbę sekund oczekiwania na zakończenie przetwarzania zasad. Wartością domyślną jest 600 sekund. Wartość "0" oznacza brak czekania. Wartość "-1" oznacza czekanie w nieskończoność. Kiedy limit czasu zostanie przekroczony, polecenie monituje o powrót, ale nie przerywa przetwarzania zasad jest kontynuowane.

/Logoff Powoduje wylogowanie po zaktualizowaniu zasad grupy. Jest to wymagane dla tych rozszerzeń po stronie klienta zasad grupy, które nie przetwarzają zasad w cyklu aktualizacji w tle, tylko wtedy, gdy użytkownik loguje się. Przykładami są - wykonywana przez użytkownika instalacja oprogramowania i przekierowanie folderu. Ta opcja jest bez efektu, jeśli nie ma wywołanych rozszerzeń, które wymagają wylogowania.

/Boot Uruchamia ponownie komputer po użyciu ustawień zasad grupy. Jest to wymagane dla tych rozszerzeń klientów zasad grupy, które nie przetwarzają zasad w cyklu aktualizacji w tle, tylko przetwarzają zasady przy uruchomieniu komputera. Przykładem jest wykonywana przez komputer instalacja oprogramowania. Ta opcja jest bez efektu, jeśli nie ma wywołanych rozszerzeń, które wymagają ponownego uruchomienia.

/Sync Powoduje synchroniczne zastosowanie zasad pierwszoplanowych. Stosowanie zasad pierwszoplanowych następuje przy rozruchu komputera i logowaniu użytkownika. Można określić to dla użytkownika, komputera lub jednego i drugiego, używając parametru /Target. Parametry /Force i /Wait zostaną zignorowane w przypadku ich określenia.

Rysunek 14 Użycie polecenia gpupdate - Windows 7

Ustawienia danej polisy można zawsze sprawdzić rozwijając w drzewie konsoli GPMC kontener Group Policy Object, kliknąć intersującą nas polisę i w panelu szczegółów wybrać zakładkę Ustawienia/Settings, zostanie wygenerowany raport w którym będą uwidocznione wszystkie ustawienia polisy.

Rysunek 15 Ustawienia danej polisy - Windows Server 2008

Innym sposobem sprawdzenia jakie zasady zostały zastosowane do danego użytkownika bądź komputera jest wydanie polecenia gpresult.

Składnia polecenia gpresult.

Opis: To narzędzie wiersza polecenia wyświetla informacje wynikowego zestawu zasad (RSoP) dla docelowego użytkownika i komputera.

GPResult [/S system [/U nazwa_użytkownika [/P [hasło]]]] [/SCOPE zakres] [/USER docelowa_nazwa_użytkownika] [/R | /V | /Z] [(/X | /H) <nazwa_pliku> [/F]]

Parametry:

/S system Określa system zdalny do podłączenia.

/U [domena\]użytkownik Określa kontekst użytkownika, w którym polecenie powinno zostać wykonane. Tej opcji nie można używać z opcjami /X i /H.

/P [hasło] Oreśla hasło dla danego kontekstu użytkownika. W razie pominięcia monituje o podanie danych. Tej opcji nie można używać z opcjami /X i /H.

/SCOPE zakres Określa, czy ustawienia użytkownika lub komputera mają być wyświetlone. Prawidłowe wartości: "USER", "COMPUTER".

/USER [domena\]użytkownik Określa nazwę użytkownika, dla którego mają być wyświetlone dane RSOP.

/X <nazwa_pliku> Zapisuje raport w formacie XML w pliku, którego lokalizacja i nazwa są określone przez parametr <nazwa_pliku>. (Opcja prawidłowa w systemach Windows Vista SP1 i Windows Server 2008 lub nowszych).

/H <nazwa_pliku> Zapisuje raport w formacie HTML w pliku, którego lokalizacja i nazwa są określone przez parametr <nazwa_pliku>. (Opcja prawidłowa w systemach Windows Vista SP1 i Windows Server 2008 lub nowszych).

/F Wymusza zastąpienie przez narzędzie gpresult nazwy pliku określonej w poleceniu /X lub /H.

/R Wyświetla dane podsumowania RSoP.

/V Określa, że powinny być wyświetlane informacje w trybie pełnym. Informacje w trybie pełnym określają szczegółowe ustawienia stosowane z pierwszeństwem o numerze 1.

/Z Określa, że powinny być wyświetlane informacje w trybie superpełnym. Informacje w trybie superpełnym określają szczegółowe ustawienia stosowane z pierwszeństwem o numerze 1 i wyższym. Umożliwia to sprawdzenie, czy ustawienie zostało określone w wielu miejscach.

Przykłady:

GPRESULT /R

GPRESULT /H GPReport.html

GPRESULT /USER docelowa_nazwa_użytkownika /V

GPRESULT /S system /USER docelowa_nazwa_użytkownika /SCOPE COMPUTER /Z

GPRESULT /S system /U nazwa_użytkownika /P hasło /SCOPE USER /V

Rysunek 16 Polecenie gpresult - Windows Server 2008

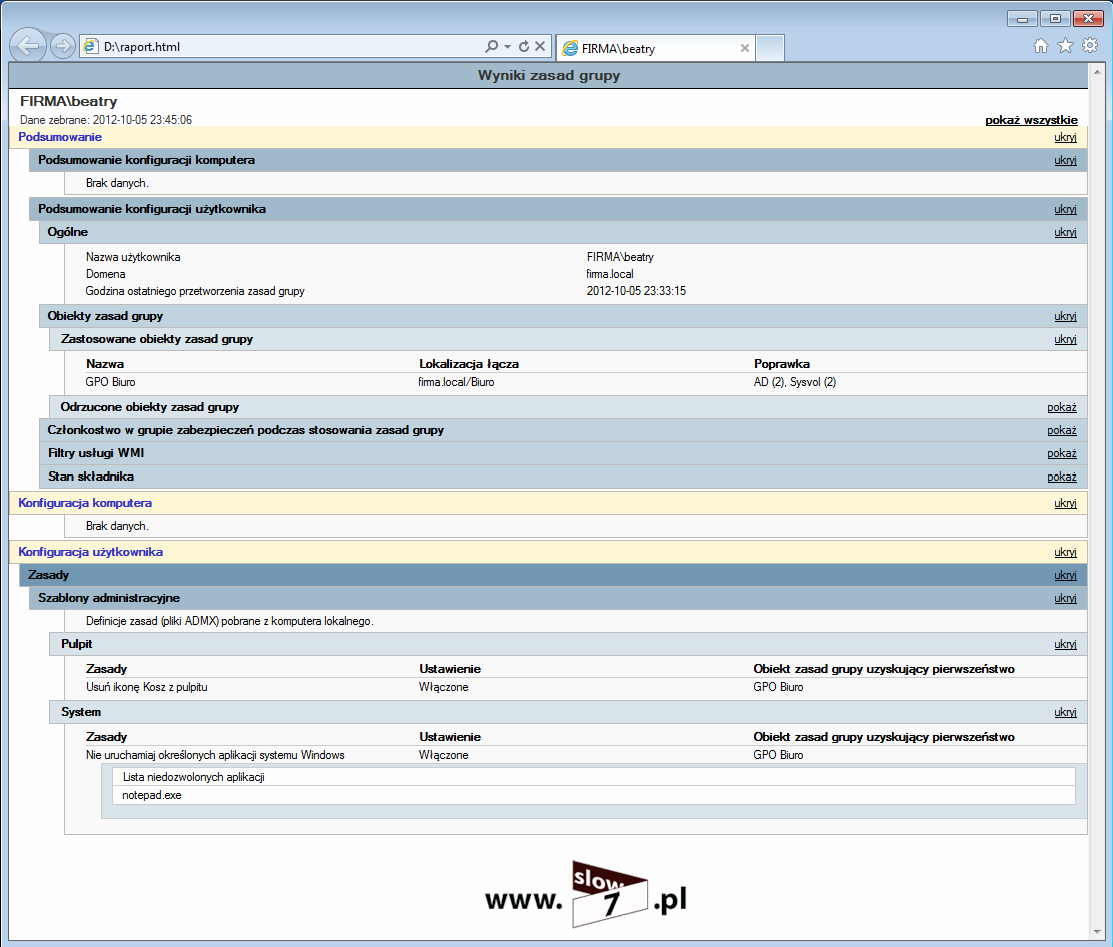

Ale bardzie przyjemne jest wydanie polecenia: gpresult /h nazwa_pliku.html

gdzie: nazwa_pliku.html ścieżka do pliku raportu

W wygenerowanym raporcie dokładnie widać jakie zasady grupy zostały zastosowane (ale nie tylko)

Rysunek 17 Raport zastosowanych polis w postaci pliku HTML - Windows 7

Należy mieć świadomość, że polisy GPO standardowo są dziedziczone (ustawienie zasad grupy skonfigurowane dla nadrzędnej jednostki organizacyjnej ma wpływ na wszystkie obiekty znajdujące się w podrzędnej jednostce organizacyjnej czyli jednostka podrzędna dziedziczy ustawienia zasad grupy po nadrzędnej jednostce organizacyjnej) ale również kumulowane a suma wielu polis daje efekt, który ma wpływ na wszystkie obiekty (konta użytkowników, komputerów) zawarte w kontenerach Active Direktory. Polisy są przetwarzane w następującej kolejności: Local Group Policy, site, domena i potem OU, a ostatnia polisa GPO nadpisuje poprzednią. Mechanizm dziedziczenia przetwarza w pierwszej kolejności GPO, które jest linkowane najdalej od obiektu użytkownika lub komputera, a GPO linkowane w kontenerach bliższych obiektom nadpisują ustawienia dziedziczone z GPO wykonywanych wcześniej. Jeśli istnieje wiele obiektów GPO, dla których jest ustawiona ta sama wartość, domyślnie pierwszeństwo ma obiekt GPO zastosowany jako ostatni.

Można również połączyć wiele obiektów GPO z tym samym kontenerem czyli tak naprawdę podlinkować kilka polis GPO do jednego kontenera Active Directory. Na przykład trzy obiekty GPO mogą być połączone z jedną OU, lecz należy być świadomym priorytetów przetwarzania. Kolejność stosowania obiektów GPO wpływa na wynikowe ustawienia zasad grupy dlatego ważna jest kolejność, czyli priorytet ustawień zasad grupy, dla każdego kontenera. GPO z niższym numerem na liście wyświetlanej na zakładce Linked Group Policy Object - Powiązane obiekty zasad grupy w GPMC jest ważniejsze. Aby zmienić priorytet łącza, można zmienić kolejność łączy, przesuwając poszczególne łącza w dół lub w górę listy do odpowiedniej pozycji. Łącze o wyższej kolejności (przy czym 1 oznacza najwyższą kolejność) ma wyższy priorytet dla danej lokacji, domeny lub jednostki organizacyjnej.

Rysunek 18 Powiązane obiekty zasad grupy, kolejność stosowania polis - Windows Server 2008

Duża ilość polis GPO a także ich złożona kombinacja mogą stwarzać konflikty (i na pewno stworzą), dlatego istnieje możliwość zmodyfikowania domyślnego sposobu dziedziczenia. W sytuacji w której zasady grupy są skonfigurowane zarówno dla podrzędnej, jak i dla nadrzędnej jednostki organizacyjnej, zostają zastosowane ustawienia dla obu tych jednostek organizacyjnych. W przypadku konfliktu ustawień (dziedziczenie), podrzędna jednostka organizacyjna zachowuje swoje ustawienie zasad grupy czyli ostatnie zastosowane ustawienie zastępuje będące z nim w konflikcie ustawienie zasad grupy kontenera, który jest wyżej w hierarchii usług Active Directory.

Jeśli zdarza się sytuacja, że domyślna kolejność dziedziczenia nie spełnia naszych wymogów, można dokonać jej modyfikacji. System Windows Server oferuje następujące dwie opcje zmiany domyślnej kolejności dziedziczenia:

Można określić, że ustawienia łącza obiektu zasad grupy powinny mieć wyższy priorytet niż ustawienia jakiegokolwiek obiektu podrzędnego, ustawiając atrybut tego łącza na Wymuszone/Enforced - w narzędziach poprzedzających konsolę zarządzania zasadami grupy atrybut Wymuszone/Enforced był określany jako Nie zastępuj/No override. Tej opcji używamy by zablokować zastępowaniu przez kontenery podrzędne obiektu GPO ustawieniem o wyższym priorytecie. Bez wymuszenia z wyższego poziomu ustawienia łącza obiektu zasad grupy na wyższym poziomie (nadrzędnym) są zastępowane przez ustawienia w obiektach zasad grupy połączonych z podrzędną jednostką organizacyjną, jeśli obiekty zasad grupy zawierają ustawienia powodujące konflikt. W zależności od potrzeb opcję tę można ustawić dla jednego lub większej liczby obiektów GPO. Jeśli opcja Wymuszone/Enforced jest przypisana dla wielu obiektów GPO, pierwszeństwo ma ten obiekt GPO, który jest najwyżej w hierarchii usługi Active Directory.

Zablokuj dziedziczenie zasad/Block Policy Inheritance - tej opcji używamy, by kontener podrzędny nie przejmował zasad ustawionych na kontenerach nadrzędnych (blokowanie dziedziczenia po wszystkich kontenerach nadrzędnych). Opcja pomocna, gdy np. jednostka organizacyjna wymaga ustawienia jakiś nietypowych ustawień zasad grupy. Na przykład, jeśli należy zastosować pojedynczy zestaw zasad w całej domenie z wyjątkiem jednej jednostki organizacyjnej, można połączyć wymagane obiekty zasad grupy na poziomie domeny (po której wszystkie jednostki organizacyjne domyślnie dziedziczą zasady), a następnie zablokować dziedziczenie w jednostce organizacyjnej, w której zasady nie powinny zostać zastosowane.

W przypadku konfliktu opcja Wymuszone/Enforced zawsze ma pierwszeństwo przed opcją Zablokuj dziedziczenie zasad/Block Policy Inheritance.

Opcja Wymuszone/Enforced jest właściwością linku a Zablokuj dziedziczenie zasad/Block Policy Inheritance jest właściwością kontenera.

Rysunek 19 Zmiana kolejności dziedziczenia - Windows Server 2008

Domyślnie po utworzeniu obiektu GPO, ustawienia zasad są stosowane do wszystkich uwierzytelnionych użytkowników. Istnieje jednak możliwość wybrania użytkowników bądź komputerów do których dana polisa będzie miała zastosowanie. W tym celu należy z listy Filtrowanie zabezpieczeń/Security Filtering usunąć grupę Użytkowników uwierzytelnionych/Authenticated users i dodać odpowiednia konta. Specyficzne przetwarzanie GPO można zdefiniować dla określonych grup zabezpieczeń, użytkowników lub komputerów.

Rysunek 20 Filtrowanie zabezpieczeń

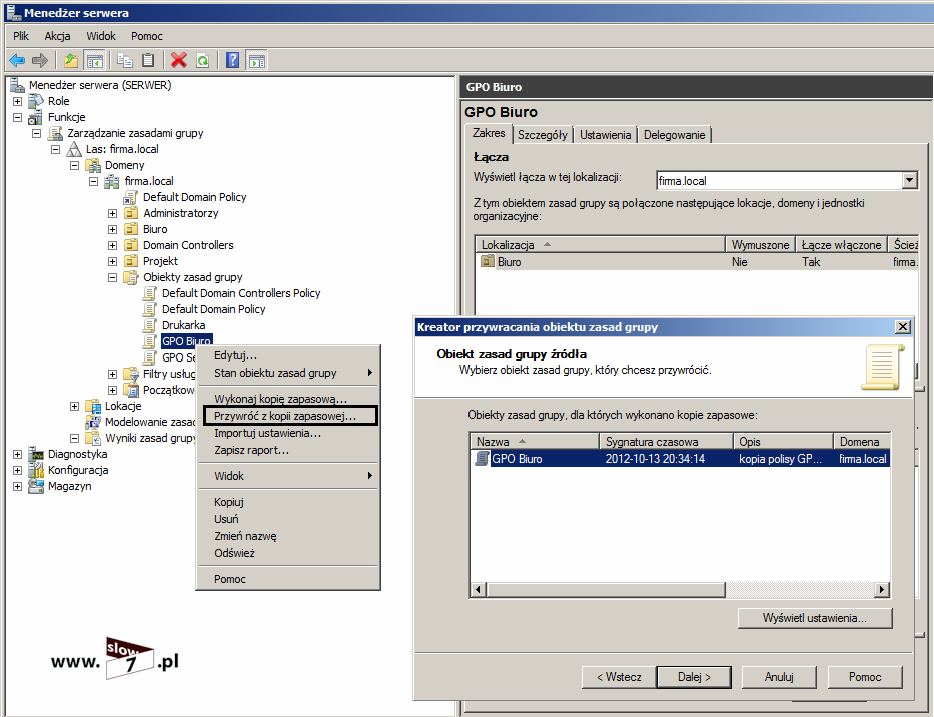

Całe zarządzanie infrastrukturą AD głównie bazuje na zasadach grupy. Stąd ważnym zagadnieniem jest zaplanowanie i realizacja backupu. Dlatego konsola GPMC umożliwia nam tworzenie kopii poszczególnych polis GPO lub całego ich zestawu GPO. Backup polega na skopiowaniu obiekt-u/ów GPO do wskazanego folderu. Przy czym należy pamiętać, że administrator musi mieć prawo odczytu obiektu GPO i uprawnienia do zapisu w folderze docelowym.

Rysunek 21 Kopia zapasowa obiektu GPO

Rysunek 22 Kopia zapasowa wszystkich obiektów GPO

Oczywiście jest też możliwe przywrócenie wcześniej wykonanej kopii. Każda kopia zapasowa obiektu GPO jest tworzona oddzielnie i zawiera informacje o wersji (znacznik czasu i opis). Przywracanie wymaga posiadania uprawnień do tworzenia obiektów GPO w domenie oraz prawo odczytu do katalogu zawierającego kopie.

Rysunek 23 Przywrócenie kopi obiektu GPO

Windows Server dostarcza nam jeszcze jedno ciekawe narzędzie, mowa tu o Wynikowym zestawie zasad/Resultant Set of Policy, czyli w skrócie RSoP. Narzędzie to pozwala nam na określenie w jaki sposób ustawienia zasad są stosowane do użytkowników i komputerów.

Funkcja ta ma dwa tryby pracy:

-

-

- rejestrowanie - informacje o wynikach ogólnych ustawień - Wynikowy zasad grupy/Group Policy Results.

- planowanie - metoda symulacji wyników ustawień zasad - Modelowanie zasad grupy/Group Policy Modeling.

-

Wynikowy zasad grupy - funkcja ta jest wykorzystywana do raportowania błędów w ustawieniach GPO. Uruchamiana z przystawki Użytkownicy i komputery usługi Acive Directory/ Acive Directory Users and Computers lub konsoli GPMC, prawy przycisk myszy na Wyniki zasad grupy/Group Policy Result. Aby funkcja zadziałała analizowany komputer musi pracować pod kontrolą systemu Windows: 2003, 2008, XP, Vista, 7, musi być włączona usługa WMI a w przypadku monitorowania systemu zdalnego musi zostać na nim dopuszczone rozszerzenie Remote Administration i na koniec nie można zapomnieć o Zaporze. Jeśli badane są ustawienia odnośnie użytkownika, to musiał on co najmniej raz być podłączonym do systemu.

Rysunek 24 Uruchomienie - Wynikowy zasad grupy/Group Policy Results

Modelowanie zasad grupy - umożliwia nam przetestowanie ustawień bazujących na naszej bieżącej konfiguracji zasad grupy czyli co się stanie jeśli przeniesiemy danego użytkownika z jego politykami do innej jednostki organizacyjnej. Modelowanie zasad grupy możemy uruchomić dwojako:

- z przestawki Użytkownicy i komputery usługi Acive Directory/ Acive Directory Users and Computers, prawy przycisk myszy np. na danym użytkowniku i z menu wybieramy Wszystkie zadania/All Tasks, a następnie Wynikowy zestaw zasad (planowanie)/RSoP Planning.

- z konsoli GPMC, prawy przycisk myszy na Modelowanie zasad grupy/Group Policy Modeling, a następnie Kreator modelowania zasad grupy/Group Policy Modeling Wizard.

Rysunek 25 Uruchomienie - Modelowanie zasad grupy/Group Policy Modeling

OK dosyć tego pisania czas parę rzeczy pokazać a więc w pierwszym filmiku jest ukazane tworzenie obiektów GPO oraz instalacja GPMC w Windows Server 2003 natomiast w drugim scenariusz jest taki: Mamy kontroler domeny pracujący pod kontrolą systemu Windows Server 2003, założoną jednostkę organizacyjną Kadry w której znajduje się użytkownik Jan Kowalski należący do grupy dl kadry. Zostaje stworzona polisa w której zostaje usunięty kosz z pulpitu, wyłączone ustawienia dotyczycące ekranu (zmiana rozdzielczości) i usunięcie opcji Wyszukaj z menu start. Następnie opcje zostają przywrócone i następuje odświeżenie polisy (gpupdate) - jak widać opcja Wyszukaj w menu start nie zostaje przywrócona - nastąpi to dopiero po ponownym zalogowaniu.

Porady praktyczne

-

-

- Maksymalna ilość przetwarzanych GPO dla użytkownika i komputera wynosi 999.

- Pamiętaj, że niektóre ustawienia wymagają wylogowania użytkownika bądź ponownego uruchomienia komputera.

- Wyłączaj nie przetwarzane sekcje polisy GPO (ustawienia komputera bądź użytkownika)

- Staraj się nie modyfikować domyślnych GPO (Default domain policy i Default domain controller policy), stwórz nową polisę nadpisującą ustawienia.

- Zmiany wprowadzane do polis są replikowane pomiędzy kontrolerami domeny a następnie pobierane przez klientów, jeśli twoja polisa zawiera dużo ustawień a musisz wykonywać w niej częstych zmian stwórz nowe GPO zawierające ustawienia podlegające częstym modyfikacją.

- Zanim wdrożysz nowe polisy postaraj się je sprawdzić w środowisku testowym.

- Jeśli to możliwe łącz kilka mniejszych GPO w jedno większe.

- Pamiętaj o wykonaniu kopi swoich polis.

- Pamiętaj o Group Policy Results, dzięki temu narzędziu sprawdzisz jakie ustawienia obowiązują w twoim środowisku.

- Zapisuj zmiany dokonane w obiektach GPO, pozwoli ci to pokonać ewentualne problemy.

- Nazywaj polisy GPO zgodnie z ich przeznaczeniem.

-

http://technet.microsoft.com/pl-pl/library/cc757050%28v=ws.10%29.aspx

http://ziembor.pl/plitproblogs/tag/active-directory/

http://www.psad.pl/ti/systemy-operacyjne/1-active-directory.html?start=4

http://windows.microsoft.com/pl-PL/windows7/Group-Policy-management-for-IT-pros

http://technet.microsoft.com/pl-pl/library/cc725828%28v=ws.10%29.aspx

http://technet.microsoft.com/pl-PL/library/af452421-4839-40f2-8892-ccf670f5a27a

Komentarze

Mam pytanie związane ze środowiskiem WinSrv AD i GPO.

Czy poniższy scenariusz ma prawo zadziałać ?

W "gpmc.msc" tworzę nową jednostkę organizacyjną (OU) "NoweOU1".

Dalej w "dsa.msc" w kontenerze "Users" dodaje dwóch użytkowników : "NowyUzyt1" oraz "NowyUzyt2".

Następnie w kontenerze "NoweOU1" tworzę grupę "NowaGrupaUzytk ownicy1" i dodaję do tej grupy członków z kontenera "Users" : "NowyUzyt1" oraz "NowyUzyt2".

Podobnie postępuję z komputerem lub komputerami:

W kontenerze "Computers" dodaje jeden komputer : "NowyKomp1"

Następnie w kontenerze "NoweOU1" tworzę grupę "NowaGrupaKompu tery1" i dodaję do tej grupy komputer z kontenera "Computers" : "NowyKomp1".

W "gpmc.msc" tworzę nowy obiekt GPO : "Polisa1" ( i edytuję ).

W zakładce ZAKRES i sekcji FILTROWANIE ZABEZPIECZEŃ

usuwam grupę "Użytkowników uwierzytelnionych".

Dodaję dwie poprzednio utworzone grupy:

"NowaGrupaUzytk ownicy1"

oraz

"NowaGrupaKompu tery1".

Utworzone GPO "Polisa1" linkuję do kontenera "NoweOU1".

W konsoli wykonuję polecenie:

gpupdate /force

Od strony serwerowej to wszystko.

Czy hosty i uwierzytelnieni użytkownicy otrzymają prawidłowe ustawienia GPO ??

Dzięki!