VPN czyli wirtualna sieć prywatna (virtual private network) to połączenie typu punkt-punkt, które jest realizowane poprzez sieć publiczną, taką jak Internet. W zestawieniu połączenia VPN wykorzystywane są specjalne protokoły, nazywane protokołami tunelowania. Istnieją dwa typy połączeń VPN:

-

-

- połączenie VPN dostępu zdalnego (remote access),

- połączenie VPN typu lokacja-lokacja (site-to-site).

-

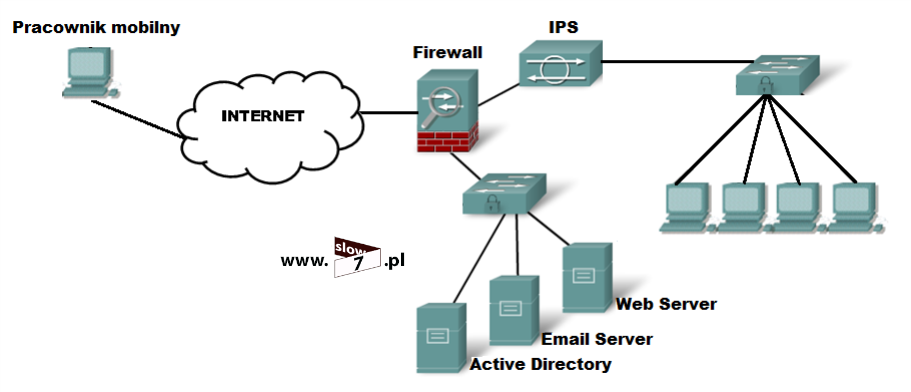

Połączenie VPN dostępu zdalnego bezpiecznie łączy użytkowników zdalnych, takich jak użytkownicy mobilni i telepracownicy, z siecią przedsiębiorstwa. Czyli celem stosowania dostępu zdalnego jest dopuszczenie użytkownika do sieci przedsiębiorstwa przy użyciu infrastruktury udostępnionej przez sieć publiczną, taką jak Internet.

Połączenia VPN typu lokacja-lokacja umożliwiają organizacjom nawiązywanie połączeń między biurami lub oddziałami danego przedsiębiorstwa przez sieć publiczną przy zachowaniu bezpieczeństwa komunikacji. Połączenie VPN site-to-site łączy ze sobą dwie lub więcej sieci lokalnych poprzez Internet. Połączenie VPN działa tak jak byśmy zestawili dedykowane łącze sieci WAN. Gdy sieci są ze sobą połączone, jak to pokazano na poniższym rysunku, router przesyła pakiety dalej do następnego routera wykorzystując połączenie VPN. Dla routerów tych połączenie VPN ma cechy łącza warstwy danych czyli tak jakbyśmy połączyli je fizycznie. Dlatego możliwe jest wysyłanie informacji związanych np. z routingiem.

Aby umożliwić połączenie ze sobą dwóch punktów (komputer, router) dane muszą być hermetyzowane (rysunek poniżej), czyli opatrywane specjalnym nagłówkiem tak by umożliwić swobodny przepływ w sieci publicznej a jednocześnie zapewnić poufność przesyłanych informacji. To tak jakbyśmy jedno pudełko wsadzili w drugie. Dzięki takiemu zabiegowi mamy pewność, że pakiety trafią do miejsca przeznaczenia a w razie ich przechwycenia niemożliwe będzie odczytanie zawartości (zastosowanie szyfrowania).

Przy wdrażaniu połączeń VPN dążymy do tego aby były zachowane poniższe własności:

-

-

- zapewnienie poufności przesyłanych danych poprzez zastosowanie szyfrowania silnymi algorytmami kryptograficznymi,

- integralność danych czyli uniemożliwienie modyfikacji danych podczas ich transmisji,

- uwierzytelnianie czyli brak możliwości podszycia się pod którąś ze stron,

- zapewnienie niezaprzeczalności, czyli brak wyparcia się jednej ze strony, że nie wysłały danej informacji.

-

Aby można było zastosować powyższe funkcje stosuje się odpowiednie protokoły. Poszczególna, krótka charakterystyka protokołów biorących udział w tworzeniu tunelu VPN została przedstawiona poniżej.

Point-to-Point Tunneling Protocol jest protokołem pozwalającym na utworzenie tunelu w sieci publicznej. Tunel zestawiany jest między zdalnym klientem a serwerem ale także może być użyty w połączeniach typu router-router. Protokół ten korzysta z połączenia TCP a także protokołu GRE. Umożliwia kompresje i szyfrowanie danych PPP. Poniżej przedstawiono strukturę pakietu PPTP.

Protokół L2TP jest rozwinięciem protokołu PPTP a także dzięki współpracy z firmą Cisco połączeniem rozwiązań tej firmy z rozwiązaniami firmy Microsoft. W protokole tym ramki L2TP są umieszczane w pakietach UDP. Chociaż protokół ten podobnie jak PPTP może szyfrować i kompresować pakiety z ramkami PPP to w środowisku Windows Server szyfrowanie połączeń L2TP jest realizowane poprzez dodanie nagłówka i zakończenia IP Security (IPSec).

Protokół IPSec oparty jest o protokół IP i stanowi niejako rozszerzenie protokołu IP o brakujące funkcje w szczególności te związane z bezpieczeństwem przesyłanych danych , implementuje mechanizmy bezpieczeństwa i uwierzytelniania. Protokół IPSec zapewnia poufność i integralność danych wymienianych bezpiecznym kanałem. Poufność czyli brak możliwości poznania treści przechwyconej transmisji realizowana jest poprzez szyfrowanie natomiast integralności danych osiągnięto poprzez stosowanie skrótów kryptograficznych.

Protokół SSTP (Secure Socket Tunneling Protocol)jest ostatnim protokołem jaki możemy wykorzystać przy tworzeniu tuneli VPN. Główną zasadą jaka przyświecała przy tworzeniu tego protokołu jest wyeliminowanie jak największej liczby trudności związanych z konfiguracją np. firewalli. Dzięki temu, że protokół ten bazuje na HTTPS, który powszechnie jest stosowany do zabezpieczania witryn WWW, by tunel VPN zadziałał trzeba otworzyć tylko jeden port. Jak widać poniżej dane osadzane są wraz z nagłówkiem PPP a następnie z nagłówkiem SSTP, całość jest szyfrowana (SSL). By umożliwić dotarcie pakietu do celu, osadzany jest nagłówek IP.

Poniżej zestawienie i porównanie protokołów tunelowania.

|

Własność/Protokół |

PPTP |

L2TP/IPsec |

SSTP |

|

Tunelowanie |

GRE |

L2TP bazujący na UDP |

SSTP bazujący na TCP |

|

Szyfrowanie |

MPPE |

IPsec ESP 3DES lub AES |

SSL lub AES |

|

Certyfikat |

NIE |

TAK/NIE |

TAK |

|

Klient VPN |

od Windows 95 |

od Windows 2000 |

od Windows XP SP3 |

W dalszej części artykułu postaram się zaprezentować sposoby tworzenia sieci VPN typu remote access bazujących na przedstawionych wyżej protokołach a także sieci VPN typu lokacja-lokacja (site-to-site).

Zaczynamy od uruchomienia Menedżera serwera, następnie przechodzimy do Kreatora dodawania nowych ról. By móc zarządzać połączeniami VPN musimy dodać rolę – Usługi zasad i dostępu sieciowego (NPAS, Network Policy and Access Services), taką rolę odszukujemy na liście i zaznaczamy ją celem instalacji.

Po kliknięciu Dalej przechodzimy do wprowadzenia w którym kreator informuje nas o funkcjach pełnionych w systemie przez Usługę zasad i dostępu sieciowego. Po zapoznaniu się z tymi informacjami klikamy Dalej.

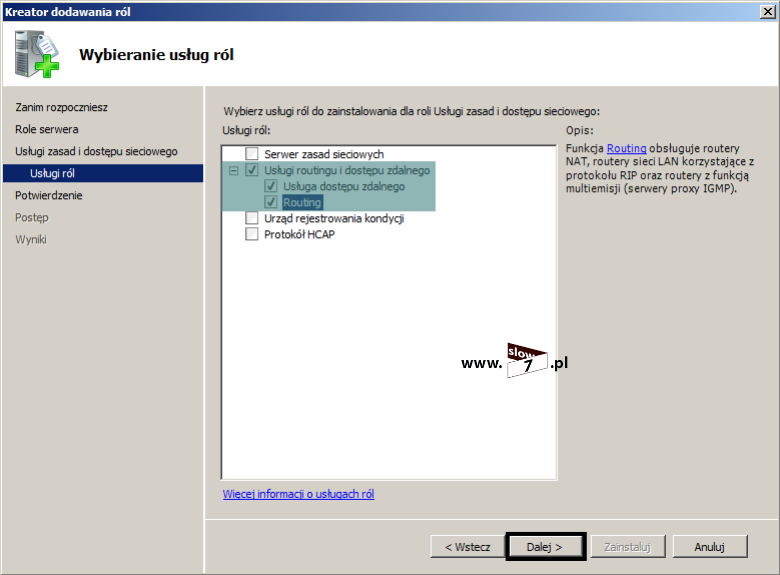

W kolejnym kroku musimy sprecyzować, które składowe usługi NPAS chcemy zainstalować. By móc obsłużyć połączenia VPN musimy zainstalować następujący składnik: Usługi routingu i dostępu zdalnego (RRAS, Routing and Remote Access) – instalujemy obie funkcje czyli Routing i Usługę dostępu zdalnego.

Po kliknięciu Dalej przechodzimy do ekranu potwierdzenia.

Gdy wszystko się zgadza, pozostaje nam kliknąć na Zainstaluj i następuje instalacja roli.

Gdy rola zostanie zainstalowana zostaniemy poinformowani o wyniku instalacji.

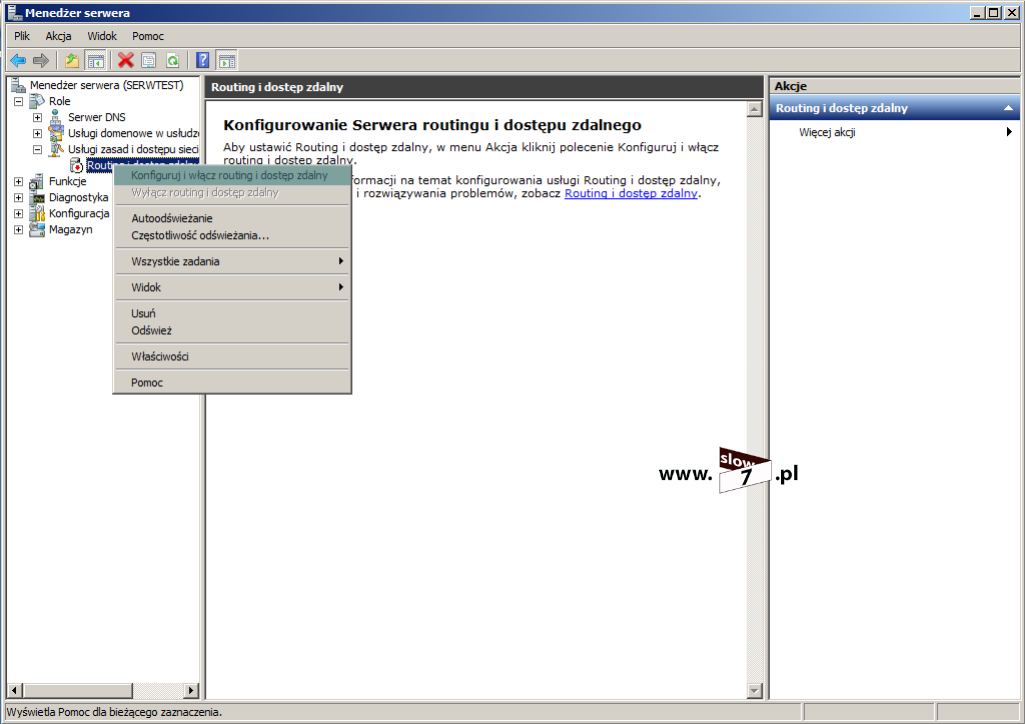

Przechodzimy do Menedżera serwera i jak widać poniżej usługa ta po instalacji jest zatrzymana.

By serwer routingu i dostępu zdalnego zaczął działać należy go skonfigurować. W tym celu zaznaczamy usługę i wybieramy Konfiguruj i włącz routing i dostęp zdalny.

Podczas pierwszego uruchomienia możemy spotkać się z komunikatem jak na poniższym rysunku. Powiadomienie wyświetla się wówczas gdy włączone jest Udostępnianie połączenia internetowego (ICS – Internet Connection Sharing).

By wyłączyć ICS, należy przejść do okna Połączenia sieciowe i w właściwościach połączenia odpowiedzialnego za łączność z Internetem (karta Udostępnienie) odznaczyć pole Zezwalaj innym użytkownikom sieci na łączenie się poprzez połączenie internetowe tego komputera.

Po wyłączeniu ICS możemy ponownie spróbować uruchomić serwer RRAS. Przy pierwszym włączeniu serwera uruchomi się kreator, który przeprowadzi nas przez cały proces.

Pierwszą decyzję jaką musimy podjąć to wskazać na sposób działania serwera RRAS. Jeśli naszym priorytetem jest zapewnienie połączenia VPN dla użytkowników zdalnych wybieramy Dostęp prywatnej sieci wirtualnej i translator adresów sieciowych.

W kolejnym kroku należy wskazać interfejs sieciowy, który ma łączność z Internetem.

Nowo podłączani klienci muszą uzyskać adres IP z puli wolnych adresów dostępnych w naszej sieci czyli klient, który poprzez tunel VPN uzyskuje łączność z naszą siecią musi dostać adres IP zgodny z przyjętą adresacją naszej sieci. Na karcie Przypisywanie adresów IP, mamy możliwość wybrania sposobu przypisywania tych adresów. Mamy do wyboru dwie możliwości:

- przyznawaniem adresów IP zajmie się serwer DHCP,

- sami możemy określić pulę adresów.

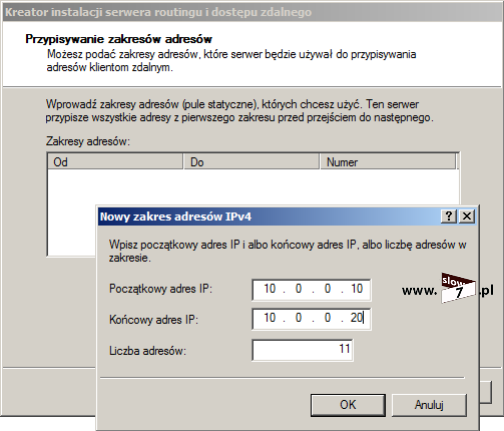

Ja zdecydowałem się na zdefiniowanie puli adresów. Definicja dostępnych adresów sprowadza się do określenia początkowego i końcowego adresu IP. Pamiętaj, że jeśli decydujesz się na stworzenie puli adresów a w twojej sieci istnieje serwer DHCP, dobierz adresy tak by się ze sobą nie pokrywały. Adresy przyznawane przez DHCP a adresy z określonej puli nie powinny mieć części wspólnej.

Kolejnym pytaniem kreatora jest pytanie o sposób uwierzytelnienia, decydujemy czy serwer RRAS zajmuje się uwierzytelnieniem czy może ma zająć się tym serwer RADIUS (w skrócie osobny serwer na którym znajdują się informacje pozwalające uwierzytelnić się).

Po podaniu wszystkich informacji i po kliknięciu na Zakończ, serwer RRAS jest gotowy do pracy.

Podczas kończenia pracy kreatora możemy uzyskać taki o to komunikat:

Oznacza to że nie udało się otworzyć wszystkich portów w Zaporze systemu Windows odpowiedzialnych za obsługę usługi Routing i dostęp zdalny. Po takiej informacji nie pozostaje nam nic innego jak czynność tą wykonać ręcznie. W tym celu uruchamiamy Zaporę systemu Windows (tę standardową) i wybieramy z lewej strony Zezwalaj programowi lub funkcji na dostęp przez Zaporę systemu Windows. Z dostępnej listy odszukujemy Routing i dostęp zdalny i włączamy wyjątki w zaporze.

Serwer RRAS może obsługiwać klientów. Ale nie oznacza to końca naszej konfiguracji bo pozostaje nam określenie użytkowników, którzy mogą łączyć się z naszym serwerem.

Najprostszym (choć nie jedynym sposobem, o tym później) jest indywidualne określenie użytkowników, którzy mogą korzystać z połączenia VPN. W tym celu otwieramy przystawkę Użytkownicy i komputery usług Active Directory i wyszykujemy użytkownika, któremu chcemy dać prawo korzystania z połączenia VPN. Po wybraniu danego użytkownika, wybieramy Właściwości i przechodzimy na kartę Telefonowanie. Odszukujemy sekcję Uprawnienie dostępu do sieci i klikamy na Zezwalaj na dostęp. Od tej pory użytkownik wykorzystujący swoje poświadczenia (logowanie do domeny) będzie mógł łączyć się z serwerem RRAS.

Dodatkowe opcje, które możemy określić to przypisanie statyczne adresu IP dla danego użytkownika. Łączący się klient zawsze otrzyma stały przypisany tylko jemu adres IP. Przy przypisywaniu stałych adresów IP należy zwrócić uwagę by adresy te nie pokrywały się z adresami przyznawanymi przez serwer DHCP.

Zaznaczenie opcji Zastosuj trasy statyczne spowoduje dodanie tras stycznych do tablicy routingu łączącego się klienta. Opcja przydatna gdy np. chcemy dać dostęp do jakiegoś serwera lecz serwer ten znajduje się w innej podsieci.

Serwer został skonfigurowany tak by konkretnemu użytkownikowi dać możliwość skorzystania z tunelu VPN. Teraz przyszła kolej na konfigurację klienta.

Aby skonfigurować połączenie VPN, musimy włączyć Centrum sieci i udostępniania, do okna tego możemy dostać się poprzez Panel Sterowania lub poprzez ikonę połączenia sieciowego, znajdującą się w trayu.

Po uruchomieniu Centrum sieci i udostępniania, przechodzimy do skonfigurowania nowego połączenia.

Naszym oczom pojawi się kreator nowego połączenia. Wybieramy opcję Połącz z miejscem pracy.

Jeśli mamy skonfigurowane więcej połączeń z siecią Internet możemy określić te połączenie, które będzie użyte do zestawienia tunelu VPN.

Na kolejnym ekranie określamy sposób łączenia do wyboru mamy połączenie za pośrednictwem Internetu lub modemu (połączenie wdzwaniane).

W moimi przypadku połączenie VPN będzie realizowane za pośrednictwem Internetu, więc by uzyskać połączenie trzeba podać adres serwera VPN (adres DNS lub adres IP). Mój serwer nie ma statycznego adresu IP więc by był zawsze dostępny pod jedną stałą nazwą została skonfigurowana usługa DDNS, wiążąca nazwę DNS (np. mojserwervpn.dyndns.org) z zmiennym adresem IP przyznawanym przez ISP. O usłudze DDNS więcej pisałem w artykule poświęconemu pulpitowi zdalnemu i usłudze WoL.

Inne opcje, które możemy skonfigurować na tym ekranie to:

-

-

- użycie karty inteligentnej,

- udostępnienie połączenia,

- sama konfiguracja połączenia bez próby zestawienia tunelu VPN.

-

Po wpisaniu adresu serwera, przyszła kolej na podanie poświadczeń użytkownika, opcjonalnie możemy dodać nazwę domeny z którą się łączymy.

Po poprawnym podaniu wszystkich niezbędnych danych powinno udać nam się zestawić połączenie VPN.

Opisany powyżej sposób będzie korzystał z szyfrowania MPPE, które zabezpiecza dane w połączeniu PPTP między klientem a serwerem sieci VPN.

Protokoły wykorzystane do zbudowania połączenia zdradzi nam również przechwycony pakiet - komunikacja pomiędzy klientem a serwerem VPN.

By zapewnić większe bezpieczeństwo (silniejsze szyfrowanie) można zdecydować się na wykorzystanie protokołu IPSec. Protokół ten zapewnia uwierzytelnianie na poziomie komputera oraz szyfrowanie danych w połączeniach VPN korzystających z protokołu L2TP. Zabezpieczenia IPSec zostają wynegocjowane przed zestawieniem połączenia L2TP (komputer klient - serwer VPN). Negocjacja gwarantuje ochronę zarówno danych, jak i haseł. Użycie protokołu IPSec można wymusić poprzez użycie klucza wstępnego uwierzytelnienia (pre-shared key) lub gdy zdecydujemy się skorzystać z certyfikatów.

By zdefiniować wstępny klucz przechodzimy do właściwości Routingu i dostępu zdalnego.

Wybieramy kartę Zabezpieczenia, gdzie zaznaczamy Zezwalaj na niestandardowe zasady IPSec dla połączeń L2TP i definiujemy klucz wstępny.

Ten sam klucz musimy zdefiniować w właściwościach połączenia VPN klienta. Dlatego klikamy na Właściwości.

W kolejnym kroku przechodzimy na zakładkę Zabezpieczenia, gdzie po kliknięciu na Ustawienia zaawansowane (po uprzednim wybraniu z rozwijanej listy protokołu L2TP/IPSec) mamy możliwość wpisania klucza wstępnego (oczywiście wpisany klucz musi być zgodny z kluczem wpisanym na serwerze).

Opisany powyżej sposób z kluczem wstępnym będzie korzystał z protokołu IPSec (przy użyciu protokołu ESP), który zabezpiecza dane w połączeniu L2TP między klientem a serwerem sieci VPN.

Użyte protokoły możemy również zaobserwować gdy uda nam się przechwycić komunikację pomiędzy klientem a serwerem VPN.

I został nam do omówienia ostatni sposób a mianowicie ten oparty na protokole SSTP.

Połączenie VPN bazuje na certyfikatach a więc nasze czynności rozpoczynamy od uruchomienia Kreatora dodawania ról by móc dodać Usługi certyfikatów w usłudze Active Directory (AD CS, Active Directory Certificate Services).

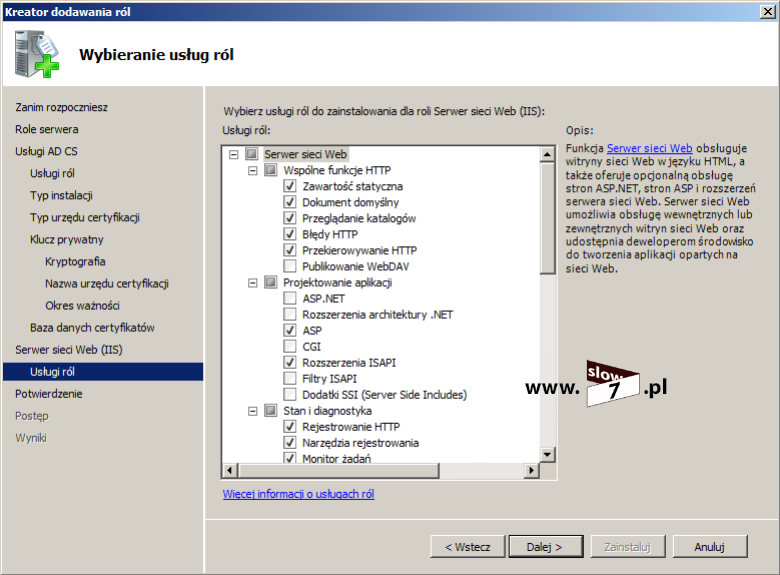

W oknie wyborze usług ról, oprócz Urzędu certyfikacji dodajemy rolę Rejestracja w sieci Web dla urzędu certyfikacji (Certification Authority Web Enrollment), która pozwoli nam na komunikację z urzędem certyfikacji za pomocą przeglądarki, dlatego zaznaczenie usługi wymusza na nas instalację również Serwera sieci Web (IIS, Internet Information Services)

Na pytanie – Jaki urząd certyfikacji chcemy zainstalować? Wybieramy autonomiczny (standalone).

Przy określeniu typu urzędu certyfikacji decydujemy się na instalację głównego urzędu certyfikacji (Root CA).

Na ekranie konfiguracji klucza prywatnego wybieramy – Utwórz nowy klucz prywatny.

Na kolejnym ekranie decydujemy o dostawcy usługi kryptograficznej, określamy długość klucza a także wybieramy algorytm odpowiedzialny za wyznaczenie wartości skrótu. Jeżeli nie mamy jakiś wyraźnych preferencji decydujemy się na wartości domyślne.

Kolejny już krok to określenie nazwy urzędu certyfikacji.

Określamy okres ważności certyfikatu generowanego dla tego urzędu certyfikacji,

oraz lokalizację bazy danych certyfikatów.

Wszystkie opcje związane z instalacją usługi AD CD zostały zdefiniowane, przyszła pora na wybranie usług ról związanych z Serwerem sieci Web. Jeżeli nasz serwer WWW uruchamiany jest tylko na potrzeby obsługi żądań i wystawiania certyfikatów możemy zostawić domyślnie zaznaczone składniki.

Po określeniu składników serwera WWW nie pozostało nam nic innego jak potwierdzenie opcji instalacji. Klikamy na Zainstaluj.

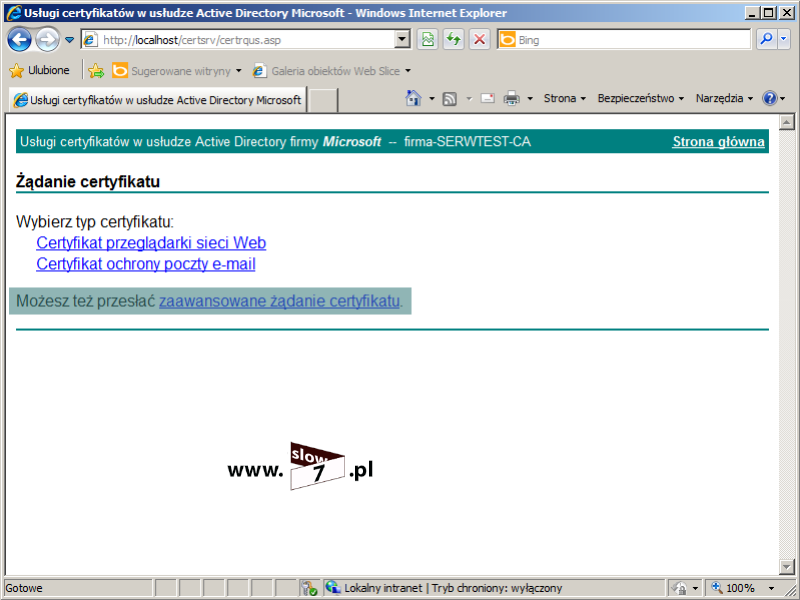

Po poprawnym zainstalowaniu urzędu certyfikacji przechodzimy do przeglądarki by zażądać certyfikatu uwierzytelnienia serwera. W tym celu w polu adresu przeglądarki należ wpisać http://localhost/certsrv by połączyć się z urzędem certyfikacji. Na wyświetlonej stronie klikamy na Żądanie certyfikatu

i dalej zaawansowane żądanie certyfikatu

i dalej Utwórz i prześlij żądanie do tego urzędu certyfikacji.

W formularzu musimy wypełnić pole Name gdzie należy wpisać adres serwera z którym będziemy się łączyć celem ustanowienia tunelu VPN (w moim przypadku serwtest.firma.local). Wybieramy typ certyfikatu czyli Certyfikat uwierzytelniania serwera (Server Authentication Certificate) oraz zaznaczamy pole Oznacz klucze jako eksportowalne. Na końcu klikamy na Prześlij.

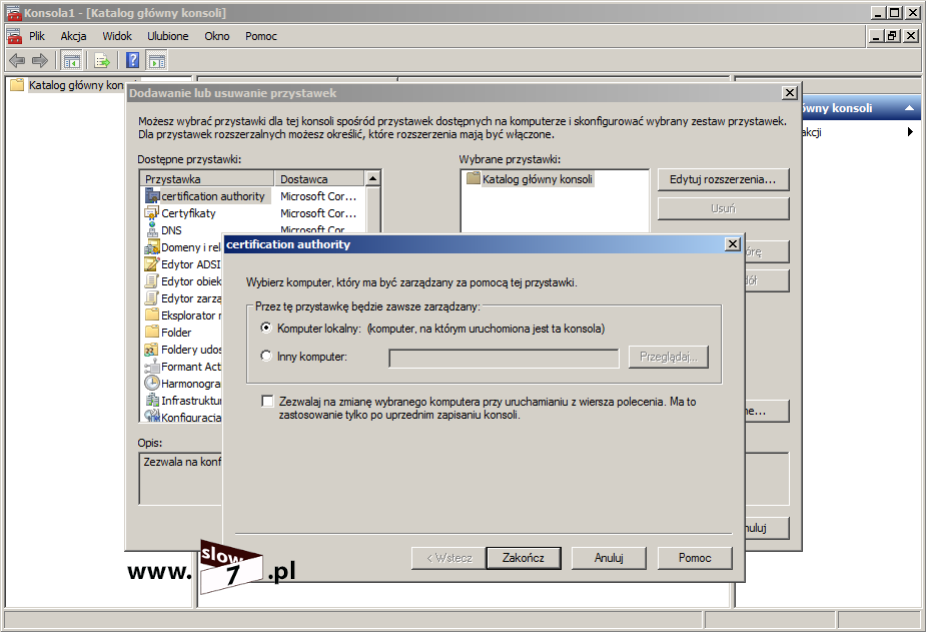

Żądanie certyfikatu zostało przesłane do serwera, czas by go wystawić. W tym celu uruchamiamy konsolę mmc i z menu Plik wybieramy Dodaj/Usuń przystawkę.

Z listy dostępnych przystawek (snap-in) odszukujemy Certification authority i po kliknięciu na Dodaj wybieramy komputer lokalny.

Z lewej strony odszukujemy kontener Żądania oczekujące (Pending Requests) i wybieramy certyfikat celem jego wystawienia.

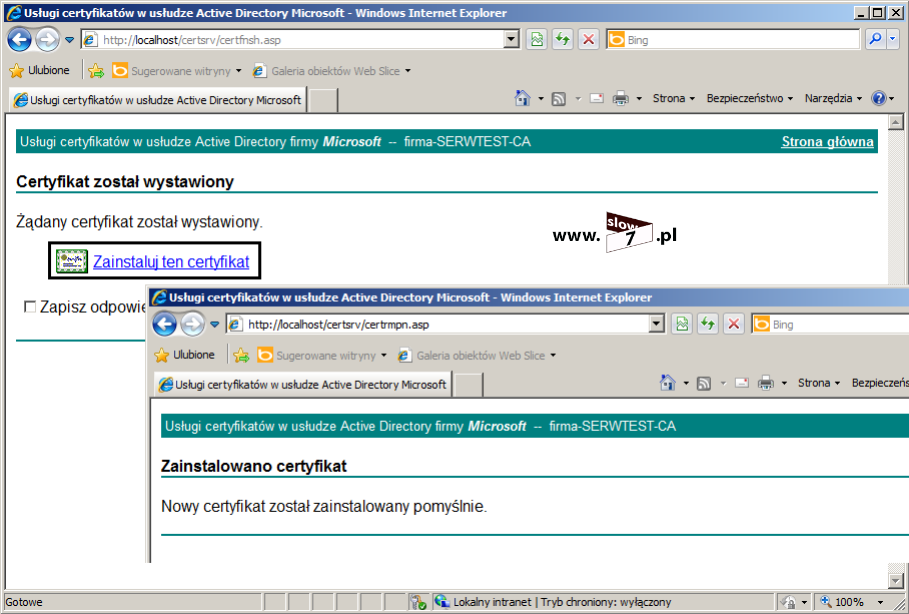

Po wystawieniu certyfikatu przechodzimy z powrotem do okna przeglądarki by po połączeniu z serwerem urzędu certyfikacji pobrać wystawiony certyfikat. Klikamy na Pokaż stan oczekującego żądania certyfikatu.

Po kliknięciu powinna pojawić się nam strona z listą żądań certyfikatów, które możemy pobrać. Wybieramy odpowiedni certyfikat.

Następnie Zainstaluj ten certyfikat.

Przechodzimy do konsoli mmc i dodajemy przystawkę Certyfikaty ale certyfikaty związane z kontem użytkownika (My user account).

Ponownie dodajemy przystawkę Certyfikaty lecz tym razem wybieramy Konto komputera lokalnego (Computer account).

Przechodzimy do kontenera Certyfikaty – bieżący użytkownik, wybieramy Osobisty i dalej Certyfikaty. Odszukujemy certyfikat w przykładzie serwtest.firma.local i PPM z okna wybieramy Wszystkie zadania i Eksportuj

Uruchamia się Kreator eksportu certyfikatów. Klikamy Dalej.

Na pytanie - Czy chcesz wyeksportować klucz prywatny wraz z certyfikatem? odpowiadamy twierdząco.

W oknie Format pliku eksportu wybieramy Wymiana informacji osobistych – PKCS #12 (.PFX)

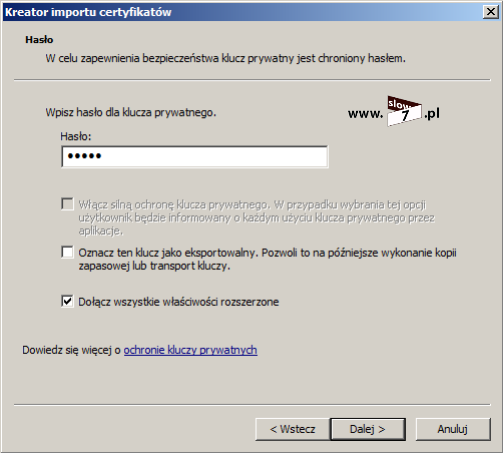

Zdecydowaliśmy się wyeksportować nasz klucz prywatny dlatego eksportowany certyfikat zabezpieczamy hasłem.

Określamy ścieżkę eksportu certyfikatu.

Ostatnim oknem jest podsumowanie procesu eksportu certyfikatu, klikamy Zakończ.

Powracamy do okna konsoli mmc i przechodzimy do kontenera Certyfikaty (Komputer lokalny) dalej Osobisty i Certyfikaty. Klikamy PPM na Certyfikaty, wybieramy Wszystkie zadania i Importuj.

Tym razem uruchamia się Kreator importu certyfikatów, klikamy Dalej.

Po kliknięciu na Przeglądaj odszukujemy certyfikat który przed chwilą wyeksportowaliśmy. W polu formatu pliku wybieramy Wymiana informacji osobistych (*.pfx, *.p12)

Klikamy Dalej.

Podajemy hasło chroniące klucz prywatny.

Magazyn certyfikatów pozostawiamy bez zmian.

Ostatnim oknem jest podsumowanie procesu importu certyfikatu, klikamy Zakończ.

I to jeśli chodzi o konfigurację serwera, oczywiście by można było utworzyć połączenie VPN muszą być zainstalowane Usługi routingu i dostępu zdalnego.

Przyszła kolej na konfigurację klienta. W oknie przeglądarki wpisujemy adres serwera urzędu certyfikacji. Na wyświetlonej stronie wybieramy Pobierz certyfikat urzędu certyfikacji, łańcuch certyfikatów lub listę CRL (Download a CA certificate, certificate chain, or CRL).

Następnie wybieramy certyfikat urzędu certyfikacji i klikamy Pobierz certyfikat urzędu certyfikacji.

Powinien nam wyświetlić się certyfikat, wybieramy Zainstaluj certyfikat.

Zostaje uruchomiony Kreator importu certyfikatów w którym to pozostawiamy domyślną opcję Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu.

Klikamy Zakończ.

Na komputerze klienta uruchamiamy konsolę mmc i dodajemy przystawkę Certyfikaty, Moje konto użytkownika.

Dodajemy dugą przystawkę Certyfikaty, lecz tym razem wybieramy Konto komputera (konto lokalne).

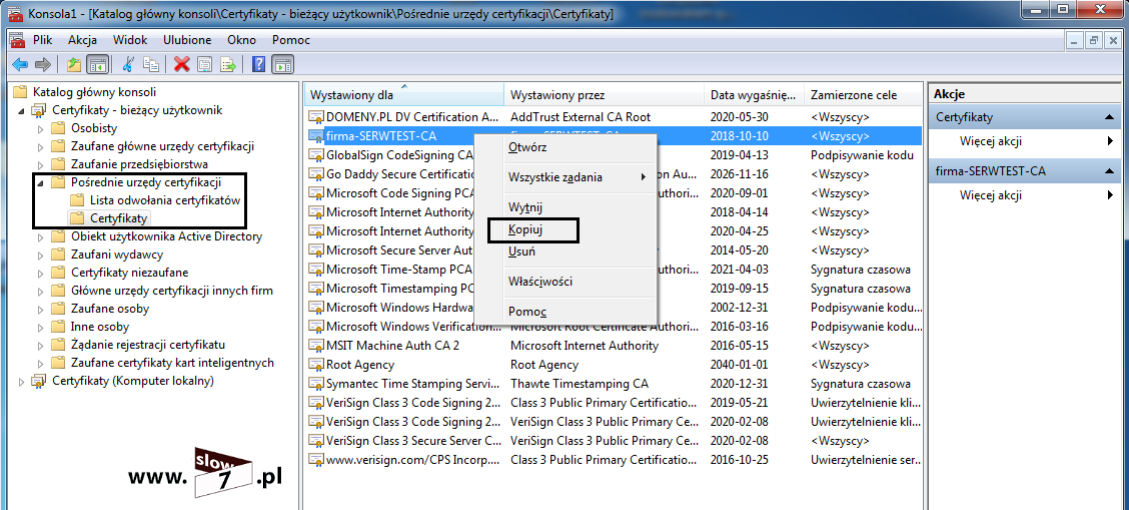

Nastepnie w kontenerze Certyfikaty – bieżący użytkownik odszukujemy gałąź Pośrednie urzędy certyfikacji (Intermediate Certification Authorities) i odnajdujemy certyfikat pobranego i zainstalowanego urzędu certyfikacji. Certyfikat kopiujemy.

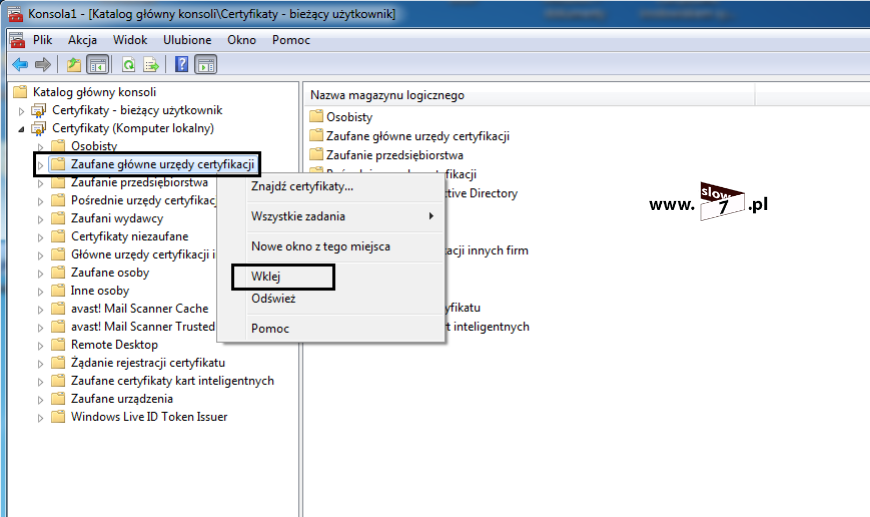

Przechodzimy do kontenera Certyfikaty (Komputer lokalny) i odnajdujemy gałąź Zaufane główne urzędy certyfikacji (Trusted Root Certification Authorities)i wklejamy skopiowany certyfikat.

Po wykonaniu wszystkich powyższych operacji nie pozostaje nam nic innego jak konfiguracja połączenia VPN po stronie klienta. Konfigurację połączenia przeprowadzamy identycznie jak w przypadku połączenia PPTP z tą różnicą, że w Właściwościach połączenia na karcie Zabezpieczenia w sekcji Typ wirtualnej sieci prywatnej (VPN) wybieramy Protokół SSTP.

Aby zapewnić prawidłowość działania opisanych połączeń VPN trzeba zadbać o odpowiednie otwarcie portów w zaporze (firewall) a także bardzo często wykonać przekierowanie portów na routerze. Porty i użyte protokoły zależą od typu protokołu obsługującego tunel i tak:

-

-

- Protokół Point-to-Point Tunneling Protocol (PPTP): port TCP 1723 (konserwacja tunelu PPTP od klienta PPTP do serwera PPTP.), IP 47 (przekazywanie tunelowanych danych PPTP od klienta PPTP do serwera PPTP),

- Protokół Layer Two Tunneling Protocol z zabezpieczeniami protokołu internetowego (L2TP/IPSec): UDP 500 (ruch Internet Key Exchange (IKE)), UDP 1701 (ruch L2TP od klienta sieci VPN do serwera sieci VPN), UDP 4500 (przechodzenie translacji adresów sieciowych (NAT-T) protokołu IPSec),

- Protokół Secure Sockets Layer (SSL): port TCP 443.

-

Na koniec jeszcze małą uwaga, jeśli chcemy sobie przećwiczyć całą procedurę w jakimś symulowanym środowisku czasem niezbędne jest wyedytowanie pliku hosts w którym to powiązujemy adres IP z adresem DNS. W tym przykładzie adres IP został powiązany z nazwą serwtest.firma.local Lokalizacja pliku to: %windir%\system32\drivers\etc\hosts

Wspomniałem, że istniej jeszcze inny sposób na danie możliwości wybranym użytkownikom na skorzystanie z połączenia VPN. O ile jak to miało miejsce powyżej (skorzystanie z karty Telefonowanie) sposób sprawdza się przy małej i stałej grupie użytkowników VPN, to gdy musimy zarządzać większą grupą i zachodzi ciągła rotacja osób, rozwiązanie to staje się mało efektywne. Dlatego w scenariuszu tym lepsze efekty daje wykorzystanie zasad grupy.

Pierwszy krok, który musimy wykonać to utworzenie grupy w tym przykładzie grupa będzie nosiła nazwę: uzytkownicyzdalni. Przynależność do grupy będzie dawało prawo do korzystania z połączenia VPN.

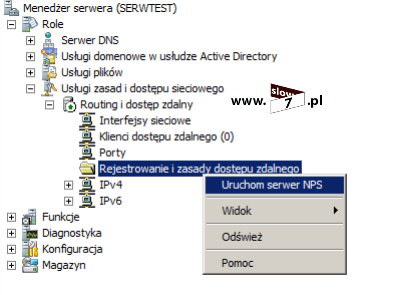

Następnie przechodzimy do roli Usługi zasad i dostępu sieciowego by odnaleźć węzeł Rejestrowanie i zasady dostępu zdalnego. Klikając PPM uruchamiamy serwer NPS.

Po uruchomieniu Serwera zasad sieciowych, przyszła kolej na utworzenie nowej zasady.

Na pierwszym ekranie, nadajemy nazwę, nowo tworzonej zasadzie i wybieramy typ serwera dostępu do sieci – Remote Access Server (Serwer dostępu zdalnego).

Przyszedł czas by określić warunki połączenia VPN. Musimy określić przynajmniej jeden warunek a dodanie kolejnych odbywa się poprzez kliknięcie na Dodaj.

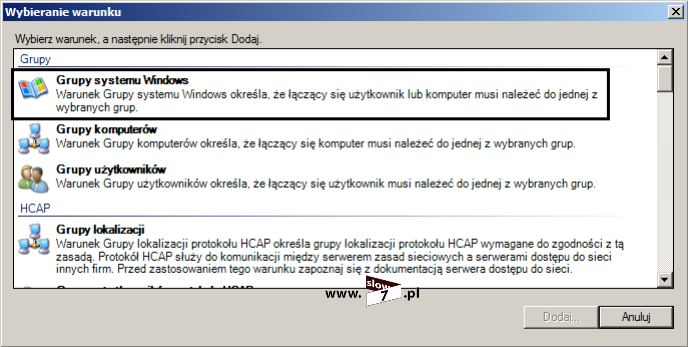

Zależy nam by dostęp do serwera VPN mieli użytkownicy konkretnej grupy dlatego po kliknięciu na Dodaj wybieramy Grupy systemu Windows.

Określamy grupę.

Można określić wiele różnych warunków - ja zdecydowałem się jeszcze na wprowadzenie ograniczenia dotyczącego czasu w którym można skorzystać z połączenia VPN oraz określenia typu tunelu.

Kolejny ekran to określenie uprawnień dostępu, oczywiście udzielamy dostęp.

Na karcie Konfigurowanie metod uwierzytelnienia określamy obowiązujący sposób uwierzytelniania.

Kolejny krok to opcjonalne określenie ograniczeń.

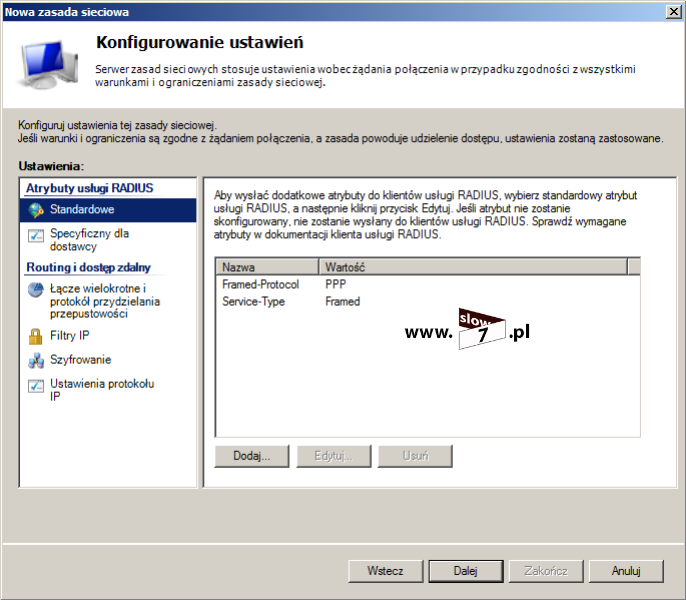

Na karcie Konfigurowanie ustawień mamy możliwość ustalenia atrybutów usługi RADIUS a także określenie zasad routingu i dostępu zdalnego. Szczególnie ważna jest tu opcja Filtry IP, która pozwala nakładać ograniczenia lub zezwalać na ruch do konkretnej sieci, również w oparciu o wybrane protokoły.

Po wprowadzeniu wszystkich niezbędnych ustawień tworzonego połączenia VPN, kończymy pracę kreatora.

Nie pozostało nam nic innego jak dodać użytkowników do grupy uzytkownicyzdalni i sprawdzić czy uda nam się zestawić tunel VPN. W moim przykładzie dodałem użytkownika Beata Tryla do grupy uzytkownicyzdalni, nic więcej nie muszę wykonywać ponieważ by użytkownik mógł się połączyć na karcie Telefonowanie musi być zaznaczona opcja Kontroluj dostęp poprzez zasady sieci NPS a ustawienie te jest domyślnie przypisane każdemu nowo tworzonemu użytkownikowi.

Jak widać poniżej po przejściu na komputer klienta i po skonfigurowaniu nowego połączenia udało mi się zestawić połączenie VPN dla użytkownika Beata Tryla należącego do grupy uzytkownicyzdalni.

Innym typem połączenia VPN jest połączenie typu lokacja-lokacja, połączenie te łączy ze sobą dwie odległe sieci np. sieć przedsiębiorstwa z siecią oddziału. W scenariuszu tym utworzymy właśnie takie połączenie, które połączy nam sieć przedsiębiorstwa (nazwijmy lokacje jako router_centrum) z siecią placówki (lokacja nazwana jako router_oddział).

Zacznijmy od konfiguracji lokacji router_centrum.

Przechodzimy do Menadżera serwera i odszukujemy Usługi zasad i dostępu sieciowego a następnie zaznaczamy usługę i wybieramy Konfiguruj i włącz routing i dostęp zdalny.

Z dostępnych opcji wybieramy Bezpieczne połączenie między dwiema sieciami prywatnymi.

Na pytanie – Czy chcesz używać połączeń z wybieraniem numeru na żądanie w celu uzyskiwania dostępu do sieci zdalnych? Odpowiadamy twierdząco.

Podobnie jak było w przypadku konfiguracji dostępu zdalnego musimy zdecydować o sposobie przypisywania adresów IP, jeśli jest uruchomiony serwer DHCP możemy zdecydować się na automatyczne przypisywanie adresów IP klientom zdalnym lub sami określamy pulę dostępnych adresów. Pamiętać należy tylko że w razie posiadania serwera DHCP i zdecydowaniu się na ręczny dobór adresów IP, zakres należy dobrać tak by nie pokrywał się on z zakresem puli serwera DHCP. W przeciwnym wypadku narażamy się na możliwość powielenia adresu IP w naszej sieci.

Ja zdecydowałem się adresy przyznać samemu, więc określam pulę dostępnych adresów IP.

Po ustaleniu wszystkich opcji Kreator instalacji serwera routingu i dostępu zdalnego kończy działanie.

Automatycznie uruchamia się kolejny kreator – Kreator interfejsu wybierania numeru na żądanie. Klikamy Dalej.

Wpisujemy nazwę interfejsu, najczęściej jest to nazwa lokalizacji zdalnej. Konfigurujemy lokalizacje router_centrum a chcemy uzyskać połączenie z lokalizacją zdalną router_oddział więc wpisaną nazwą interfejsu będzie router_oddział.

Określamy typ połączenia – Połącz, używając wirtualnej sieci prywatnej (VPN)

Wybieramy typ wirtualnej sieci prywatnej.

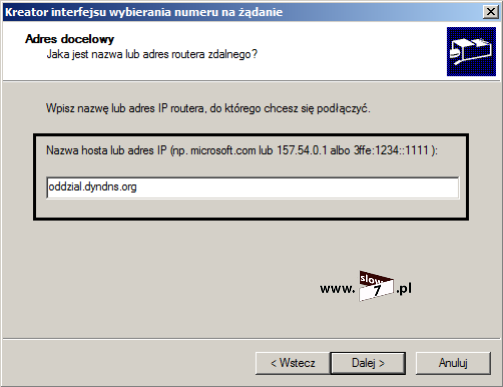

Adres komputera zdalnego. Jeśli adresy IP przyznawane przez ISP są zmienne, możemy zdecydować się na skorzystanie z usługi DDNS celem powiązania na stałe adresu DNS z adresem IP.

Zaznaczamy opcje Roześlij pakiety IP po interfejsie a także Dodaj konto użytkownika, aby router zdalny mógł wybrać numer tego komputera. Zaznaczenie tej drugiej opcji spowoduje utworzenie konta które będzie wykorzystywane do uwierzytelnienia się w lokacji router_centrum.

Jeśli istnieje taka potrzeba możemy określić trasy statyczne do sieci zdalnych. Tak aby możliwa była komunikacja z podsieciami.

Tworzymy konto użytkownika i hasło jakie będzie używane w trakcie zestawiania połączenia. Te poświadczenia będą sprawdzane gdy router_oddział będzie chciał się połączyć z routerem_centrum.

Kolejnym krokiem jest utworzenie konta router_centrum, poświadczenia te będą używane gdy router_centrum będzie nawiązywał połączenie z router_oddział.

Kreator kończy działanie.

Przechodzimy do lokalizacji router_oddział, proces jest podobny z małymi wyjątkami, te wyjątki są opisane poniżej.

Przy pytaniu o nazwę interfejsu, podajemy nazwę router_centrum (nazwa lokalizacji zdalnej).

Oczywiście również musimy podać adres lokalizacji zdalnej.

Podajemy poświadczenia lokalizacji zdalnej, dane te będą sprawdzane w sytuacji w której połączenie będzie nawiązywane od strony routera_centrum.

I ostatnia opcja, tworzymy konto router_oddział wraz z hasłem. Podane tu informacje będą weryfikowane podczas łączenia z routerem_centrum.

Przeszliśmy przez cały proces konfiguracji, trochę to może zagmatwane (nie ma to jak fachowe określenie) ale chodzi o to aby po obu stronach istniały konta strony przeciwnej. Od tej pory powinna być możliwa komunikacja pomiędzy lokacjami.

Połączenie możemy wykonać wybierając z gałęzi Interfejsy sieciowe interesujący nas interfejs i dalej PPM i klikamy na Połącz.

Generalnie to by było na tyle, poniżej luźne myśli i problemy na jakie możemy się natknąć podczas konfiguracji połączeń VPN.

Po poprawnym zainstalowaniu i skonfigurowaniu serwera RRAS, system zasad sieciowych (NPS, Network Policy Server) domyślnie będzie blokował wszelkie próby dostępu do serwera RRAS. Aby zmienić tę zasadę, otwórz gałąź Routing i dostęp zdalny, a następnie PPM na Rejestrowanie i zasady dostępu zdalnego i Uruchom serwer NPS.

Po wybraniu Zasady sieciowe, otwórz zasadę Połączenia z serwerem usługi routingu i dostępu zdalnego firmy Microsoft (Connections to Microsoft Routing and Remote Access server) i na karcie Ogólne, zaznacz Udziel dostępu; udziel dostępu, jeśli żądanie połączenia jest zgodne z tą zasadą.

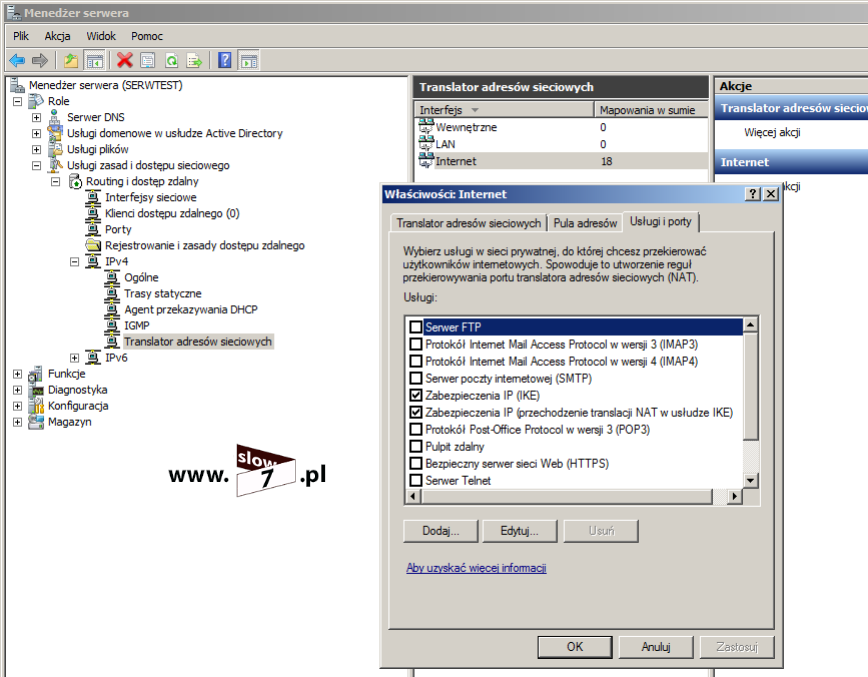

Po zainstalowaniu serwera RRAS może również nastąpić odmowa dostępu do usług sieciowych zainstalowanych/skonfigurowanych wcześniej czyli możemy np. stracić możliwość połączenia z pulpitem zdalnym czy serwerem FTP. W szczególności dotyczy to usług, które są dostępne od strony Internetu (z tego kierunku jest nawiązywane połączenie). Dlatego by rozwiązać ten problem, przechodzimy do podgałęzi Translator adresów sieciowych, dostępnej po rozwinięciu gałęzi IPv4. W właściwościach gałęzi na karcie Usługi i porty mamy możliwość wybrania usług uruchomionych w sieci prywatnej do których można przekierować użytkowników internetowych.

Bibliografia:

- http://technet.microsoft.com/pl-pl/library/cc737500%28v=ws.10%29.aspx

- http://technet.microsoft.com/pl-pl/library/cc771298%28v=ws.10%29.aspx

- http://wiedza.citi-lab.pl/?q=node/30

- http://www.windowsecurity.com/articles-tutorials/authentication_and_encryption/Configuring-Windows-Server-2008-Remote-Access-SSL-VPN-Server-Part1.html

- http://www.windowsecurity.com/articles-tutorials/authentication_and_encryption/Configuring-Windows-Server-2008-Remote-Access-SSL-VPN-Server-Part2.html

- http://www.windowsecurity.com/articles-tutorials/authentication_and_encryption/Configuring-Windows-Server-2008-Remote-Access-SSL-VPN-Server-Part3.html

- http://jesin.tk/how-to-setup-a-vpn-server-in-windows-server-2008/

- http://geekyprojects.com/networking/how-to-setup-a-vpn-server-in-windows-server-2008-r2/

- http://technet.microsoft.com/en-us/library/cc731352%28v=ws.10%29.aspx

- http://computer.howstuffworks.com/vpn.htm

Komentarze

musisz mi dać chwilkę poszukam rozwiązania choć powiem szczerze, że z tego typu problemem się jeszcze nie spotkałem. Napisz proszę o jaką wersję Windows Server chodzi?

Telefonowanie dostaję błąd "Nie można załadować profilu telefonowania dla tego użytkownika. Przyczyna :Nie można odlaeźć ścieżki sieciowej". żeby było ciekawiej to komunikat jest na każdym koncie, usługa działa bo wcześniej zostało to skonfigurowane. Próbuje aktualnie zmienić ustawienia dostępu i nie mam jak. Jakieś sugestie ? ( na google nie znalazlem odpowiedzi )