Pulpit zdalny i WoL - dostęp zdalny do komputera

Zadaniem aplikacji Pulpit zdalny jest umożliwienie nam połączenia ze sobą dwóch komputerów za pośrednictwem sieci lub Internetu. Główna funkcja programu sprowadza się to tego, że po nawiązaniu połączenia użytkownik widzi rzeczywisty pulpit zdalnego komputera oraz może na tym komputerze wykonać wszystkie operacje czyli ma dostęp do wszystkich plików znajdujących się na tej maszynie a także może korzystać z wszystkich zainstalowanych programów. Użytkownik pomimo tego, że może znajdować się wiele kilometrów od maszyny ma uczucie jak by pracował na komputerze znajdującym się tuż obok.

Praca z polisami GPO. Słów kilka o obiektach zasad grup.

Wyobraź sobie sytuację że jesteś administratorem i w twojej firmie jest około 100 komputerów i do każdego komputera jest przypisany użytkownik a twoim zadaniem jest zarządzanie tym wszystkim i dbanie by każdy użytkownik miał skonfigurowane swoje stanowisko pracy według ściśle określonych zasad. Chcesz wprowadzić takie zmiany byś ty mógł łatwiej i prościej wykonywać swoją pracę i aby użytkownicy mogli wykonywać swoje zadania. Chciałbyś każdemu pracownikowi przekierować folder Moje Dokumenty na udostępniony zasób sieciowy, oraz zmapować dysk sieciowy tak aby mieli swobodę wymiany dokumentów, dodatkowo potrzebujesz by każdy miał dostęp do drukarki oraz ograniczony dostęp do Panelu sterowania (tak by nie wprowadzali niepotrzebnych zmian) i zablokować możliwość korzystania z pamięci zewnętrznych np. pendrive. Dodatkowo każdy z użytkowników powinien mieć podobnie wyglądający Pulpit z usuniętymi niektórymi standardowo dostępnymi elementami. Uff dużo pracy. Teoretycznie mógłbyś byś to wykonać konfigurując każdą z maszyn osobno ale czeka cię dużo chodzenia, ogrom czasu spędzonego przy każdej maszynie i pewnie drobne nieprzewidziane problemy. Czy istnieje zatem prostsze rozwiązanie tego problemu??? Odpowiedź jest prosta - naturalnie że TAK. Z pomocą przyjdzie nam mechanizm znany jako Zasady grup (ang. Group Policy). Ale jest warunek (czy zawsze musi myć jakieś ale?) komputery muszą pracować w środowisku domenowym czyli kończąc musisz posiadać serwer, który będzie tym wszystkim zarządzał.

Kontrola dostępu do zasobów

W danym środowisku nie ma znaczenia czy jest to środowisko produkcyjne czy np. firma każdy użytkownik i każdy komputer musi mieć możliwość korzystania z określonych zasobów tak aby móc wykonywać powierzone mu zadania. Jednak zezwolenie wszystkim na wszystko tak aby użytkownik bądź komputer miał nieograniczony dostęp do zasobów, funkcji sieciowych i systemowych może zagrozić bezpieczeństwu i stabilności firmy.

Odzyskać to co utracone

Zadaniem dysków twardych jest przechowywanie zainstalowanego na nim system-u/ów operacyjn-ego/ych, aplikacji, programów, danych. Jest więc bardzo istotnym elementem całej architektury systemu komputerowego.

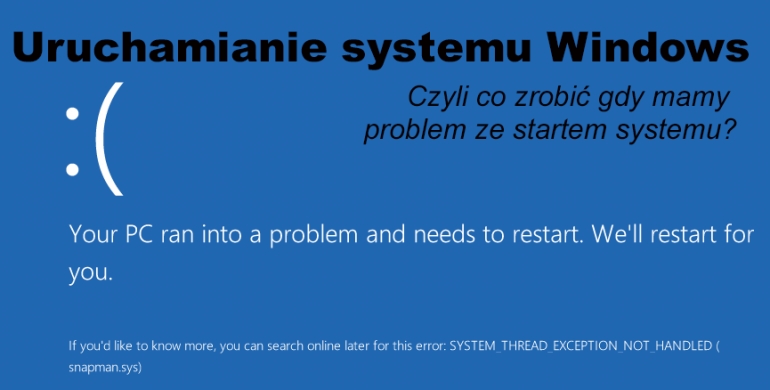

Uruchamianie systemu Windows - Czyli co zrobić gdy mamy problem ze startem systemu?

Windows potrafi nas zaskoczyć (czasem częściej niż byśmy chcieli), witając nas czarnym ekranem z komunikatem o awarii bądź tak zwanym „niebieskim ekranem śmierci” (Blue Screen of Death – BSOD). To bardzo stresująca sytuacja w szczególności gdy na komputerze mamy krytyczne dla nas dane. Lecz nie jest to jeszcze powód by wpadać w panikę. Większość tego typu awarii jest związana z przypadkowym uszkodzeniem sektora rozruchowego, niepoprawnym zainstalowaniem bądź doborem sterowników choć oczywiście trafiają się poważniejsze przypadki takie jak fizyczne uszkodzenie sprzętu.

Wujek dobra rada

Szybkie pytania i szybkie odpowiedzi czyli garść porad do wykorzystania w codziennej pracy z komputerem.

-

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44RAMdysk jest wydzieloną częścią pamięci, która w systemie operacyjnym jest widziana jak kolejny dysk/partycja. Praca z tak wydzielona przestrzenią pamięci odbywa się jak z normalnym dyskiem. Dostępne są wszystkie operacje związane z plikami.

-

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00Jak zabezpieczyć nasze dane w sytuacji utraty pendiva/karty pamięci.

-

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31Krótki opis jak wyszukać pliki przy wykorzystaniu Eksploratora plików.

-

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39Jak zdiagnozować uszkodzenie modułu pamięci RAM

-

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53W poprzednim wpisie (Konwersja maszyny fizycznej na wirtualną) opisałem konwersję maszyny fizycznej do wirtualnej, efektem Naszych działań było przeniesienie systemu działającego na fizycznym hoście do środowiska opartego o oprogramowanie Vmware. Zaś w tym wpisie wykonamy podobne działanie lecz efektem będzie uzyskanie maszyny działającej w VirtualBox.

Najczęściej komentowane

Najnowsze komentarze

-

Dzak

07.09.2020 17:32

Witam. Nie rozumiem dlaczego zamiast podziału na podsieci nie możemy po prostu ustanowić 7 lokalnych ...

-

fgm

03.09.2020 06:47

jak nie pamietam daty rozszezenia i dokladnej nazwy tylko podobna to jak wyszukac taki plik lub wiele ...

-

Andrzej

13.08.2020 07:26

Usunięcie x z /etc/passwd uważam za niebezpieczne rozwiązanie. Ponieważ po takiej operacji i ustawieniu ...

-

Andrzej

13.08.2020 07:15

To zdanie Utworzenie użytkownika w ten sposób powoduje wyłączenie konta poprzez wstawienie znaku x w ...

-

goodbye world

01.07.2020 10:20

Będą jakieś nowe wpisy?

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl