Sieci komputerowe

Dział poświęcony ogólnie pojętym sieciom komputerowym czyli adresacja sieci, routing, switching oraz zastosowanie i konfiguracja usług sieciowych.

SNIFFING W SIECIACH BEZPRZEWODOWYCH

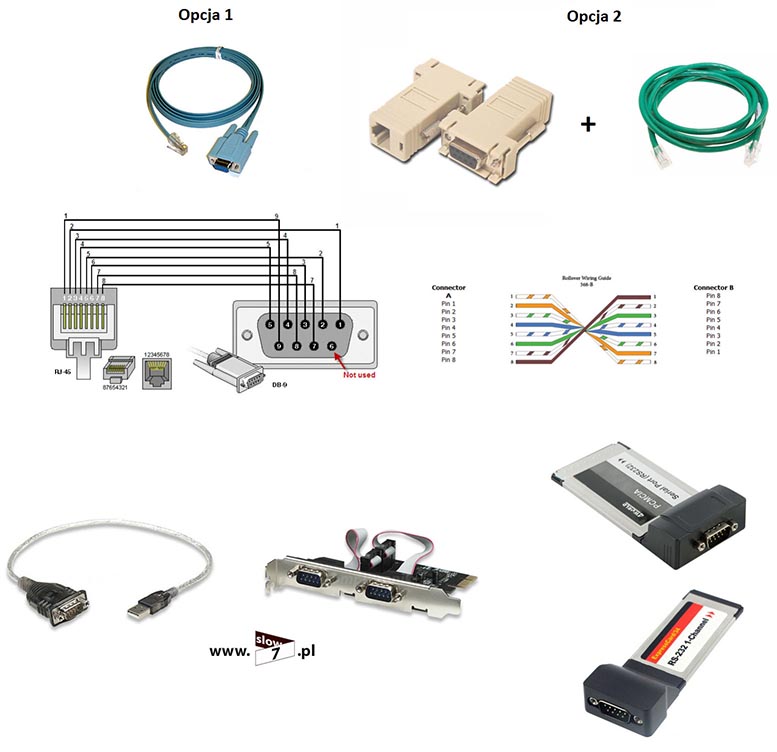

Przeglądając fora i inne strony poświęcone tematyce konfiguracji routerów/przełączników firmy Cisco, często napotykałem się na podstawowe pytania dotyczące zarządzaniu tymi urządzeniami.

Co w sieci siedzi. Protokół EIGRP - konfiguracja i zarządzanie

Konfiguracja protokołu EIGRP, która będzie przeprowadzana na konkretnych przykładowych topologiach sieci. Zakres materiału obejmuje zagadnienia omawiane na kursie CCNA oraz CCNP. A mówiąc trochę bardziej szczegółowo zajmiemy się m.in. uruchomieniem protokołu, metryką, uwierzytelnieniem, redystrybucją tras oraz ich filtrowaniem

Linux

Sekcja poświęcona Linuxowi a w szczególności jednej z dystrybucji która zdobywa największe rzesze nowych użytkowników a mianowicie Ubuntu. Przeczytacie tu o poradach dotyczących konfiguracji systemu a także tych bardziej zaawansowanych.

JAKI LINUX WYBRAĆ?

Przeglądając fora i inne strony poświęcone tematyce konfiguracji routerów/przełączników firmy Cisco, często napotykałem się na podstawowe pytania dotyczące zarządzaniu tymi urządzeniami.

FTP w wydaniu Linux

Konfiguracja serwera FTP z wykorzystaniem systemu Linux Ubuntu 14.04 oraz oprogramowanie vsftpd.

SERVER 2003/2008/2012

Dział poświęcony tematyce serwerowej a dokładnie produktom Microsoftu właśnie z tej rodziny - MS Server 2003, 2008 oraz 2012.

POŁĄCZENIA VPN W ŚRODOWISKU WINDOWS SERVER

Bezpieczne przesyłanie danych w publicznej, niezabezpieczonej sieci Internet od zawsze było wyzwaniem.

Windows 7/8/10

Tu znajdziecie poradniki dotykające tematu Windows 7, Windows 8 a także najmłodszego "dziecka" Microsoftu a mianowicie Windows 10. Nowy system to nowe rozwiązania no i oczywiście nowe problemy. Mam nadzieję, że lektura artykułów z tego działu przynajmniej w części pozwoli wam znaleźć odpowiedzi.

BEZPIECZNE DANE

Żyjemy w czasach kiedy mobilność, dostępność do danych oraz wymiana informacji jest czynnikiem, który decyduje o naszym „być albo nie być”. Na naszych „komórkach”, laptopach...

ZARZĄDZANIE DYSKAMI CZYLI SŁÓW KILKA O PARTYCJACH I WOLUMINACH

Jednym z zadań, które czasem zdarza się nam wykonywać w systemie Windows jest konfiguracja dysków twardych ...

Office

Jak się domyślacie tu będą ukazywać się artykuły dotyczące pakietu MS Office czyli pod lupę weźmiemy programy Word, Excel, PowerPoint oraz Access ale nie tylko, dział ten będzie również poświęcony ich darmowym odpowiednikom z pakietu OpenOffice czyli Writer, Calc, Impress i Base.

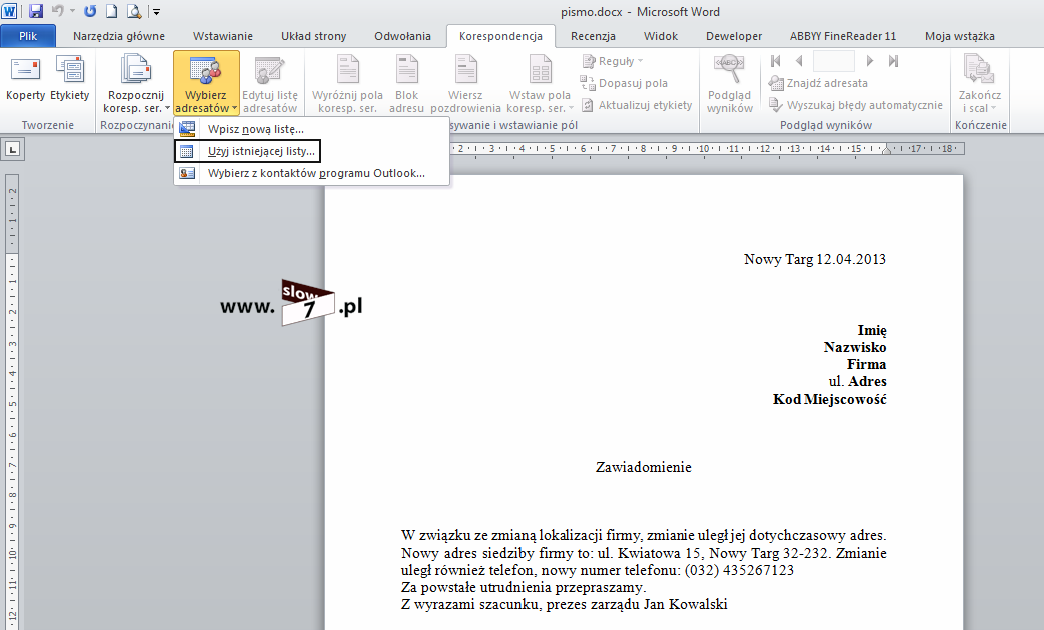

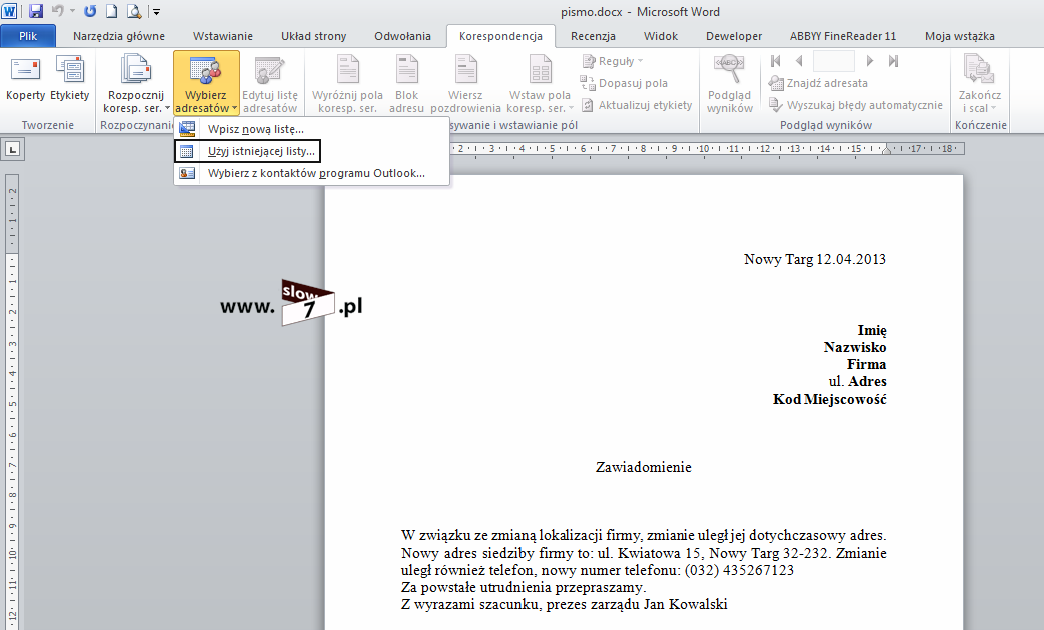

WORD. KORESPONDENCJA SERYJNA

Ważne miejsce w działalności człowieka zajmuje korespondencja. Ktoś kto pracuje w biurze, sekretariacie dużą część swojej pracy poświęca na tworzenie wszelkiego rodzaju pism...

Office

Jak się łatwo domyślić w tym dziale będą ukazywać się artykuły dotyczące pakietu MS Office czyli pod lupę weźmiemy programy Word, Excel, PowerPoint oraz Access ale nie tylko, dział ten również będzie poświęcony ich darmowym odpowiednikom z pakietu OpenOffice czyli Writer, Calc, Impress oraz Base.

WORD. KORESPONDENCJA SERYJNA

Ważne miejsce w działalności człowieka zajmuje korespondencja. Ktoś kto pracuje w biurze, sekretariacie dużą część swojej pracy poświęca na tworzenie wszelkiego rodzaju pism...

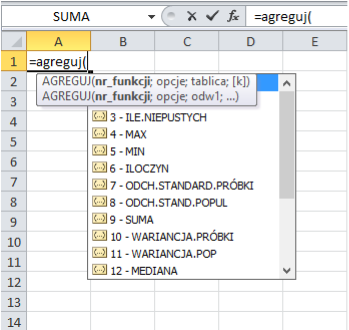

EXCEL W ZADANIACH. FUNKCJA AGREGUJ ORAZ SUMY.CZĘŚCIOWE

Jedną z nowszych funkcji, która została wprowadzona w Excel 2010 jest funkcja AGREGUJ. Standardowe funkcje takie jak SUMA, ŚREDNIA czym MAX przerywają swoje działanie gdy w zdefiniowanym zakresie wystąpi błąd...

pikolo

pikolo

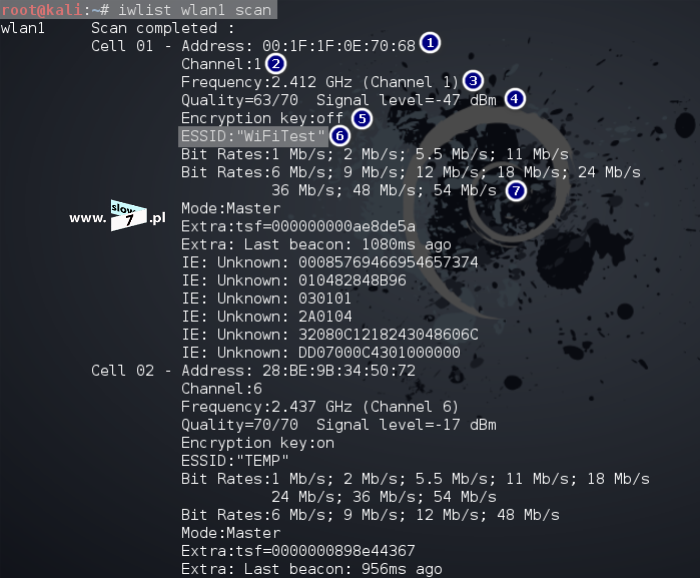

Artykuł jest uzupełnieniem wpisu WiFi bez tajemnic a mówiący o konfiguracji sieci bezprzewodowych lecz tym razem z punktu widzenia systemu Linux.

pikolo

pikolo

Bezprzewodowa sieć WiFi jest jednym z wielu sposobów komunikacji pomiędzy urządzeniami zaopatrzonymi w odpowiednie interfejsy pozwalające im prowadzić ten rodzaj dialogu. Przesyłania danych pomiędzy różnymi urządzeniami jest alternatywą bądź uzupełnieniem tradycyjnej sieci kablowej. Sposób ten do transmisji danych wykorzystuje fale radiowe o odpowiedniej częstotliwości. Fakt wykorzystania fal radiowych jako nośnika informacji wyklucza zastosowanie połączeń kablowych co niewątpliwie jest jedną w wielkich zalet tego sposobu komunikacji. Dlatego też sieci bezprzewodowe (WLAN - Wireless Local Area Network) zyskały tak dużą popularność - raz właśnie ze względu na brak przewodów a dwa dzięki prostocie konfiguracji i elastyczności. Te zalety, które dla normalnego użytkownika pozwoliły WiFi stać się jednym z najczęściej wybieranych sposobów komunikacji dla administratorów sieci wyznaczyły nowe obszary aktywności i całą masę nowych zagrożeń niespotykanych do tej pory w tradycyjnych rozwiązaniach. Te nowe obszary aktywności to przede wszystkim kwestie zapewnienia bezpieczeństwa naszych sieci bezprzewodowych (autoryzacja, szyfrowanie, uwierzytelnienie, podsłuch itd.) a także odrębne zasady budowania owych sieci.

pikolo

pikolo

Protokół CDP (ang. Cisco Discovery Protocol) jest protokołem stworzonym przez firmę Cisco i działającym wyłącznie na urządzeniach tej firmy (routery, switche itd.). Stanowi świetne narzędzie do monitorowania sieci a także może posłużyć przy rozwiązywaniu wszelakich problemów mogących wystąpić w naszej sieci. Protokół ten pozyskuje informacje o bezpośrednio podłączonych urządzeniach Cisco, CDP działa w warstwie 2 modelu ISO/OSI (warstwa łącza danych) co oznacza, że nie musimy nadawać adresów IP, aby protokół ten działał a sąsiadami CDP zostają wszystkie urządzenia fizycznie współdzielące jedno łącze. Po uruchomieniu routera bądź switcha protokół ten jest domyślnie uruchamiany, co pozwala na wykrycie innych sąsiadujących urządzeń Cisco z aktywowanym protokołem CDP.

- CDP

- CISCO

- Router

- switch

- Yersinia

- przełącznik

- warstwa 2

- warstwa łącza danych

pikolo

pikolo

Bezpieczne przesyłanie danych w publicznej, niezabezpieczonej sieci Internet od zawsze było wyzwaniem. Standardowe metody i sposoby przesyłania informacji nie zapewniają dostatecznej ochrony danych. Dlatego by rozwiązać ten problem wymyślono coś na kształt „bezpiecznych tuneli” zestawianych pomiędzy komputerami, wewnątrz których dane te w całkowicie pewny sposób mogą być wymieniane. Sieci te nazwano sieciami prywatnymi – VPN. Przedstawiony poniżej artykuł całkowicie jest poświęcony sposobie tworzenia sieci VPN, artykuł omawia podstawowe zagadnienia a także omawia różne sposoby tworzenia bezpiecznych połączeń pomiędzy hostami w środowisku Windows.

pikolo

pikolo

Protokoły routingu dynamicznego to już trochę inna bajka niż routing statyczny, każde rozwiązanie ma swoje wady i zalety. Routing statyczny sprawdza się w małych sieciach o nieskomplikowanej budowie a zastosowanie routingu dynamicznego w takich sieciach jest całkowicie bezcelowe. Natomiast w dużych sieciach o budowie hierarchicznej w których jest wiele routerów i jest zastosowana redundancja połączeń, routing statyczny w konfiguracji i utrzymaniu staje się kłopotliwy ze względu na niską skalowalność oraz możliwość popełnienia błędu podczas konfiguracji urządzeń. Dlatego wymyślono i stworzono protokoły routingu, które są odpowiedzialne za budowanie tablic routingu a dzięki ich zastosowaniu (oczywiście po uprzedniej konfiguracji) jest zapewniona stała i nieprzerwana łączność pomiędzy wszystkimi urządzeniami budującymi naszą sieć. Koncepcję routingu dynamicznego przedstawiłem głównie na przykładzie już może troszkę leciwego protokołu RIP ale zrozumienie działania tego protokołu stanowi świetną bazę do zrozumienia problemów wynikających z wybrania tego typu rozwiązania a także zdobyta wiedza pozwala lepiej zrozumieć działanie pozostałych protokołów takich jak EIGRP czy OSPF.

pikolo

pikolo

By nadążyć za ciągle to pojawiającym się nowym urządzeniom (tablety, smartfony, zegtarki itd.) wymagającym do optymalnego działania połączenia z Internetem, sieci komputerowe muszą się zmieniać by sprostać to coraz większym wymaganiom. Następuje wzrost sieci poprzez dołączanie to kolejnych urządzeń odpowiedzialnych za komunikację ale podłączenie np. kolejnego routera ma swoje konsekwencje w sposobie działania naszej sieci nie mówiąc już o dodatkowej konfiguracji, którą należy wykonać by wszystkie informacje mogły swobodnie przepływać pomiędzy wszystkimi urządzeniami tworzącymi sieć. Artykuł porusza temat routingu statycznego (ale nie tylko) czyli jednego ze sposobów zapewnienia ciągłość przepływu informacji w sieci.

- CISCO

- routing statyczny

- Router

- trasa statyczna

- trasa zerowa

- trasa domyślna

- sumaryzacja

- loopback

- podsumowanie tras

- warstwa 3

- warstwa sieciowa

Wujek dobra rada

Szybkie pytania i szybkie odpowiedzi czyli garść porad do wykorzystania w codziennej pracy z komputerem.

-

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44

Jak utworzyć RAMdysk w systemie Windows?

Napisano poniedziałek, 04 grudzień 2017 21:44RAMdysk jest wydzieloną częścią pamięci, która w systemie operacyjnym jest widziana jak kolejny dysk/partycja. Praca z tak wydzielona przestrzenią pamięci odbywa się jak z normalnym dyskiem. Dostępne są wszystkie operacje związane z plikami.

-

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00

Bezpieczny pendrive

Napisano czwartek, 29 czerwiec 2017 12:00Jak zabezpieczyć nasze dane w sytuacji utraty pendiva/karty pamięci.

-

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31

Wyszukiwanie plików w systemie Windows

Napisano sobota, 17 czerwiec 2017 20:31Krótki opis jak wyszukać pliki przy wykorzystaniu Eksploratora plików.

-

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39

Diagnostyka pamięci RAM

Napisano wtorek, 16 maj 2017 12:39Jak zdiagnozować uszkodzenie modułu pamięci RAM

-

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53

Konwersja maszyny fizycznej na wirtualną (odsłona druga).

Napisano czwartek, 04 maj 2017 11:53W poprzednim wpisie (Konwersja maszyny fizycznej na wirtualną) opisałem konwersję maszyny fizycznej do wirtualnej, efektem Naszych działań było przeniesienie systemu działającego na fizycznym hoście do środowiska opartego o oprogramowanie Vmware. Zaś w tym wpisie wykonamy podobne działanie lecz efektem będzie uzyskanie maszyny działającej w VirtualBox.

Najczęściej komentowane

Najnowsze komentarze

-

Dzak

07.09.2020 17:32

Witam. Nie rozumiem dlaczego zamiast podziału na podsieci nie możemy po prostu ustanowić 7 lokalnych ...

-

fgm

03.09.2020 06:47

jak nie pamietam daty rozszezenia i dokladnej nazwy tylko podobna to jak wyszukac taki plik lub wiele ...

-

Andrzej

13.08.2020 07:26

Usunięcie x z /etc/passwd uważam za niebezpieczne rozwiązanie. Ponieważ po takiej operacji i ustawieniu ...

-

Andrzej

13.08.2020 07:15

To zdanie Utworzenie użytkownika w ten sposób powoduje wyłączenie konta poprzez wstawienie znaku x w ...

-

goodbye world

01.07.2020 10:20

Będą jakieś nowe wpisy?

Ostatnio komentowane

Popularne tagi

UWAGA! Ten serwis używa cookies

Brak zmiany ustawienia przeglądarki oznacza zgodę na to.

Created by: clivio.pl